Настройка ключей, управляемых клиентом, для шифрования томов Azure NetApp Files

Управляемые клиентом ключи для шифрования томов Azure NetApp Files позволяют использовать собственные ключи, а не ключ, управляемый платформой при создании нового тома. С помощью ключей, управляемых клиентом, можно полностью управлять связью между жизненным циклом ключа, разрешениями на использование ключей и операциями аудита с ключами.

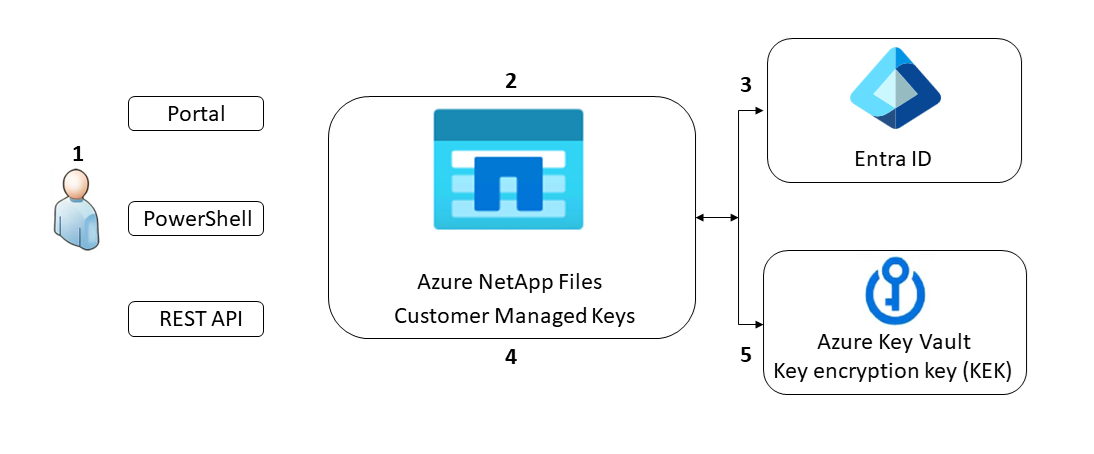

На следующей схеме показано, как управляемые клиентом ключи работают с Azure NetApp Files:

Azure NetApp Files предоставляет разрешения на шифрование ключей управляемому удостоверению. Управляемое удостоверение — это управляемое удостоверение, назначаемое пользователем, которое вы создаете и управляете или назначаемое системой управляемое удостоверение, связанное с учетной записью NetApp.

Вы настраиваете шифрование с помощью ключа, управляемого клиентом, для учетной записи NetApp.

Вы используете управляемое удостоверение, которому администратор Azure Key Vault предоставил разрешения на шаге 1 для проверки подлинности доступа к Azure Key Vault с помощью идентификатора Microsoft Entra.

Azure NetApp Files упаковывает ключ шифрования учетной записи с помощью ключа, управляемого клиентом, в Azure Key Vault.

Управляемые клиентом ключи не влияют на производительность Azure NetApp Files. Единственное отличие от ключей, управляемых платформой, заключается в том, как управляется ключ.

Для операций чтения и записи Azure NetApp Files отправляет запросы в Azure Key Vault, чтобы расшифровать ключ шифрования учетной записи для выполнения операций шифрования и расшифровки.

Рекомендации

- Ключи, управляемые клиентом, можно настроить только на новых томах. Вы не можете перенести существующие тома в шифрование ключей, управляемых клиентом.

- Чтобы создать том с помощью ключей, управляемых клиентом, необходимо выбрать стандартные сетевые функции. Тома ключей, управляемых клиентом, нельзя использовать с томами, настроенными с помощью основных сетевых функций. Следуйте инструкциям, чтобы задать параметр "Сетевые функции" на странице создания тома.

- Для повышения безопасности можно выбрать параметр "Отключить общедоступный доступ " в параметрах сети хранилища ключей. При выборе этого параметра необходимо также выбрать разрешить доверенные службы Майкрософт, чтобы обойти этот брандмауэр, чтобы разрешить службе Azure NetApp Files доступ к ключу шифрования.

- Ключи, управляемые клиентом, поддерживают автоматическое продление сертификата управляемого удостоверения системы (MSI). Если сертификат действителен, его не нужно обновлять вручную.

- Применение групп безопасности сети Azure в подсети приватного канала к Azure Key Vault не поддерживается для ключей, управляемых клиентом Azure NetApp Files. Группы безопасности сети не влияют на подключение к Приватный канал, если

Private endpoint network policyон не включен в подсети. Это необходимо для отключения этого параметра. - Если Azure NetApp Files не удается создать том ключа, управляемый клиентом, отображаются сообщения об ошибках. Дополнительные сведения см. в разделе "Сообщения об ошибках" и "Устранение неполадок ".

- Не вносите никаких изменений в базовое хранилище ключей Azure или частную конечную точку Azure после создания тома ключей, управляемых клиентом. Внесение изменений может сделать тома недоступными.

- Если решение Azure Key Vault становится недоступным, Azure NetApp Files теряет доступ к ключам шифрования и возможность читать или записывать данные в тома, включенные с помощью ключей, управляемых клиентом. Чтобы получить к затронутым томам доступ и вручную восстановить их, создайте запрос в службу поддержки.

- Azure NetApp Files поддерживает управляемые клиентом ключи на томах репликации источника и данных с межрегиональная репликация или связи репликации между зонами.

Поддерживаемые регионы

Ключи, управляемые клиентом Azure NetApp Files, поддерживаются для следующих регионов:

Центральная Австралия

Центральная Австралия 2

Восточная Австралия

Юго-Восточная часть Австралии

Южная Бразилия

Юго-Восточная Бразилия

Центральная Канада

Восточная Канада

Центральная Индия

Центральная часть США

Восточная Азия

Восточная часть США

Восточная часть США 2

Центральная Франция

Северная Германия

Центрально-Западная Германия

Израиль, центральный регион

Северная Италия

Восточная Япония

Западная Япония

Республика Корея, центральный регион

Республика Корея, южный регион

Центрально-северная часть США

Северная Европа

Восточная Норвегия;

Западная Норвегия

Центральный Катар

Северная часть ЮАР;

Центрально-южная часть США

Южная Индия

Юго-Восточная Азия

Центральная Швеция

Северная Швейцария

Западная Швейцария

Центральная часть ОАЭ

Северная часть ОАЭ;

южная часть Соединенного Королевства

западная часть Соединенного Королевства

Западная Европа

западная часть США

западная часть США 2

Западная часть США — 3

Требования

Перед созданием первого тома ключа, управляемого клиентом, необходимо настроить следующее:

- Azure Key Vault, содержащий по крайней мере один ключ.

- Хранилище ключей должно иметь обратимое удаление и защиту очистки.

- Ключ должен иметь тип RSA.

- Хранилище ключей должно иметь частную конечную точку Azure.

- Частная конечная точка должна находиться в другой подсети, отличной от делегированной в Azure NetApp Files. Подсеть должна находиться в той же виртуальной сети, что и в Azure NetApp.

Дополнительные сведения о Azure Key Vault и частной конечной точке Azure см. в следующем разделе:

- Краткое руководство. Создание хранилища ключей

- Создание или импорт ключа в хранилище

- Создание частной конечной точки

- Дополнительные сведения о ключах и поддерживаемых типах ключей

- Группы безопасности сети

- Управление политиками сети для частных конечных точек

Настройка учетной записи NetApp для использования ключей, управляемых клиентом

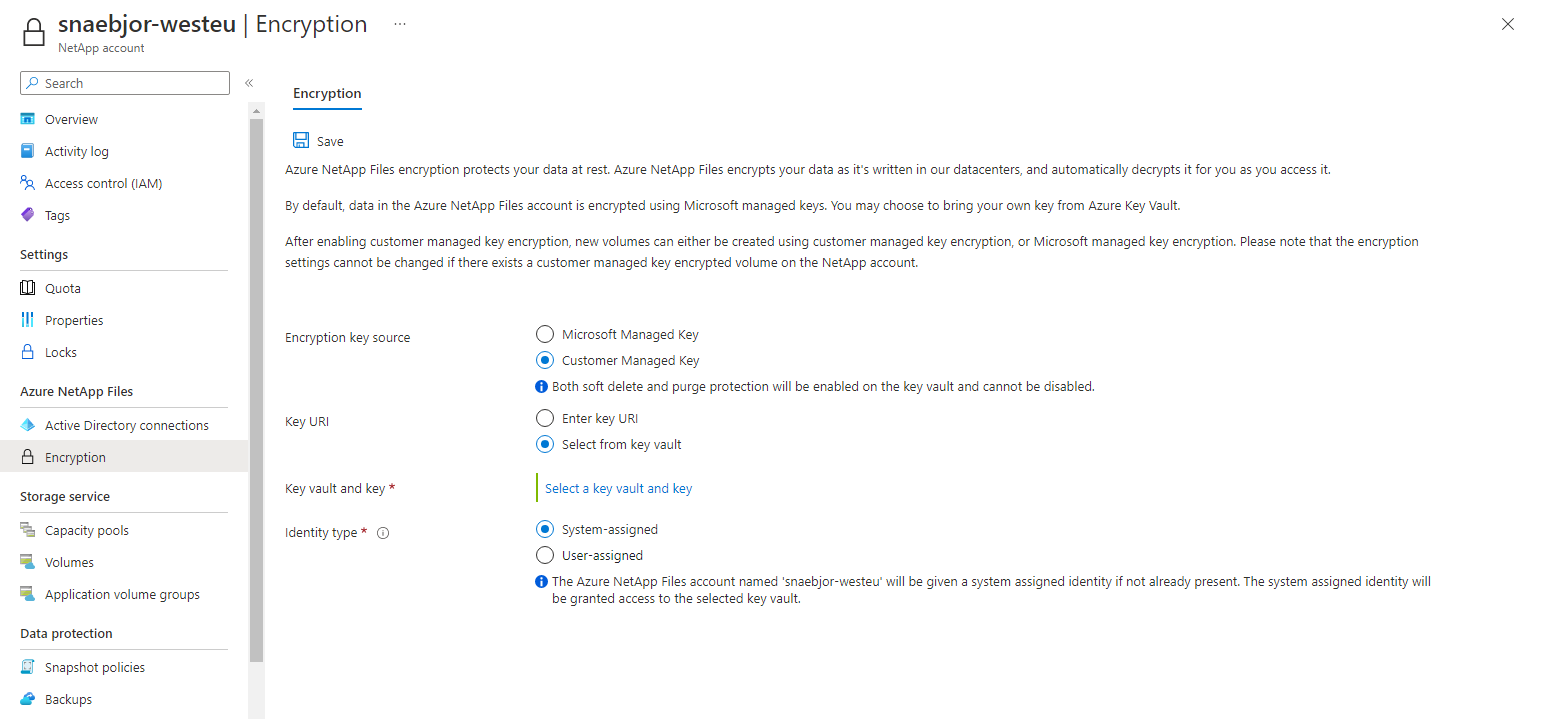

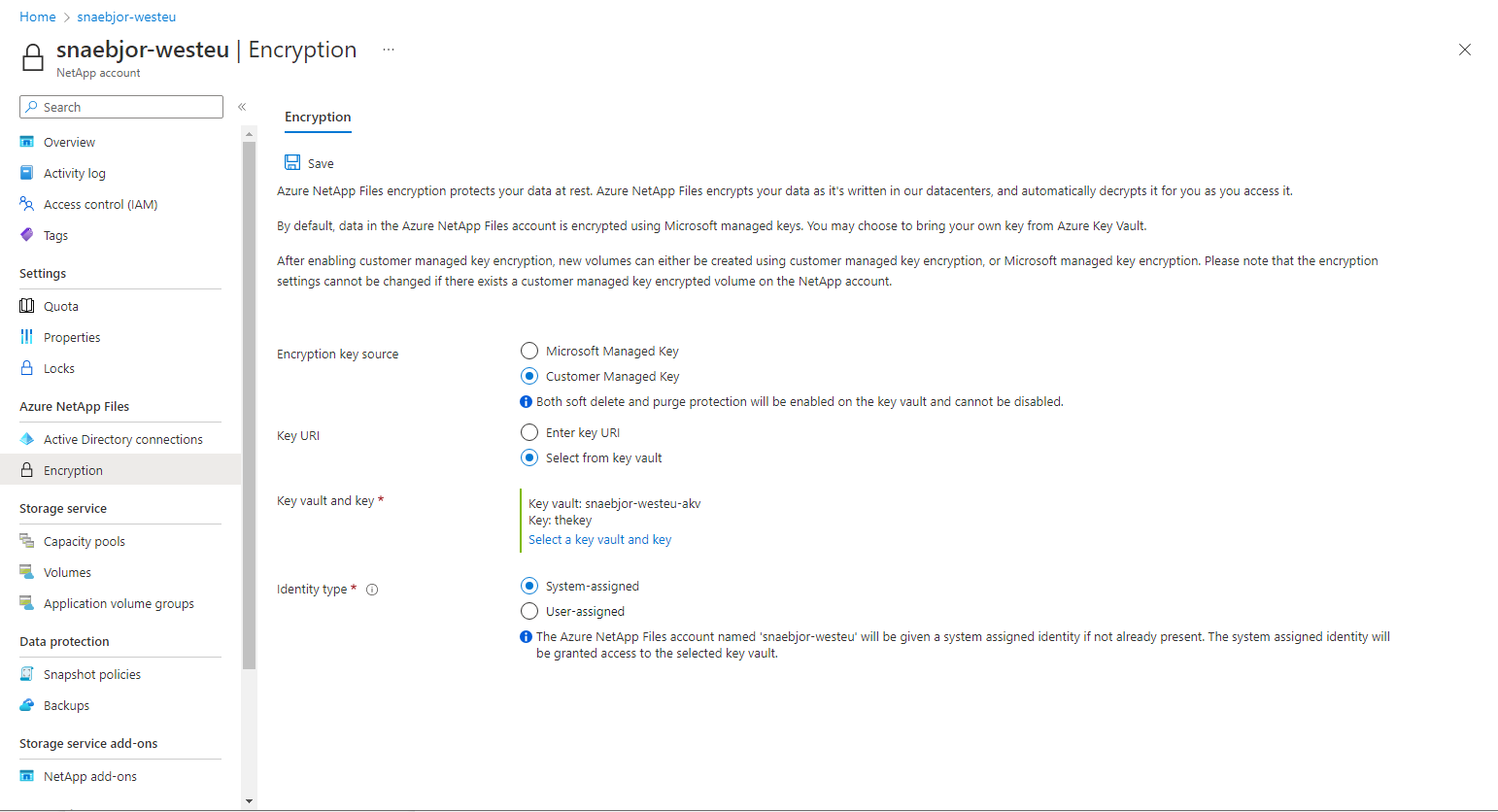

В портал Azure и в разделе Azure NetApp Files выберите "Шифрование".

Страница шифрования позволяет управлять параметрами шифрования для учетной записи NetApp. Он включает возможность настроить учетную запись NetApp для использования собственного ключа шифрования, который хранится в Azure Key Vault. Этот параметр предоставляет удостоверение, назначаемое системой учетной записи NetApp, и добавляет политику доступа для удостоверения с необходимыми разрешениями ключа.

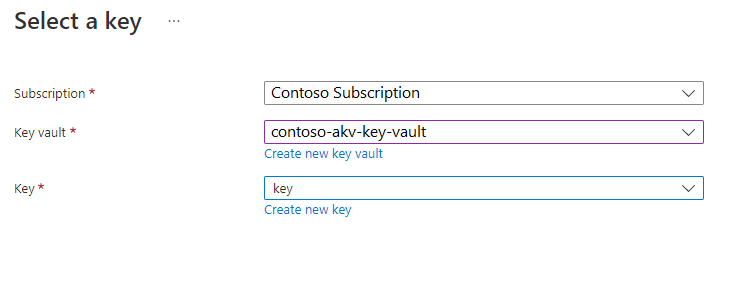

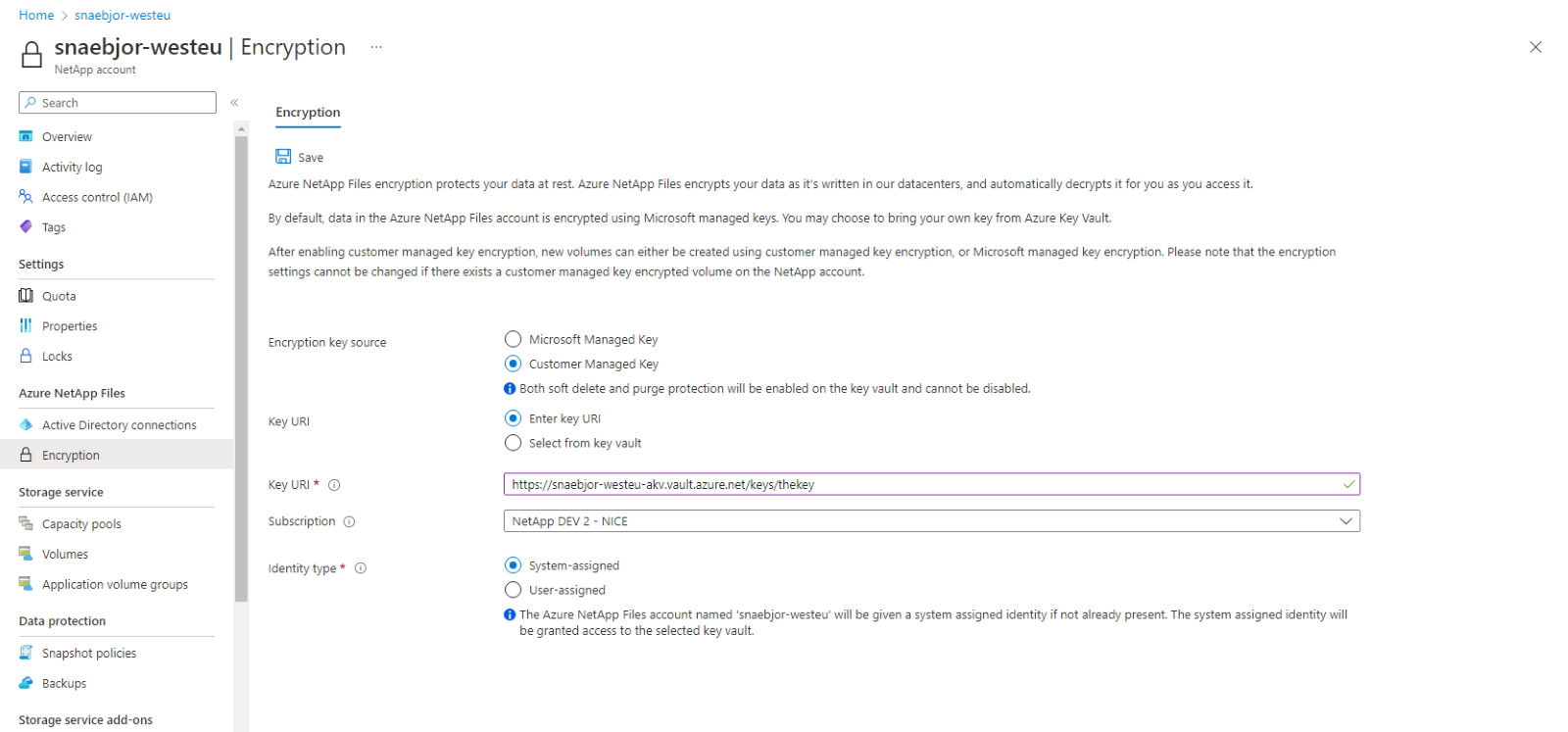

При настройке учетной записи NetApp для использования ключа, управляемого клиентом, у вас есть два способа указать универсальный код ресурса (URI ключа):

Выберите тип удостоверения, который требуется использовать для проверки подлинности в Azure Key Vault. Если Azure Key Vault настроено использовать политику доступа Хранилища в качестве модели разрешений, оба варианта доступны. В противном случае доступен только назначенный пользователем параметр.

- Если выбрать назначенную системой, нажмите кнопку "Сохранить ". Портал Azure настраивает учетную запись NetApp автоматически с помощью следующего процесса: удостоверение, назначаемое системой, добавляется в учетную запись NetApp. Политика доступа должна быть создана в Azure Key Vault с разрешениями ключа Get, Encrypt, Decrypt.

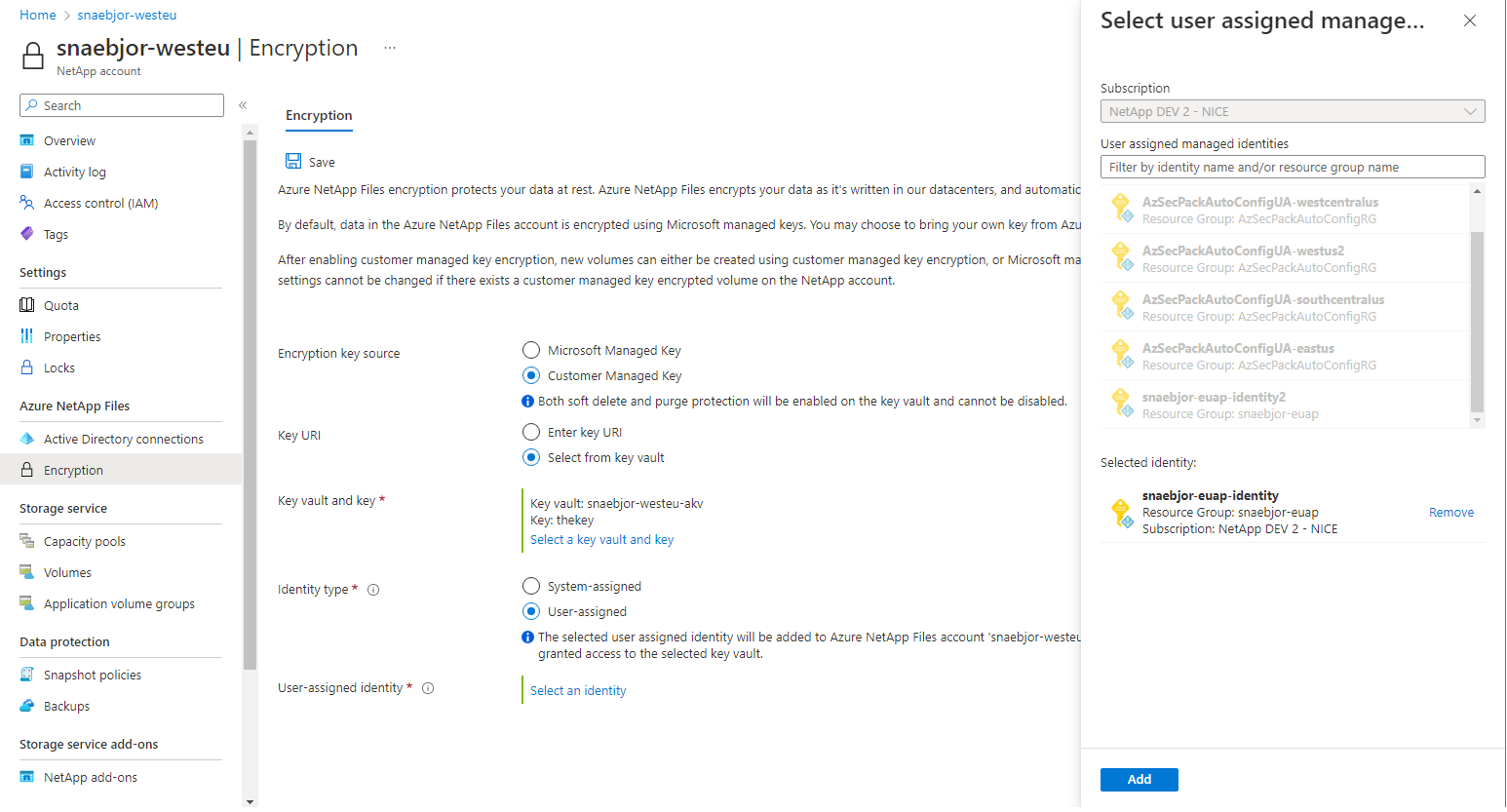

- При выборе назначаемого пользователем удостоверения необходимо выбрать. Выберите удостоверение, чтобы открыть область контекста, в которой выбрано управляемое удостоверение , назначаемое пользователем.

Если вы настроили политику доступа к Хранилищу ключей Azure, портал Azure автоматически настраивает учетную запись NetApp со следующим процессом: выбранное пользователем удостоверение добавляется в учетную запись NetApp. Политика доступа создается в Azure Key Vault с разрешениями "Получить", "Зашифровать", "Расшифровать".

Если вы настроили Azure Key Vault для использования управления доступом на основе ролей Azure, необходимо убедиться, что выбранное удостоверение, назначаемое пользователем, имеет назначение роли в хранилище ключей с разрешениями для действий:

Microsoft.KeyVault/vaults/keys/readMicrosoft.KeyVault/vaults/keys/encrypt/actionMicrosoft.KeyVault/vaults/keys/decrypt/actionВыбранное пользователем удостоверение добавляется в учетную запись NetApp. Из-за настраиваемой природы управления доступом на основе ролей (RBAC) портал Azure не настраивает доступ к хранилищу ключей. Дополнительные сведения о настройке Azure Key Vault см. в статье "Предоставление доступа к ключам, сертификатам и секретам" с помощью управления доступом на основе ролей Azure.

Нажмите кнопку "Сохранить ", а затем просмотрите уведомление, сообщающее о состоянии операции. Если операция не выполнена успешно, отображается сообщение об ошибке. Обратитесь к сообщениям об ошибках и устранению неполадок , чтобы помочь в устранении ошибки.

access control (Управление доступом на основе ролей)

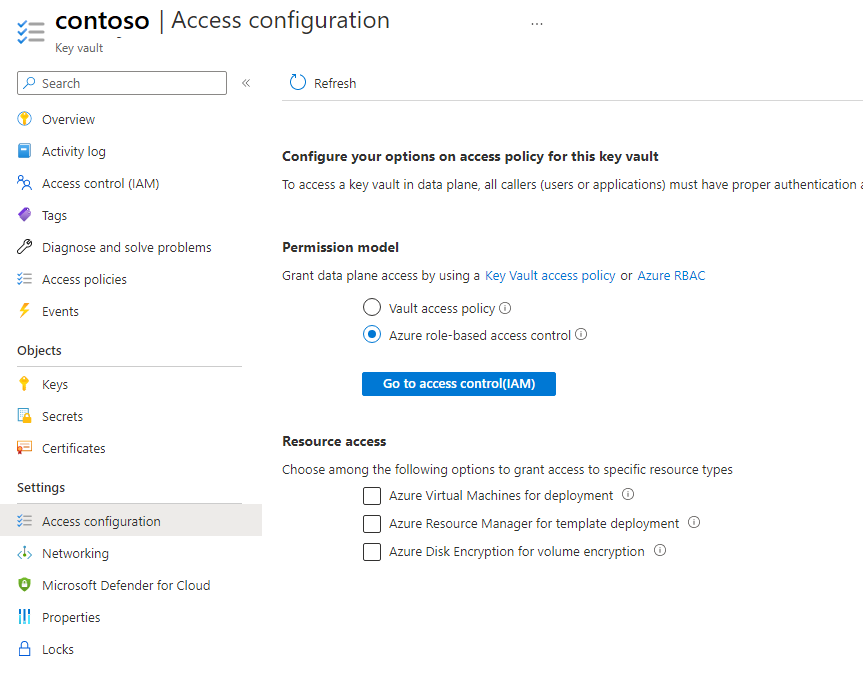

С помощью Azure Key Vault можно использовать управление доступом на основе ролей Azure. Чтобы настроить управляемые клиентом ключи с помощью портал Azure, необходимо указать удостоверение, назначаемое пользователем.

В учетной записи Azure перейдите к хранилищам ключей и политикамAccess.

Чтобы создать политику доступа, в разделе "Модель разрешений" выберите управление доступом на основе ролей Azure.

При создании назначаемой пользователем роли существует три разрешения, необходимые для ключей, управляемых клиентом:

Microsoft.KeyVault/vaults/keys/readMicrosoft.KeyVault/vaults/keys/encrypt/actionMicrosoft.KeyVault/vaults/keys/decrypt/action

Хотя существуют предопределенные роли, которые включают эти разрешения, эти роли предоставляют больше привилегий, чем требуется. Рекомендуется создать пользовательскую роль только с минимальными необходимыми разрешениями. Дополнительные сведения см. в статье Настраиваемые роли Azure.

{ "id": "/subscriptions/<subscription>/Microsoft.Authorization/roleDefinitions/<roleDefinitionsID>", "properties": { "roleName": "NetApp account", "description": "Has the necessary permissions for customer-managed key encryption: get key, encrypt and decrypt", "assignableScopes": [ "/subscriptions/<subscriptionID>/resourceGroups/<resourceGroup>" ], "permissions": [ { "actions": [], "notActions": [], "dataActions": [ "Microsoft.KeyVault/vaults/keys/read", "Microsoft.KeyVault/vaults/keys/encrypt/action", "Microsoft.KeyVault/vaults/keys/decrypt/action" ], "notDataActions": [] } ] } }После создания и доступности пользовательской роли для использования с хранилищем ключей вы примените его к удостоверению, назначенному пользователем.

Создание тома Azure NetApp Files с помощью ключей, управляемых клиентом

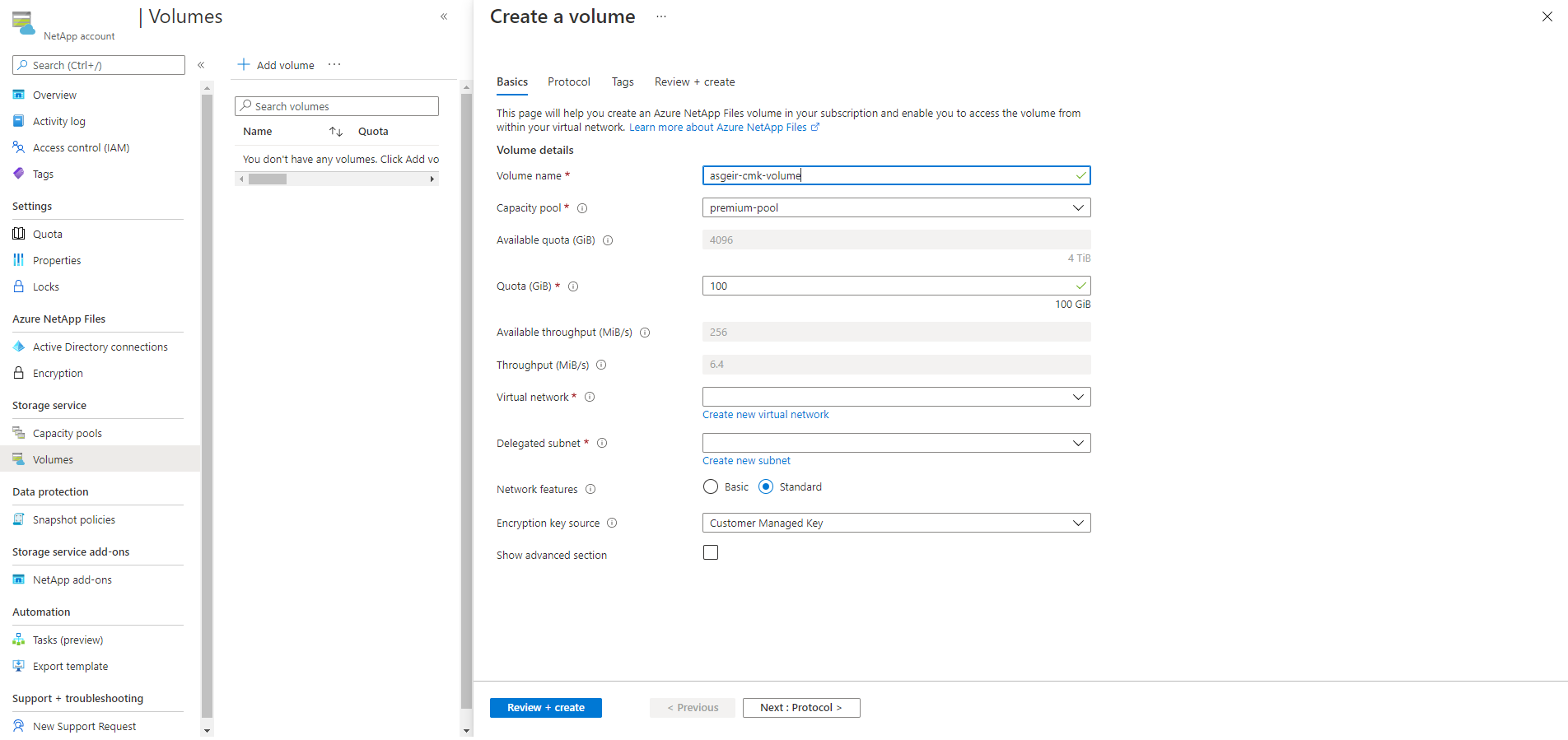

В Azure NetApp Files выберите тома и добавьте том.

Выполните инструкции по настройке сетевых функций для тома Azure NetApp Files:

- Задайте параметр "Сетевые функции" на странице создания тома.

- Группа безопасности сети для делегированной подсети тома должна разрешить входящий трафик из виртуальной машины хранилища NetApp.

Для учетной записи NetApp, настроенной для использования ключа, управляемого клиентом, страница создания тома включает параметр "Источник ключа шифрования".

Чтобы зашифровать том с помощью ключа, выберите ключ , управляемый клиентом , в раскрывающемся меню "Источник ключа шифрования".

При создании тома с помощью ключа, управляемого клиентом, необходимо также выбрать стандартный параметр сетевых функций . Базовые сетевые функции не поддерживаются.

Кроме того, необходимо выбрать частную конечную точку хранилища ключей. В раскрывающемся меню отображаются частные конечные точки в выбранной виртуальной сети. Если в выбранной виртуальной сети нет частной конечной точки для хранилища ключей, раскрывающийся список пуст, и вы не сможете продолжить. Если да, перейдите к частной конечной точке Azure.

Продолжайте выполнять процесс создания тома. Перейдите к

Повторное выделение всех томов в учетной записи NetApp

Если вы уже настроили учетную запись NetApp для ключей, управляемых клиентом, и имеете один или несколько томов, зашифрованных с помощью ключей, управляемых клиентом, можно изменить ключ, используемый для шифрования всех томов в учетной записи NetApp. Вы можете выбрать любой ключ, который находится в одном хранилище ключей. Изменение хранилищ ключей не поддерживается.

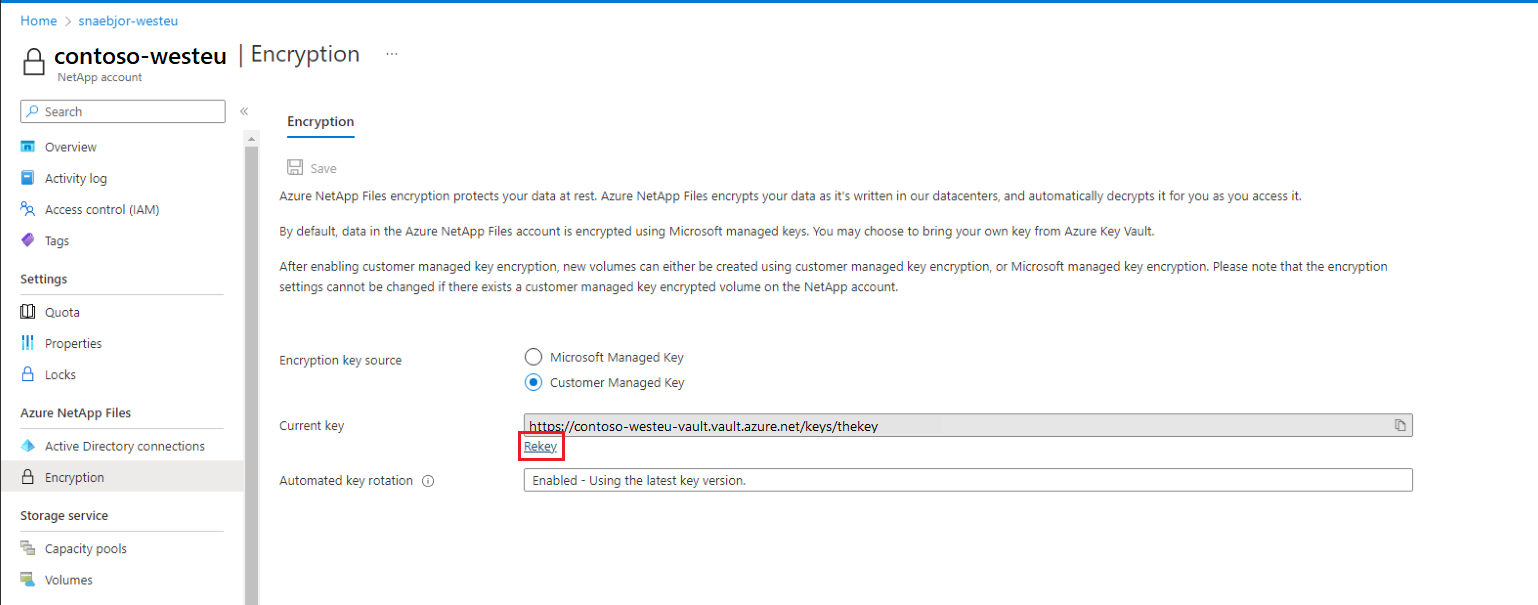

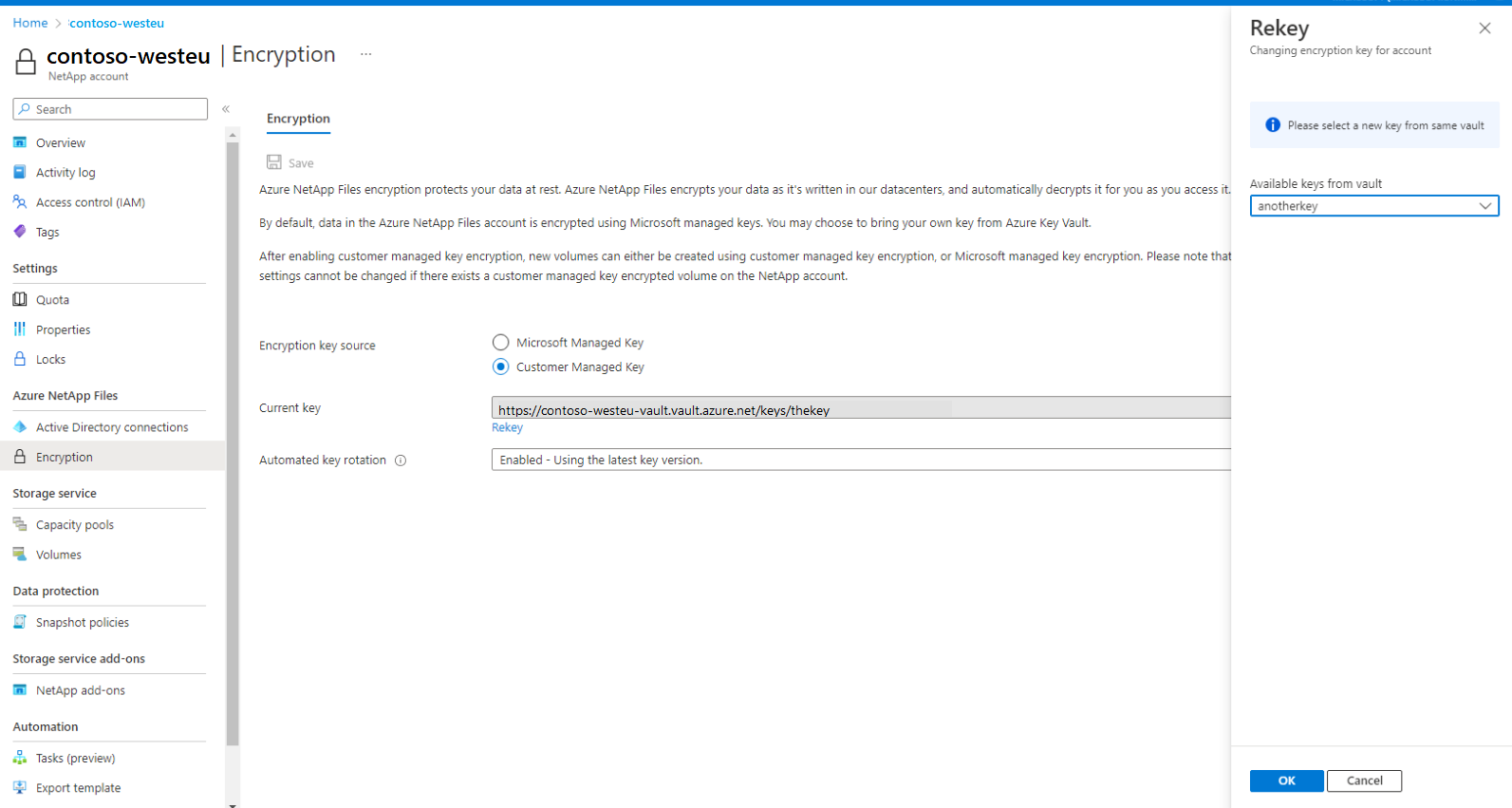

В учетной записи NetApp перейдите в меню "Шифрование ". В поле ввода текущего ключа выберите ссылку Rekey .

В меню "Переключение" выберите один из доступных ключей в раскрывающемся меню. Выбранный ключ должен отличаться от текущего ключа.

Нажмите кнопку ОК, чтобы сохранить введенные данные. Операция повторного ключа может занять несколько минут.

Переход с назначаемого системой удостоверения

Чтобы переключиться с назначаемого системой удостоверения, необходимо предоставить целевому удостоверению доступ к хранилищу ключей, используемому с разрешениями на чтение и получение, шифрование и расшифровку.

Обновите учетную запись NetApp, отправив запрос PATCH с помощью

az restкоманды:az rest -m PATCH -u <netapp-account-resource-id>?api-versions=2022-09-01 -b @path/to/payload.jsonПолезные данные должны использовать следующую структуру:

{ "identity": { "type": "UserAssigned", "userAssignedIdentities": { "<identity-resource-id>": {} } }, "properties": { "encryption": { "identity": { "userAssignedIdentity": "<identity-resource-id>" } } } }Подтвердите успешное выполнение операции с

az netappfiles account showпомощью команды. Выходные данные включают следующие поля:"id": "/subscriptions/<subscription-id>/resourceGroups/<resource-group>/providers/Microsoft.NetApp/netAppAccounts/account", "identity": { "principalId": null, "tenantId": null, "type": "UserAssigned", "userAssignedIdentities": { "/subscriptions/<subscription-id>/resourceGroups/<resource-group>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<identity>": { "clientId": "<client-id>", "principalId": "<principalId>", "tenantId": <tenantId>" } } },Убедитесь в следующем:

encryption.identity.principalIdсоответствует значению вidentity.userAssignedIdentities.principalIdencryption.identity.userAssignedIdentityсоответствует значению вidentity.userAssignedIdentities[]

"encryption": { "identity": { "principalId": "<principal-id>", "userAssignedIdentity": "/subscriptions/<subscriptionId>/resourceGroups/<resource-group>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<identity>" }, "KeySource": "Microsoft.KeyVault", },

Сообщения об ошибках и устранение неполадок

В этом разделе перечислены сообщения об ошибках и возможные разрешения, когда Azure NetApp Files не может настроить шифрование ключей, управляемых клиентом, или создать том с помощью ключа, управляемого клиентом.

Ошибки, связанные с настройкой шифрования ключей, управляемого клиентом, в учетной записи NetApp

| Условие возникновения ошибки | Разрешение |

|---|---|

The operation failed because the specified key vault key was not found |

При вводе URI ключа вручную убедитесь, что универсальный код ресурса (URI) правильно. |

Azure Key Vault key is not a valid RSA key |

Убедитесь, что выбранный ключ имеет тип RSA. |

Azure Key Vault key is not enabled |

Убедитесь, что выбранный ключ включен. |

Azure Key Vault key is expired |

Убедитесь, что выбранный ключ не истек. |

Azure Key Vault key has not been activated |

Убедитесь, что выбранный ключ активен. |

Key Vault URI is invalid |

При вводе URI ключа вручную убедитесь, что универсальный код ресурса (URI) правильно. |

Azure Key Vault is not recoverable. Make sure that Soft-delete and Purge protection are both enabled on the Azure Key Vault |

Обновите уровень восстановления хранилища ключей следующим способом: “Recoverable/Recoverable+ProtectedSubscription/CustomizedRecoverable/CustomizedRecoverable+ProtectedSubscription” |

Account must be in the same region as the Vault |

Убедитесь, что хранилище ключей находится в том же регионе, что и учетная запись NetApp. |

Ошибки, связанные с созданием тома, зашифрованного с помощью ключей, управляемых клиентом

| Условие возникновения ошибки | Разрешение |

|---|---|

Volume cannot be encrypted with Microsoft.KeyVault, NetAppAccount has not been configured with KeyVault encryption |

В учетной записи NetApp не включено шифрование ключей, управляемых клиентом. Настройте учетную запись NetApp для использования ключа, управляемого клиентом. |

EncryptionKeySource cannot be changed |

Нет разрешения. Свойство EncryptionKeySource тома невозможно изменить. |

Unable to use the configured encryption key, please check if key is active |

Убедитесь, что: -Являются ли все политики доступа правильными в хранилище ключей: Get, Encrypt, Decrypt? -Существует ли частная конечная точка для хранилища ключей? -Существует ли виртуальная сеть NAT в виртуальной сети с включенной подсетью Azure NetApp Files? |

Could not connect to the KeyVault |

Убедитесь, что частная конечная точка настроена правильно, и брандмауэры не блокируют подключение от виртуальная сеть к KeyVault. |

Следующие шаги

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по