Создайте сервер, настроенный с помощью управляемого удостоверения, назначаемого пользователем, и TDE, управляемого клиентом.

Применимо к: База данных SQL Azure

В этом руководстве описаны шаги по созданию логического сервера в Azure , настроенного с прозрачным шифрованием данных (TDE) с ключами, управляемыми клиентом (CMK), с помощью управляемого удостоверения , назначаемого пользователем, для доступа к Azure Key Vault.

Примечание.

Идентификатор Microsoft Entra ранее был известен как Azure Active Directory (Azure AD).

Необходимые компоненты

- В этом практическом руководстве предполагается, что вы уже создали Azure Key Vault и импортировали ключ для использования в качестве средства защиты TDE для Базы данных SQL Azure. Дополнительные сведения см. в статье Прозрачное шифрование данных с поддержкой BYOK.

- В хранилище ключей должна быть включена защита от неявного удаления и очистки.

- Вы должны создать управляемое удостоверение, назначаемое пользователем, и предоставить ему необходимые разрешения TDE (получение, упаковка ключа, распаковка ключа) в указанном выше хранилище ключей. Сведения о создании управляемого удостоверения, назначаемого пользователем, см. в статье Создание управляемого удостоверения, назначаемого пользователем.

- У вас должна быть установлена и запущена среда Azure PowerShell.

- [Рекомендуется, но необязательно.] Предварительно создайте материал ключа для предохранителя TDE в аппаратном модуле безопасности (HSM) или локальном хранилище ключей, а затем импортируйте этот материал в Azure Key Vault. Дополнительные сведения вы найдете в инструкциях по использованию аппаратного модуля безопасности (HSM) и Key Vault.

Создание сервера, настроенного с помощью TDE, с использованием ключа, управляемого клиентом (CMK)

Ниже описано, как создать новый логический сервер Базы данных SQL Azure и новой базы данных с управляемым удостоверением, назначаемым пользователем. Управляемое удостоверение, назначаемое пользователю, требуется для настройки ключа, управляемого клиентом, для TDE во время создания сервера.

Перейдите на страницу Выберите вариант развертывания SQL на портале Azure.

Если вы еще не вошли на портал Azure, выполните вход при появлении соответствующего запроса.

В разделе Базы данных SQL оставьте для параметра Тип ресурса значение Отдельная база данных и нажмите кнопку Создать.

На вкладке Основные сведения формы Создание базы данных SQL в разделе Сведения о проекте выберите подходящую подписку Azure.

В разделе Группа ресурсов щелкните Создать новую, введите имя группы ресурсов и нажмите ОК.

В поле Имя базы данных введите

ContosoHR.В группе Сервер выберите Создать и заполните форму Новый сервер следующим образом:

- В поле Имя сервера введите уникальное имя сервера. Имена серверов должны быть глобально уникальными для всех серверов в Azure, а не только в рамках подписки. Введите, например

mysqlserver135, и портал Azure проинформирует о доступности этого имени. - Имя для входа администратора сервера. Введите имя для входа администратора, например

azureuser. - Пароль. Введите пароль, соответствующий требованиям, а затем введите его еще раз в поле Подтверждение пароля.

- Расположение. Выберите расположение из раскрывающегося списка.

- В поле Имя сервера введите уникальное имя сервера. Имена серверов должны быть глобально уникальными для всех серверов в Azure, а не только в рамках подписки. Введите, например

В нижней части страницы нажмите кнопку Далее: сети.

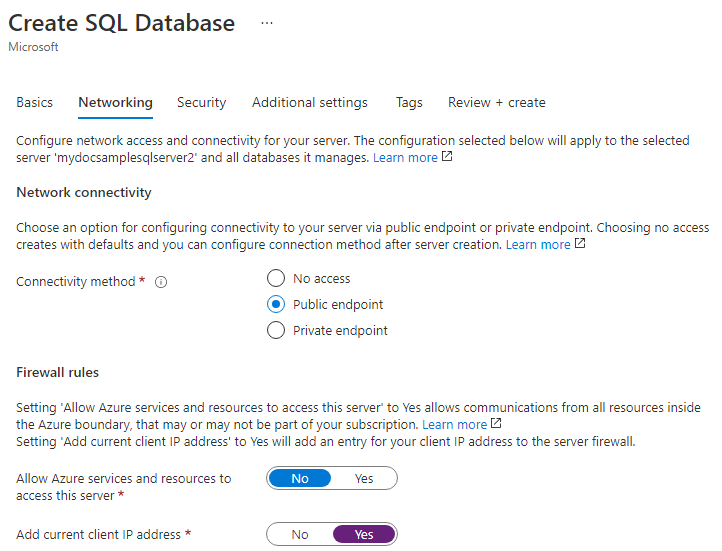

На вкладке Сеть в разделе Метод подключения выберите Общедоступная конечная точка.

В разделе Правила брандмауэра установите переключатель Добавить текущий IP-адрес клиента в положение Да. Оставьте значение Нет для параметра Разрешить доступ к серверу службам и ресурсам Azure.

Выберите Далее: безопасность доступа в нижней части страницы.

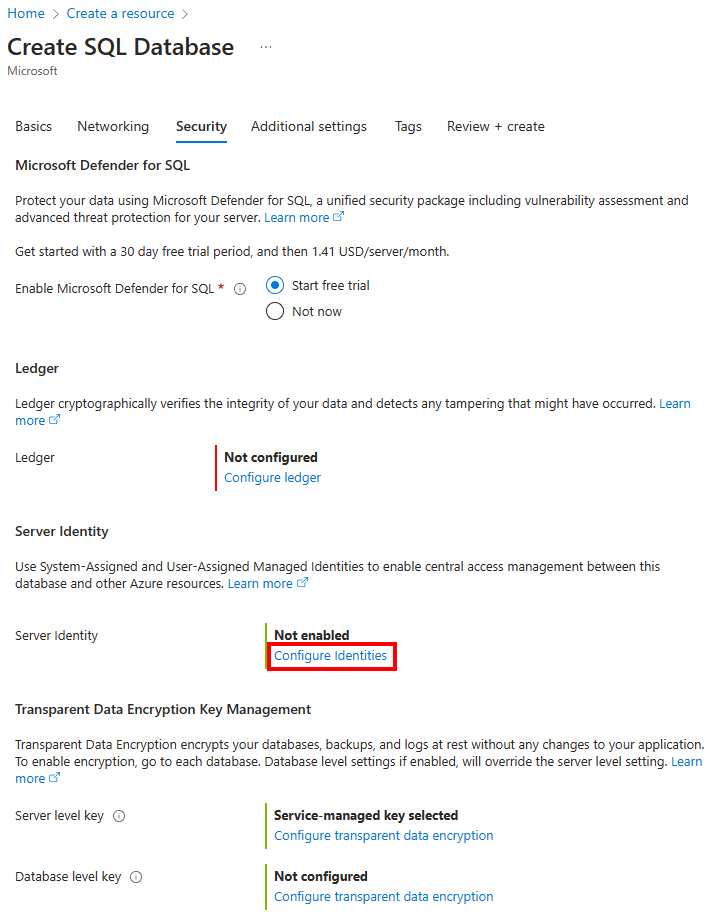

На вкладке "Безопасность" в разделе "Удостоверение сервера" выберите "Настройка удостоверений".

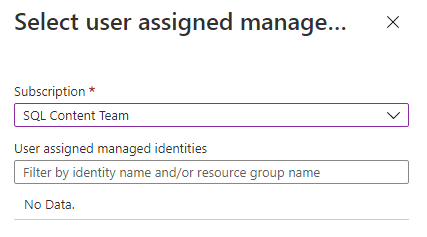

На панели удостоверений выберите "Выкл. Для управляемого удостоверения, назначенного системой", а затем выберите "Добавить" в разделе "Назначаемое пользователем управляемое удостоверение". Выберите нужную подписку, а затем в разделе "Назначаемые пользователем управляемые удостоверения" выберите требуемое управляемое удостоверение, назначаемое пользователем, из выбранной подписки. Теперь нажмите кнопку Добавить.

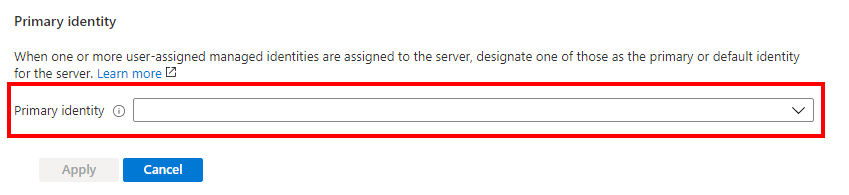

В разделе Основное удостоверение выберите то же управляемое удостоверение, назначаемое пользователем, которое было выбрано на предыдущем шаге.

Нажмите кнопку Применить.

На вкладке "Безопасность" в разделе прозрачное шифрование данных управление ключами можно настроить прозрачное шифрование данных для сервера или базы данных.

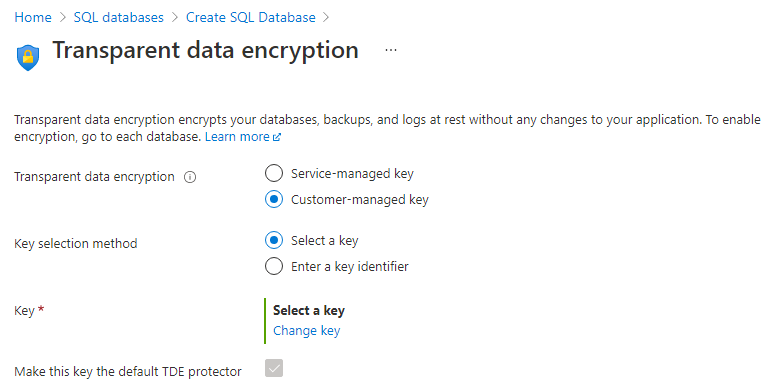

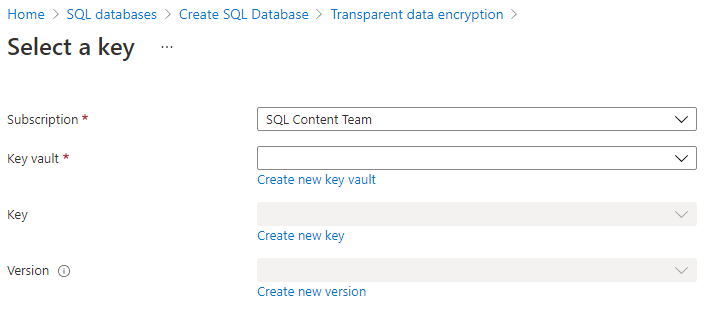

- Для ключа уровня сервера: выберите " Настроить прозрачное шифрование данных". Выберите ключ, управляемый клиентом, и появится параметр выбора ключа . Выберите "Изменить ключ". Выберите нужную подписку, хранилище ключей, ключ и версию для ключа, управляемого клиентом, который будет использоваться для TDE. Выберите кнопку Выбрать.

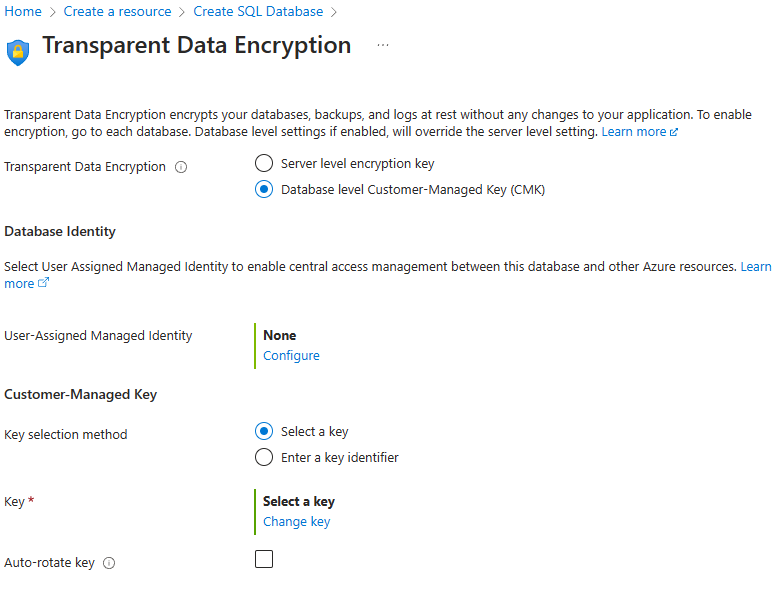

- Для ключа уровня базы данных: выберите " Настроить прозрачное шифрование данных". Выберите ключ уровня базы данных, управляемый клиентом, и появится параметр настройки удостоверения базы данных и ключа, управляемого клиентом. Выберите "Настроить", чтобы настроить управляемое удостоверение , назначаемое пользователем для базы данных, аналогично шагу 13. Выберите "Изменить ключ", чтобы настроить ключ, управляемый клиентом. Выберите нужную подписку, хранилище ключей, ключ и версию для ключа, управляемого клиентом, который будет использоваться для TDE. Вы также можете включить автоматическое поворота клавиши в меню прозрачное шифрование данных. Выберите кнопку Выбрать.

Нажмите кнопку Применить.

В нижней части страницы щелкните Просмотреть и создать.

На странице Просмотр и создание после проверки нажмите кнопку Создать.

Следующие шаги

- Приступите к реализации интеграции Azure Key Vault и поддержке BYOK для TDE: Включение прозрачного шифрования данных с помощью собственного ключа из Key Vault.