Типы соединения управляемого экземпляра SQL Azure

Область применения: Управляемый экземпляр SQL Azure

В этой статье объясняется, как клиенты подключаются к Управляемому экземпляру SQL Azure, в зависимости от типа соединения. Ниже также приведены примеры сценариев, позволяющие изменить параметры подключения и рекомендации в отношении изменения параметров подключения по умолчанию.

Типы подключений

Конечная точка виртуальной сети Управляемый экземпляр SQL Azure поддерживает следующие два типа подключения:

- Перенаправление (рекомендуется ). Это предпочтительный способ подключения клиентов SQL к управляемым экземплярам. При перенаправлении клиенты устанавливают подключения непосредственно к узлу, в котором размещена база данных. Чтобы включить перенаправление, необходимо настроить брандмауэры и правила группы безопасности сети (NSG), чтобы разрешить входящий доступ к портам 1433 и диапазону портов 11000-11999. Перенаправление демонстрирует высокую задержку и производительность пропускной способности по сравнению с прокси-сервером. Перенаправление также сводит к минимуму влияние запланированных событий обслуживания компонента шлюза, так как подключения перенаправления, после установки, не зависят от шлюза. Возможность перенаправления зависит от драйверов SQL для понимания TDS (табличного потока данных) 7.4 или более поздней версии. TDS 7.4 был впервые опубликован в Microsoft SQL Server 2012, поэтому любой клиент более новый, чем он будет работать.

- Прокси(по умолчанию): это устаревший механизм подключения, предназначенный для поддержки драйверов SQL, реализующих версии TDS старше 7.4. В этом режиме все подключения используются через внутренний шлюз, и для открытия требуется только порт 1433. В зависимости от характера рабочей нагрузки режим прокси-сервера может значительно снизить задержку и снизить пропускную способность по сравнению с перенаправлением. Это также более подвержено потере динамических подключений из-за запланированных событий обслуживания компонента шлюза. По этой причине настоятельно рекомендуется настроить все управляемые экземпляры для использования политики подключения перенаправления, если клиенты SQL не поддерживают перенаправления TDS.

Обратите внимание, что параметр перенаправления влияет только на конечную точку виртуальной сети. Общедоступные конечные точки и частные конечные точки для Управляемый экземпляр SQL Azure всегда работают в режиме прокси-сервера.

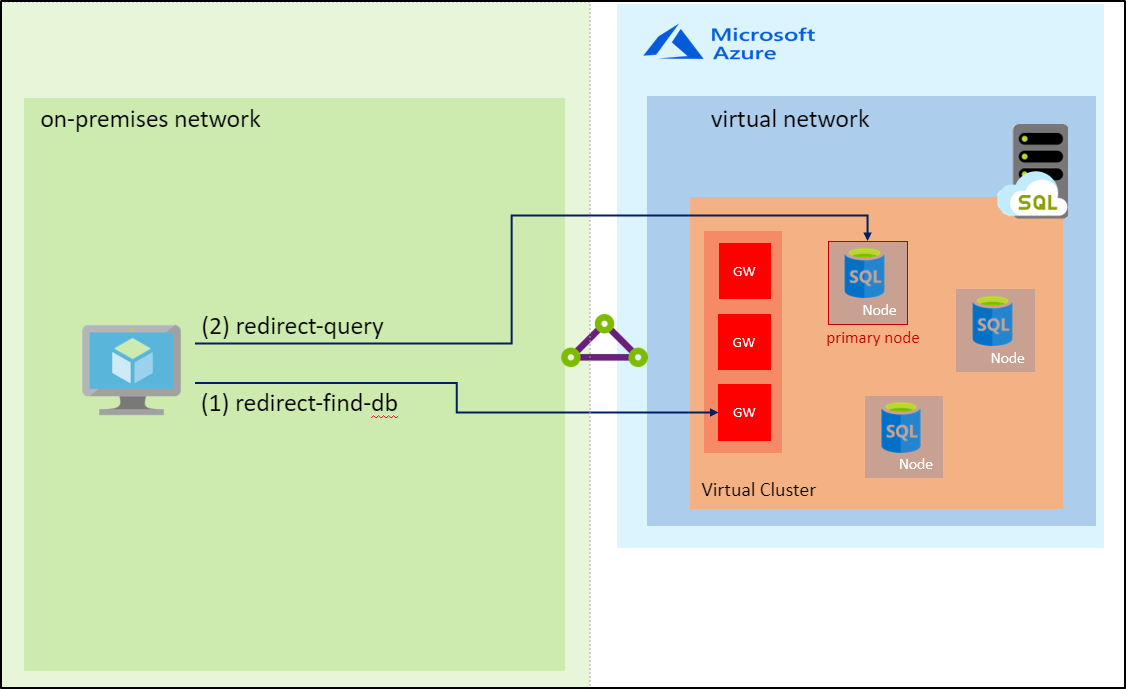

Тип соединения: перенаправление

При соединении этого типа после установки сеанса TCP в подсистеме SQL сеанс клиента получает виртуальный целевой IP-адрес узла виртуального кластера из подсистемы балансировки нагрузки. Последующие пакеты поступают непосредственно на узел виртуального кластера, минуя шлюз. Этот поток трафика представлен на схеме ниже.

Внимание

Тип подключения перенаправления выполняет сопоставление только локальной конечной точки виртуальной сети. Подключения, поступающие через общедоступные и частные конечные точки, всегда обрабатываются с помощью типа прокси-подключения независимо от параметра типа подключения.

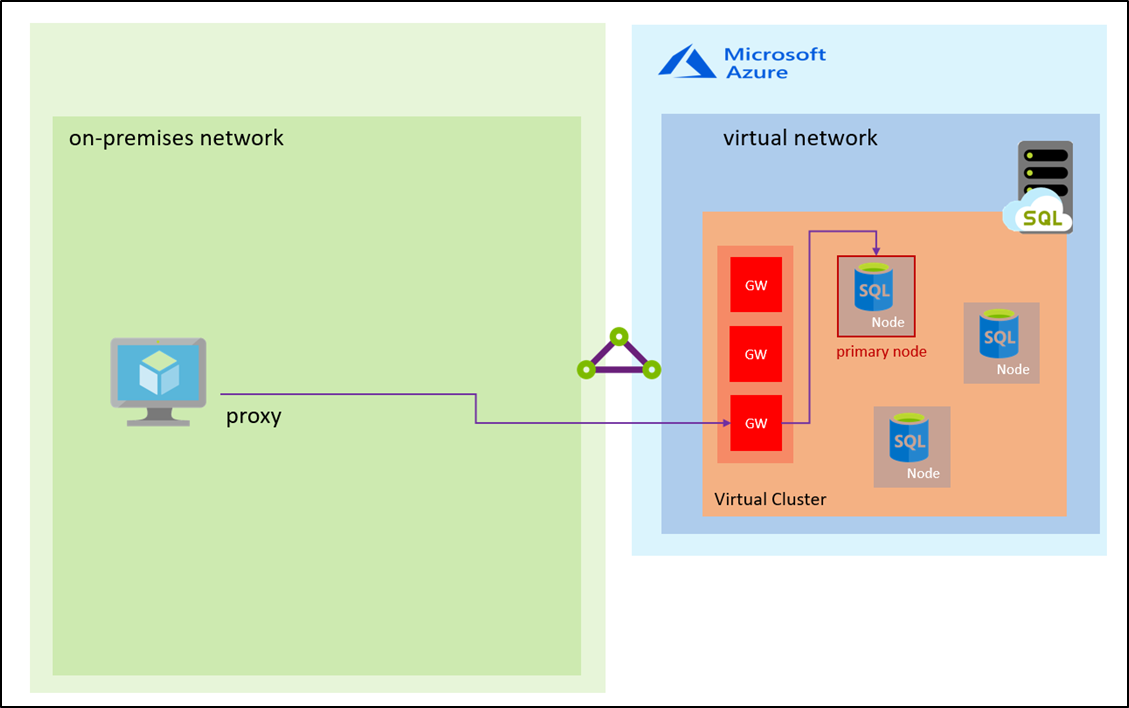

Тип соединения: прокси-сервер

Предупреждение

Тип подключения прокси-сервера рекомендуется использовать только для старых клиентов и приложений, которые не поддерживают стандарт TDS (TDS) версии 7.4 (доступно с SQL Server 2012). Управляемые экземпляры должны быть настроены для использования типа подключения перенаправления по возможности.

При этом типе соединения устанавливается сеанс TCP через шлюз и все последующие пакеты проходят через этот шлюз. Этот поток трафика представлен на схеме ниже.

Изменение типа соединения

Использование портала. Чтобы изменить тип подключения с помощью портал Azure, откройте страницу виртуальная сеть и используйте параметр типа подключения, чтобы изменить тип подключения и сохранить изменения.

Скрипт для изменения параметров типа соединения с помощью PowerShell:

Примечание.

В этой статье предусмотрено использование модуля Azure Az PowerShell, который является рекомендуемым модулем PowerShell для взаимодействия с Azure. Чтобы начать работу с модулем Az PowerShell, ознакомьтесь со статьей Установка Azure PowerShell. Дополнительные сведения см. в статье Перенос Azure PowerShell с AzureRM на Az.

в приведенном ниже скрипте PowerShell показано, как изменить политику соединения для управляемого экземпляра на Redirect.

Install-Module -Name Az

Import-Module Az.Accounts

Import-Module Az.Sql

Connect-AzAccount

# Get your SubscriptionId from the Get-AzSubscription command

Get-AzSubscription

# Use your SubscriptionId in place of {subscription-id} below

Select-AzSubscription -SubscriptionId {subscription-id}

# Replace {rg-name} with the resource group for your managed instance, and replace {mi-name} with the name of your managed instance

$mi = Get-AzSqlInstance -ResourceGroupName {rg-name} -Name {mi-name}

$mi = $mi | Set-AzSqlInstance -ProxyOverride "Redirect" -force

Следующие шаги

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по