Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

В этой статье описывается резервное копирование сервера Базы данных Azure для PostgreSQL с помощью портала Azure. Вы также можете настроить резервное копирование с помощью Azure PowerShell, Azure CLI и REST API для баз данных PostgreSQL.

Перед началом работы просмотрите поддерживаемые конфигурации, рекомендации по функциям и известные ограничения, а также часто задаваемые вопросы.

Настройка резервной копии в базах данных PostgreSQL

Вы можете настроить резервную копию на нескольких базах данных PostgreSQL на нескольких серверах Базы данных Azure для PostgreSQL. Чтобы настроить такое резервное копирование с помощью Azure Backup, выполните следующие действия.

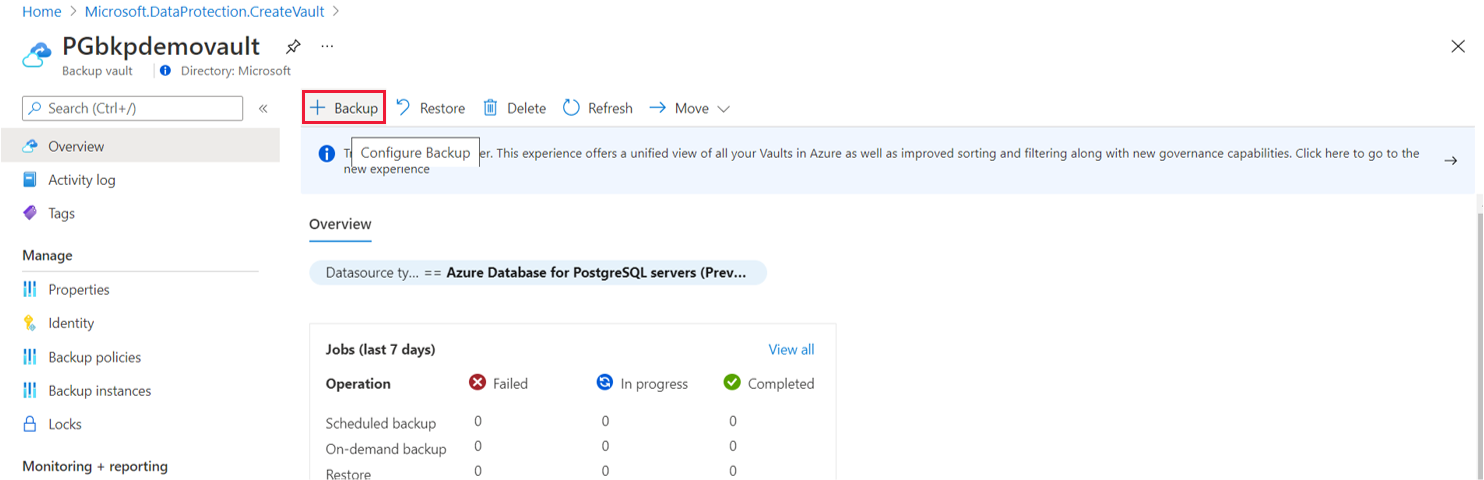

Перейдите в хранилище резервных копий, выберите хранилище и выберите "Резервное копирование".

Кроме того, вы можете перейти на эту страницу из области устойчивости.

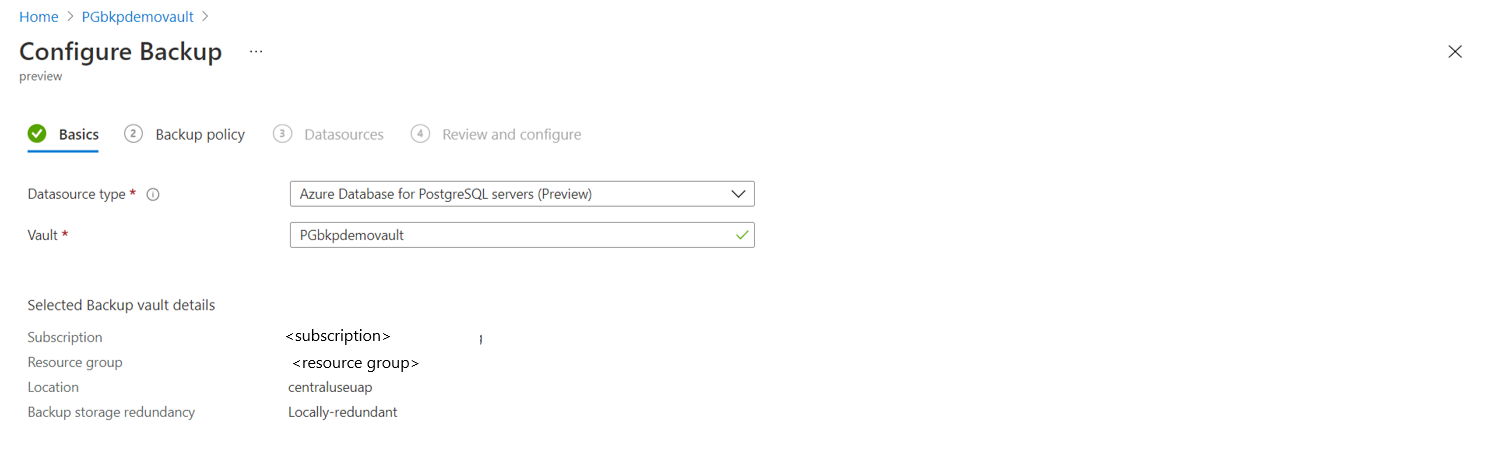

На вкладке Базовые введите необходимые данные.

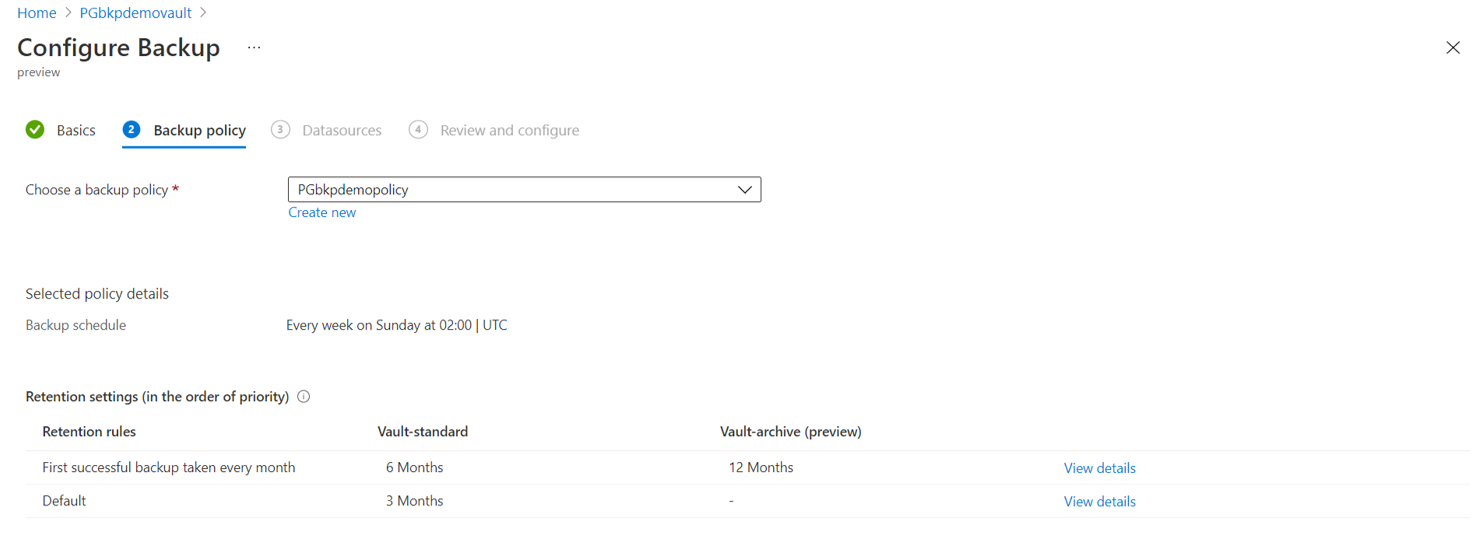

На вкладке "Политика резервного копирования" выберите или создайте политику, которая определяет расписание резервного копирования и длительность хранения.

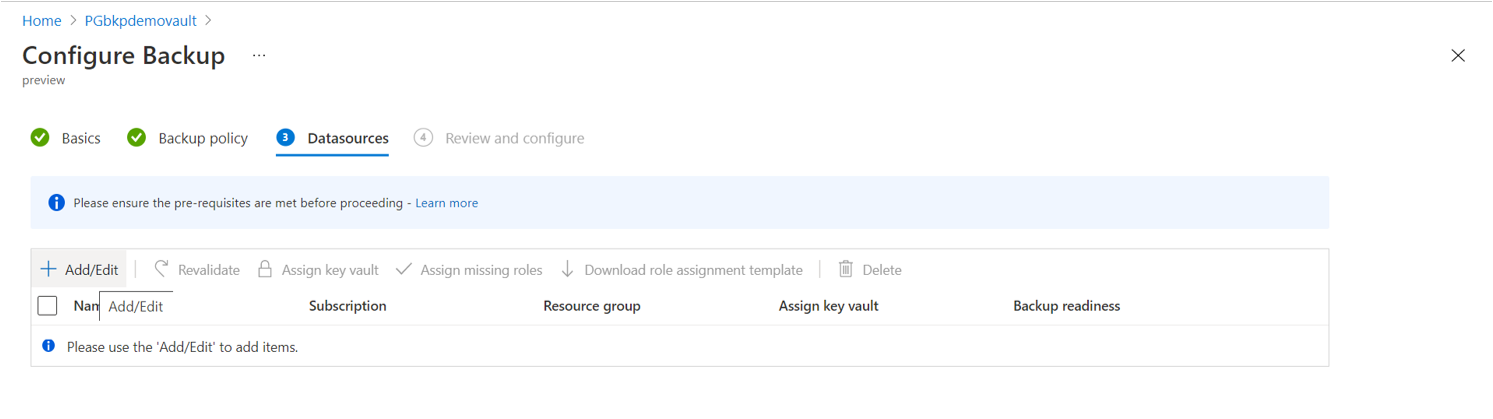

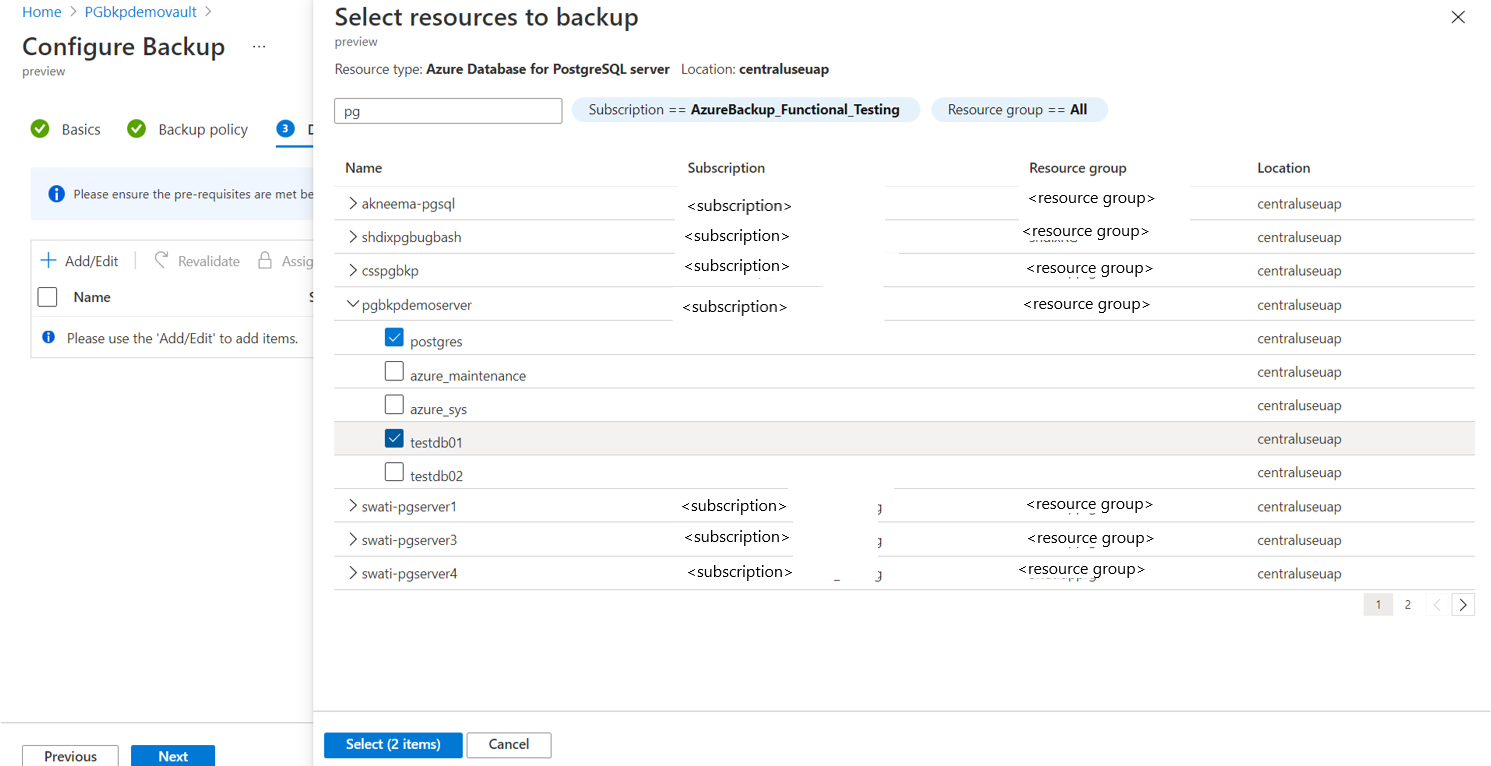

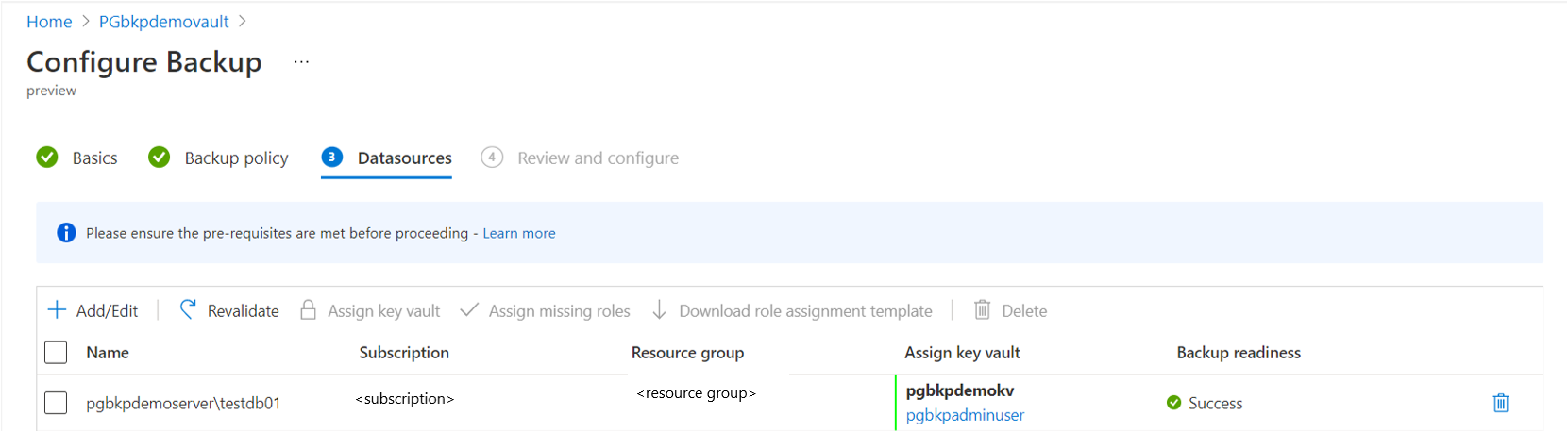

На вкладке "Источники данных" нажмите кнопку "Добавить/изменить".

На панели "Выбор ресурсов для резервного копирования" выберите один из серверов баз данных Azure для PostgreSQL в разных подписках, если они находятся в том же регионе, что и хранилище. Щелкните стрелку, чтобы отобразить список баз данных на сервере.

Примечание

Вам не нужно создавать резервные копии баз данных azure_maintenance и azure_sys. Кроме того, вы не можете создать резервную копию базы данных, которая уже создана в хранилище резервных копий.

Вы можете создать резервную копию серверов Azure Database для PostgreSQL, использующих частные конечные точки, разрешив доверенным службам Microsoft доступ в параметрах сети.

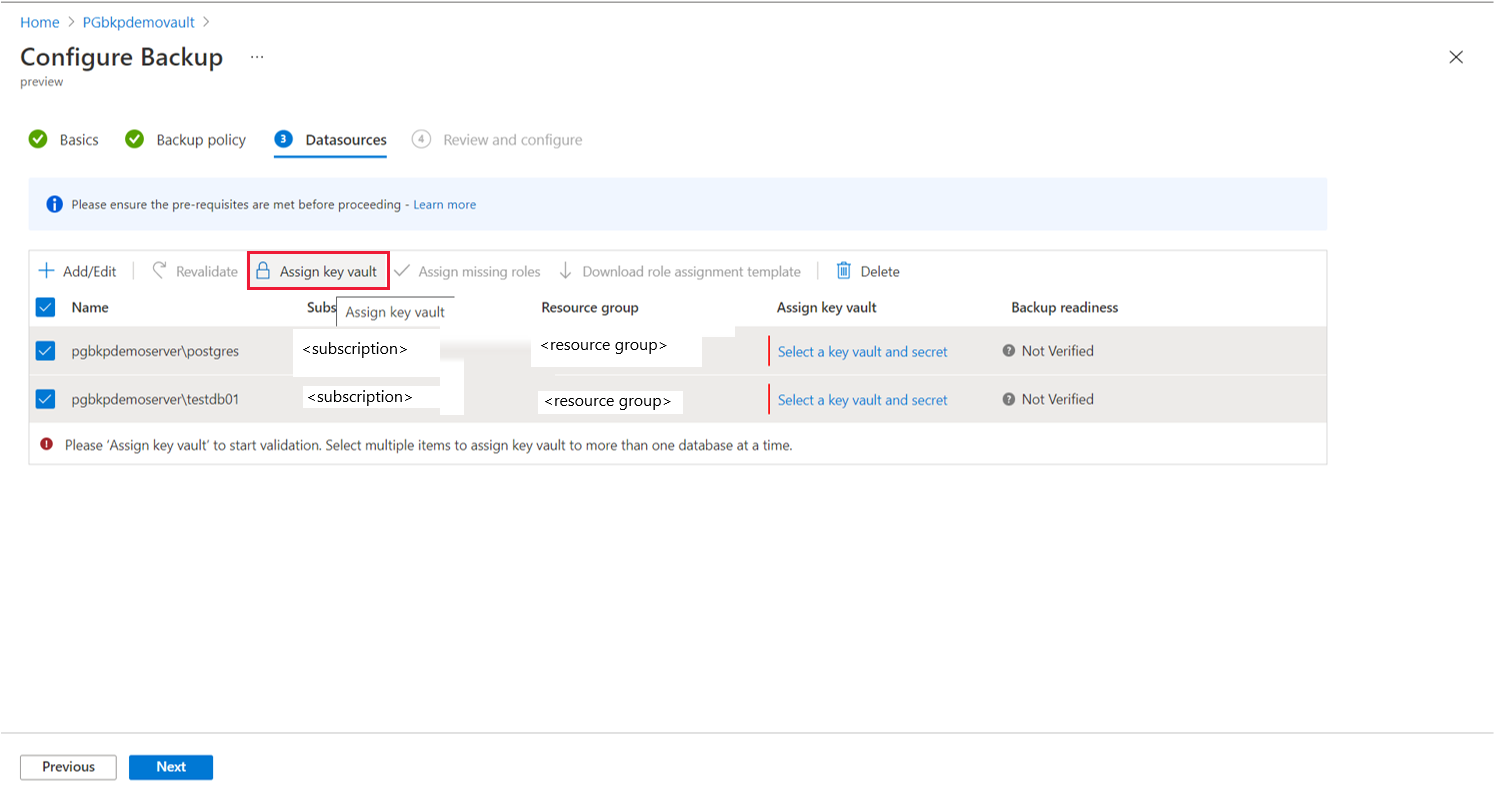

Выберите "Назначить хранилище ключей ", чтобы выбрать хранилище ключей, в которое хранятся учетные данные для подключения к выбранной базе данных. Вам следует уже создать соответствующие секреты в хранилище ключей.

Чтобы назначить хранилище ключей на уровне отдельной строки, щелкните Выбрать хранилище ключей и секрет. Вы также можете назначить хранилище ключей, выбрав несколько строк и выбрав " Назначить хранилище ключей " в меню действий.

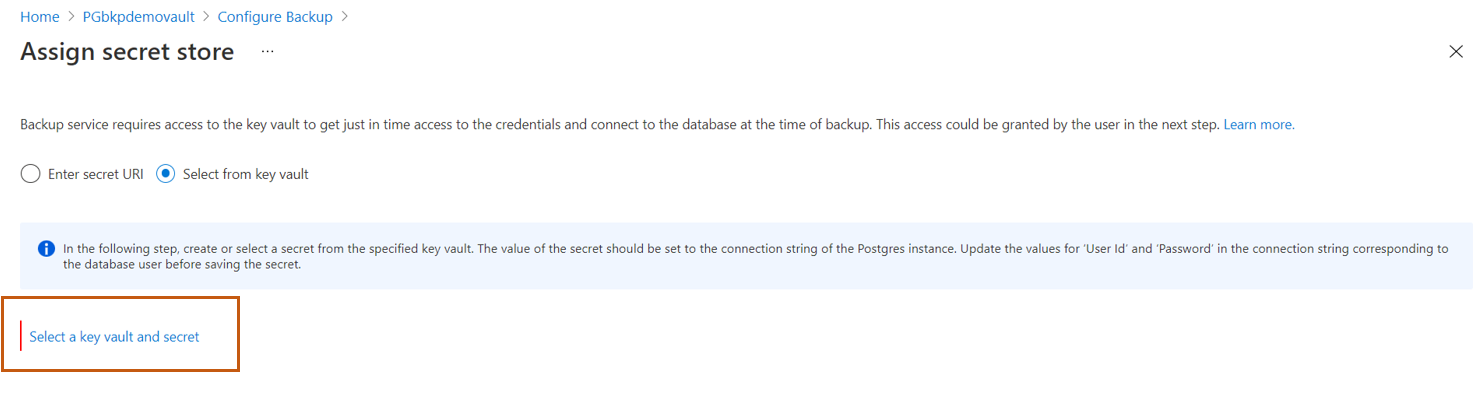

Чтобы указать секретную информацию, используйте один из следующих вариантов:

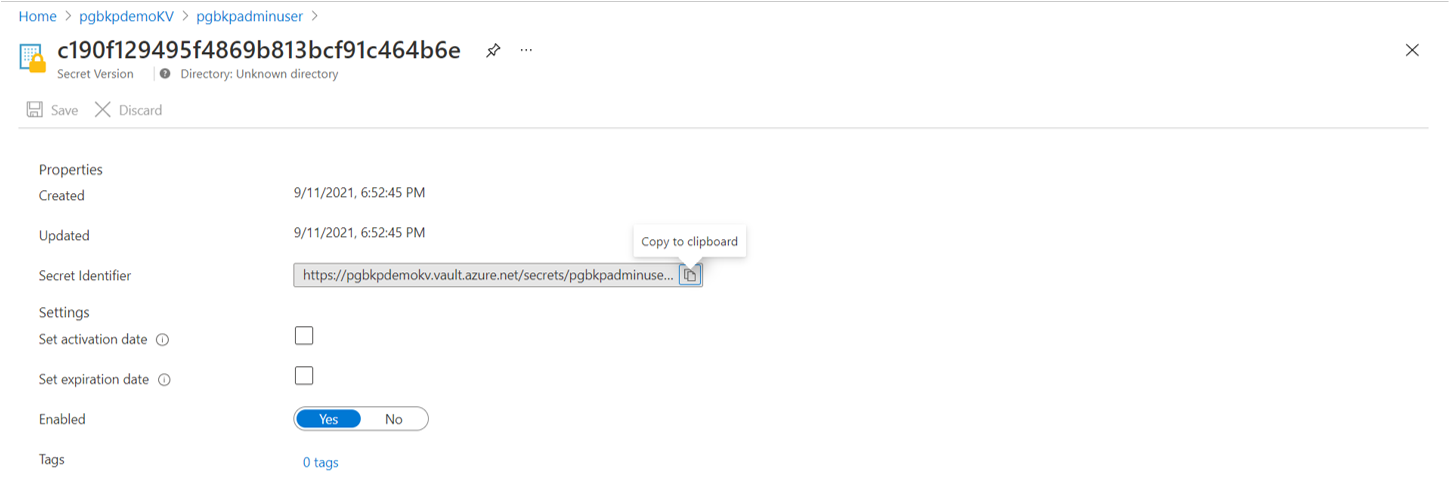

Введите секретный URI: используйте этот параметр, если URI секрета вам известен или с вами им поделились. Вы можете получить секретный URI из хранилища ключей, выбрав секрет, а затем скопировав значение идентификатора секрета.

Однако при использовании этого параметра Azure Backup не имеет видимости к хранилищу ключей, на которое вы ссылаетесь. Разрешения на доступ к хранилищу ключей не могут быть предоставлены непосредственно. Для успешной операции резервного копирования администратор резервного копирования вместе с администратором PostgreSQL и/или администратора хранилища ключей должен гарантировать, что доступ к хранилищу резервных копий в хранилище ключей предоставляется вручную за пределами настраиваемого потока резервного копирования .

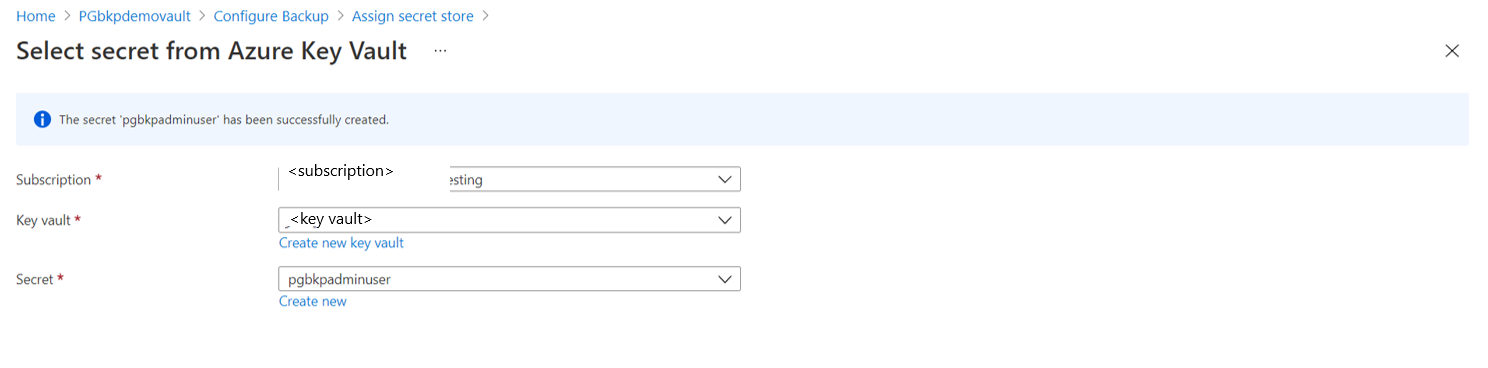

Выберите из хранилища ключей: используйте этот параметр, если вы знаете хранилище ключей и имена секретов. Затем щелкните "Выбрать хранилище ключей" и "Секрет" и введите сведения.

С помощью этого параметра вы (в качестве администратора резервного копирования с доступом на запись в хранилище ключей) можете предоставить разрешения на доступ к хранилищу ключей. Хранилище ключей и секрет могут либо существовать заранее, либо создаваться на ходу.

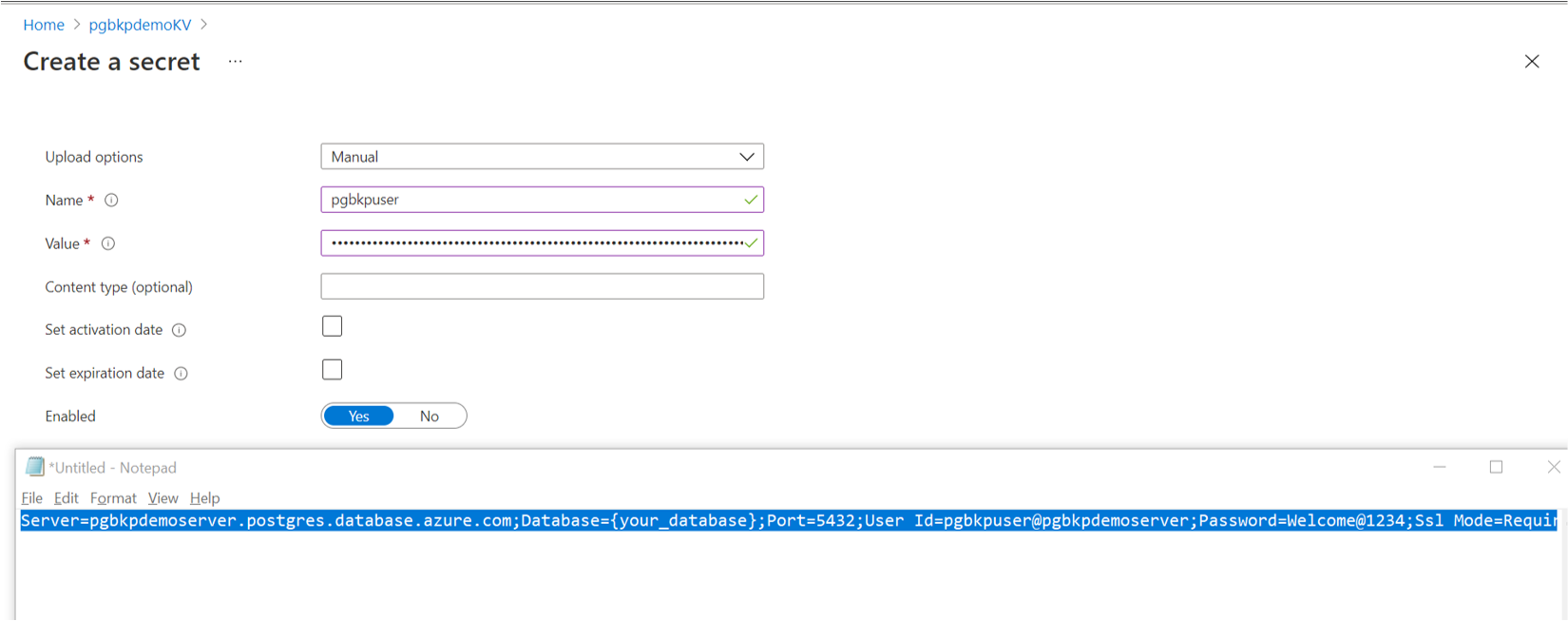

Убедитесь, что секрет — это строка подключения сервера Базы данных Azure для PostgreSQL в ADO.NET формате. Строка должна быть обновлена с учетными данными пользователя базы данных, имеющего права резервного копирования на сервере. Узнайте больше о том, как создавать секреты в хранилище ключей.

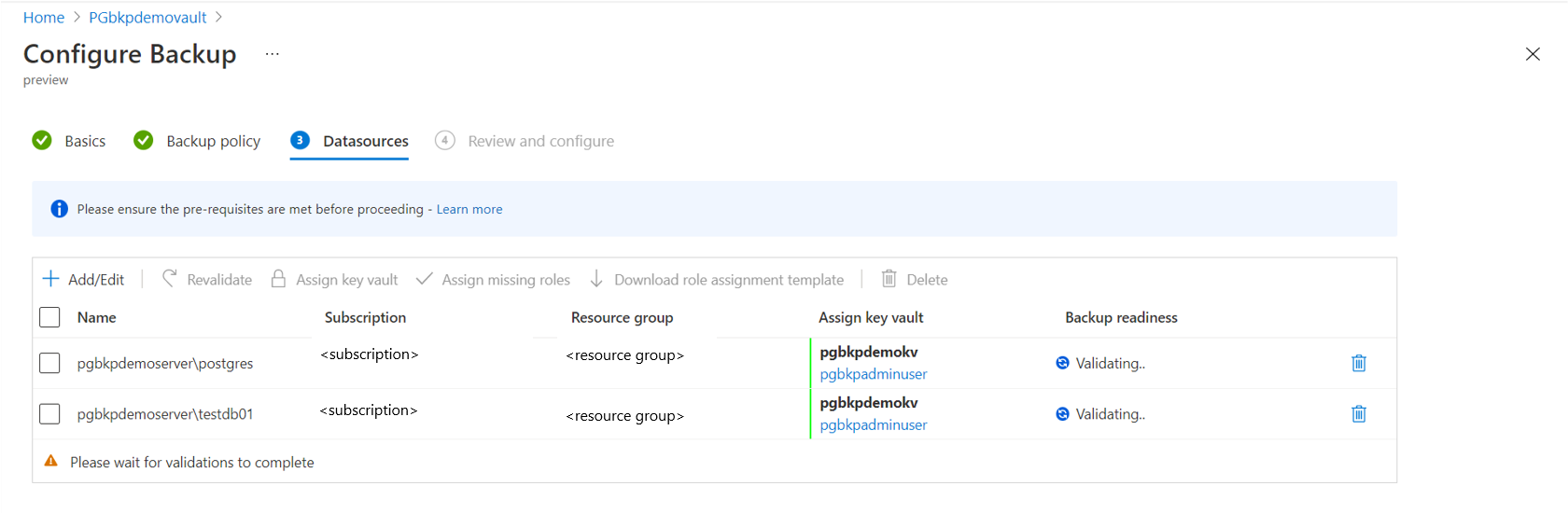

После завершения обновления сведений для хранилища ключей и секрета начинается проверка.

Служба Azure Backup проверяет, имеет ли он все необходимые разрешения доступа для чтения секретных сведений из хранилища ключей и подключения к базе данных. Во время этого процесса состояние выбранных источников данных на панели настройки резервного копирования отображается как проверка.

Если отсутствует одно или несколько разрешений на доступ, служба отображает одно из следующих сообщений об ошибке:

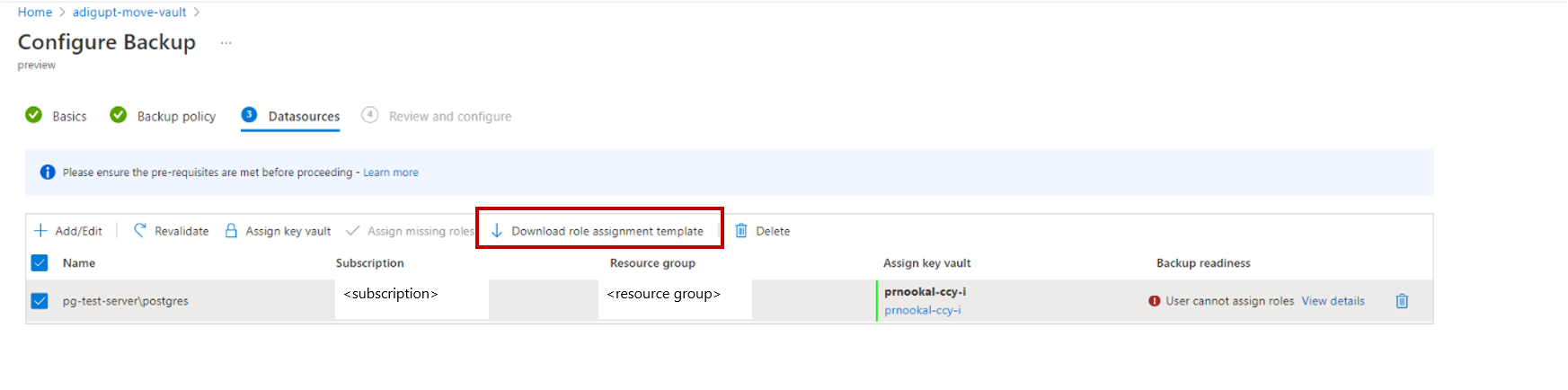

Пользователь не может назначать роли: это сообщение появляется, если у вас (в качестве резервного администратора) нет доступа на запись к серверу базы данных Azure для PostgreSQL и/или хранилищу ключей для назначения отсутствующих разрешений, как указано в разделе Просмотреть сведения.

Скачайте шаблон назначения, нажав кнопку " Скачать шаблон назначения ролей " в меню действий, а затем запустите администратор PostgreSQL и (или) администратора хранилища ключей. Это шаблон Azure Resource Manager, который помогает назначить необходимые разрешения на необходимые ресурсы.

После успешного запуска шаблона выберите "Повторно проверить " на панели "Настройка резервного копирования ".

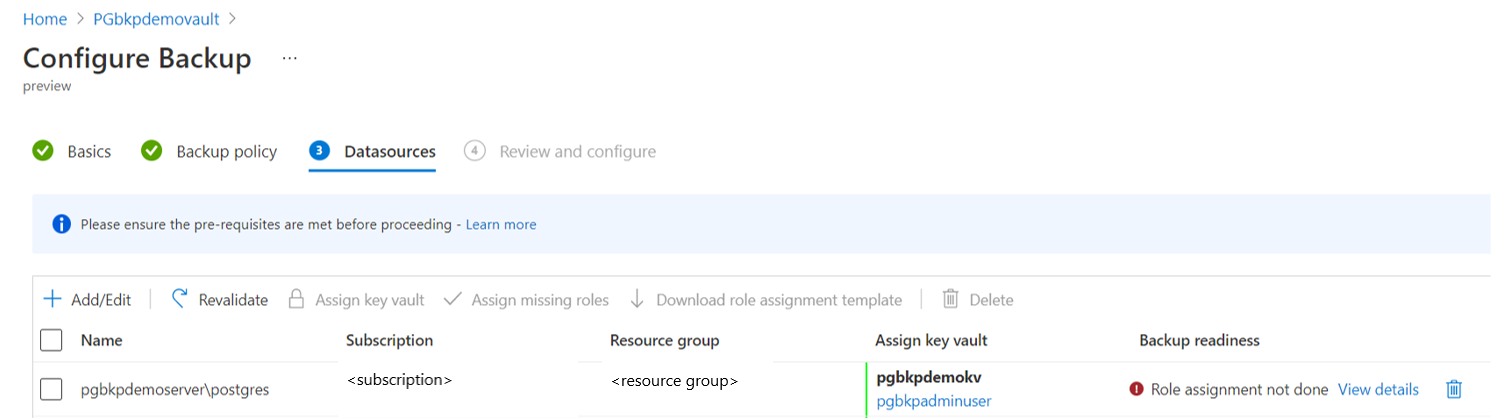

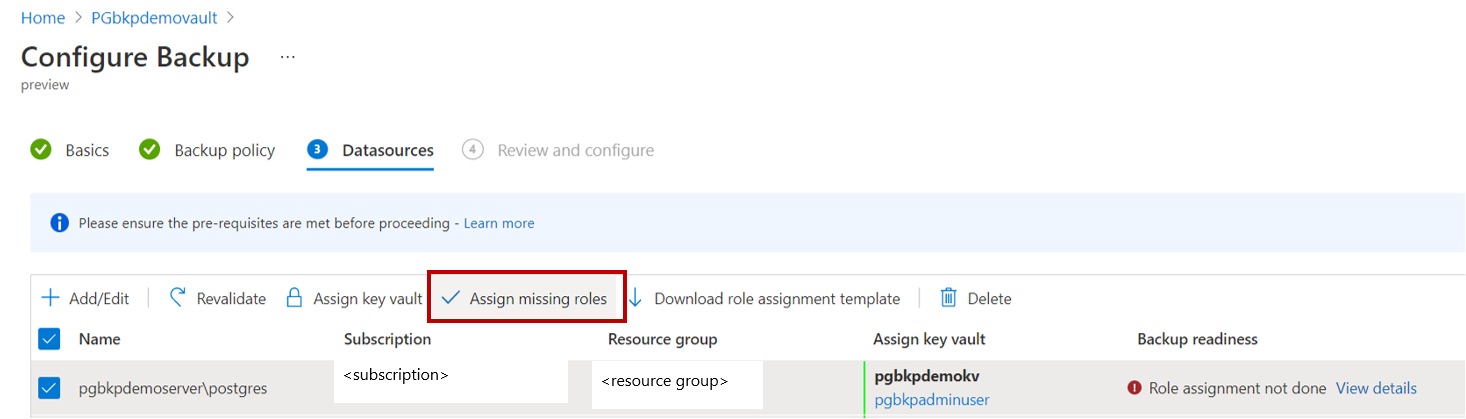

Назначение ролей не сделано. Это сообщение появляется, когда у вас (в качестве администратора резервного копирования) есть доступ на запись на сервере Базы данных Azure для PostgreSQL и /или хранилище ключей, чтобы назначить отсутствующие разрешения, как указано в разделе "Просмотр сведений". Нажмите кнопку "Назначение отсутствующих ролей " в меню действий, чтобы предоставить разрешения на сервере Базы данных Azure для PostgreSQL и (или) встроенному хранилищу ключей.

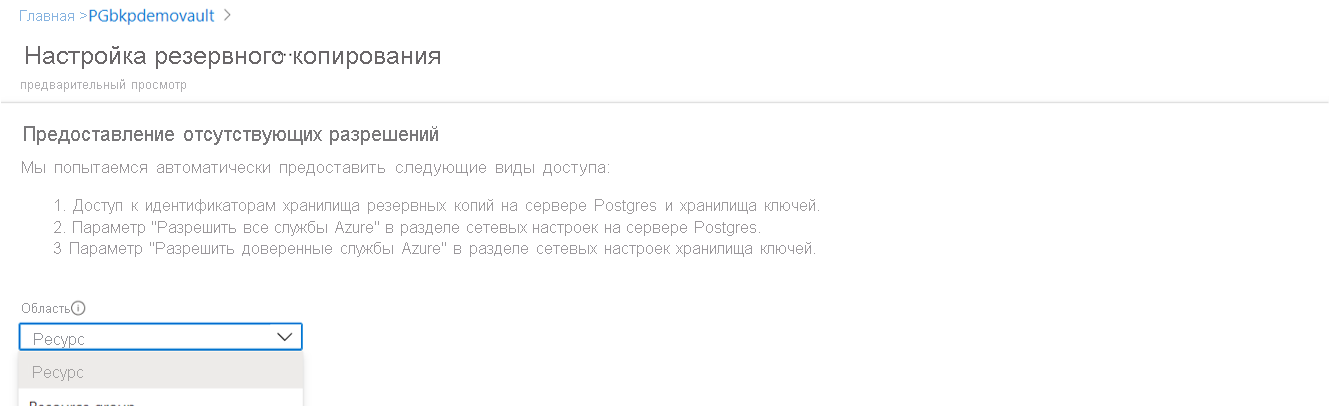

Выберите "Назначить отсутствующие роли " в меню действий и назначьте роли. После запуска процесса отсутствующие разрешения доступа к хранилищу ключей и (или) серверу Базы данных Azure для PostgreSQL предоставляются хранилищу резервных копий. В области области области можно определить область, в которой должны быть предоставлены разрешения доступа. После завершения действия начинается повторная проверка.

Хранилище резервных копий обращается к секретам из хранилища ключей и выполняет тестовое подключение к базе данных, чтобы проверить правильность ввода учетных данных. Права пользователя базы данных также проверяются, есть ли у пользователя базы данных разрешения на резервное копирование базы данных.

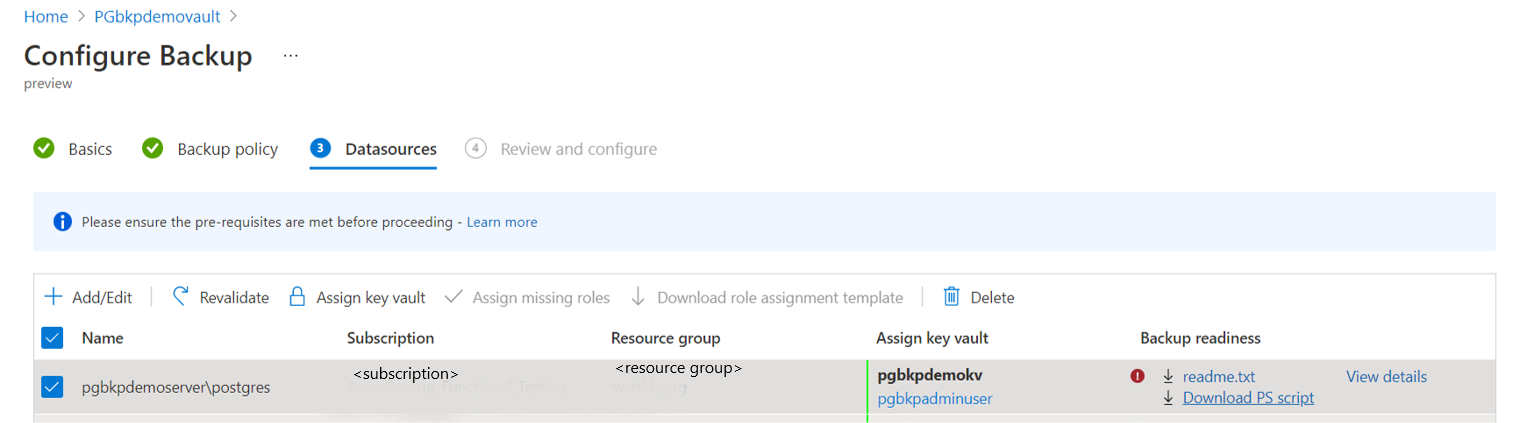

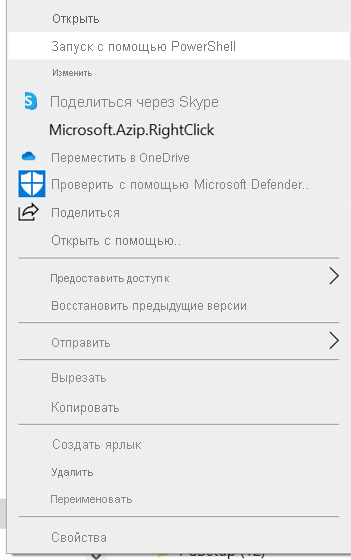

Если у пользователя с низким уровнем привилегий нет разрешений на резервное копирование и восстановление базы данных, проверка завершается ошибкой. Скрипт PowerShell динамически создается для каждой записи или выбранной базы данных. Запустите сценарий PowerShell, чтобы предоставить эти привилегии пользователю базы данных в базе данных. Кроме того, эти привилегии можно назначить с помощью средства pgAdmin или PSQL.

Когда отображается готовность к резервному копированию, выберите вкладку "Проверка" и настройте ее, чтобы перейти к последнему шагу отправки операции.

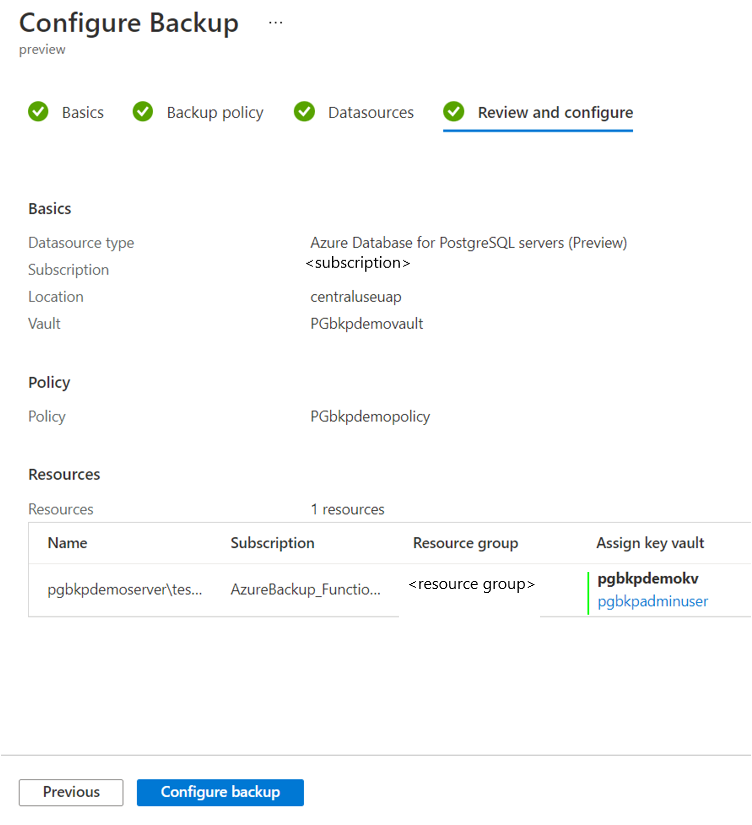

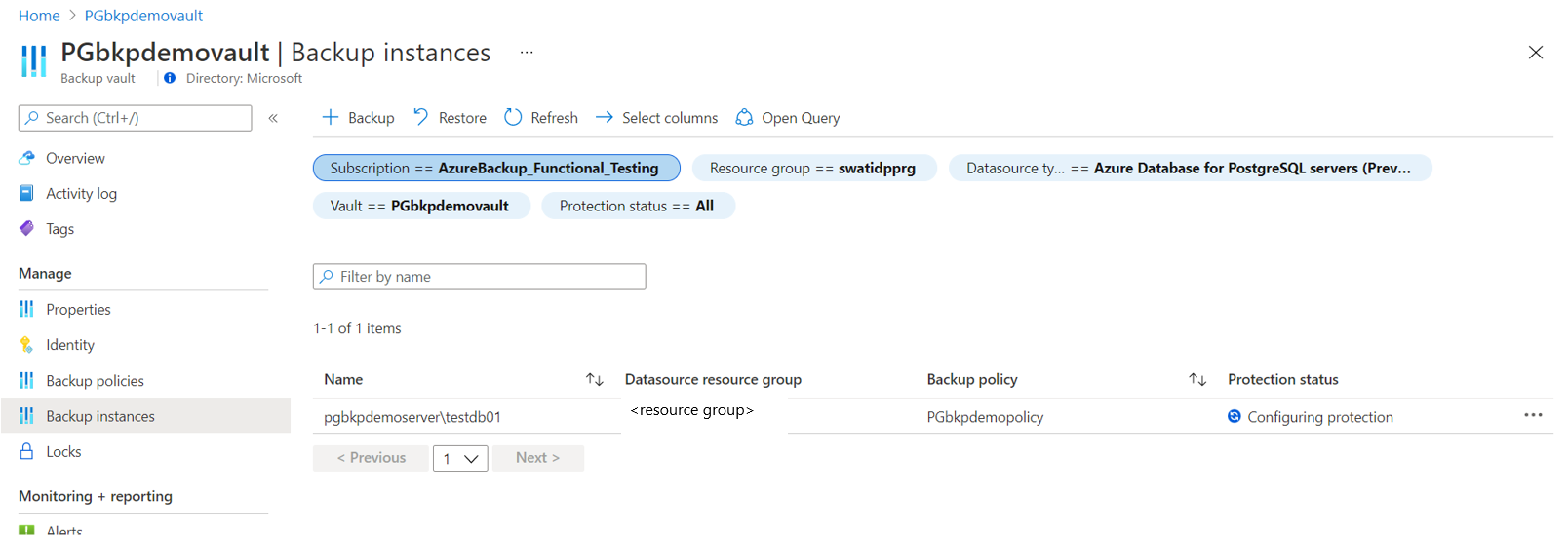

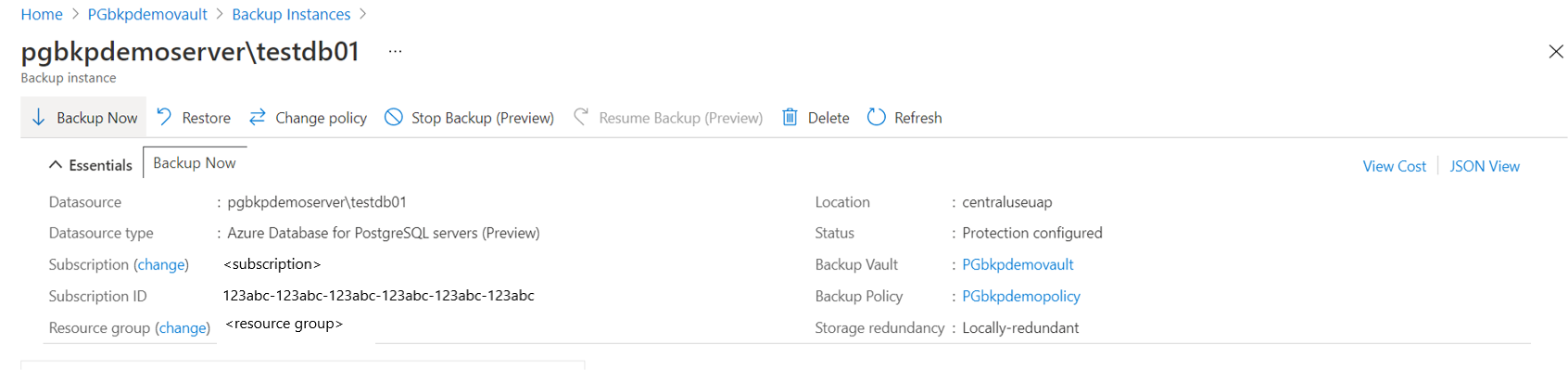

Выберите "Настроить резервную копию". Затем отслеживайте ход выполнения на панели экземпляров резервного копирования .

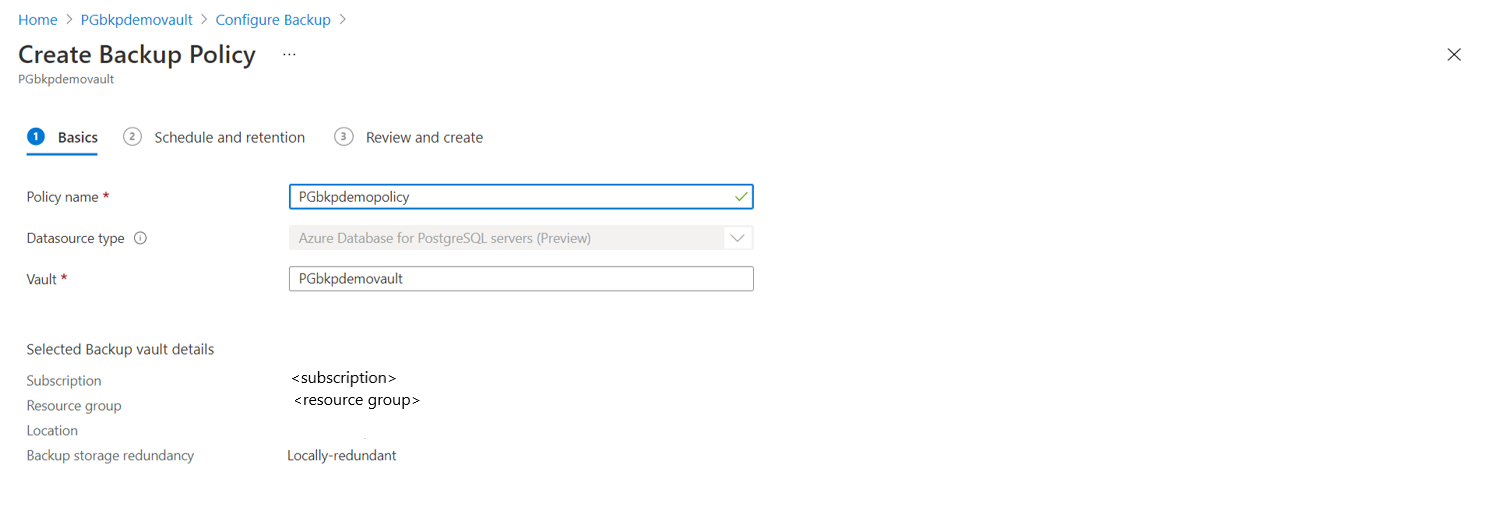

Создание политики резервного копирования

Политику резервного копирования можно создать во время потока для настройки резервной копии. Кроме того, перейдите в раздел Устойчивость>Управление>Политиками защиты>+ Создать политику. Вы также можете создать политику резервного копирования для баз данных PostgreSQL с помощью REST API.

На вкладке "Основные сведения" на вкладке "Создание политики резервного копирования" введите имя новой политики.

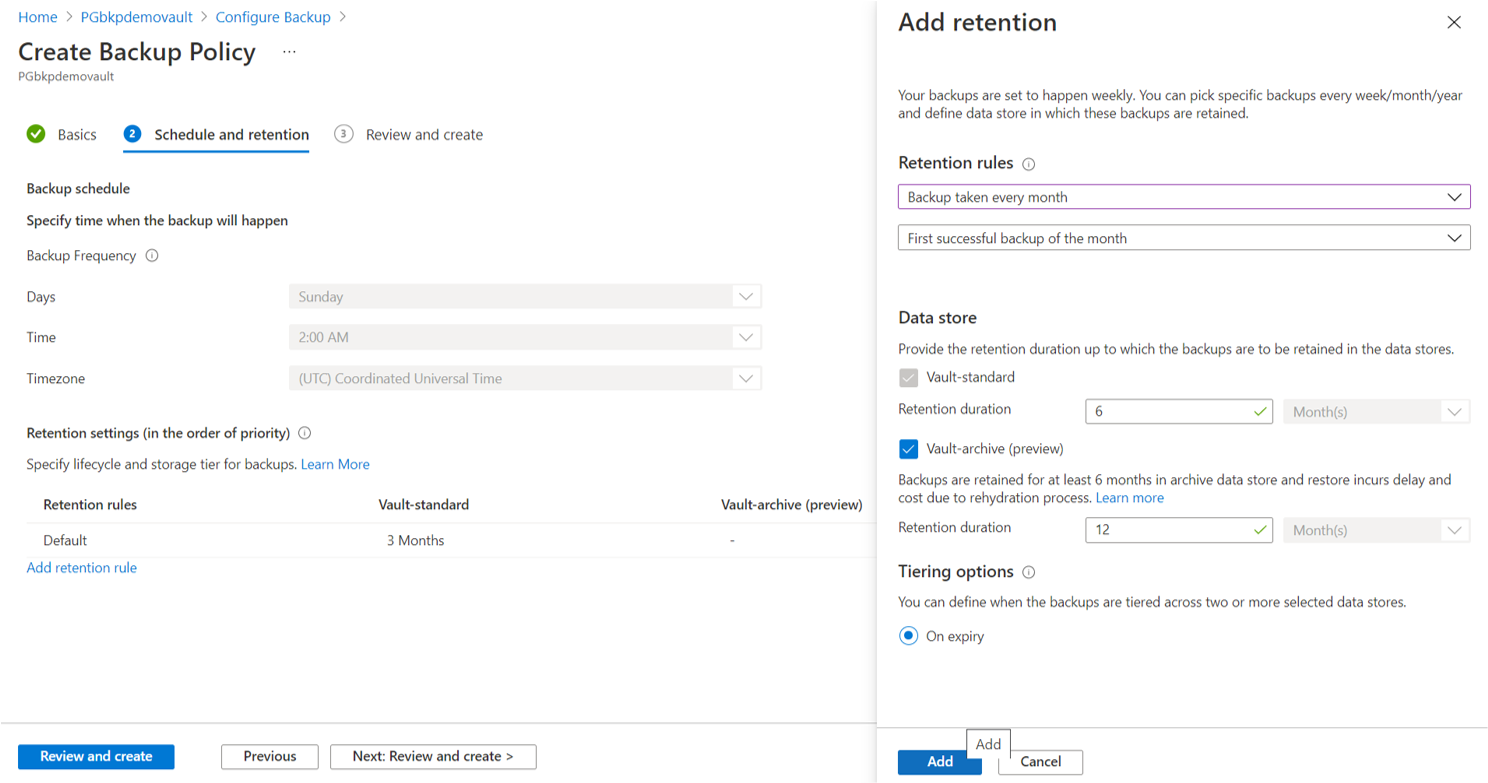

На вкладке "Расписание и хранение " определите расписание резервного копирования.

В настоящее время доступно только еженедельное резервное копирование. В то же время, вы можете запланировать резервное копирование на несколько дней недели.

Выберите "Добавить правило хранения ", чтобы определить параметры хранения.

Вы можете добавить одно или несколько правил хранения. Каждое правило хранения предполагает входные данные для определенных резервных копий, а также хранилище данных и длительность хранения для этих резервных копий.

Чтобы сохранить резервные копии в одном из двух хранилищ данных (или уровней), выберите vault-standard или Vault-archive (предварительная версия).

Чтобы переместить резервную копию в архивное хранилище данных после истечения срока действия в хранилище данных резервного копирования, выберите "По истечении срока действия".

Примечание

Правило хранения по умолчанию применяется в отсутствие любого другого правила хранения. Значение по умолчанию — три месяца.

В хранилище данных резервного копирования длительность хранения составляет от семи дней до 10 лет.

В архивном хранилище данных срок хранения составляет от шести месяцев до 10 лет.

Нажмите кнопку "Добавить", а затем завершите процесс проверки и создания политики.

Правила хранения оцениваются в предопределенном порядке приоритета. Приоритет является самым высоким для ежегодного правила, за которым следует ежемесячное правило, а затем еженедельное правило.

Параметры хранения по умолчанию применяются, если другие правила не соответствуют требованиям. Например, одна и та же точка восстановления может быть первой успешной резервной копией каждую неделю, а также первой успешной резервной копии, выполненной каждый месяц. Однако, поскольку приоритет ежемесячного правила выше, чем приоритет еженедельного правила, срок хранения, который соответствует первой успешно сделанной резервной копии каждого месяца, применяется.

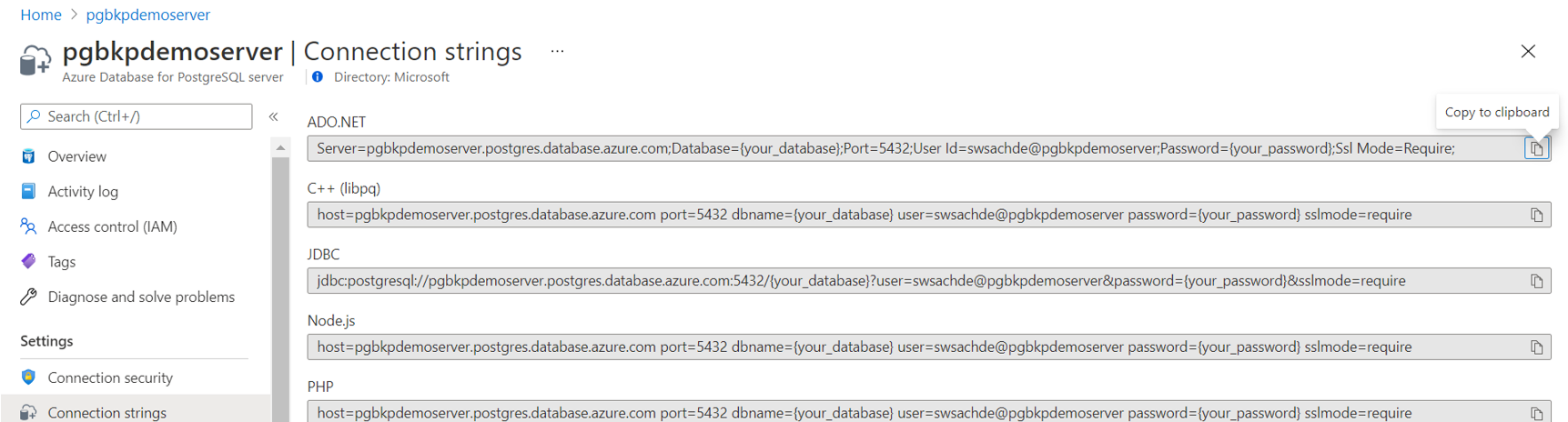

Создание секрета в хранилище ключей

Секретом является строка подключения сервера Базы данных Azure для PostgreSQL в формате ADO.NET . Он обновляется с учетными данными пользователя базы данных, которому предоставлены права резервного копирования на сервере.

Скопируйте строку подключения с сервера Базы данных Azure для PostgreSQL. Используйте текстовый редактор для обновления идентификатора пользователя и пароля.

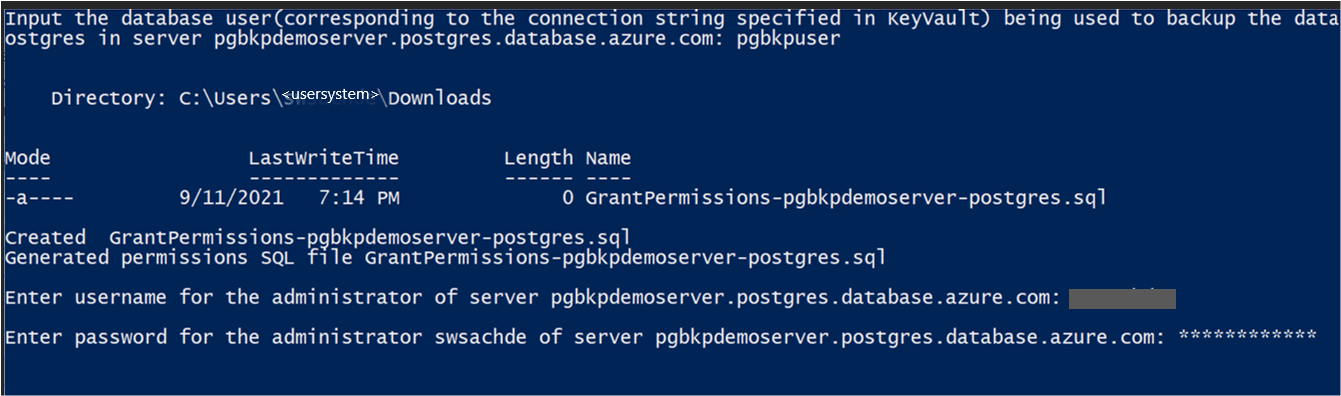

Запустите скрипт PowerShell, чтобы предоставить пользователям базы данных привилегии

Скрипт PowerShell, который динамически создается во время настройки резервной копии, принимает пользователя базы данных в качестве входных данных вместе с учетными данными администратора PostgreSQL, чтобы предоставить пользователю базы данных права, связанные с резервной копией, в базе данных.

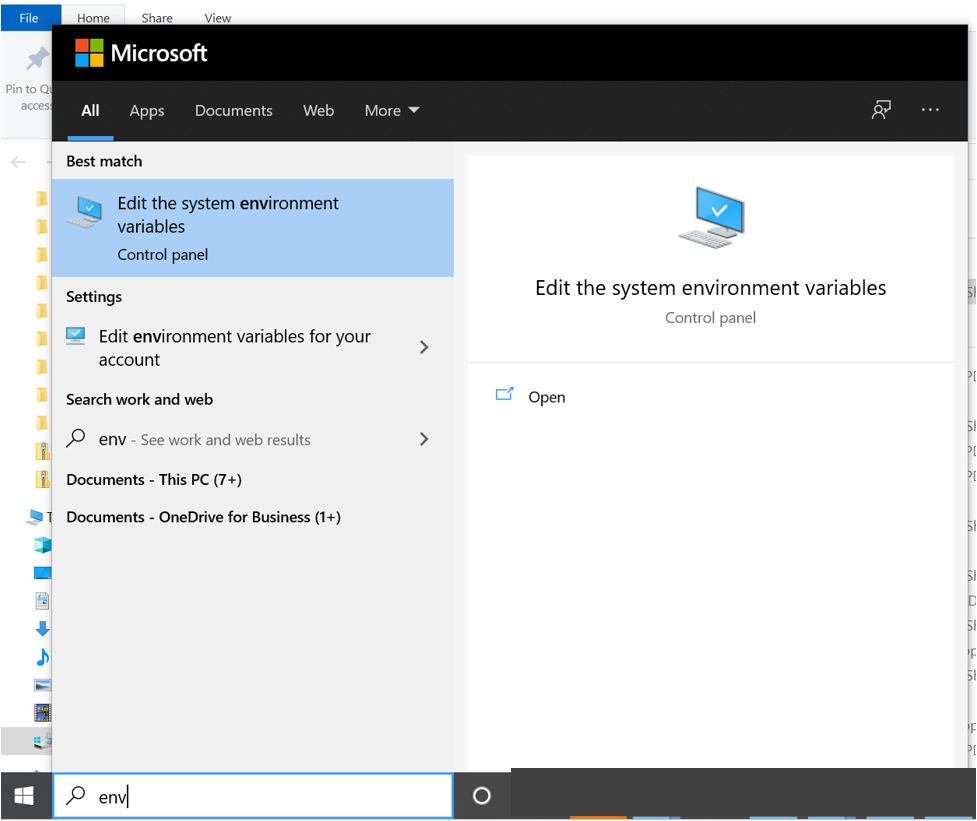

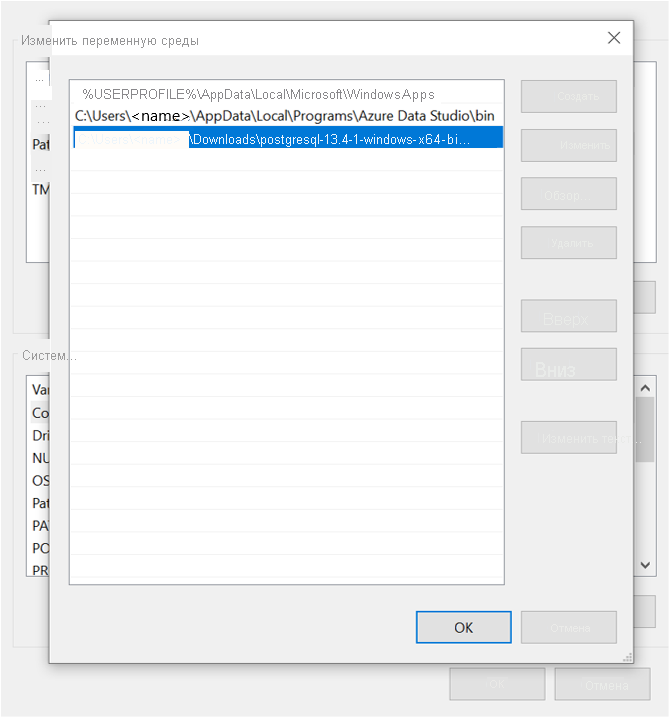

Чтобы запустить скрипт, убедитесь, что средство PSQL находится на компьютере. Кроме того, убедитесь, что PATH переменная среды задана соответствующим образом для пути средства PSQL:

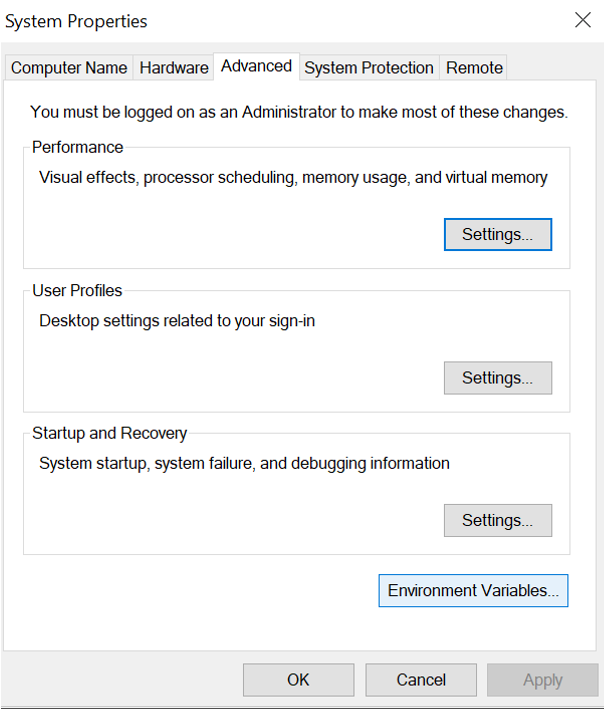

Откройте окно "Изменить системные переменные среды " на панели управления.

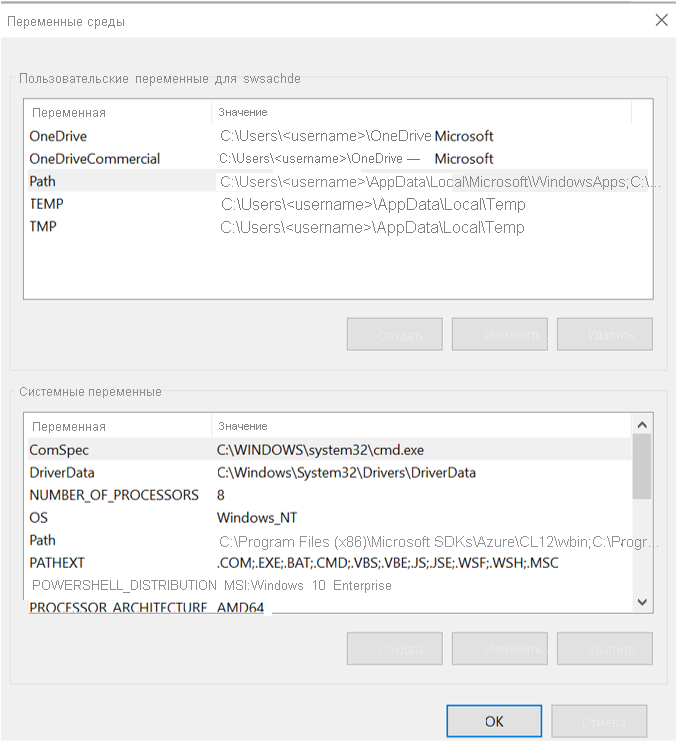

В разделе"Расширенные> выберите переменные среды.

Отображаются переменные среды по умолчанию.

Нажмите кнопку "Изменить ", чтобы задать необходимые переменные.

Чтобы разрешить сетевое подключение, убедитесь, что параметры безопасности подключения в экземпляре Базы данных Azure для PostgreSQL содержат IP-адрес компьютера в списке разрешений.

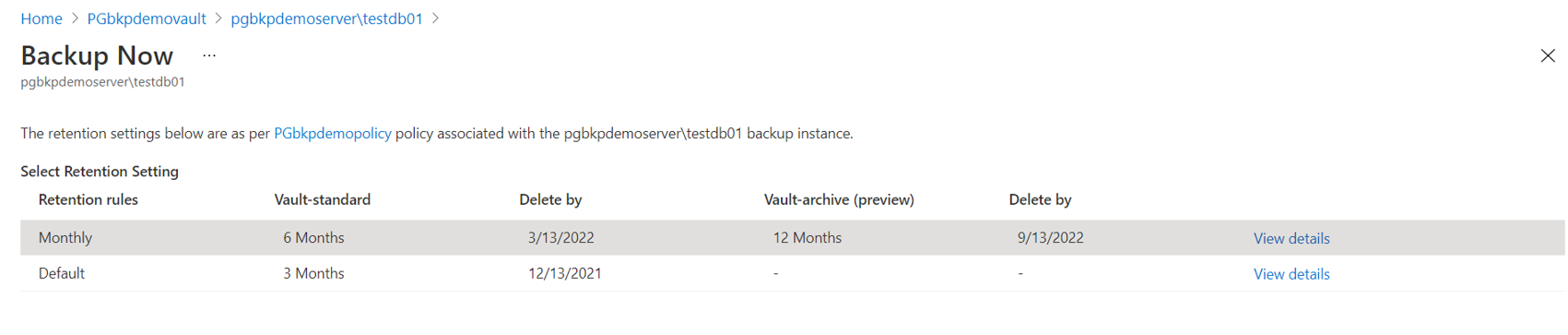

Запустите резервное копирование по требованию

Чтобы активировать резервную копию, которая не находится в расписании, указанном в политике:

Перейдите к экземплярам резервного копирования и выберите "Сделать резервную копию сейчас".

Выберите из списка правил хранения, определенных связанной политикой резервного копирования.

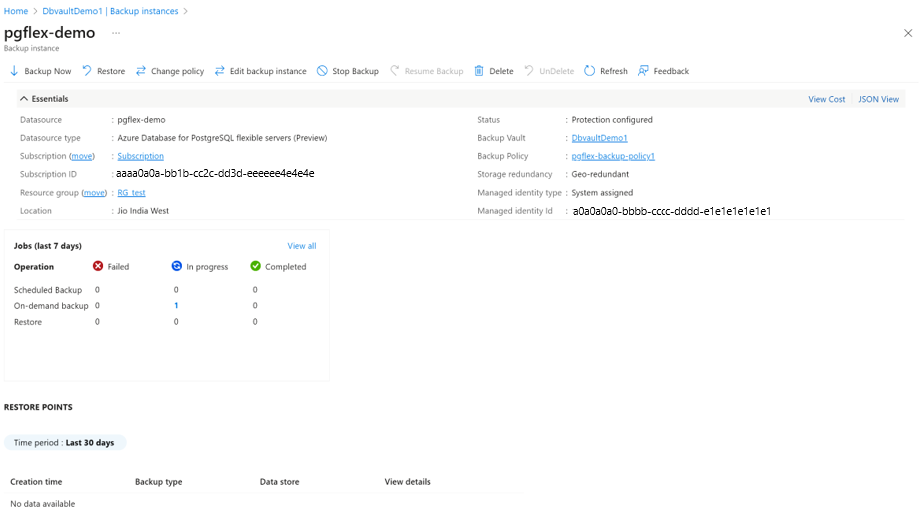

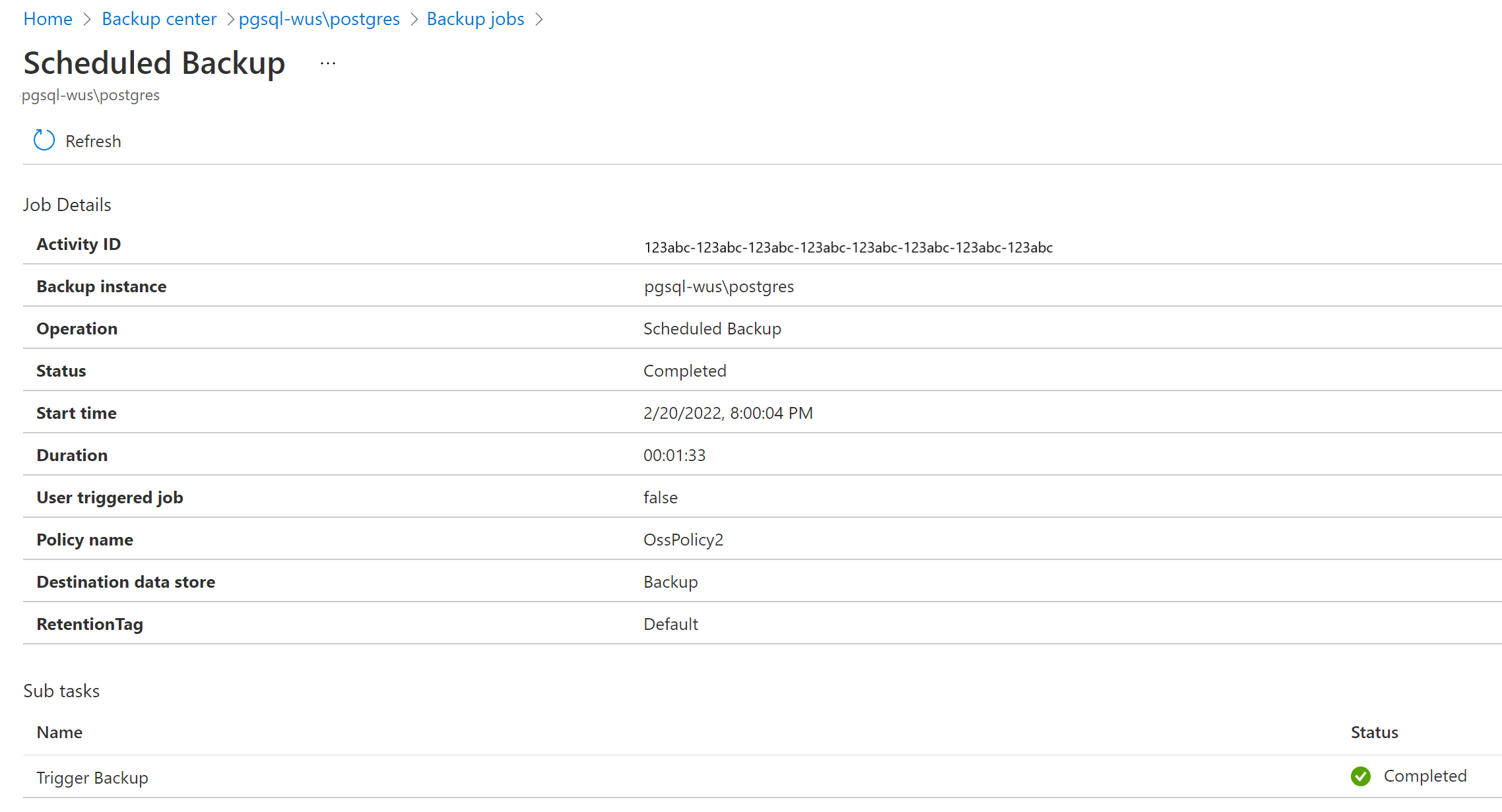

Отслеживайте задачу резервного копирования

Служба Azure Backup создает задание для запланированных резервных копий или при запуске операции резервного копирования по запросу, чтобы обеспечить отслеживание. Чтобы просмотреть состояние задания резервного копирования, выполните следующие действия.

Перейдите в область экземпляров резервного копирования . На панели мониторинга заданий отображаются операции и состояния за последние семь дней.

Выберите "Просмотреть все ", чтобы отобразить текущие и прошлые задания этого экземпляра резервного копирования.

Просмотрите список заданий резервного копирования и восстановления и их состояния. Выберите задание для просмотра сведений.

Связанный контент

- Восстановление базы данных PostgreSQL с помощью портала Azure.

- Восстановление базы данных PostgreSQL с помощью Azure PowerShell, Azure CLI и REST API.

- Цены на Azure Backup.

- Устранение неполадок резервного копирования базы данных PostgreSQL с помощью Azure Backup.

- Управление сервером Базы данных Azure для PostgreSQL с помощью портала Azure.