Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Службы azure Backup и Базы данных Azure объединились для создания решения резервного копирования корпоративного класса для серверов Базы данных Azure для PostgreSQL, сохраняющих резервные копии до 10 лет. Помимо долгосрочного хранения, решение предлагает следующие возможности:

- Плановое резервное копирование по запросу, управляемое клиентом, на уровне отдельной базы данных.

- Уровень базы данных восстанавливается на любом сервере Базы данных Azure для PostgreSQL или в любом типе хранилища BLOB-объектов.

- Централизованный мониторинг всех операций и заданий.

- Хранение резервных копий в отдельных доменах безопасности и сбоя. Если исходный сервер или подписка скомпрометируются, резервные копии остаются безопасными в хранилище Azure Backup (в управляемых учетных записях хранения Azure Backup).

-

pg_dumpИспользование для повышения гибкости при восстановлении. Можно восстановить в разных версиях базы данных.

Это решение можно использовать независимо или в дополнение к собственному решению резервного копирования в Azure PostgreSQL, которое обеспечивает хранение до 35 дней. Собственное решение подходит для оперативного восстановления, например, если надо выполнить восстановление из последней резервной копии. Решение Azure Backup помогает вам с учетом требований соответствия требованиям и обеспечивает более подробную и гибкую возможность резервного копирования и восстановления.

Изменения в хранилищах резервных копий для отдельных серверов PostgreSQL

Вариант развертывания с одним сервером для Базы данных Azure для PostgreSQL отставлен 28 марта 2025 г. На этой дате изменения были реализованы на отдельных серверах Azure Backup для PostgreSQL. Узнайте больше о выходе на пенсию.

Azure Backup предоставляет решения для обеспечения соответствия нормативным требованиям и устойчивости, включая архивацию резервных копий и долгосрочное хранение точек восстановления. 28 марта 2025 г. в силу вступили следующие изменения:

- Конфигурация резервного копирования не допускается для новых рабочих нагрузок PostgreSQL с одним сервером.

- Все запланированные задания резервного копирования окончательно прекращены.

- Создание новых политик резервного копирования или изменение существующих для этой рабочей нагрузки невозможно.

На дату выхода на пенсию запланированные задания резервного копирования для баз данных PostgreSQL безвозвратно остановлены. Невозможно создать новые точки восстановления.

Тем не менее, ваши существующие резервные копии базы данных PostgreSQL сохраняются в соответствии с политикой резервного копирования. Точки восстановления будут удалены только после истечения срока хранения. Сведения о сохранении точек восстановления на неопределенный срок или их удалении до истечения срока хранения см. в консоли обеспечения устойчивости.

Изменения в выставлении счетов

По состоянию на 31 марта 2025 г. плата за защиту баз данных PostgreSQL с одним сервером (Protected Instance, PI) больше не взимается. Но плата за хранение резервных копий по-прежнему применяется. Чтобы избежать платы за хранение, удалите все точки восстановления из отказоустойчивости.

Примечание.

Azure Backup сохраняет последнюю точку восстановления даже после истечения срока хранения. Эта функция обеспечивает доступ к последней точке восстановления для дальнейшего использования. Можно удалить только последнюю точку восстановления вручную. Если вы хотите удалить последнюю точку восстановления и избежать платы за хранение, остановите защиту базы данных.

Изменения в процессе восстановления

Вы можете восстановить базы данных PostgreSQL с одним сервером с помощью restore as Files. Затем необходимо вручную создать гибкий сервер PostgreSQL из восстановленных файлов.

Примечание.

Параметр "Восстановить как базу данных " не поддерживается 28 марта 2025 г., но восстановление как файлы по-прежнему поддерживается.

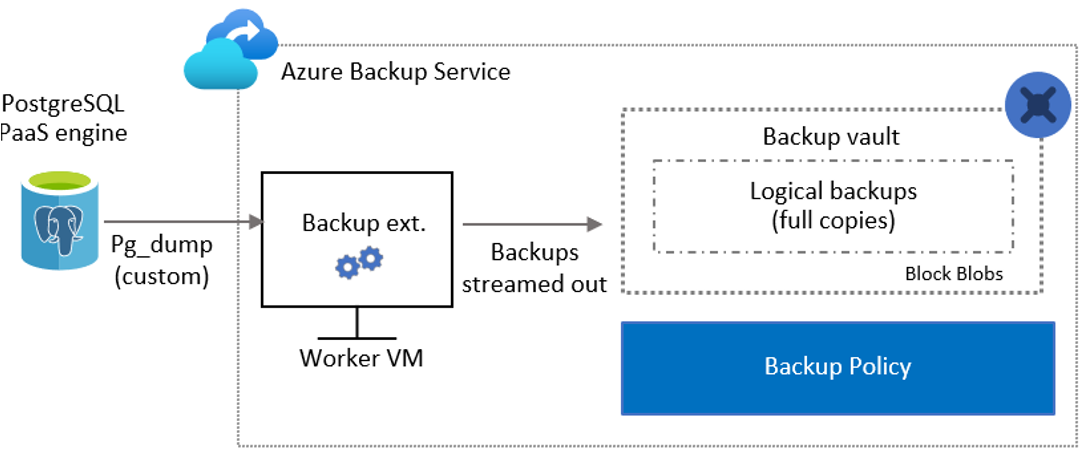

Процесс резервного копирования

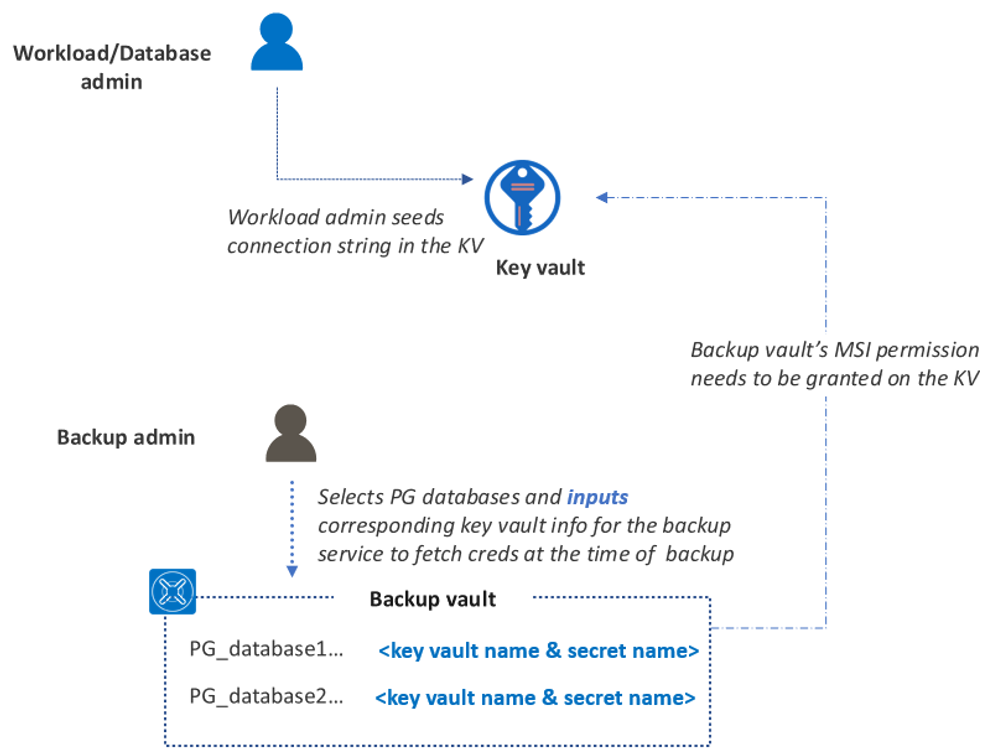

Администратор резервного копирования может указать базы данных PostgreSQL, которые вы планируете создать резервную копию. Вы также можете указать сведения о Azure Key Vault, в котором хранятся учетные данные, необходимые для подключения к указанным базам данных. Администратор базы данных безопасно заполняет эти учетные данные в Key Vault.

Служба Azure Backup проверяет наличие соответствующих разрешений для проверки подлинности с помощью указанного сервера Базы данных Azure для PostgreSQL и резервного копирования баз данных.

Azure Backup запускает рабочую роль (виртуальную машину) с расширением резервного копирования, установленным в нем, для взаимодействия с защищенным сервером Базы данных Azure для PostgreSQL. Это расширение состоит из координатора и подключаемого модуля PostgreSQL. Координатор активирует рабочие процессы для различных операций, таких как резервное копирование и восстановление. Подключаемый модуль управляет фактическим потоком данных.

В запланированное время координатор указывает подключаемому модулю начать потоковую передачу данных резервного копирования с сервера Базы данных Azure для PostgreSQL с помощью

pg_dump(настраиваемого).Подключаемый модуль отправляет данные непосредственно в управляемые учетные записи хранения Azure Backup, которые скрываются хранилищем Azure Backup, устраняя необходимость в промежуточном расположении. Данные шифруются с помощью ключей, управляемых корпорацией Майкрософт. Служба Azure Backup хранит данные в учетных записях хранения.

Аутентификация с помощью Azure Backup в сервере баз данных Azure для PostgreSQL

Azure Backup следует строгим рекомендациям по безопасности из Azure. Разрешения на резервное копирование ресурса не предполагаются. Пользователю необходимо явно предоставить эти разрешения.

Модель проверки подлинности на основе Key Vault

Служба Azure Backup должна подключиться к серверу Базы данных Azure для PostgreSQL при каждом резервном копировании. Хотя имя пользователя и пароль (или строка подключения), соответствующие базе данных, используются для этого подключения, эти учетные данные не хранятся в Azure Backup. Вместо этого администратору базы данных необходимо безопасно разместить эти учетные данные в Azure Key Vault как секрет.

Администратор рабочей нагрузки отвечает за управление учетными данными и смену их. Azure Backup вызывает самые последние сведения о секрете из хранилища ключей, чтобы выполнить резервное копирование.

Разрешения, необходимые для резервного копирования базы данных PostgreSQL

Предоставьте следующие разрешения доступа управляемому удостоверению хранилища Azure Backup:

- Доступ только для чтения на сервере базы данных Azure для PostgreSQL.

- Доступ пользователя секретов Key Vault в Key Vault (получение и перечисление разрешений на секреты).

Настройте доступ к сети с прямой видимостью:

- Сервер базы данных Azure для PostgreSQL: установите Разрешить доступ к службам Azure на Да.

- Key Vault: задайте для доверенных служб Майкрософтзначение "Да".

Задайте привилегии резервного копирования пользователя базы данных в базе данных.

Примечание.

Эти разрешения можно предоставлять в процессе конфигурации резервного копирования с помощью одного щелчка, если у вас, как администратора резервного копирования, есть доступ на запись на соответствующих ресурсах. Если у вас нет необходимых разрешений (если задействовано несколько пользователей), используйте шаблон Azure Resource Manager.

Разрешения, необходимые для восстановления базы данных PostgreSQL

Разрешения для восстановления похожи на те, которые требуются для резервного копирования. Необходимо вручную предоставить разрешения на целевой сервер Базы данных Azure для PostgreSQL и соответствующее хранилище ключей. В отличие от потока настройки резервного копирования, возможность предоставлять эти разрешения в настоящее время недоступна.

Убедитесь, что пользователь базы данных (соответствующие учетным данным, хранящимся в хранилище ключей), имеет следующие права восстановления в базе данных:

-

ALTER USERНазначьте имя пользователяCREATEDB. - Назначьте роль

azure_pg_adminпользователю базы данных.

Модель проверки подлинности на основе идентификатора Microsoft Entra

Более ранняя модель проверки подлинности была полностью основана на идентификаторе Microsoft Entra. Модель проверки подлинности на основе Key Vault (как описано ранее) теперь доступна в качестве альтернативного варианта, чтобы упростить процесс настройки.

Чтобы получить автоматизированный скрипт и связанные инструкции по использованию модели проверки подлинности на основе идентификаторов Microsoft Entra, скачайте этот документ. Он предоставляет соответствующий набор разрешений серверу Базы данных Azure для PostgreSQL для резервного копирования и восстановления.

Примечание.

Вся новая настроенная защита осуществляется только с новой моделью аутентификации Key Vault. Однако все существующие экземпляры резервного копирования с защитой, настроенной с помощью проверки подлинности на основе идентификаторов Майкрософт, будут продолжать существовать и иметь регулярные резервные копии. Чтобы восстановить эти резервные копии, необходимо выполнить проверку подлинности на основе идентификатора Майкрософт.

Действия по предоставлению доступа вручную на сервере Базы данных Azure для PostgreSQL и в хранилище ключей

Чтобы предоставить все необходимые разрешения доступа Azure Backup, выполните следующие действия.

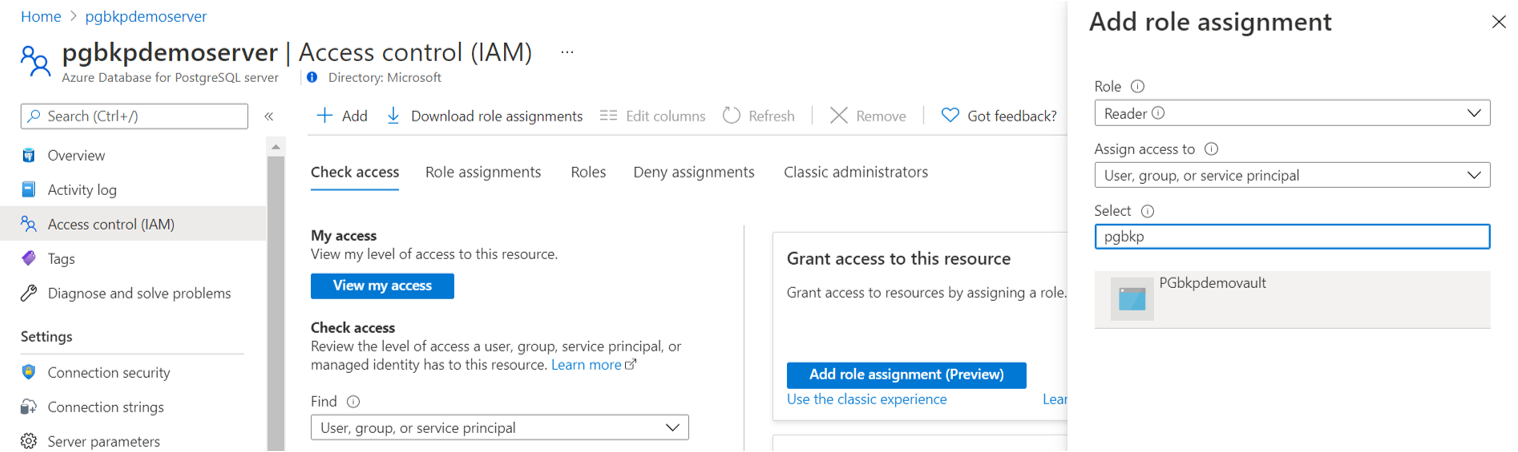

Разрешения доступа на сервере Базы данных Azure для PostgreSQL

Задайте доступ читателя хранилища Azure Backup для управляемого удостоверения на сервере Базы данных Azure для PostgreSQL.

Задайте сетевой доступ на сервере Базы данных Azure для PostgreSQL, задав для доступа к службам Azureзначение "Да".

Разрешения доступа к хранилищу ключей

Установите доступ пользователя секретов Key Vault хранилища Azure Backup для управляемого удостоверения в хранилище ключей (разрешения на получение и перечисление секретов). Для назначения разрешений можно использовать назначения ролей или политики доступа. Вам не нужно добавлять разрешения с помощью обоих вариантов, так как это не помогает.

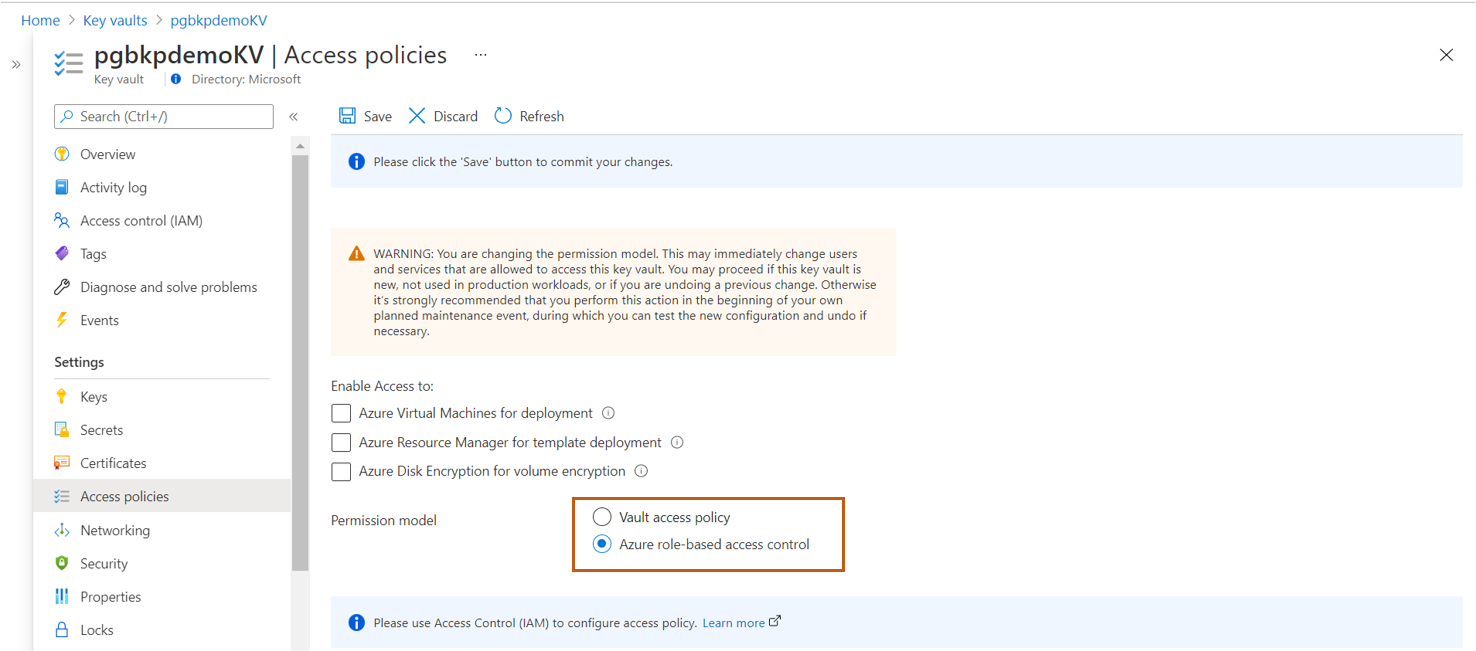

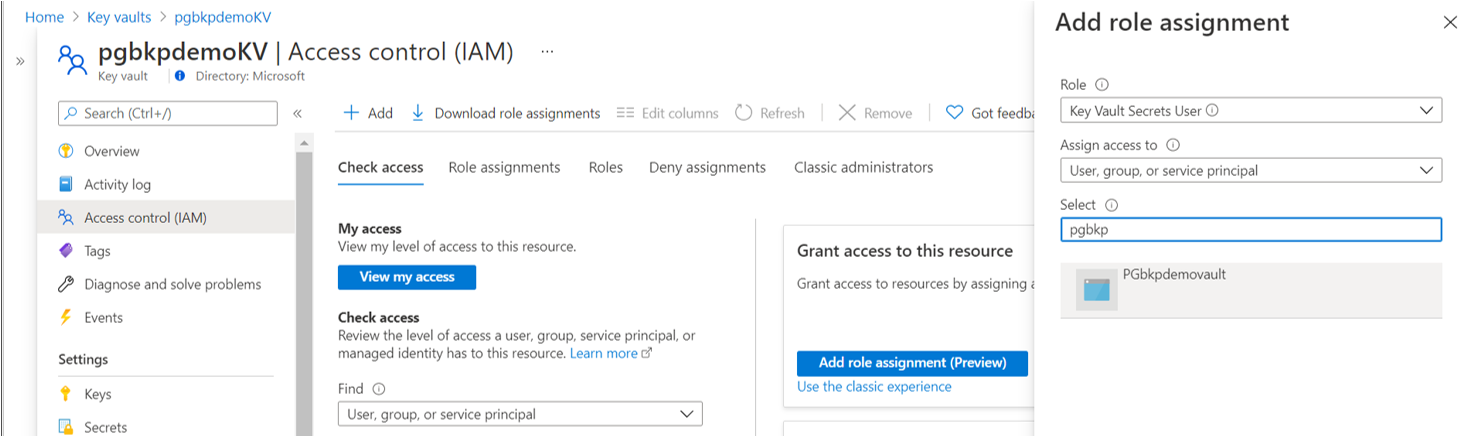

Чтобы использовать авторизацию на основе ролей Azure (Azure RBAC):

В политиках доступа задайте модель разрешений для управления доступом на основе ролей Azure.

В области управления доступом (IAM) предоставьте пользователю Key Vault хранилища Azure Backup доступ к управляемому удостоверению в хранилище ключей. Носители этой роли смогут читать секреты.

Дополнительные сведения см. в статье "Предоставление доступа к ключам, сертификатам и секретам Key Vault с помощью управления доступом на основе ролей Azure".

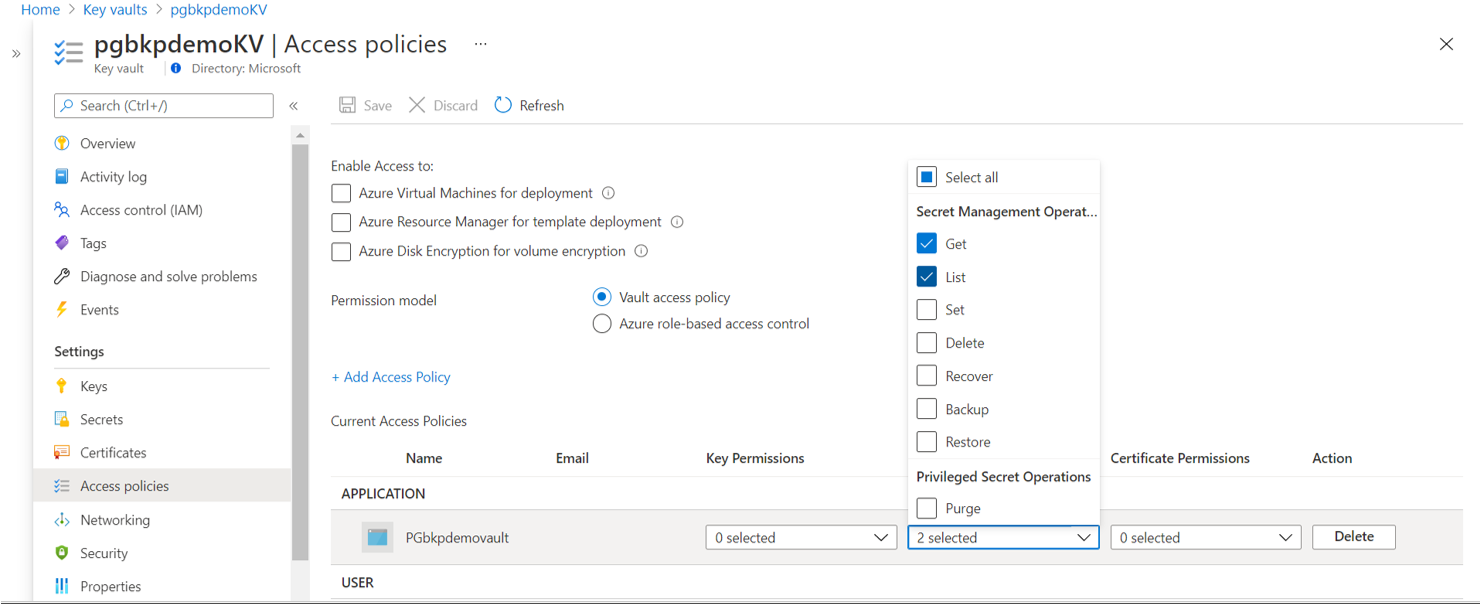

Чтобы использовать политики доступа:

- В политиках доступа задайте для модели разрешенийполитику доступа к Хранилищу.

- Задайте разрешения get и list для секретов.

Более подробную информацию см. в статье "Назначение политики доступа Key Vault (устаревшая версия)".

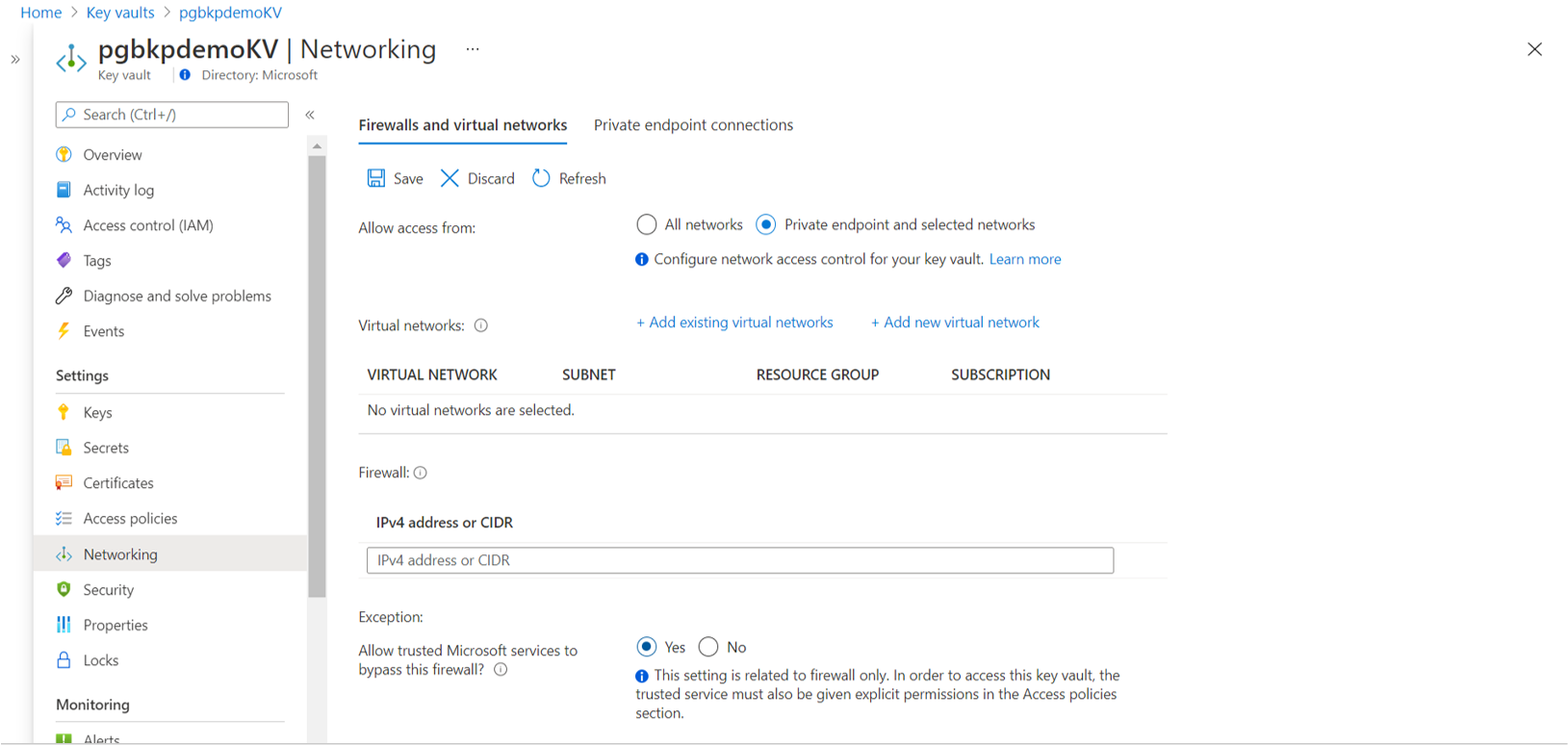

Задайте сетевой доступ к хранилищу ключей, задав доверенные службы Майкрософт для обхода этого брандмауэра?Значение "Да".

Права резервного копирования пользователя базы данных в базе данных

Выполните следующий запрос в средстве pgAdmin . Замените username идентификатором пользователя базы данных.

DO $do$

DECLARE

sch text;

BEGIN

EXECUTE format('grant connect on database %I to %I', current_database(), 'username');

FOR sch IN select nspname from pg_catalog.pg_namespace

LOOP

EXECUTE format($$ GRANT USAGE ON SCHEMA %I TO username $$, sch);

EXECUTE format($$ GRANT SELECT ON ALL TABLES IN SCHEMA %I TO username $$, sch);

EXECUTE format($$ ALTER DEFAULT PRIVILEGES IN SCHEMA %I GRANT SELECT ON TABLES TO username $$, sch);

EXECUTE format($$ GRANT SELECT ON ALL SEQUENCES IN SCHEMA %I TO username $$, sch);

EXECUTE format($$ ALTER DEFAULT PRIVILEGES IN SCHEMA %I GRANT SELECT ON SEQUENCES TO username $$, sch);

END LOOP;

END;

$do$

Примечание.

Если база данных, для которой уже настроена резервная копия, завершается сбоем, ознакомьтесь с UserErrorMissingDBPermissionsэтим руководством по устранению неполадок.

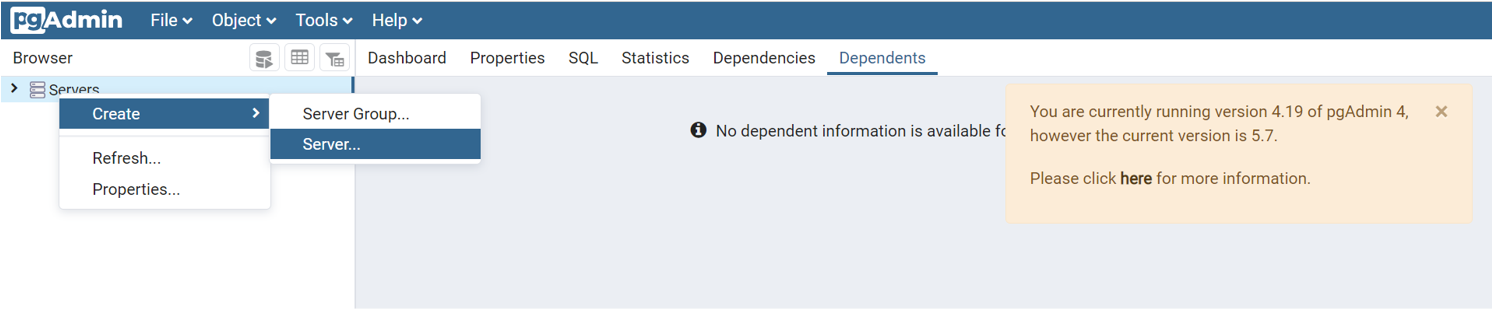

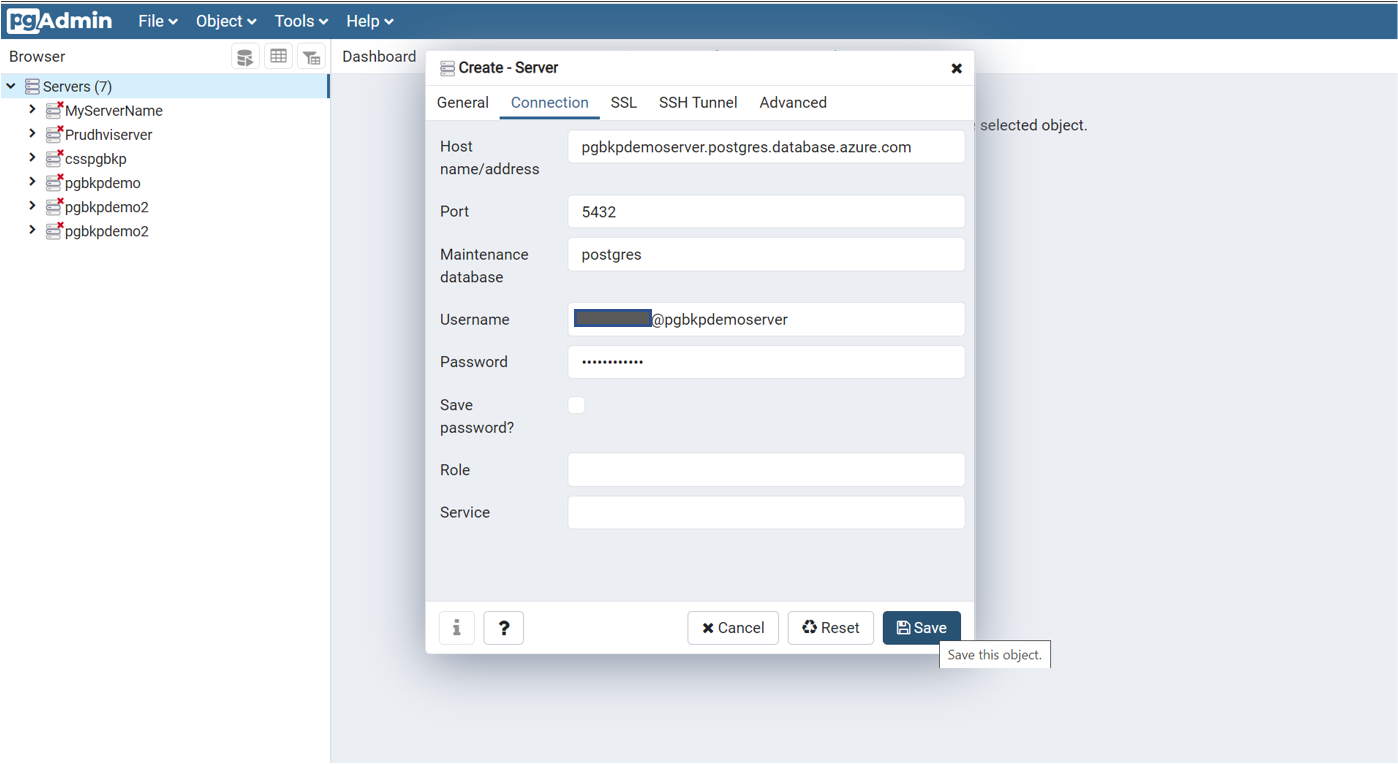

Использование средства pgAdmin

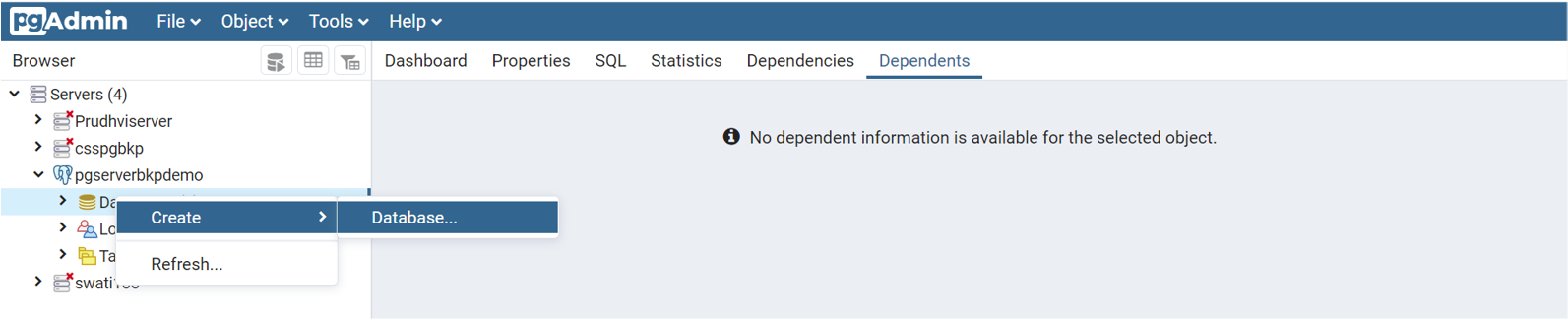

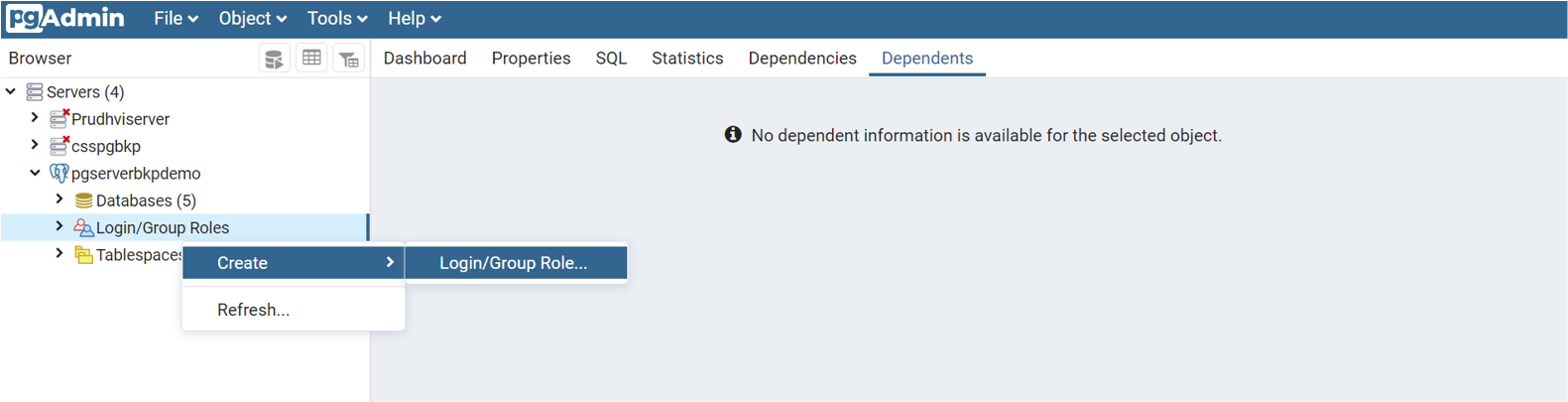

Скачайте средство pgAdmin , если у вас его еще нет. Вы можете подключиться к серверу Базы данных Azure для PostgreSQL с помощью этого средства. Кроме того, на этот сервер можно добавлять базы данных и новых пользователей.

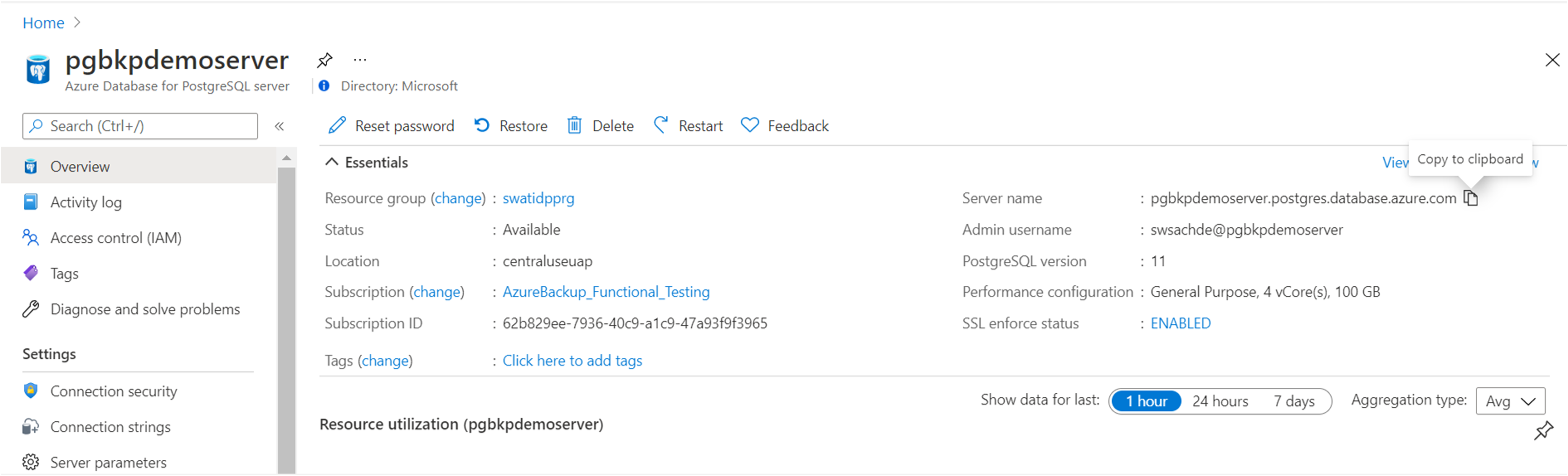

Создайте новый сервер с выбранным именем. Введите имя узла или адрес. Это то же, что и значение имени сервера , отображаемое в представлении ресурсов Azure PostgreSQL на портале Azure.

Убедитесь, что вы добавите текущий идентификатор клиента в правила брандмауэра для прохождения подключения.

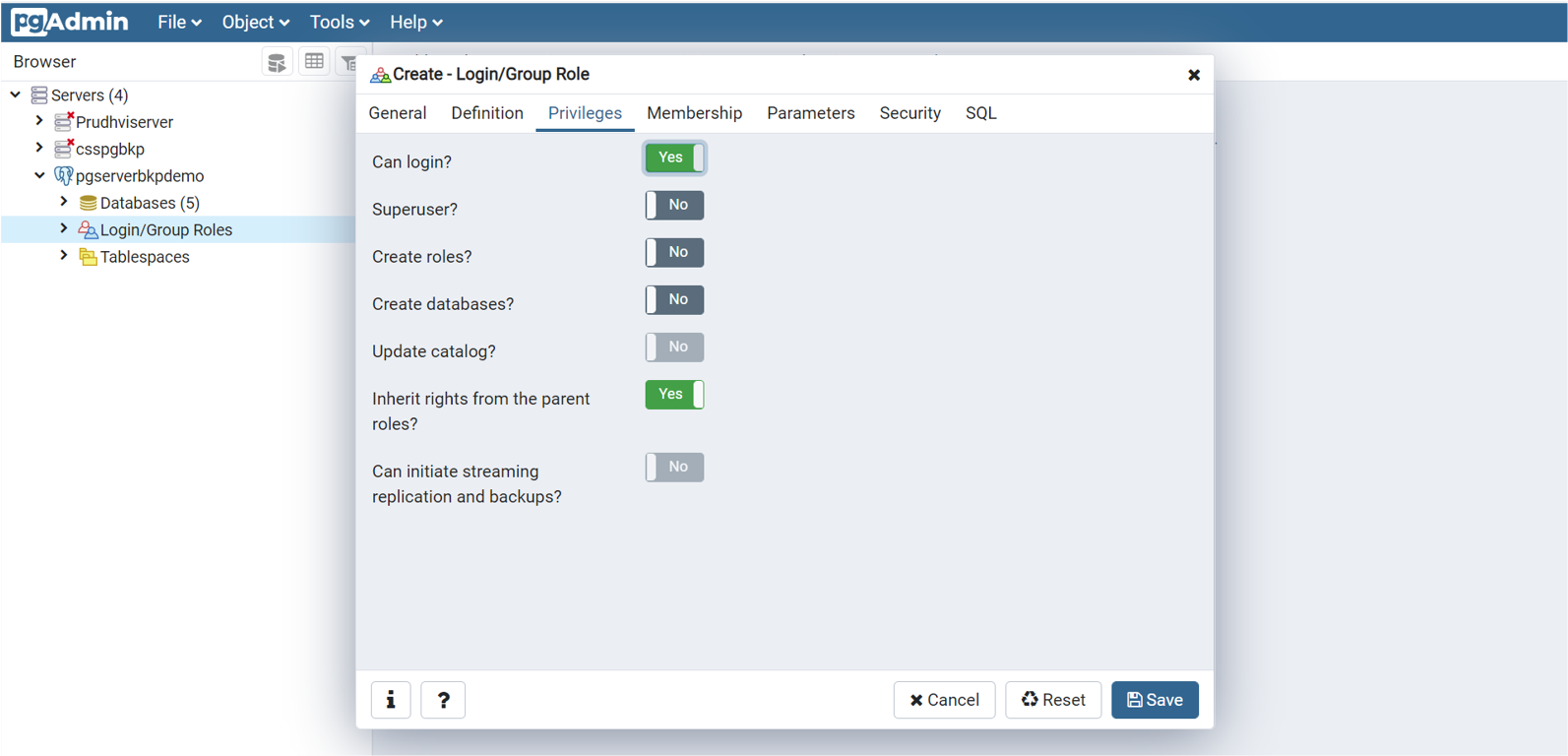

На сервер можно добавлять новые базы данных и пользователей баз данных. Для пользователей базы данных выберите роль входа или группы , чтобы добавить роли. Убедитесь, что для входа задано значение "Да".

Связанный контент

- Часто задаваемые вопросы о резервном копировании базы данных Azure для PostgreSQL.

- Резервное копирование базы данных Azure для PostgreSQL с помощью портала Azure.

- Создайте политику резервного копирования для баз данных PostgreSQL с помощью REST API.

- Настройте резервное копирование для баз данных PostgreSQL с помощью REST API.

- Восстановление баз данных PostgreSQL с помощью REST API.

- Управление сервером Базы данных Azure для PostgreSQL с помощью портала Azure.