Руководство по принятию решений о системе идентификации

В любой среде, будь то локальной, гибридной или облачной, ИТ-персоналу необходимо контролировать, какие администраторы, пользователи и группы имеют доступ к ресурсам. Службы управления идентификацией и доступом (IAM) позволяют контролировать управление доступом в облаке.

Перейти к разделу: Определение требований к интеграции идентификации | Базовые средства идентификации в облаке | Синхронизация каталогов | Облачные доменные службы | Службы федерации Active Directory (AD FS) | Дополнительные сведения

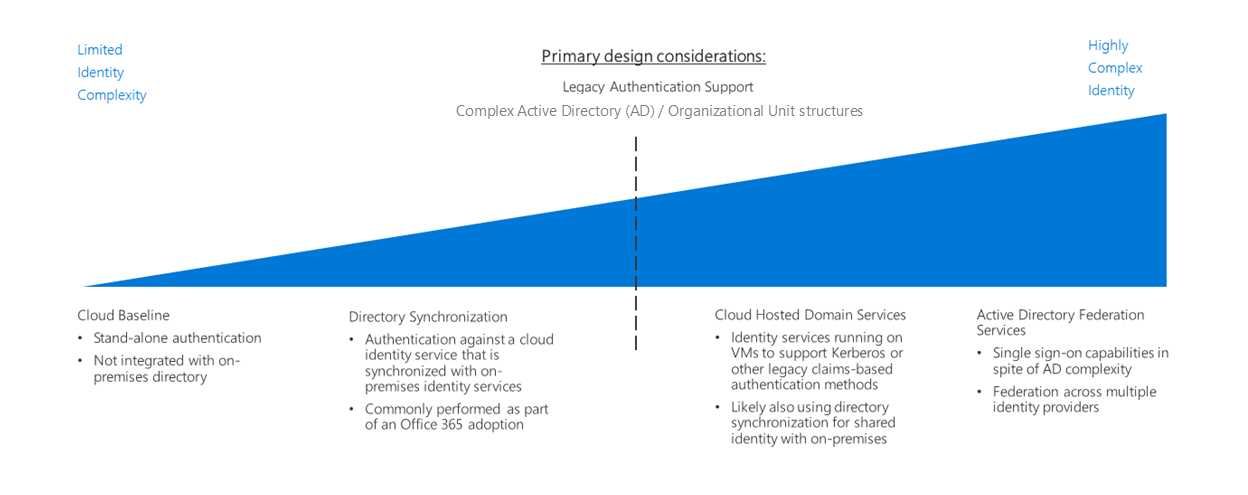

Есть несколько вариантов управления удостоверениями в облачной среде. Эти варианты имеют различную стоимость и сложность. Ключевым фактором при структурировании облачных служб идентификации является требуемый уровень интеграции с существующей локальной инфраструктурой идентификации.

Идентификатор Microsoft Entra предоставляет базовый уровень управления доступом и управления удостоверениями для ресурсов Azure. Если в вашей организации локальная служба Active Directory инфраструктура имеет сложную структуру леса или настраиваемые организационные подразделения (OUs), облачные рабочие нагрузки могут потребовать синхронизации каталогов с идентификатором Microsoft Entra для согласованного набора удостоверений, групп и ролей между локальными и облачными средами. Кроме того, для поддержки приложений, зависящих от устаревших механизмов аутентификации, может потребоваться развертывание доменных служб Active Directory (AD DS) в облаке.

Управление облачными удостоверениями — это итеративный процесс. Вы можете начать с облачного решения с небольшим набором пользователей и соответствующими ролями в качестве начального развертывания. На более поздних этапах миграции вы можете интегрировать в облачное развертывание решение для идентификации, используя синхронизацию службы каталогов, или добавить доменные службы. Пересмотрите стратегии идентификации на каждом этапе итерации процесса миграции.

Определение требований к интеграции идентификации

| Вопрос | Базовая облачная система идентификации | Синхронизация каталогов | Облачные доменные службы | службы федерации Active Directory; |

|---|---|---|---|---|

| У вас нет локальной службы каталогов в данный момент? | Да | No | Да | No |

| Нужно ли рабочим нагрузкам назначать единый набор пользователей и групп в облачном и локальном окружениях? | No | Да | No | No |

| Зависят ли рабочие нагрузки от устаревших механизмов аутентификации, таких как Kerberos или NTLM? | No | Нет | Да | Да |

| Требуется ли единый вход в нескольких поставщиках удостоверений? | No | Да | Нет | Да |

При планировании миграции в Azure необходимо определить, как лучше интегрировать существующие службы управления идентификацией и облачные службы идентификации. Ниже приведены распространенные сценарии интеграции.

Базовая облачная система идентификации

Идентификатор Microsoft Entra — это собственная система управления удостоверениями и доступом (IAM) для предоставления пользователям и группам доступа к функциям управления на платформе Azure. Если в вашей организации отсутствует значительное локальное решение для идентификации, и вы планируете перенести рабочие нагрузки для обеспечения совместимости с облачными механизмами проверки подлинности, следует начать разработку инфраструктуры удостоверений с помощью идентификатора Microsoft Entra ID в качестве базы.

Предположения об облачных базовых показателях. Использование чисто облачной инфраструктуры удостоверений предполагает следующее:

- Облачные ресурсы не будут зависеть от локальных служб каталогов или серверов Active Directory, а рабочие нагрузки можно изменить, чтобы удалить эти зависимости.

- Рабочие нагрузки приложений или служб, переносимые либо поддерживают механизмы проверки подлинности, совместимые с идентификатором Microsoft Entra, либо могут быть легко изменены для их поддержки. Идентификатор Microsoft Entra использует механизмы проверки подлинности, готовые к Интернету, такие как SAML, OAuth и OpenID Подключение. Существующие рабочие нагрузки, которые зависят от устаревших методов проверки подлинности, использующих такие протоколы, как Kerberos или NTLM, возможно, нужно будет изменить в соответствии с базовым облачным шаблоном перед перемещением в облако.

Совет

Полностью перенос служб удостоверений в идентификатор Microsoft Entra устраняет необходимость поддерживать собственную инфраструктуру удостоверений, что значительно упрощает ит-управление.

Но идентификатор Microsoft Entra не является полной заменой традиционной инфраструктуры локальная служба Active Directory. Такие функции каталога, как прежние методы проверки подлинности, управление компьютером или групповая политика, могут быть недоступны без развертывания в облаке дополнительных средств или служб.

Для сценариев, в которых вам нужно интегрировать в облачное развертывание локальные службы удостоверений или доменные службы, воспользуйтесь шаблонами синхронизации каталогов и размещения домена в облаке, которые описаны ниже.

Синхронизация каталогов

Для организаций с существующей инфраструктурой Active Directory синхронизация каталогов часто будет лучшим решением, позволяющим сохранить существующий механизм управления пользователями и доступом, одновременно предоставляя необходимые возможности IAM для управления облачными ресурсами. Этот процесс непрерывно реплика tes сведения о каталоге между идентификатором Microsoft Entra и локальными службами каталогов, что позволяет использовать общие учетные данные для пользователей и согласованное удостоверение, роль и систему разрешений для всей организации.

Примечание.

Организации, которые приняли Microsoft 365, могли уже реализовать синхронизацию каталогов между инфраструктурой локальная служба Active Directory и идентификатором Microsoft Entra.

Допущения синхронизации каталогов: при использовании синхронизированного решения для идентификации предполагается следующее:

- Необходимо поддерживать общий набор учетных записей пользователей и групп в облачной и локальной ИТ-инфраструктурах.

- Локальные службы удостоверений поддерживают реплика tion с идентификатором Microsoft Entra.

Совет

Любые облачные рабочие нагрузки, зависящие от устаревших механизмов проверки подлинности, предоставляемых локальная служба Active Directory серверами, и которые не поддерживаются идентификатором Microsoft Entra, по-прежнему требуют подключения к локальным доменным службам или виртуальным серверам в облачной среде, предоставляющей эти службы. При использовании локальных служб идентификации также возникают зависимости от подключения между облачными и локальными сетями.

Облачные доменные службы

Если у вас есть рабочие нагрузки, которые зависят от аутентификации на основе утверждений с использованием устаревших протоколов, таких как Kerberos или NTLM, и эти рабочие нагрузки нельзя оптимизировать для принятия современных протоколов аутентификации (например, SAML, OAuth или OpenID Connect), вам может потребоваться перенести некоторые из ваших доменных служб в облако в рамках облачного развертывания.

Этот шаблон включает развертывание в облачных виртуальных сетях виртуальных машин с Active Directory, которые будут предоставлять доменные службы Active Directory (AD DS) для ресурсов в облаке. Любые существующие приложения и службы, которые переносятся в облачную сеть, должны нормально работать с размещенными в облаке серверами каталогов с минимальными изменениями.

Вполне вероятно, что существующие каталоги и доменные службы будут по-прежнему использоваться в локальной среде. В этом сценарии также нужно синхронизировать каталоги для предоставления общего набора пользователей и ролей в облачной и локальной средах.

Допущения облачных доменных служб: при миграции каталогов предполагается следующее:

- Рабочие нагрузки зависят от аутентификации на основе утверждений с использованием таких протоколов, как Kerberos или NTLM.

- Виртуальные машины рабочих нагрузок должны быть присоединены к домену для управления или применения групповой политики Active Directory.

Совет

Хотя перемещение каталогов в сочетании с облачными доменными службами обеспечивает большую гибкость при переносе существующих рабочих нагрузок, размещение виртуальных машин в облачной виртуальной сети для предоставления этих служб повышает сложность задач управления ИТ-инфраструктурой. По мере увеличения опыта перемещения в облако изучите долгосрочные требования к обслуживанию при размещении этих серверов. Рассмотрите возможность рефакторинга существующих рабочих нагрузок для совместимости с поставщиками облачных удостоверений, такими как идентификатор Microsoft Entra, может снизить потребность в этих облачных серверах.

службы федерации Active Directory;

Федерация удостоверений устанавливает отношения доверия между несколькими системами управления удостоверениями, чтобы обеспечить общие возможности аутентификации и авторизации. Затем можно поддерживать возможности единого входа в нескольких доменах в организации или системах удостоверений, управляемых клиентами или бизнес-партнерами.

Идентификатор Microsoft Entra поддерживает федерацию доменов локальная служба Active Directory с помощью службы федерации Active Directory (AD FS) (AD FS). Дополнительные сведения о том, как это можно реализовать в Azure, см. в статье Расширение AD FS в Azure.

Подробнее

См. подробнее о службах идентификации в Azure:

- Идентификатор Microsoft Entra. Идентификатор Microsoft Entra предоставляет облачные службы удостоверений. Она позволяет контролировать доступ к ресурсам Azure и управлять удостоверениями, регистрацией устройств, подготовкой пользователей, контролем доступа к приложениям и защитой данных.

- Microsoft Entra Подключение. Средство Microsoft Entra Подключение позволяет подключать экземпляры Microsoft Entra к существующим решениям по управлению удостоверениями, что позволяет синхронизировать существующий каталог в облаке.

- Управление доступом на основе ролей в Azure (Azure RBAC) Azure RBAC обеспечивает эффективное и безопасное управление доступом к ресурсам в плоскости управления. Задания и обязанности организованы в роли, которые назначены пользователям. Azure RBAC позволяет управлять доступом к ресурсу, а также действиями, которые пользователь может выполнять с этим ресурсом.

- Microsoft Entra управление привилегированными пользователями (PIM). PIM уменьшает продолжительность действия привилегий доступа к ресурсам и повышает видимость их использования с помощью отчетов и оповещений. Это решение устанавливает для пользователей JIT-привилегии: назначает им привилегии на ограниченное время, а затем автоматически отзывает эти привилегии.

- Интеграция доменов локальная служба Active Directory с идентификатором Microsoft Entra. Эта эталонная архитектура содержит пример синхронизации каталогов между доменами локальная служба Active Directory и идентификатором Microsoft Entra.

- Расширение доменных служб Active Directory (AD DS) в Azure. В этой эталонной архитектуре приведен пример развертывания серверов AD DS, чтобы расширить доменные службы до облачных ресурсов.

- Расширение служб федерации Active Directory (AD FS) в Azure. Эта эталонная архитектура настраивает службы федерации Active Directory (AD FS) (AD FS) для выполнения федеративной проверки подлинности и авторизации с помощью каталога Microsoft Entra.

Следующие шаги

Удостоверения — один из базовых компонентов инфраструктуры, решение о котором необходимо принять на этапе внедрения облачных решений. См. обзор руководств по принятию решений об архитектуре, чтобы узнать об альтернативных шаблонах или моделях, используемых с другими типами инфраструктуры.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по