Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Топология сети является важным элементом архитектуры целевой зоны, так как определяет, как приложения могут взаимодействовать друг с другом. В этом разделе рассматриваются технологии и подходы топологии для развертываний Azure. В нем рассматриваются два основных подхода: топологии, основанные на виртуальной глобальной сети Azure и традиционных топологиях.

Топология сети виртуальной глобальной сети

Вы можете использовать виртуальную глобальную сеть для выполнения крупномасштабных требований к взаимодействию. Виртуальная глобальная сеть — это служба, управляющая корпорацией Майкрософт, которая снижает общую сложность сети и помогает модернизировать сеть организации. Используйте топологию виртуальной глобальной сети, если к организации применяются какие-либо из следующих требований:

Ваша организация намерена развертывать ресурсы в нескольких регионах Azure и требует глобального подключения между виртуальными сетями в этих регионах Azure и нескольких локальных расположениях.

Ваша организация намерена использовать программное развертывание глобальной сети (SD-WAN) для интеграции крупномасштабной сети филиалов непосредственно в Azure или требует более 30 сайтов филиалов для завершения собственных IPSec.

Требуется транзитивная маршрутизация между виртуальной частной сетью (VPN) и Azure ExpressRoute. Например, если вы используете VPN типа "сеть — сеть" для подключения удаленных филиалов или VPN типа "точка — сайт" для подключения удаленных пользователей, может потребоваться подключить VPN к центру обработки данных, подключенному через ExpressRoute с помощью Azure.

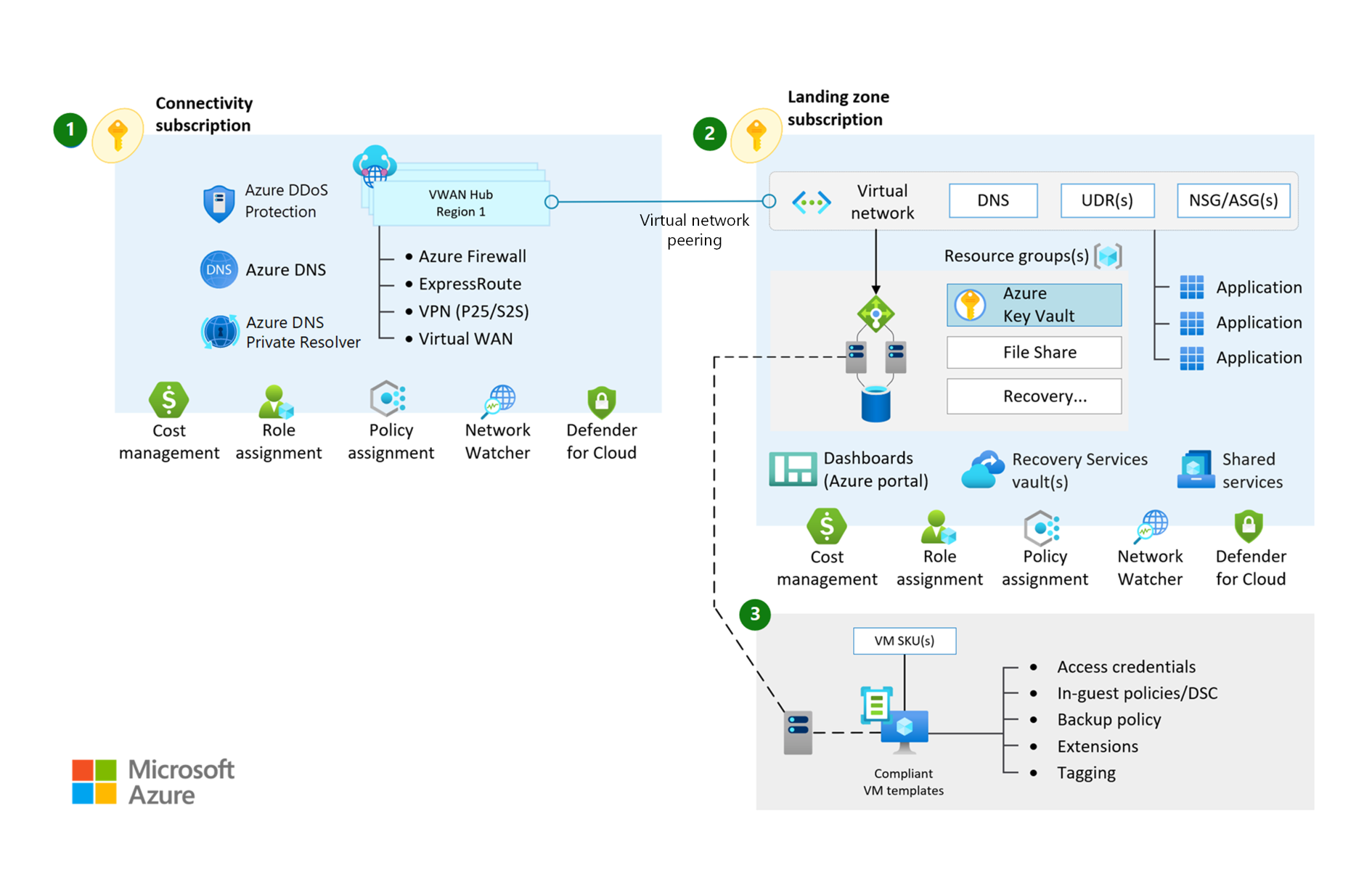

На следующей схеме показана топология сети виртуальной глобальной сети, управляемой корпорацией Майкрософт:

Традиционная топология сети Azure

Традиционная топология сети с концентраторами и периферийными устройствами помогает создавать настраиваемые, расширенные сети, крупномасштабные сети в Azure. С помощью этой топологии вы управляете маршрутизацией и безопасностью. Используйте традиционную топологию, если к организации применяются какие-либо из следующих требований:

Ваша организация намерена развертывать ресурсы в одном или нескольких регионах Azure. Вы ожидаете некоторый трафик между регионами Azure, например трафик между двумя виртуальными сетями в двух разных регионах Azure, но вам не нужна полная сеть сетки во всех регионах Azure.

У вас небольшое количество удаленных офисов или филиалов для каждого региона и требуется менее 30 туннелей IPSec от сайта к сайту.

Вам требуется полный контроль и степень детализации для настройки политики маршрутизации сети Azure вручную.

На следующей схеме показана традиционная топология сети Azure: