Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Ознакомьтесь с основными рекомендациями по проектированию и рекомендациями для сетей виртуальной области (Виртуальная глобальная сеть) в Microsoft Azure.

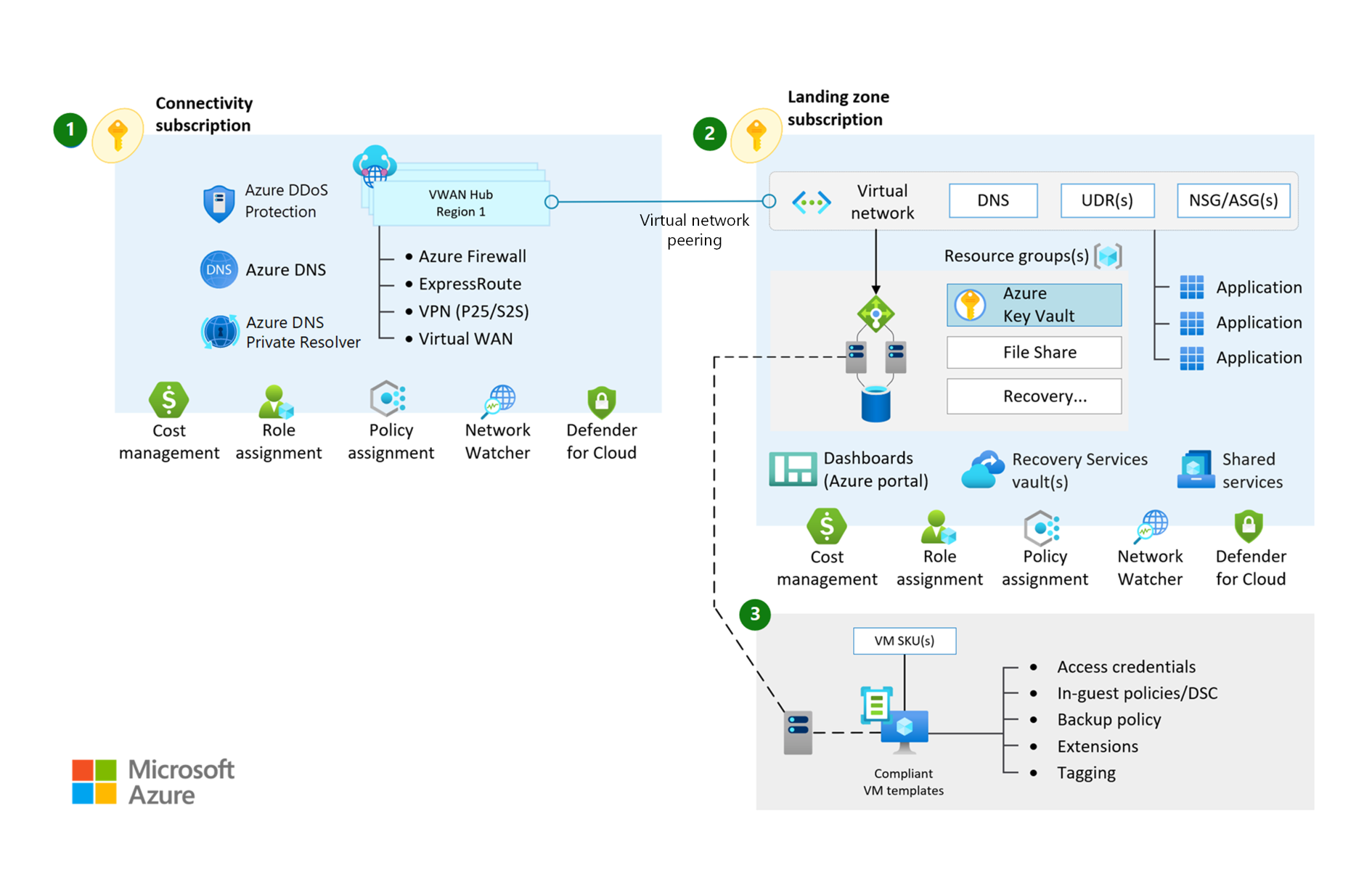

Схема, иллюстрирующая топологию виртуальной WAN сети.

Схема, иллюстрирующая топологию виртуальной WAN сети.

Рис. 1. Топология Виртуальной глобальной сети. Скачайте файл Visio или PDF-файл этой архитектуры.

Рекомендации по проектированию сети виртуальной WAN (широкозонной сети)

Виртуальная глобальная сеть Azure — это управляемое корпорацией Майкрософт решение, которое по умолчанию предоставляет сквозное, глобальное и динамическое транзитное подключение. Концентраторы Виртуальной глобальной сети позволяют не настраивать сетевое подключение вручную. Например, вам не нужно управлять определяемыми пользователями маршрутами (UDR) или сетевыми виртуальными модулями (NVA), чтобы реализовать глобальное транзитное подключение.

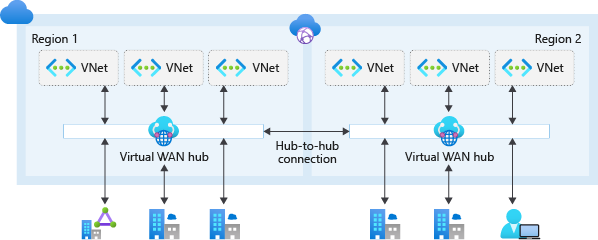

Azure Virtual WAN упрощает сквозное сетевое подключение в Azure и из локальной среды в Azure, создавая архитектуру сети типа "концентратор и периферия". Архитектура легко масштабируется для поддержки нескольких регионов Azure и локальных площадок (взаимное подключение), как показано на следующем рисунке:

Схема, демонстрирующая глобальную транзитную сеть с Virtual WAN.

Схема, демонстрирующая глобальную транзитную сеть с Virtual WAN.

Рис. 2. Глобальная транзитная сеть с виртуальной глобальной сетью.

Azure Виртуальная глобальная сеть транзитивное подключение "любой к любому" поддерживает следующие пути (в одном регионе и в разных регионах):

- от виртуальной сети к виртуальной сети;

- от виртуальной сети к ветвлению

- Подключение к виртуальной сети.

- От отделения к отделению

Центры Azure Виртуальная глобальная сеть ограничены развертыванием управляемых ресурсов Майкрософт. Единственными ресурсами, которые можно развернуть в центрах глобальной сети, являются:

- Шлюзы виртуальной сети (VPN типа "точка — сеть", VPN типа "сеть — сеть" и Azure ExpressRoute)

- Брандмауэр Azure через диспетчер брандмауэра

- Таблицы маршрутов

- Некоторые сетевые виртуальные устройства (NVA) для возможностей SD-WAN для конкретного поставщика

Виртуальная WAN-сеть ограничена лимитами подписки Azure для Виртуальной WAN-сети.

Транзитивное подключение между сетями (в пределах региона и между регионами через концентратор) находится в общей доступности.

Управляемая корпорацией Майкрософт функция маршрутизации, которая является частью каждого виртуального концентратора, обеспечивает транзитное подключение между виртуальными сетями в стандартной Виртуальная глобальная сеть. Каждый центр поддерживает агрегированную пропускную способность вплоть до 50 Гбит/с для трафика типа "виртуальная сеть — виртуальная сеть".

Единый концентратор Azure Virtual WAN поддерживает определенное максимальное количество рабочих нагрузок виртуальных машин во всех подключенных виртуальных сетях. Дополнительные сведения см. в разделе ограничения виртуальной сети Azure.

Вы можете развернуть несколько узлов Azure Virtual WAN в одном регионе, чтобы превышать ограничения одного узла.

Виртуальная глобальная сеть интегрируется с различными поставщиками SD-WAN.

Многие поставщики управляемых служб предлагают управляемые службы для Виртуальной WAN.

Шлюзы VPN пользователей (точка-сайт) в Виртуальной глобальной сети масштабируются до 20 Гбит/с совокупной пропускной способности и 100 000 клиентских подключений на виртуальный концентратор. Дополнительные сведения см. в разделе ограничения виртуальной сети Azure.

VPN-шлюзы типа "сеть — сеть" в Виртуальной глобальной сети масштабируются до 20 Гбит/с агрегированной пропускной способности.

Каналы ExpressRoute можно подключить к концентратору Виртуальная глобальная сеть с помощью номера SKU "Локальный", "Стандартный" или "Премиум".

Для развертываний в одном городе рассмотрим ExpressRoute Metro.

Каналы ExpressRoute уровня "Стандартный" или "Премиум" в расположениях, поддерживаемых Azure ExpressRoute Global Reach, могут подключаться к шлюзу ExpressRoute в виртуальной глобальной сети. И у них есть все возможности транзита с помощью виртуальной глобальной сети (транзит VPN-to-VPN, VPN и ExpressRoute). Каналы ExpressRoute уровня "Standard" или "Premium" в расположениях, не поддерживаемых Global Reach, могут подключаться к ресурсам Azure, но не могут использовать возможности транзита Виртуальной WAN.

Диспетчер брандмауэра Azure поддерживает развертывание брандмауэра Azure в концентраторе виртуальной глобальной сети, известном как защищённый виртуальный концентратор. Дополнительную информацию см. в разделе обзора диспетчера брандмауэра Azure для защищенных виртуальных центров и последних ограничений.

Виртуальная сеть WAN поддерживает трафик от концентратора к концентратору, проходящий через Брандмауэр Azure как в исходных узлах, так и в целевых узлах (защищенных виртуальных узлах), когда включены намерения маршрутизации и политики. Дополнительные сведения см. в разделе "Варианты использования для намерений маршрутизации и политик маршрутизации концентратора Виртуальной WAN."

Интерфейс портала Виртуальной глобальной сети требует, чтобы ресурсы Виртуальной глобальной сети развертывались вместе в одной группе ресурсов.

Вы можете использовать план защиты от атак DDoS Azure во всех виртуальных сетях в одном арендаторе Microsoft Entra для защиты ресурсов с общедоступными IP-адресами. Дополнительные сведения см. в разделе Защита от атак DDoS Azure.

Безопасные виртуальные концентраторы Virtual WAN не поддерживают планы стандартной защиты Azure DDoS. Дополнительные сведения см. в разделах об известных проблемах Диспетчера брандмауэра Azure и о сравнении центральной виртуальной сети и защищенного виртуального центра.

Планы защиты от атак DDoS Azure охватывают только ресурсы с общедоступными IP-адресами.

- План защиты от атак DDoS Azure включает 100 общедоступных IP-адресов. Эти общедоступные IP-адреса охватывают все защищенные виртуальные сети, связанные с планом защиты от атак DDoS. Плата за любые другие общедоступные IP-адреса, кроме 100, включенных в план, взимается отдельно. Дополнительные сведения о ценах на защиту Azure от атак DDoS см. на странице цен или в разделе часто задаваемых вопросов.

Просмотрите поддерживаемые ресурсы планов защиты от атак DDoS Azure.

рекомендации по проектированию сети Виртуальная глобальная сеть

Мы рекомендуем виртуальную глобальную сеть Azure для новых крупномасштабных или глобальных сетевых развертываний в Azure, где требуется глобальное транзитное подключение между регионами Azure и локальными расположениями. Таким образом, вам не нужно вручную настраивать транзитную маршрутизацию для сетей Azure.

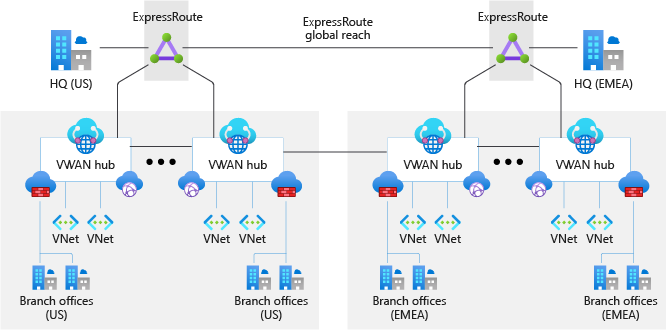

На следующей схеме приведен пример глобального корпоративного развертывания с центрами обработки данных в Европе и США. Развертывание включает множество филиалов в обоих регионах. Среда подключена глобально через Виртуальная глобальная сеть Azure и ExpressRoute Global Reach.

Схема примеров сетевой топологии.

Схема примеров сетевой топологии.

Рисунок 3. Пример сетевой топологии.

Используйте узел виртуальной глобальной сети Azure для каждого региона Azure, чтобы соединить несколько целевых зон между регионами через общую глобальную виртуальную сеть Azure.

Разверните все ресурсы Виртуальной глобальной сети в одной группе ресурсов в подписке подключения, включая случаи развертывания в нескольких регионах.

Используйте функции маршрутизации виртуальных хабов, чтобы дополнительно сегментировать трафик между виртуальными сетями (VNet) и филиалами.

Подключите центры Виртуальной глобальной сети к локальным центрам обработки данных с помощью ExpressRoute.

Разверните нужные общие службы, например DNS-серверы, в выделенной периферийной виртуальной сети. Общие ресурсы, развернутые пользователем, нельзя развернуть внутри самого узла Виртуальной WAN-сети.

Подключите филиалы и удаленные офисы к ближайшему узлу виртуальной сети с использованием VPN подключения Site-to-Site, или включите подключение филиалов к виртуальной сети через партнерское решение SD-WAN.

Подключите пользователей к центру Виртуальной глобальной сети через VPN-подключение типа "точка — сеть".

Следуйте принципу "трафик в Azure остается в Azure", чтобы обмен данными между ресурсами в Azure осуществлялся через магистральную сеть Майкрософт даже в том случае, если ресурсы находятся в разных регионах.

Для защиты и фильтрации исходящего Интернет-трафика рекомендуем развернуть Брандмауэр Azure в виртуальном центре.

Безопасность, обеспечиваемая брандмауэрами NVA. Клиенты также могут развертывать NVA в концентраторе виртуальной WAN, обеспечивающего как подключение SD-WAN, так и функции брандмауэра следующего поколения. Клиенты могут подключать локальные устройства к NVA в концентраторе, а также использовать то же устройство для проверки всего трафика "север — юг", "восток — запад" и интернет-трафика.

При развертывании сетевых технологий и NVA партнера следуйте рекомендациям поставщика партнера по недопущению конфликтующих конфигураций в сети Azure.

Сведения о сценариях для существующих сред с переносом данных из звездообразной сетевой топологии, не основанной на Виртуальной глобальной сети, см. в статье Миграция в Виртуальную глобальную сеть Azure.

Создайте ресурсы Виртуальной глобальной сети Azure и Брандмауэра Azure в подписке подключения.

Используйте намерения маршрутизации и политики маршрутизации концентратора Виртуальной глобальной сети для поддержки трафика, который проходит между защищёнными узлами.

Не создавайте более 500 виртуальных подключений в одном виртуальном центре Виртуальной глобальной сети.

- Если требуется более 500 подключений к виртуальной сети на каждом виртуальном концентраторе Virtual WAN, можно развернуть другой виртуальный концентратор Virtual WAN. Разверните его в том же регионе в составе той же виртуальной WAN и группы ресурсов.

Тщательно спланируйте развертывание и удостоверьтесь, что ваша сетевая архитектура соответствует ограничениям виртуальной глобальной сети Azure.

Используйте аналитику в Azure Monitor для Виртуальной глобальной сети (предварительная версия) для мониторинга сквозной топологии своей Виртуальной глобальной сети, а также состояния и ключевых метрик.

Разверните план стандартной защиты Azure DDoS в подписке для подключения к сети.

- Все виртуальные сети в посадочных зонах и на платформах должны использовать этот план.