Управление удостоверениями и доступом для Управляемый экземпляр SQL с поддержкой Azure Arc

В этой статье описывается архитектура и архитектура управления удостоверениями и доступом (IAM) Управляемый экземпляр SQL с поддержкой Azure Arc и рекомендации по различным сценариям.

Управляемый экземпляр SQL с поддержкой Arc использует расширение служб данных с поддержкой Azure Arc, работающее в кластере Kubernetes с поддержкой Azure Arc. Ниже приведены различные компоненты служб данных с поддержкой Azure Arc, которые важны для управления удостоверениями и доступом в рамках этой критической области разработки.

- Контроллер данных Azure Arc

- Azure Arc Active Directory Подключение or

- Управляемый экземпляр SQL с поддержкой Azure Arc

Архитектура

Проверка подлинности SQL

Проверка подлинности SQL поддерживается для Управляемый экземпляр SQL с поддержкой Arc с использованием локальных удостоверений SQL. Метод проверки подлинности SQL используется при первом входе, чтобы создать учетные данные входа из Windows для администраторов и предоставить базе данных разрешения на доступ к Управляемый экземпляр SQL с поддержкой Arc с помощью проверки подлинности Active Directory. Панели мониторинга Grafana и Kibana поддерживают только базовую проверку подлинности в настоящее время.

Проверка подлинности Active Directory

Для многих корпоративных организаций проверка подлинности Active Directory (AD) является стандартом для применения управления доступом на основе ролей (RBAC) с SQL Server, работающими локально и в облачных средах. Управляемый экземпляр SQL с поддержкой Azure Arc поддерживает проверку подлинности AD, чтобы легко перенести существующие базы данных SQL Server в Управляемый экземпляр SQL с поддержкой Arc и оставаться в курсе последних версий SQL Server и исправлений безопасности.

В Управляемый экземпляр SQL с поддержкой Arc используется keytab Kerberos для поддержки проверки подлинности AD при работе в кластерах Kubernetes с поддержкой Arc. Соединитель Active Directory — это ключевой компонент в службах данных с поддержкой Arc для поддержки проверки подлинности AD.

Ниже приведены два способа создания ключей Kerberos и управления им в Управляемый экземпляр SQL с поддержкой Arc. В следующих разделах описываются сценарии и когда следует использовать соответствующий режим keytab.

keytab под управлением системы

Соединитель Active Directory в режиме ключей, управляемых системой, упрощает создание учетной записи AD и управление ключами для Управляемый экземпляр SQL с поддержкой Arc. Соединитель AD отвечает за создание учетных записей служб, назначение субъектов-служб и создание keytab для поддержки проверки подлинности AD. Этот метод рекомендуется для клиентов, предпочитающих упростить операции с детальным контролем для автоматического управления ключами для проверки подлинности AD.

Рис. 1. Схема архитектуры соединителя AD в режиме ключей, управляемом системой.

keytab под управлением клиента

Соединитель Active Directory в режиме keytab, управляемого клиентом, обеспечивает полный контроль над управлением учетными записями служб, субъектами-службами и созданием ключей клиентам, которые строго следуют процессу библиотеки инфраструктуры информационных технологий (ITIL) и разделения обязанностей для делегирования действий разным командам.

Рис. 2. Схема архитектуры соединителя AD в режиме keytab, управляемом клиентом.

Контроллер данных Azure Arc

Когда расширение служб данных с поддержкой Arc установлено в режиме прямого подключения, управляемое удостоверение создается для служб данных с поддержкой Arc для взаимодействия с API Azure Resource Manager (ARM) и плоскости данных. Контроллер данных Azure Arc использует это управляемое удостоверение для выполнения этих действий при управлении Управляемый экземпляр SQL с поддержкой Arc.

В режиме косвенного подключения субъект-служба с необходимыми разрешениями требуется контроллеру данных Azure Arc для периодического экспорта сведений об использовании, таких как инвентаризация и использование ресурсов в Azure.

Azure RBAC в службах данных с поддержкой Azure Arc

Ниже приведены необходимые разрешения RBAC для публикации метрик мониторинга в Azure Monitor.

| Роль | Описание |

|---|---|

| Издатель метрик мониторинга | Включает публикацию метрик ресурсов Azure. |

Безопасный доступ к Управляемый экземпляр SQL с поддержкой Azure Arc

На следующей схеме архитектуры показан безопасный доступ с помощью проверки подлинности AD.

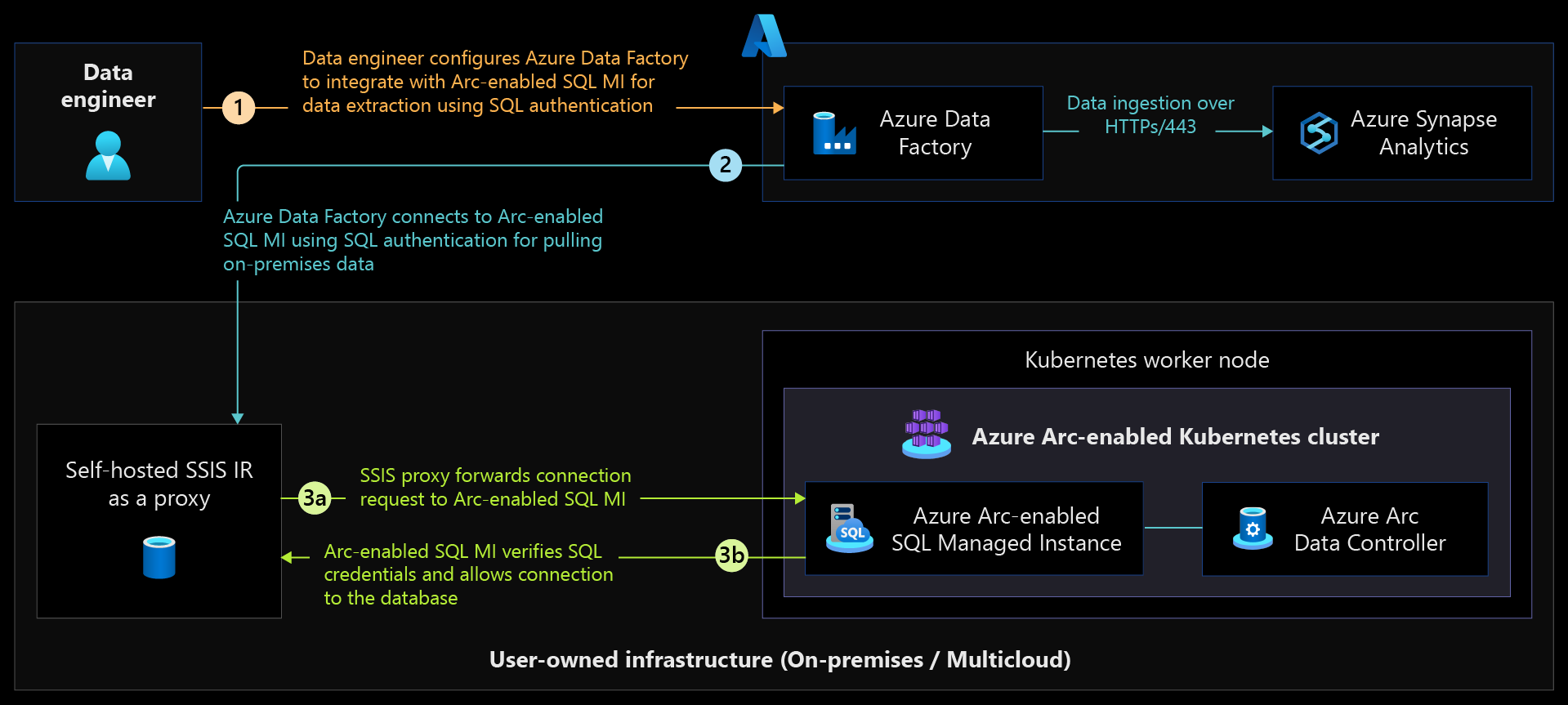

На следующей схеме архитектуры показан безопасный доступ с помощью проверки подлинности SQL.

Рекомендации по проектированию

Просмотрите критически важные области проектирования целевых зон Azure для управления удостоверениями и доступом, чтобы оценить влияние служб данных с поддержкой Azure Arc на общую модель идентификации и доступа.

Развертывание служб данных с поддержкой Arc

Рассмотрите возможность использования удостоверения для развертывания служб данных с поддержкой Azure Arc в зависимости от типа развертывания, например вручную или автоматизированного развертывания служб данных с поддержкой Arc. Это удостоверение может быть учетной записью Microsoft Entra или учетной записью LDAP из служб домен Active Directory (AD DS) или сторонним поставщиком LDAP на основе того, как базовые элементы управления доступом Kubernetes с поддержкой Azure Arc управляются в локальных или других облачных средах.

Рассмотрите, лучше ли управление доступом на основе групп или отдельные средства управления доступом на основе удостоверений для организации информационных технологий (ИТ) управлять службами данных с поддержкой Arc на основе операций, созданных обоими вариантами.

Рассмотрите возможность между администраторами Kubernetes с поддержкой Azure Arc и группой администрирования баз данных (DMG) и группой администрирования приложений для развертывания служб данных с поддержкой Azure Arc и управления ими в зависимости от управления безопасностью вашей организации и разделения обязанностей.

Рассмотрим шаблон использования между ключами, управляемыми системой, и управляемым клиентом ключом, для развертывания Подключение or Azure Arc AD для поддержки проверки подлинности AD в Управляемый экземпляр SQL с поддержкой Arc. Оба метода имеют преимущества упрощенных операций по сравнению с полным контролем над управлением учетными записями служб и ключами для поддержки проверки подлинности AD.

Доступ к службам данных с поддержкой Arc

Элементы управления доступом Управляемый экземпляр SQL с поддержкой Arc с поддержкой Arc полностью не зависят от базовых элементов управления доступом Kubernetes с поддержкой Arc. Важно принять несколько решений по проектированию для администрирования Управляемый экземпляр SQL с поддержкой Arc и предоставления доступа к потребительским приложениям и конечным пользователям.

Выбор между проверкой подлинности AD и SQL в зависимости от возможностей приложений или служб вашей организации. Так как не все приложения поддерживают проверку подлинности AD, просмотрите политики безопасности вашей организации для разрешенных типов проверки подлинности и примените дополнительные средства управления безопасностью, необходимые при использовании проверки подлинности SQL.

Если облачные службы должны пройти проверку подлинности и подключиться к базам данных с поддержкой Arc Управляемый экземпляр SQL, чтобы извлекать и принимать данные в службы аналитики данных, рассмотрите возможность использования локальной среды выполнения виртуальных или физических машин, присоединенных к SQL, для проверки подлинности и подключения к Управляемый экземпляр SQL с поддержкой Arc.

Рекомендации по проектированию

Помимо следующих рекомендаций по проектированию, ознакомьтесь с рекомендациями по проектированию удостоверений и управления доступом для Kubernetes с поддержкой Arc, так как Управляемый экземпляр SQL с поддержкой Arc развертывается в кластере Kubernetes с поддержкой Arc.

Развертывание служб данных с поддержкой Arc

Для корпоративных организаций, которые следуют строгим процессам ITIL, изолируйте команды, ответственные за управление службами данных с поддержкой Arc из Kubernetes с поддержкой Arc, создавая различные группы безопасности, а затем назначьте разрешения на управление службами данных с поддержкой Arc.

Используйте режим ключей, управляемый системой, для поддержки проверки подлинности AD для разгрузки учетной записи домена и затрат на управление ключами для упрощения операций.

Используйте режим ключей, управляемый клиентом, для проверки подлинности AD, чтобы иметь полный контроль над созданием учетной записи службы и созданием ключей.

Создайте выделенное подразделение организации AD для делегирования управления доступом и упрощения операций для всех учетных записей Управляемый экземпляр SQL с поддержкой Arc.

Используйте шифрование AES256 для файлов ключей Kerberos и избегайте использования шифров RC4.

Доступ к службам данных с поддержкой Arc

При необходимости используйте проверку подлинности AD с Управляемый экземпляр SQL для разгрузки управления жизненным циклом пользователей в службы каталогов и использования групп безопасности в AD для управления разрешениями пользователей.

Используйте проверку подлинности SQL с Управляемый экземпляр SQL с поддержкой Arc в качестве наименее предпочтительного типа проверки подлинности и когда невозможно использовать проверку подлинности AD.

После того как проверка подлинности AD будет возможна для вашей организации, не используйте проверку подлинности SQL для повседневных операций. Используйте проверку подлинности SQL только для аварийного доступа к серверу базы данных для администрирования базы данных.

В сценариях развертывания, которые не поддерживают проверку подлинности AD, используйте проверку подлинности SQL, поддерживаемую в Управляемый экземпляр SQL с поддержкой Arc. Обязательно используйте надежные политики паролей и включите аудит для мониторинга удостоверений пользователей и разрешений SQL, предоставленных для доступа к серверам и базам данных базы данных.

Управление доступом на основе ролей (RBAC)

В режиме ключей, управляемом системой, явные разрешения для учетной записи службы домена (DSA) требуются на уровне подразделения Active Directory для Управляемый экземпляр SQL с поддержкой Arc.

Ниже приведены необходимые разрешения RBAC. Для режима ключей, управляемого клиентом, для учетной записи службы домена на уровне подразделения Active Directory не требуются явные разрешения.

Разрешения Подключение azure Arc AD

| Разрешение | Description |

|---|---|

| Чтение всех свойств | Разрешить считывать все свойства объекта каталога. |

| Запись всех свойств | Разрешить обновления всем свойствам объекта каталога. |

| Создание объектов "Пользователь" | Разрешить создание объектов каталога в подразделении. |

| Удаление пользовательских объектов | Разрешить удаление объектов каталога в подразделении. |

| Введите новый пароль | Разрешить сброс пароля объектов пользователей в подразделении. |

Роли SQL Server

Следующие шаги

Дополнительные сведения об управлении удостоверениями и доступом с Управляемый экземпляр SQL поддержкой Azure Arc см. в следующих статьях:

- Управляемый экземпляр SQL с поддержкой Azure Arc с проверкой подлинности Active Directory

- Управляемый экземпляр SQL с поддержкой Azure Arc в предварительных требованиях проверки подлинности Active Directory

- Руководство по развертыванию соединителя Active Directory с помощью Azure CLI

- Развертывание интегрированных Управляемый экземпляр SQL с поддержкой Azure Arc Active Directory

- Интерфейс Управляемый экземпляр SQL автоматизированных сценариев с поддержкой Azure Arc с помощью Azure Arc Jumpstart.

- Чтобы узнать больше о Azure Arc, ознакомьтесь с схемой обучения Azure Arc в Microsoft Learn.