Политика условного доступа для Реестр контейнеров Azure

Реестр контейнеров Azure (ACR) предоставляет возможность создания и настройки Политика условного доступа. Политики условного доступа, которые обычно связаны с Azure Active Directory (Azure AD), используются для принудительной проверки подлинности и управления доступом для различных служб Azure, включая ACR.

Политика условного доступа применяется после завершения проверки подлинности первого фактора к Реестр контейнеров Azure. Назначение условного доступа для ACR предназначено только для проверки подлинности пользователей. Политика позволяет пользователю выбирать элементы управления и дополнительные блоки или предоставить доступ на основе решений политики.

Политика условного доступа предназначена для принудительной проверки подлинности. Политика позволяет обеспечить безопасность в соответствии с требованиями к соответствию организациям и обеспечить безопасность данных и учетных записей пользователей.

Важно!

Чтобы настроить политику условного доступа для реестра, необходимо отключить authentication-as-arm для всех реестров в нужном клиенте.

Узнайте больше о политике условного доступа, условия , которые вы будете учитывать для принятия решений по политике.

В этом руководстве описано следующее:

- Создание и настройка политики условного доступа для Реестр контейнеров Azure.

- Устранение неполадок политики условного доступа.

Необходимые компоненты

- Установите или обновите Azure CLI версии 2.40.0 или более поздней. Чтобы узнать версию, выполните команду

az --version. - Войдите на портал Azure.

Создание и настройка политики условного доступа — портал Azure

ACR поддерживает политику условного доступа только для пользователей Active Directory. В настоящее время она не поддерживает политику условного доступа для субъекта-службы. Чтобы настроить политику условного доступа для реестра, необходимо отключить authentication-as-arm для всех реестров в нужном клиенте. В этом руководстве мы создадим базовую политику условного доступа для Реестр контейнеров Azure из портал Azure.

Создайте политику условного доступа и назначьте тестовую группу пользователей следующим образом:

Войдите на портал Azure с учетной записью с разрешениями глобального администратора.

Найдите и выберите Microsoft Entra ID. Затем выберите Безопасность в левой части меню.

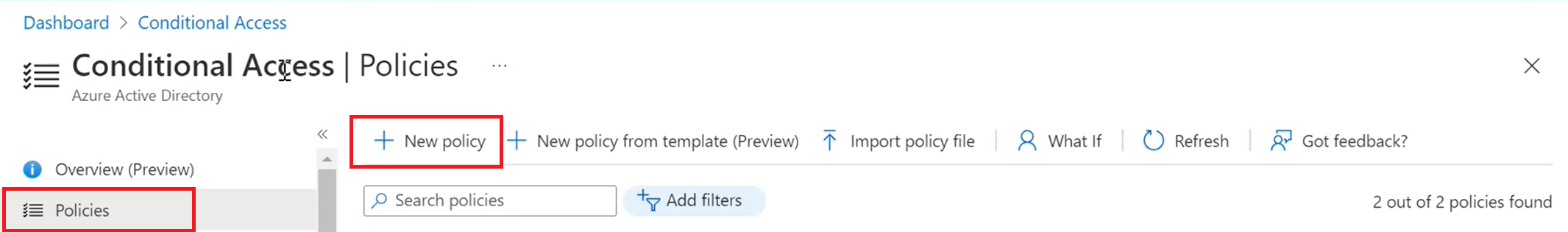

Выберите Условный доступ, затем Новая политика и Создать политику.

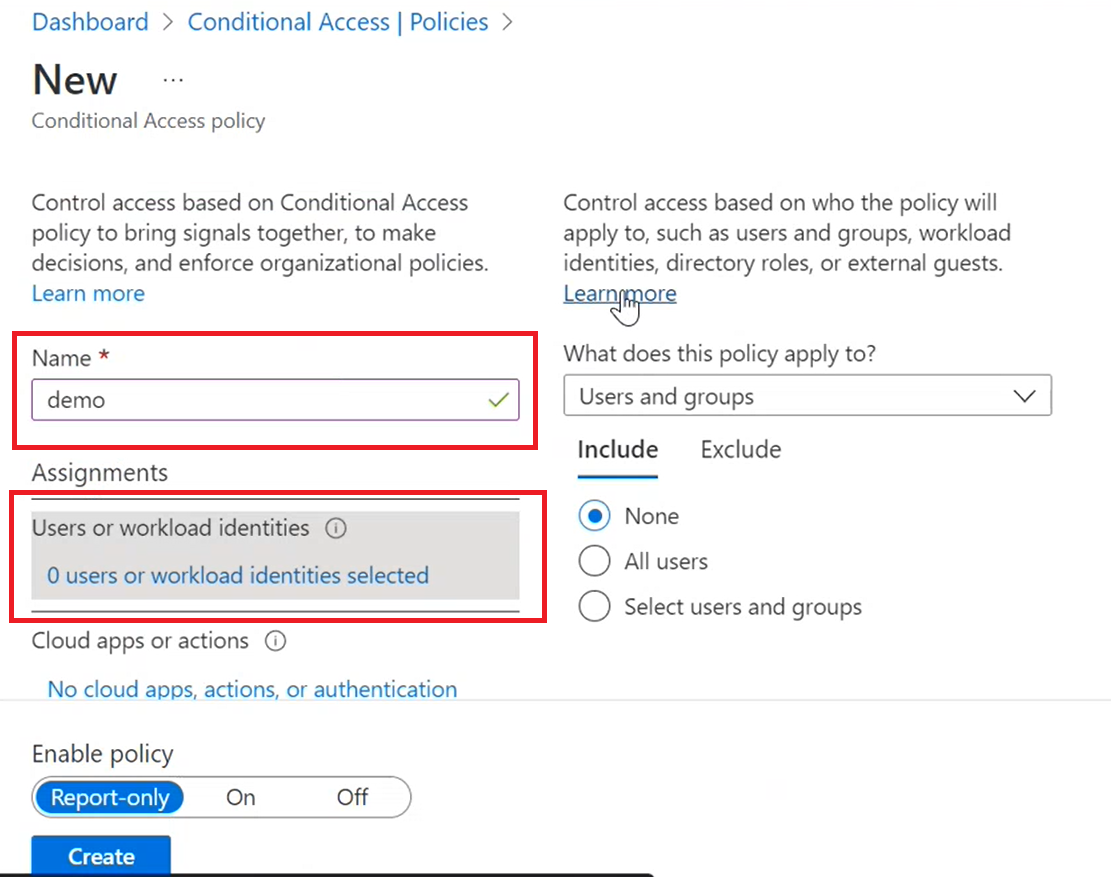

Введите имя политики, например демонстрацию.

В разделе Назначения выберите текущее значение в пункте Пользователи или удостоверения рабочей нагрузки.

В разделе "Что применяется эта политика?", проверьте и выберите "Пользователи и группы".

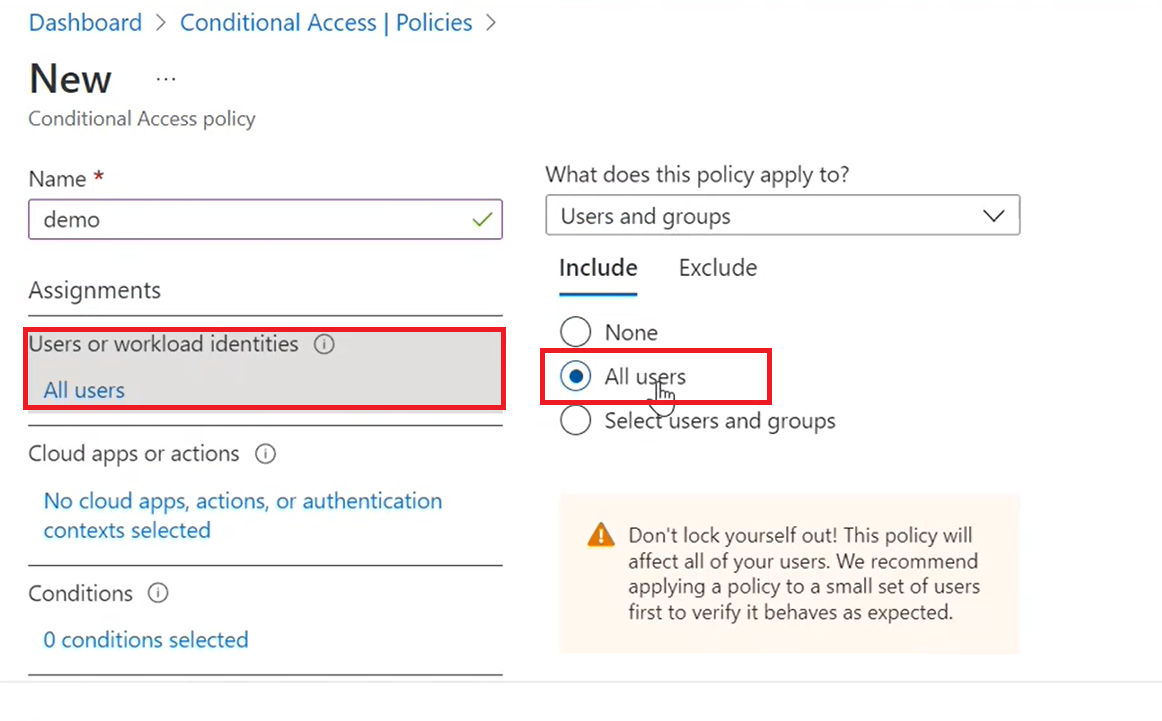

В разделе "Включить" выберите " Выбрать пользователей и группы", а затем выберите "Все пользователи".

В разделе "Исключить" выберите " Выбрать пользователей и группы", чтобы исключить любой выбор выбора.

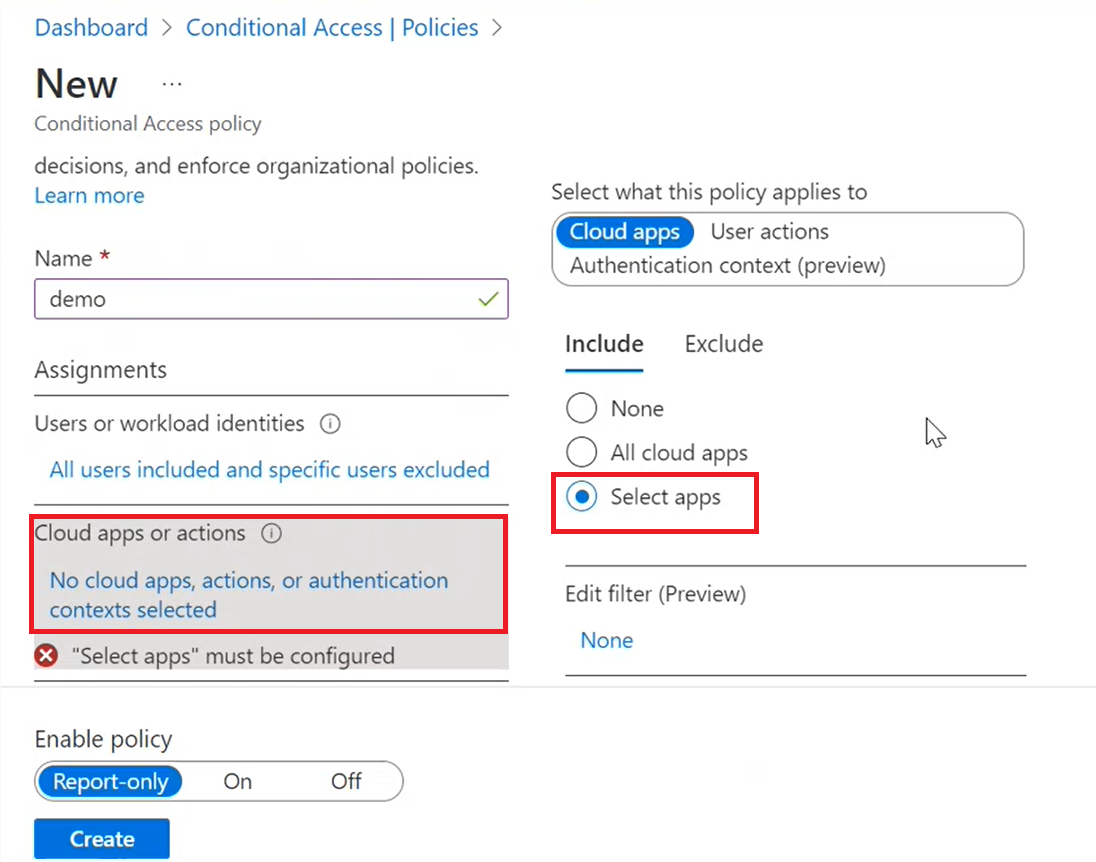

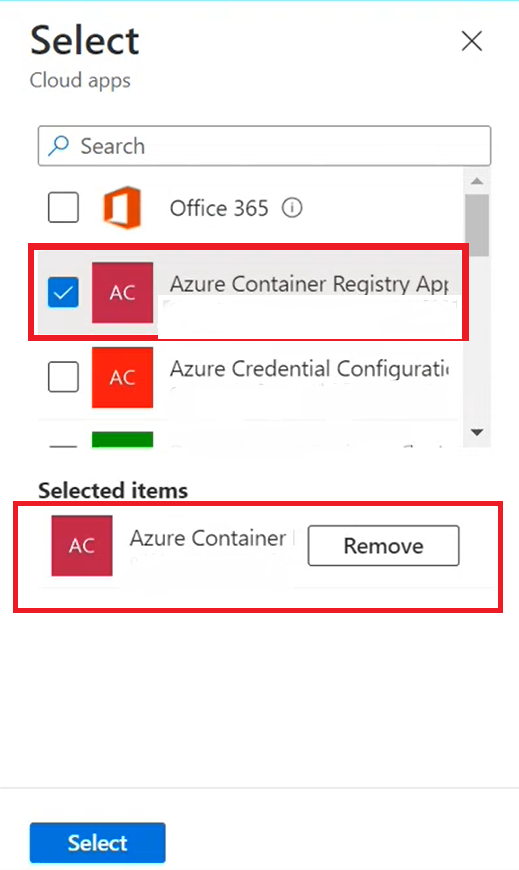

В разделе "Облачные приложения" или "Действия" выберите "Облачные приложения".

В списке Включить нажмите Выбрать приложения.

Найдите и выберите приложения, чтобы применить условный доступ, в этом случае Реестр контейнеров Azure, а затем нажмите кнопку "Выбрать".

В условиях настройте уровень доступа управления такими параметрами, как уровень риска пользователя, уровень риска входа, обнаружение рисков входа (предварительная версия),платформы устройств, расположения, клиентские приложения, время (предварительная версия), фильтр для устройств.

В разделе "Предоставление" отфильтруйте и выберите варианты для принудительного предоставления доступа или блокировки доступа во время события входа в портал Azure. В этом случае предоставьте доступ с помощью команды "Требовать многофакторную проверку подлинности", а затем нажмите кнопку "Выбрать".

Совет

Сведения о настройке и предоставлении многофакторной проверки подлинности см. в разделе "Настройка и условия для многофакторной проверки подлинности".

В разделе "Сеанс" отфильтруйте и выберите варианты, чтобы включить любой элемент управления на уровне сеанса облачных приложений.

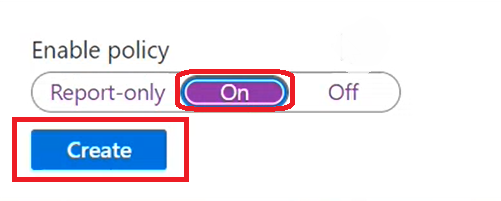

После выбора и подтверждения в разделе "Включить политику" нажмите кнопку "Включить".

Чтобы применить и активировать политику, нажмите кнопку " Создать".

Теперь мы завершили создание политики условного доступа для Реестр контейнеров Azure.

Устранение неполадок политики условного доступа

Проблемы при входе условного доступа см. в разделе "Устранение неполадок с условным доступом".

Сведения о проблемах с политикой условного доступа см. в разделе "Устранение неполадок с политикой условного доступа".

Следующие шаги

Политика Azure определения и эффекты. Распространенные проблемы с доступом, с которыми могут помочь политики условного доступа. Компоненты политики условного доступа.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по