Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

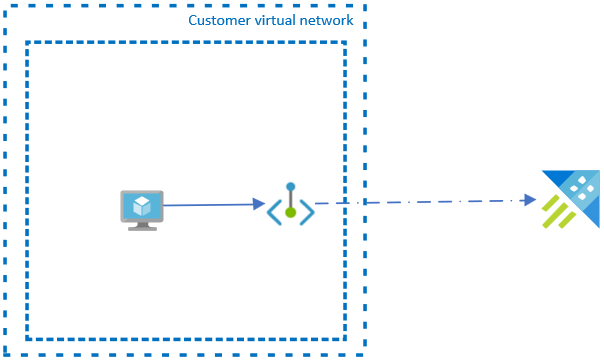

Вы можете использовать частные конечные точки для кластера, чтобы клиенты в виртуальной сети могли безопасно получать доступ к данным через приватный канал. Частные конечные точки используют частные IP-адреса из адресного пространства виртуальной сети для частного подключения к кластеру. Сетевой трафик между клиентами в виртуальной сети и кластере проходит по виртуальной сети и приватным каналом в магистральной сети Майкрософт, устраняя уязвимость из общедоступного Интернета.

Использование частных конечных точек для кластера позволяет выполнять следующие задачи:

- Защита кластера путем настройки брандмауэра на блокировку всех подключений к общедоступной конечной точке кластера.

- Увеличьте безопасность виртуальной сети, позволяя блокировать кражу данных из виртуальной сети.

- Безопасное подключение к кластерам из локальных сетей, которые подключаются к виртуальной сети с помощью VPN-шлюза или ExpressRoutes с частным пирингом.

Обзор

Частная конечная точка — это специальный сетевой интерфейс для службы Azure в виртуальной сети, которая назначает IP-адреса из диапазона IP-адресов виртуальной сети. При создании частной конечной точки для кластера она обеспечивает безопасное подключение между клиентами в виртуальной сети и кластере. Соединение между частной конечной точкой и кластером использует защищенный приватный канал.

Приложения в виртуальной сети могут легко подключаться к кластеру через частную конечную точку. Используются те же строки подключения и механизмы авторизации, что и для общедоступной конечной точки.

При создании частной конечной точки для кластера в виртуальной сети запрос согласия отправляется для утверждения владельцу кластера. Если пользователь, запрашивающий создание частной конечной точки, одновременно является владельцем кластера, запрос утверждается автоматически. Владельцы кластеров могут управлять запросами на согласие и частными конечными точками на вкладке Private endpoints (Частные конечные точки) для кластера на портале Azure.

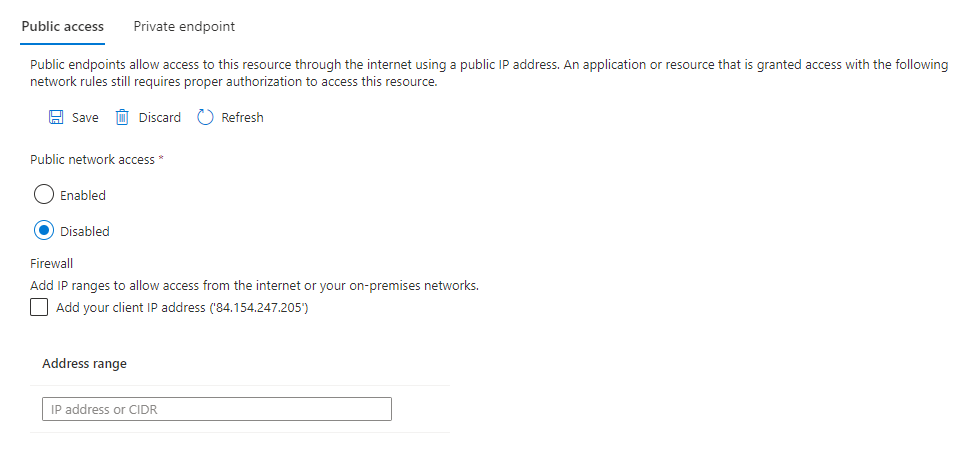

Вы можете защитить кластер только для приема подключений из виртуальной сети, настроив брандмауэр кластера запретить доступ через ее общедоступную конечную точку по умолчанию. Правило брандмауэра не требуется, чтобы разрешить трафик из виртуальной сети с частной конечной точкой, так как брандмауэр кластера управляет доступом только к общедоступной конечной точке. С другой стороны, частные конечные точки используют поток согласия для предоставления подсетям доступа к кластеру.

Планирование размера подсети в виртуальной сети

Размер подсети, используемой для размещения частной конечной точки кластера, нельзя изменить после развертывания подсети. Частная конечная точка использует несколько IP-адресов в виртуальной сети. В экстремальных сценариях, таких как прием высокого уровня, число IP-адресов, потребляемых частной конечной точкой, может увеличиться. Это увеличение вызвано увеличенным количеством временных учетных записей хранения, требуемых в качестве промежуточных учетных записей для приема данных кластером. Если такой сценарий относится к вашей среде, при определении размера подсети его необходимо учесть.

Примечание.

Соответствующие сценарии приема, которые будут отвечать за масштабирование временных учетных записей хранения, — это прием из локального файла и асинхронный прием из BLOB-объекта.

Используйте следующие сведения, чтобы определить общее количество IP-адресов, необходимых для частной конечной точки:

| Использование | Число IP-адресов |

|---|---|

| Служба подсистемы | 1 |

| Служба управления данными | 1 |

| Временные учетные записи хранения | 6 |

| Зарезервированные адреса Azure | 5 |

| Всего | 13 |

Примечание.

Минимальный размер подсети должен быть не менее /28 (14 пригодных для использования IP-адресов). Если вы планируете создать кластер Azure Data Explorer для экстремальных рабочих нагрузок приема, лучше обезопасить себя, выбрав с маску сети /24.

Если вы создали слишком маленькую подсеть, ее можно удалить и создать новую с большим диапазоном адресов. После повторного создания подсети можно создать новую частную конечную точку для кластера.

Подключение к частной конечной точке

Клиенты виртуальной сети, использующие частную конечную точку, должны использовать ту же строка подключения для кластера, что и клиенты, подключающиеся к общедоступной конечной точке. Разрешение DNS автоматически направляет подключения из виртуальной сети к кластеру по приватной ссылке.

Внимание

Используйте ту же строку подключения для подключения к кластеру хранения с помощью частных конечных точек, которую вы использовали бы для подключения к частной конечной точке. Не подключайтесь к кластеру с помощью URL-адреса подсети его приватного канала.

По умолчанию Azure Data Explorer создает частную зону DNS, подключенную к виртуальной сети, с необходимыми обновлениями для частных конечных точек. Однако если вы используете собственный DNS-сервер, может потребоваться внести дополнительные изменения в конфигурацию DNS.

Внимание

Для оптимальной настройки рекомендуется выровнять развертывание с рекомендациями в конфигурации частной конечной точки и DNS в статье Scale Cloud Adoption Framework. Используйте сведения, приведенные в статье, чтобы автоматизировать создание Частная зона DNS записи с помощью политик Azure, что упрощает управление развертыванием по мере масштабирования.

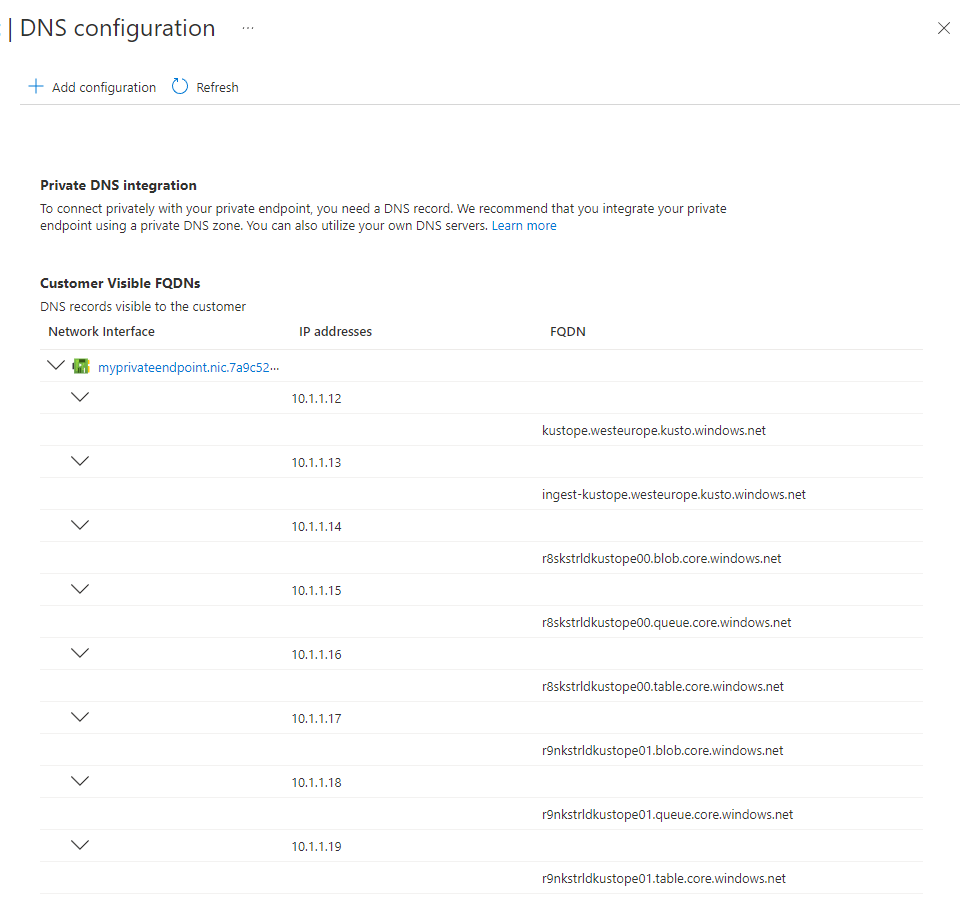

В рамках развертывания частной конечной точки Azure Data Explorer создает несколько видимых пользователю полных доменных имен. В дополнение к полному доменному имени запроса и приема он включает несколько полных доменных именами для больших двоичных объектов, таблиц и конечных точек очереди (требуется для сценариев приема)

Отключение общего доступа

Чтобы повысить безопасность, можно также отключить общий доступ к кластеру на портале Azure.

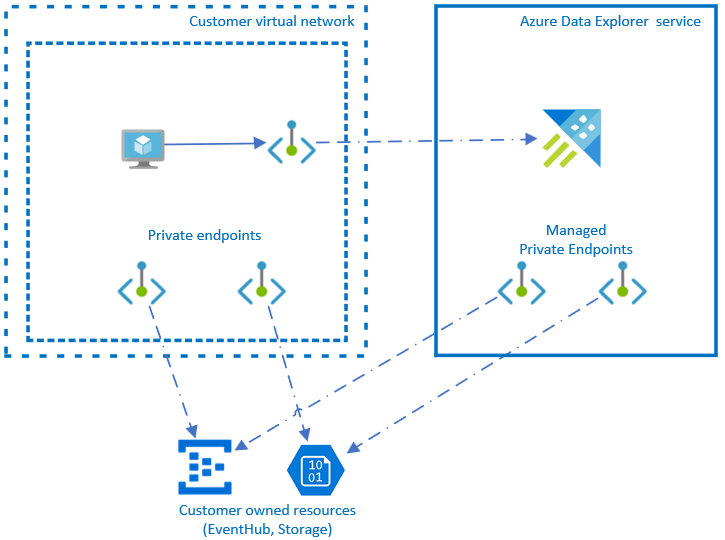

Управляемые частные конечные точки

Можно использовать управляемую частную конечную точку, чтобы позволить кластеру безопасно получить доступ к службам, связанным с приемом данных или запросами через свою частную конечную точку. Это позволяет кластеру Azure Data Explorer получить доступ к ресурсам через частный IP-адрес.

Примечание.

Мы рекомендуем использовать управляемое удостоверение для подключения к хранилищу Azure и узлам потоковой передачи данных Azure вместо управляемых частных конечных точек. Чтобы подключиться с помощью управляемых удостоверений, настройте ресурсы Azure Storage или Центров событий для распознавания Azure Data Explorer как доверенной службы. Затем используйте Управляемое удостоверение для предоставления доступа, создав исключение сетевого правила для доверенных служб Azure.

Поддерживаемые службы

Azure Data Explorer поддерживает создание управляемых частных конечных точек для следующих служб:

- Центры событий Azure

- Центры Интернета вещей Azure

- Учетная запись хранения Azure

- Обозреватель данных Azure

- Azure SQL

- Azure Digital Twins

Ограничения

Частные конечные точки не поддерживаются для кластеров Azure Data Explorer с внедренными виртуальными сетями.

Последствия для затрат

Частные конечные точки или управляемые частные конечные точки — это ресурсы, которые несут дополнительные расходы. Стоимость зависит от выбранной архитектуры решения. Дополнительные сведения см. в Приватный канал Azure ценах.