Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Кластеры Azure Data Explorer предназначены для доступа с помощью общедоступных URL-адресов. Любой пользователь с допустимым удостоверением в кластере может получить к нему доступ из любого расположения. Для организаций, защита данных является одной из самых приоритетных задач. Поэтому может потребоваться ограничить и защитить доступ к кластеру или разрешить доступ только через частную виртуальную сеть. Для достижения этой цели используйте следующее:

В следующем разделе объясняется, как защитить кластер с помощью частных конечных точек.

Частная конечная точка

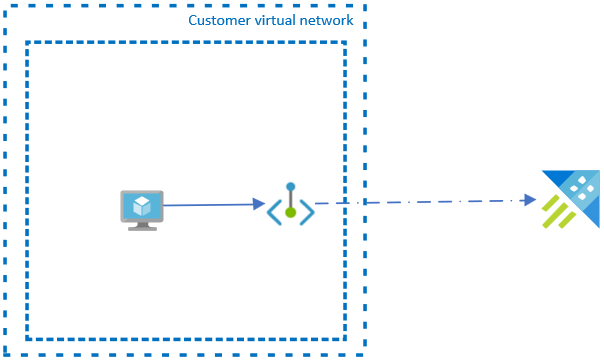

Частная конечная точка — это сетевой интерфейс, использующий частный IP-адрес из виртуальной сети. Этот сетевой интерфейс надежно подключается к кластеру через приватный канал Azure. Частная конечная точка позволяет развернуть службу в виртуальной сети.

Для успешного развертывания кластера в частной конечной точке требуется только набор частных IP-адресов.

Функции безопасности сети с частными конечными точками

В следующей таблице показано, как можно реализовать связанные с сетью функции безопасности с помощью частной конечной точки:

| Функция | Частная конечная точка |

|---|---|

| Фильтрация входящего трафика по IP-адресам | Управление общедоступным доступом |

| Транзитивный доступ к другим службам (Служба хранилища, Центры событий и т. д.) | Создание управляемой частной конечной точки |

| Ограничение исходящего доступа | Использование Политик внешних вызовов или AllowedFQDNList |