Обзор Microsoft Defender для хранилища (классическая модель)

Примечание.

Обновите новый план Microsoft Defender для хранилища. Она включает новые функции, такие как сканирование вредоносных программ и обнаружение угроз конфиденциальной данных. Этот план также обеспечивает более прогнозируемую ценовую структуру для более эффективного контроля над покрытием и затратами. Кроме того, все новые функции Defender для службы хранилища будут представлены только в новом плане. Переход к новому плану — это простой процесс, см. здесь о том, как перейти с классического плана. Если вы используете Defender для хранилища (классическая модель) с ценами на каждую транзакцию или для каждой учетной записи хранения, вам потребуется перейти к новому плану Defender для хранилища (классической) для доступа к этим функциям и ценам. Узнайте о преимуществах миграции в новый план Defender для хранилища.

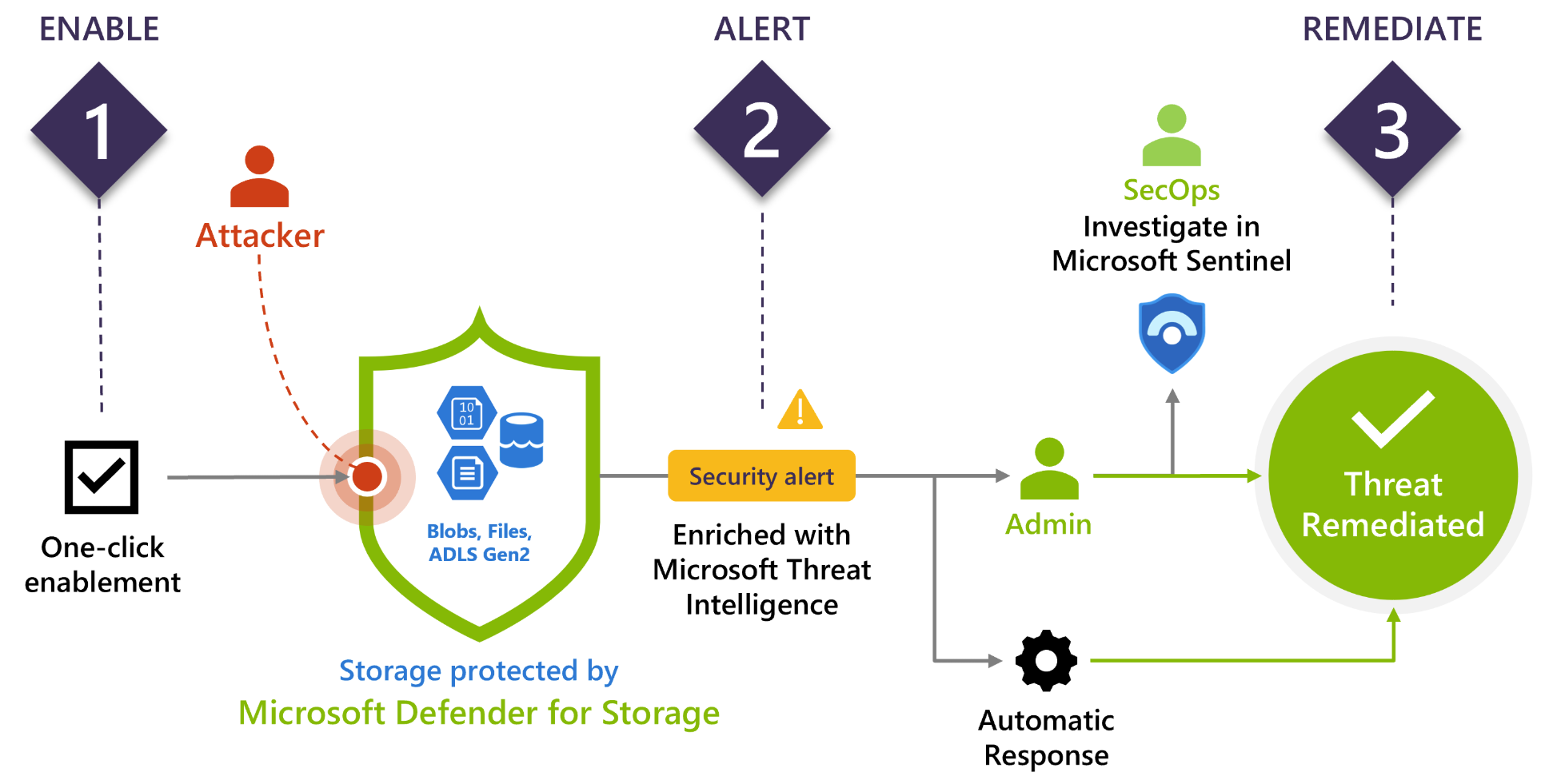

Microsoft Defender для хранилища (классическая модель) — это собственный уровень аналитики безопасности Azure, который обнаруживает необычные и потенциально опасные попытки доступа к учетным записям хранения или их использования. Это решение использует расширенные возможности обнаружения угроз и данные анализа угроз Майкрософт, предлагая на их основе контекстных оповещения о безопасности. Эти оповещения также включают действия по устранению обнаруженных угроз и предотвращению атак в будущем.

Вы можете включить Microsoft Defender для хранилища (классическую версию) на уровне подписки (рекомендуется) или на уровне ресурса.

Defender для хранилища (классическая модель) постоянно анализирует поток данных, создаваемый службами Хранилище BLOB-объектов Azure, Файлы Azure и Azure Data Lake Storage. При обнаружении потенциально вредоносных действий создаются оповещения системы безопасности. Эти оповещения отображаются в Microsoft Defender для облака. Здесь представлены все сведения о подозрительных действиях, а также соответствующие действия по расследованию, действия по исправлению и рекомендации по безопасности.

Проанализированные данные Хранилище BLOB-объектов Azure включают такие типы операций, как Get Blob, , Put Blobи List BlobsGet Container ACLGet Blob Properties. Примерами проанализированных типов операций Файлы Azure являютсяGet File, Create File, List Files, Get File Properties и Put Range.

Defender для хранилища (классическая модель) не обращается к данным учетной записи хранения и не влияет на его производительность.

Вы можете узнать больше, посмотрев это видео из серии "Defender для облака на практике":

Дополнительные сведения о Defender для хранилища (классическая модель) см. в часто задаваемых вопросах.

Availability

| Аспект | Сведения |

|---|---|

| Состояние выпуска: | Общедоступная версия |

| Цены. | Плата за microsoft Defender для хранилища (классическая версия) взимается, как показано на странице цен |

| Типы защищенного хранилища: | Хранилище BLOB-объектов (standard/хранилище класса Premium V2, блочные BLOB-объекты) Файлы Azure (через REST API и SMB) Azure Data Lake Storage 2-го поколения (учетные записи Standard/Premium с включенными иерархическими пространствами имен) |

| Облако. |

Каковы преимущества Microsoft Defender для хранилища (классическая модель)?

Защитник для хранилища (классическая модель) предоставляет:

Встроенная безопасность Azure. С помощью 1 щелчка мыши защитник для хранилища (классическая модель) защищает данные, хранящиеся в BLOB-объекте Azure, Файлы Azure и озерах данных. Как собственная служба Azure Defender для хранилища (классическая модель) обеспечивает централизованную безопасность всех ресурсов данных, управляемых Azure и интегрированных с другими службами безопасности Azure, такими как Microsoft Sentinel.

Расширенный набор обнаружения . Powered microsoft Threat Intelligence, обнаружения в Defender для хранилища (классическая модель) охватывают основные угрозы хранения, такие как неавторентированный доступ, скомпрометированные учетные данные, атаки социальной инженерии, кражи данных, злоупотребление привилегиями и вредоносное содержимое.

Масштабное реагирование. Инструменты автоматизации Defender для облака упрощают предотвращение выявленных угроз и реагирование на них. Дополнительные сведения см. в статье Автоматизация реагирования на триггеры Defender для облака.

Угрозы безопасности в облачных службах хранения

Исследователи корпорации Майкрософт по вопросам безопасности проанализировали направления атак служб хранилища. Учетные записи хранения могут сталкиваться с повреждением данных, раскрытием конфиденциального содержимого, распространением вредоносного содержимого, кражей данных, несанкционированным доступом и т. д.

Потенциальные риски безопасности описаны в матрице угроз для облачных служб хранилища и основаны на платформе MITRE ATT&CK®, база знаний для тактики и методов, используемых в кибератаках.

Какие оповещения предоставляютСя в Microsoft Defender для хранилища (классической версии)?

Оповещения системы безопасности активируются в следующих сценариях (обычно через 1–2 часа после события):

| тип угрозы; | Description |

|---|---|

| Необычный доступ к учетной записи | Например, доступ с выходного узла TOR, подозрительных IP-адресов, из необычных приложений, необычных мест и анонимный доступ без проверки подлинности. |

| Необычное поведение в учетной записи | Поведение, которое отклоняется от обучаемого базового плана. Например, изменение разрешений доступа в учетной записи, необычное проверка доступа, необычное исследование данных, необычное удаление БОЛЬШИХ двоичных объектов или файлов или необычное извлечение данных. |

| Обнаружение вредоносных программ на основе репутации хэша | Обнаружение известных вредоносных программ на основе полного большого двоичного объекта или хэша файла. Это может помочь обнаружить программы-шантажисты, вирусы, шпионские программы и другие вредоносные программы, отправленные в учетную запись, предотвратить его вход в организацию и распространить их на большее количество пользователей и ресурсов. См. также Ограничения анализа репутации хэша. |

| Необычные операции передачи файлов | Отправка в учетную запись необычных пакетов облачных служб и исполняемых файлов. |

| Данные в общем доступе | Потенциальные попытки взлома путем сканирования контейнеров и извлечения потенциально конфиденциальных данных из общедоступных контейнеров. |

| Фишинговые кампании | Содержимое, размещенное в службе хранилища Azure, определяется как участвующее в фишинговой атаке, затрагивающей пользователей Microsoft 365. |

Совет

Полный список всех оповещений Defender для хранилища (классической) см . на странице справки по оповещениям. Необходимо проверить предварительные требования, так как некоторые оповещения системы безопасности доступны только в новом плане Defender для хранения. Сведения на справочной странице полезны для владельцев рабочих нагрузок, стремящихся понять обнаруженные угрозы и позволяет командам центра безопасности (SOC) ознакомиться с обнаружениями перед проведением расследований. Узнайте больше о том, что содержится в оповещениях безопасности Defender для облака и как ими управлять, из раздела Управление оповещениями системы безопасности и реагирование на них в Microsoft Defender для облака.

Оповещения содержат сведения об инциденте, который привел к их активации, а также рекомендации по определению причины угроз и их устранению. Оповещения можно экспортировать в Microsoft Sentinel, сторонние средства SIEM или любые другие внешние средства. Дополнительные сведения о оповещениях Stream см. в решении модели развертывания SIEM, SOAR или ИТ-классической модели развертывания.

Ограничения анализа репутации хэша

Совет

Если вы хотите, чтобы отправленные большие двоичные объекты сканировались для вредоносных программ практически в режиме реального времени, рекомендуется обновить до нового плана Defender для хранилища. Дополнительные сведения о проверке вредоносных программ.

Репутация хэша не является глубокой проверкой файлов. Microsoft Defender для хранилища (классическая модель) использует анализ хэш-репутации, поддерживаемый Microsoft Threat Intelligence , чтобы определить, является ли отправленный файл подозрительным. Средства защиты от угроз не сканируют отправленные файлы; скорее они анализируют данные, созданные из служб хранилища BLOB-объектов и файлов. Defender для хранилища (классический) затем сравнивает хэши недавно отправленных файлов с хэшами известных вирусов, троянов, шпионских программ и программ-шантажистов.

Анализ репутации хэша не поддерживается для всех протоколов файлов и типов операций. Некоторые, но не все журналы данных содержат хэш-значение связанного большого двоичного объекта или файла. В некоторых случаях данные не содержат хэш-значение. В результате некоторые операции не отслеживаются на предмет передачи известных вредоносных программ. Примеры таких неподдерживаемых вариантов использования включают общие папки SMB и при создании большого двоичного объекта с помощью списка блокировок Put и Put.

Следующие шаги

В этой статье вы узнали о Microsoft Defender для хранилища (классической).

- Включение Defender для хранилища (классическая модель)

- Ознакомьтесь с общими вопросами о классической версии Defender для хранилища.