Основные сведения о JIT-доступе к виртуальной машине

На этой странице описаны принципы JIT-доступа к виртуальной машине в Microsoft Defender для облака, а также логика рекомендаций по его использованию.

Чтобы узнать, как применить JIT-доступ к виртуальным машинам с помощью портала Azure (через Defender для облака или Виртуальные машины Azure) или программным способом, см. статью Защита портов управления с помощью JIT-доступа.

Риски, связанные с открытием портов управления на виртуальной машине

Злоумышленники активно ищут доступные компьютеры с открытыми портами управления, например RDP или SSH. Все ваши виртуальные машины являются потенциальными мишенями для атак. Если злоумышленники получают доступ к виртуальной машине, они используют ее в качестве точки входа для атак на другие ресурсы в вашей среде.

Как JIT-доступ к виртуальным машинам помогает решить эту проблему

Согласно концепции предотвращения кибератак, следует всеми силами уменьшать поверхность атаки. В этом случае это означает, что меньше открытых портов, особенно портов управления.

Но полномочные пользователи также используют эти порты, поэтому их не всегда нужно закрывать.

Для решения этой дилеммы Microsoft Defender для облака предлагает JIT-доступ. JIT-доступ позволяет заблокировать входящий трафик виртуальных машин и снизить их уязвимость к атакам, предоставляя удобный доступ к виртуальным машинам, когда это потребуется.

Как JIT работает с сетевыми ресурсами в Azure и AWS

В Azure можно заблокировать входящий трафик на определенных портах, включив JIT-доступ к виртуальной машине. Defender для облака создает правила типа "запретить весь входящий трафик" для выбранных портов в группе безопасности сети (NSG) и правилах Брандмауэра Azure. Эти правила ограничивают доступ к портам управления на виртуальной машине Azure и защищают их от атак.

Если для выбранных портов уже существуют другие правила, они сохраняют более высокий приоритет по отношению к новым правилам типа "запретить весь входящий трафик". Если для выбранных портов нет существующих правил, новые правила получат наивысший приоритет в NSG и в Брандмауэре Azure.

При включении JIT-доступа а AWS отменяются соответствующие правила в подключенных группах безопасности EC2 для выбранных портов, в результате на этих портах блокируется входящий трафик.

Когда пользователь запрашивает доступ к виртуальной машине, Defender для облака проверяет наличие разрешений для пользователя в системе управления доступом на основе ролей (RBAC), которые предоставляют доступ на запись для этой виртуальной машины. Если запрос утверждается, Defender для облака изменяет параметры групп безопасности сети и Брандмауэра Azure, чтобы разрешить входящий трафик на выбранные порты с определенного IP-адреса (или диапазона адресов) на указанный период времени. В AWS Defender для облака создает новую группу безопасности EC2, которая разрешает входящий трафик для указанных портов. По истечении этого времени Defender для облака восстанавливает группы безопасности сети в предыдущие состояния. Подключения, которые уже установлены, не прерваны.

Примечание.

JIT-доступ не поддерживается для виртуальных машин, защищенных Брандмауэрами Azure под управлением Диспетчера брандмауэра Azure. Для брандмауэра Azure необходимо настроить правила (классические) и нельзя использовать политики брандмауэра.

Как Defender для облака определяет, на каких виртуальных машинах должен быть применен JIT-доступ

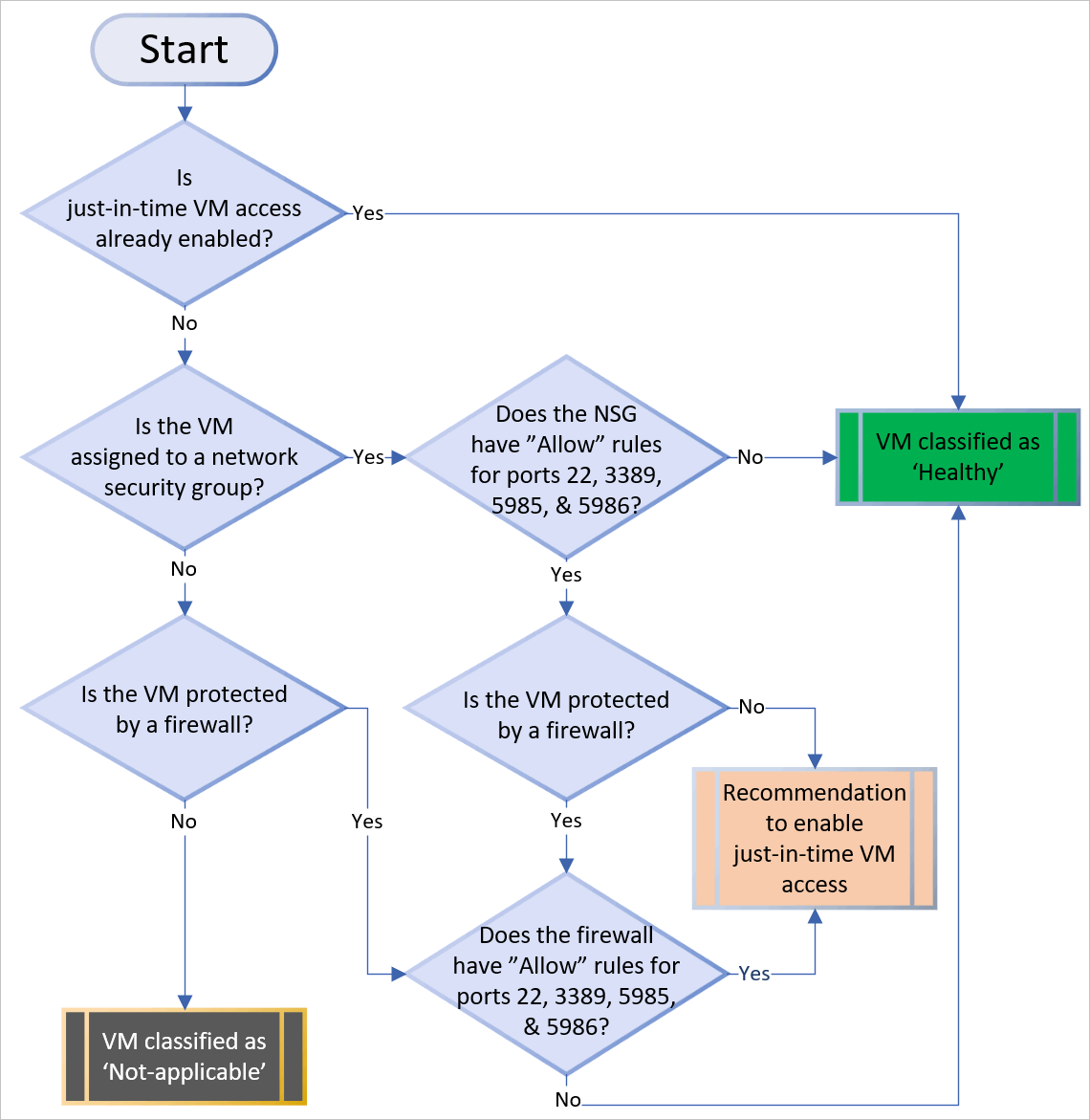

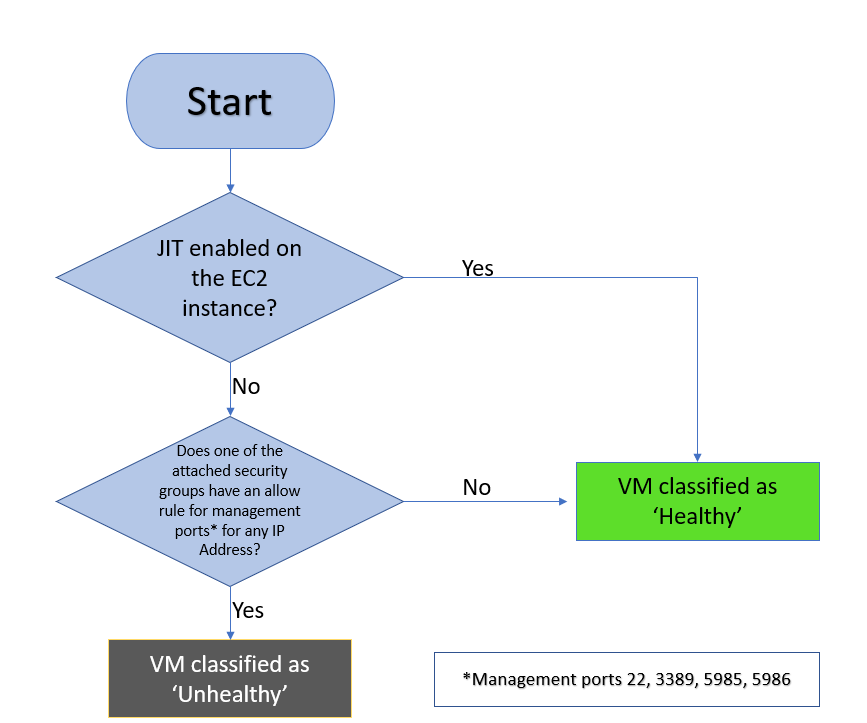

На следующей схеме показана логика, которая Defender для облака применяется при выборе категории поддерживаемых виртуальных машин:

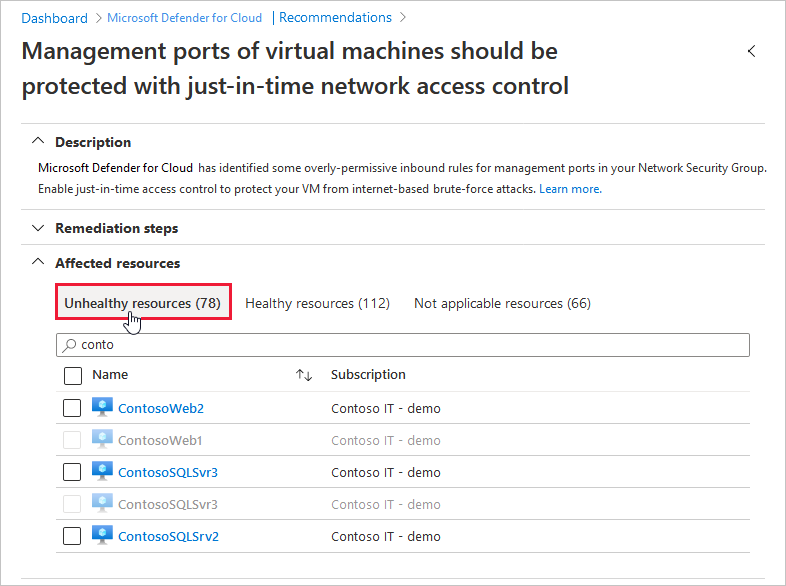

Когда Defender для облака обнаруживает компьютер, для которого JIT-доступ может оказаться полезен, он добавляет этот компьютер на вкладку рекомендаций Неработоспособные ресурсы.

Следующий шаг

На этой странице объясняется, почему следует применить JIT-доступ к виртуальной машине. Чтобы узнать, как включить JIT и запросить доступ к виртуальным машинам с поддержкой JIT:

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по