Что такое Диспетчер брандмауэра Azure?

Диспетчер брандмауэра Azure — это служба, обеспечивающая централизованное управление маршрутизацией и политиками защиты для облачных периметров безопасности.

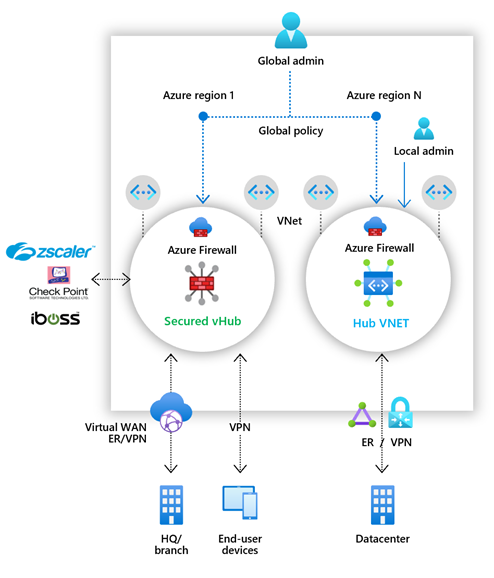

Диспетчер брандмауэра обеспечивает управление безопасностью для двух типов сетевой архитектуры.

Защищенный виртуальный концентратор.

Концентратор Виртуальной глобальной сети Azure — это управляемый корпорацией Майкрософт ресурс, который позволяет легко создавать звездообразные архитектуры. Если с этим концентратором связаны политики безопасности и маршрутизации, он называется защищенным виртуальным концентратором.

Центральная виртуальная сеть.

Это стандартная виртуальная сеть Azure, которую вы создаете и контролируете самостоятельно. Если политики безопасности связаны с таким концентратором, он называется виртуальной сетью концентратора. В настоящее время поддерживается только политика брандмауэра Azure. Можно также создать периферийные виртуальные сети, содержащие серверы рабочей нагрузки и службы. Вы также можете управлять брандмауэрами в автономных виртуальных сетях, не являющихся одноуровневыми для любого периферийного узла.

Подробное сравнение таких типов архитектуры, как защищенный виртуальный концентратор и центральная виртуальная сеть, см. в этой статье.

Возможности Диспетчера брандмауэра Azure

Диспетчер брандмауэра Azure предлагает следующие функции.

Централизованное развертывание и настройка Брандмауэра Azure

Вы можете централизованно развертывать и настраивать несколько экземпляров Брандмауэра Azure, охватывающих разные регионы и подписки Azure.

Иерархические политики (глобальные и локальные)

С помощью Диспетчера брандмауэра Azure можно централизованно управлять политиками Брандмауэра Azure в нескольких защищенных виртуальных концентраторах. Центральный ИТ-отдел может создавать глобальные политики брандмауэра, применяемые в масштабе всей организации. Локально создаваемые политики брандмауэра обеспечивают модель самообслуживания DevOps для повышения гибкости.

Интеграция с партнером по обеспечению безопасности как услуга для расширенной безопасности

Помимо Брандмауэр Azure, вы можете интегрировать поставщиков безопасности партнеров в качестве службы (SECaaS), чтобы обеспечить дополнительную защиту сети для подключения к виртуальной сети и филиалам к Интернету.

Эта функция доступна только в средах защищенных виртуальных концентраторов.

Фильтрация трафика виртуальной сети в Интернет (V2I)

- Фильтрация исходящего трафика виртуальной сети с помощью предпочтительного поставщика безопасности партнера.

- Используйте расширенную защиту интернет-трафика с учетом пользователей для облачных рабочих нагрузок в Azure.

Фильтрация трафика из филиалов в Интернет

Используйте подключение Azure и глобальное распределение, чтобы легко добавить фильтрацию партнеров по сценариям филиала в Интернет.

Дополнительные сведения о поставщиках партнера по безопасности см. в статье Общие сведения о поставщиках партнера по безопасности Диспетчера брандмауэра Azure.

Централизованное управление маршрутами

Легко маршрутизируйте трафик в защищенный концентратор для фильтрации и ведения журналов без необходимости вручную настраивать пользовательские маршруты в периферийных виртуальных сетях.

Эта функция доступна только в средах защищенных виртуальных концентраторов.

Вы можете использовать поставщики партнеров для фильтрации трафика Branch to Internet (B2I) параллельно с Брандмауэр Azure для филиала в виртуальную сеть (B2V), виртуальную сеть в виртуальную сеть (V2V) и виртуальную сеть в Интернет (V2I).

План защиты от атак DDoS

Вы можете связать свои виртуальные сети с планом защиты от атак DDoS в Диспетчере брандмауэра Azure. Дополнительные сведения можно найти в статье Настройка плана Защиты от атак DDoS Azure с помощью Диспетчера брандмауэра Azure.

Управление политиками Брандмауэра веб-приложений

Вы можете централизованно создавать и связывать политики Брандмауэра веб-приложений (WAF) для платформ доставки приложений, включая Azure Front Door и Шлюз приложений Azure. Дополнительные сведения приведены в статье Управление политиками Брандмауэра веб-приложений.

Доступность по регионам

Политики брандмауэра Azure можно использовать в разных регионах. Например, можно создать политику в западной части США и использовать ее в восточной части США.

Известные проблемы

Ниже описываются известные проблемы с Диспетчером брандмауэра Azure.

| Проблема | Описание | Меры по снижению риска |

|---|---|---|

| Разделение трафика | Разделение трафика Microsoft 365 и общедоступной платформы PaaS Azure в настоящее время не поддерживается. Таким образом, выбор поставщика партнеров для версии 2I или B2I также отправляет весь общедоступный трафик PaaS Azure и Microsoft 365 через службу партнеров. | Мы исследуем возможность разделения трафика в концентраторе. |

| Базовые политики должны находиться в том же регионе, что и локальная | Создавайте все локальные политики в том же регионе, в котором находится базовая политика. Тем не менее политику, созданную в одном регионе, можно применить к защищенному концентратору из другого региона. | Изучается |

| Фильтрация трафика между концентраторами в защищенных развертываниях виртуальных концентраторов | Фильтрация защищенных виртуальных концентраторов в защищенном виртуальном концентраторе поддерживается с функцией "Намерение маршрутизации". | Включите намерение маршрутизации в центре Виртуальная глобальная сеть, задав для параметра "Меж концентратор" значение "Включено" в диспетчере Брандмауэр Azure. Дополнительные сведения об этой функции см . в документации по намерению маршрутизации. Единственной Виртуальная глобальная сеть конфигурации маршрутизации, которая обеспечивает фильтрацию трафика между концентраторами, является намерение маршрутизации. |

| Трафик между ветвями с включенной фильтрацией частного трафика | Ветвь к ветвям трафик можно проверить Брандмауэр Azure в сценариях защищенного концентратора, если включено намерение маршрутизации. | Включите намерение маршрутизации в центре Виртуальная глобальная сеть, задав для параметра "Меж концентратор" значение "Включено" в диспетчере Брандмауэр Azure. Дополнительные сведения об этой функции см . в документации по намерению маршрутизации. Единственная конфигурация маршрутизации Виртуальная глобальная сеть, которая позволяет ветвить частный трафик, — это намерение маршрутизации. |

| Все защищенные виртуальные концентраторы, совместно использующие одну и ту же виртуальную глобальную сеть, должны находиться в одной группе ресурсов. | Сейчас это поведение соответствует концентраторам Виртуальной глобальной сети. | Создайте несколько Виртуальных глобальных сетей, чтобы разрешить создание защищенных виртуальных концентраторов в разных группах ресурсов. |

| Сбой пакетного добавления IP-адресов | Брандмауэр защищенного концентратора переходит в состояние сбоя, если вы добавили несколько общедоступных IP-адресов. | Добавляйте общедоступные IP-адреса меньшими инкрементами, например добавляйте по 10 штук за раз. |

| Защита от атак DDoS не поддерживается с защищенными виртуальными центрами | Защита от атак DDoS не интегрирована с виртуальными WAN. | Изучается |

| Журналы действий не поддерживаются полностью | Политика брандмауэра в настоящее время не поддерживает журналы действий. | Изучается |

| Описание правил, которые не полностью поддерживаются | Политика брандмауэра не отображает описание правил в экспорте ARM. | Изучается |

| Диспетчер брандмауэра Azure перезаписывает статические и пользовательские маршруты, что приводит к простою в виртуальном концентраторе глобальной сети. | Не следует использовать диспетчер Брандмауэр Azure для управления параметрами в развертываниях, настроенных с настраиваемыми или статическими маршрутами. Обновления из Диспетчера брандмауэра могут привести к перезаписи параметров статических или пользовательских маршрутов. | Если вы применяете статические или пользовательские маршруты, используйте страницу "Виртуальная глобальная сеть" для управления параметрами безопасности, чтобы не использовать Диспетчер брандмауэра Azure. Дополнительные сведения см. на странице Сценарий: пользовательские настройки Брандмауэра Azure. |