Анализ встроенного ПО для построителей устройств

Как и компьютеры с операционными системами, устройства Интернета вещей имеют встроенное ПО, и это встроенное ПО, которое запускает и управляет устройствами Интернета вещей. Для построителей устройств Интернета вещей безопасность является почти универсальной проблемой, так как устройства Интернета вещей традиционно не имеют основных мер безопасности.

Например, векторы атак Интернета вещей обычно используют легко эксплуатируемые, но легко исправляемые- слабые места, такие как жесткие учетные записи пользователей, устаревшие и уязвимые пакеты с открытым исходным кодом или закрытый криптографический ключ подписи производителя.

Используйте анализ встроенного ПО Microsoft Defender для Интернета вещей для выявления встроенных угроз безопасности, уязвимостей и распространенных слабых мест, которые могут быть недоступными в противном случае.

Примечание.

Страница анализа встроенного ПО Defender для Интернета вещей находится в предварительной версии. Дополнительные условия использования предварительной версии Azure включают прочие юридические условия, применимые к функциям Azure, которые находятся в бета-версии, предварительной версии или еще не являются общедоступными по другим причинам.

Как убедиться, что встроенное ПО безопасно

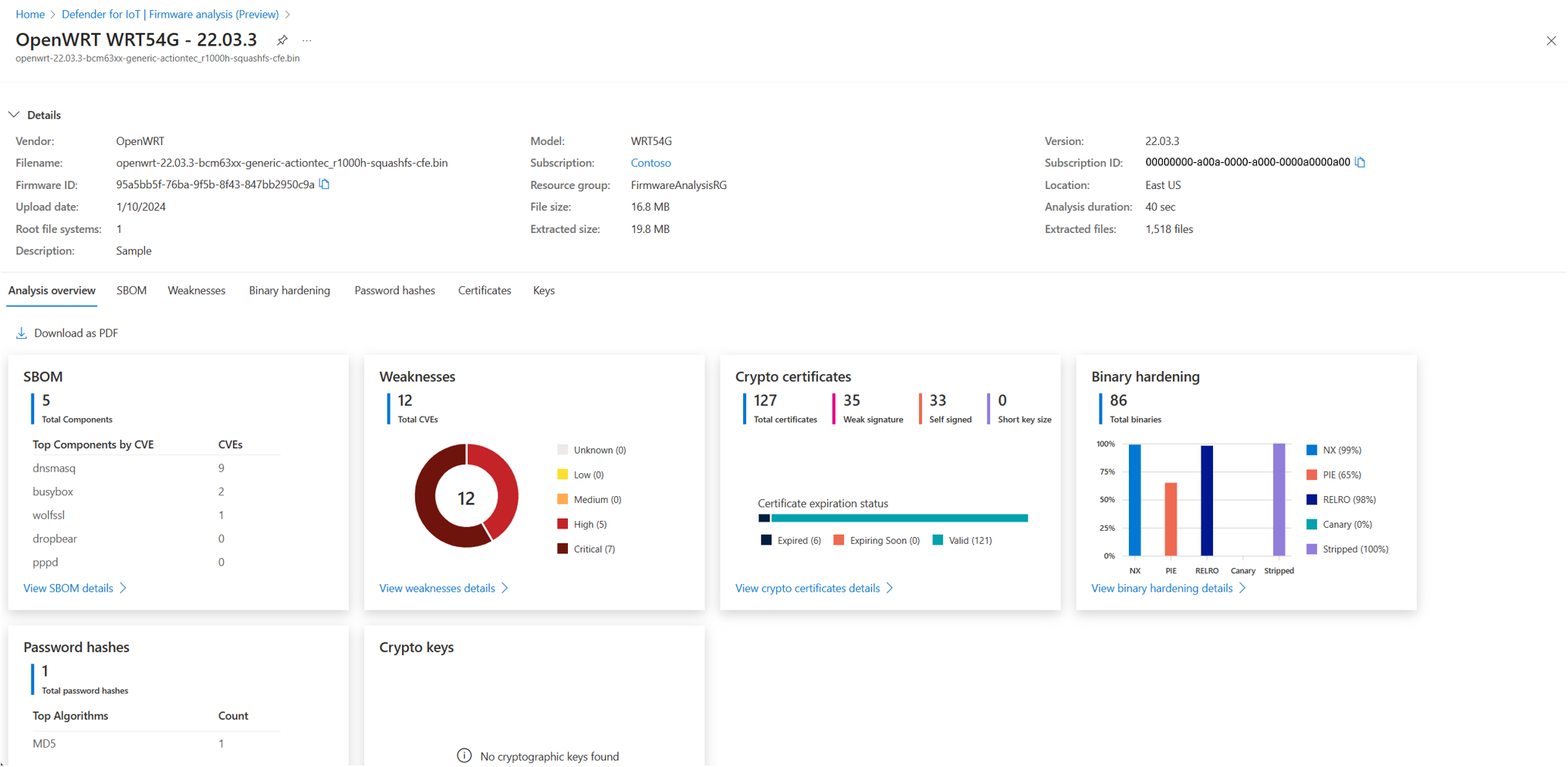

Defender для Интернета вещей может анализировать встроенное ПО для распространенных слабых мест и уязвимостей и предоставлять аналитические сведения о безопасности встроенного ПО. Этот анализ полезен при создании встроенного ПО или получении встроенного ПО из цепочки поставок.

Счет за программное обеспечение материалов (SBOM) — получение подробного списка пакетов с открытым исходным кодом, используемых во время процесса сборки встроенного ПО. Ознакомьтесь с версией пакета и какой лицензией управляет использованием пакета с открытым кодом.

Анализ CVE: узнайте, какие компоненты встроенного ПО имеют известные уязвимости и уязвимости безопасности.

Анализ двоичной защиты: определение двоичных файлов, которые не включили определенные флаги безопасности во время компиляции, например защиту буфера переполнения, позиционирование независимых исполняемых файлов и более распространенные методы защиты.

Анализ SSL-сертификата: истек срок действия и отзыв сертификатов TLS/SSL.

Анализ открытого и закрытого ключа. Убедитесь, что открытые и закрытые криптографические ключи, обнаруженные в встроенном ПО, необходимы и не являются случайными.

Извлечение хэша паролей. Убедитесь, что хэши паролей учетной записи пользователя используют безопасные алгоритмы шифрования.