Руководство. Анализ образа встроенного ПО IoT/OT

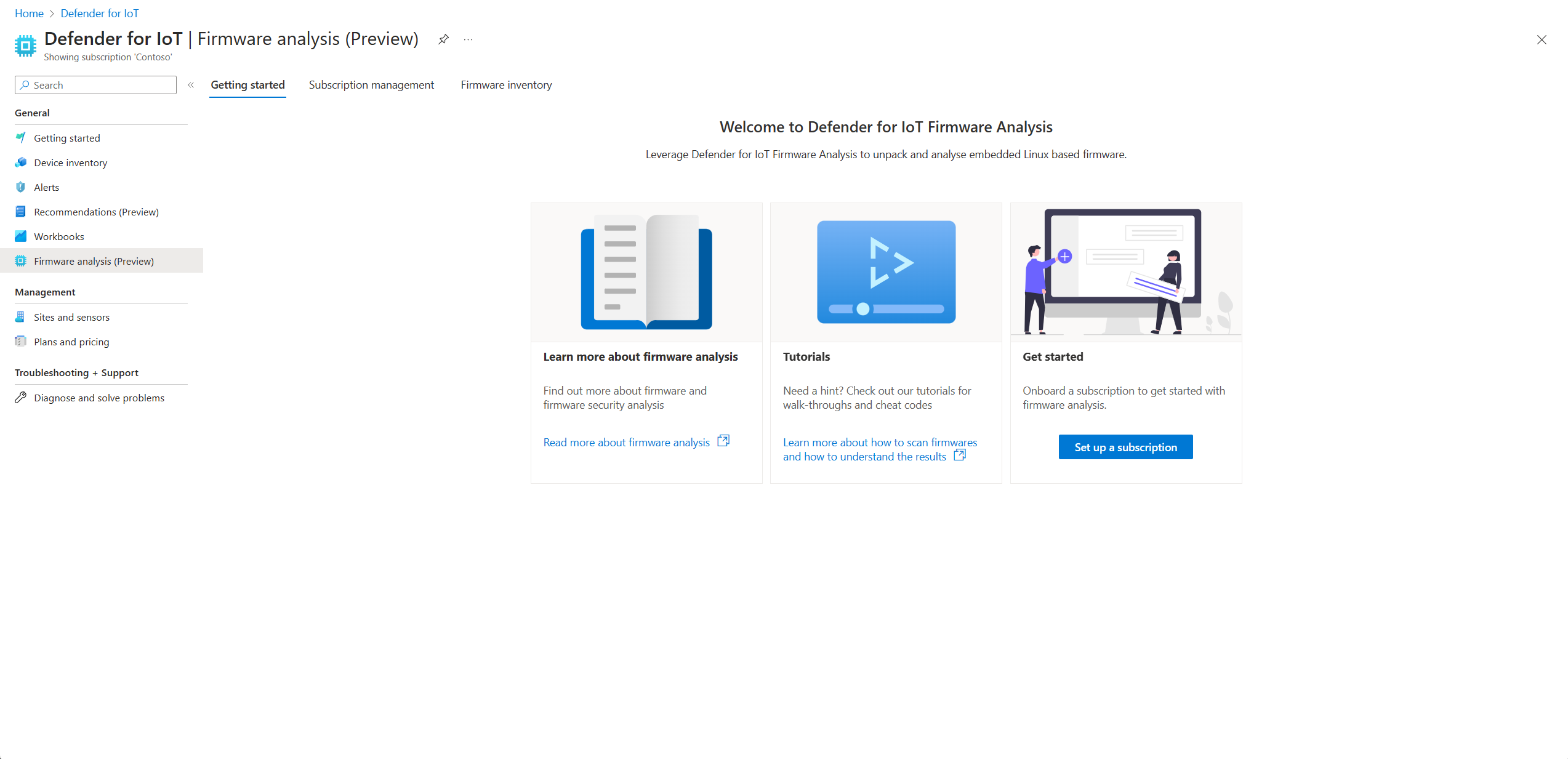

В этом руководстве описывается, как использовать страницу анализа встроенного ПО Defender для Интернета вещей для отправки образа встроенного ПО для анализа безопасности и просмотра результатов анализа.

Примечание.

Страница анализа встроенного ПО Defender для Интернета вещей находится в предварительной версии. Дополнительные условия использования предварительной версии Azure включают прочие юридические условия, применимые к функциям Azure, которые находятся в бета-версии, предварительной версии или еще не являются общедоступными по другим причинам.

Предварительные требования

Примечание.

Функция анализа встроенного ПО Defender для Интернета вещей автоматически доступна при доступе к Defender для Интернета вещей с помощью роли "Безопасность Администратор", "Участник" или "Владелец". Если у вас есть только роль средства чтения безопасности или вы хотите использовать анализ встроенного ПО в качестве автономной функции, то Администратор должны предоставить роль "Анализ встроенного ПО" Администратор. Дополнительные сведения см. в статье Defender for IoT Firmware Analysis Azure RBAC.

- Если у вас нет подписки Azure, создайте бесплатную учетную запись, прежде чем приступить к работе.

- Если у вас есть подписка, но у вас нет группы ресурсов, где можно отправить образы встроенного ПО, создайте группу ресурсов.

- Если у вас уже есть подписка и группа ресурсов, перейдите к следующему разделу.

Чтобы использовать страницу анализа встроенного ПО для анализа безопасности встроенного ПО, образ встроенного ПО должен иметь следующие предварительные требования:

У вас должен быть доступ к скомпилированному образу встроенного ПО.

Образ должен быть незашифрованным, образ встроенного ПО на основе Linux.

Изображение должно быть меньше 5 ГБ.

Подключение подписки к использованию Defender для анализа встроенного ПО

Примечание.

Чтобы подключить подписку для анализа встроенного ПО, необходимо быть владельцем, участником, Администратор анализом встроенного ПО или Администратор безопасности на уровне подписки. Дополнительные сведения о ролях и их возможностях в Defender для анализа встроенного ПО см. в Разделе "Защитник для анализа встроенного ПО Интернета вещей", "Области" и "Возможности".

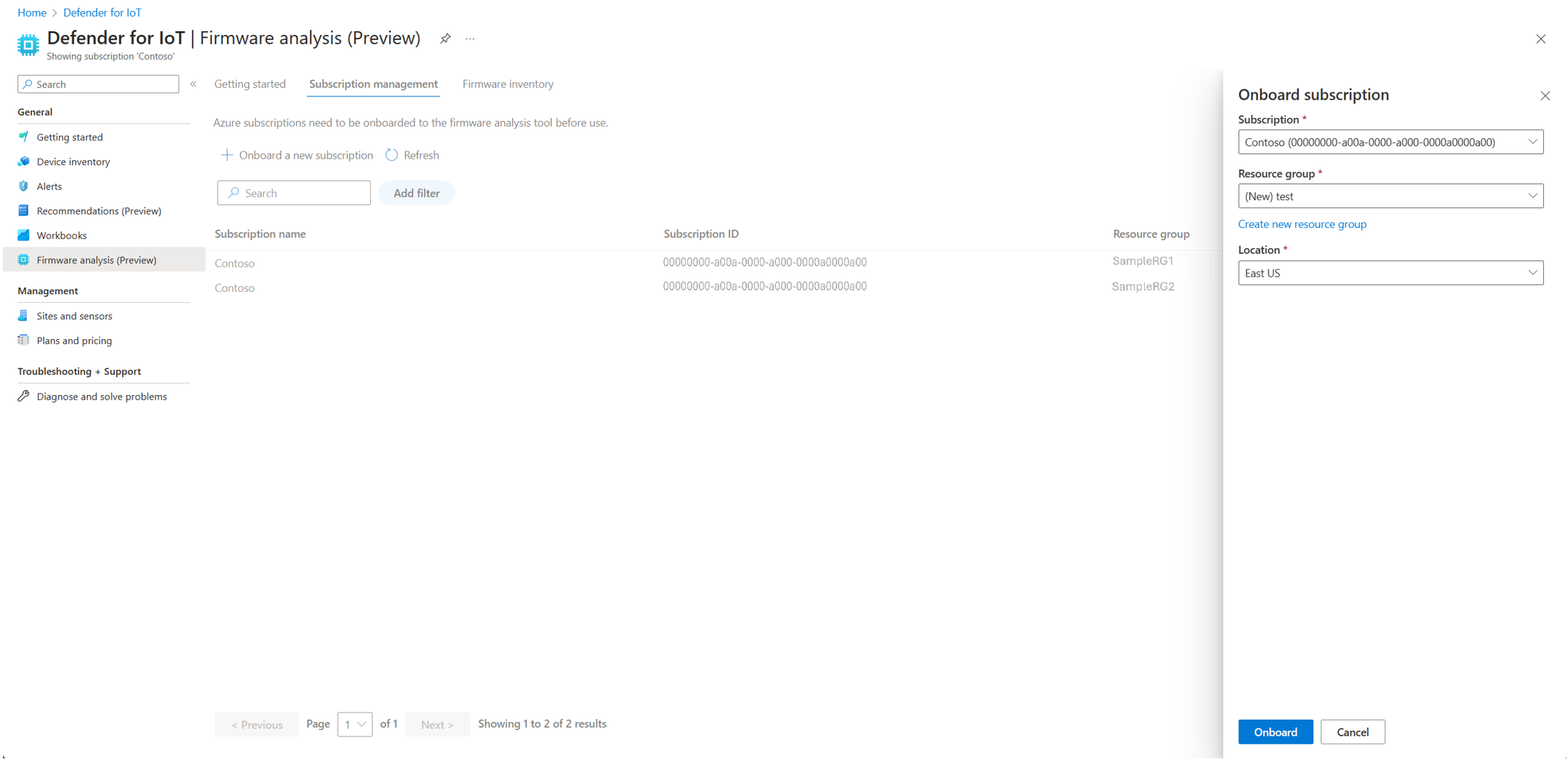

Если это первое взаимодействие с анализом встроенного ПО, вам потребуется подключить подписку к службе и выбрать регион, в котором нужно отправить и сохранить образы встроенного ПО.

Войдите в портал Azure и перейдите в Defender для Интернета вещей.

Выберите "Настроить подписку" в карта "Начало работы" или выберите подзадаче "Управление подписками".

Выбор подключения новой подписки

В области "Подключение" выберите подписку из раскрывающегося списка.

Выберите группу ресурсов в раскрывающемся списке группы ресурсов или создайте новую группу ресурсов.

Выберите регион, используемый для хранения в раскрывающемся списке "Расположение ".

Выберите "Подключение", чтобы подключить подписку к Defender для анализа встроенного ПО.

Отправка образа встроенного ПО для анализа

Если вы только что вошли в подписку, войдете в портал Azure и уже на портале Defender для Интернета вещей перейдите к шагу два.

Войдите в портал Azure и перейдите в Defender для Интернета вещей.

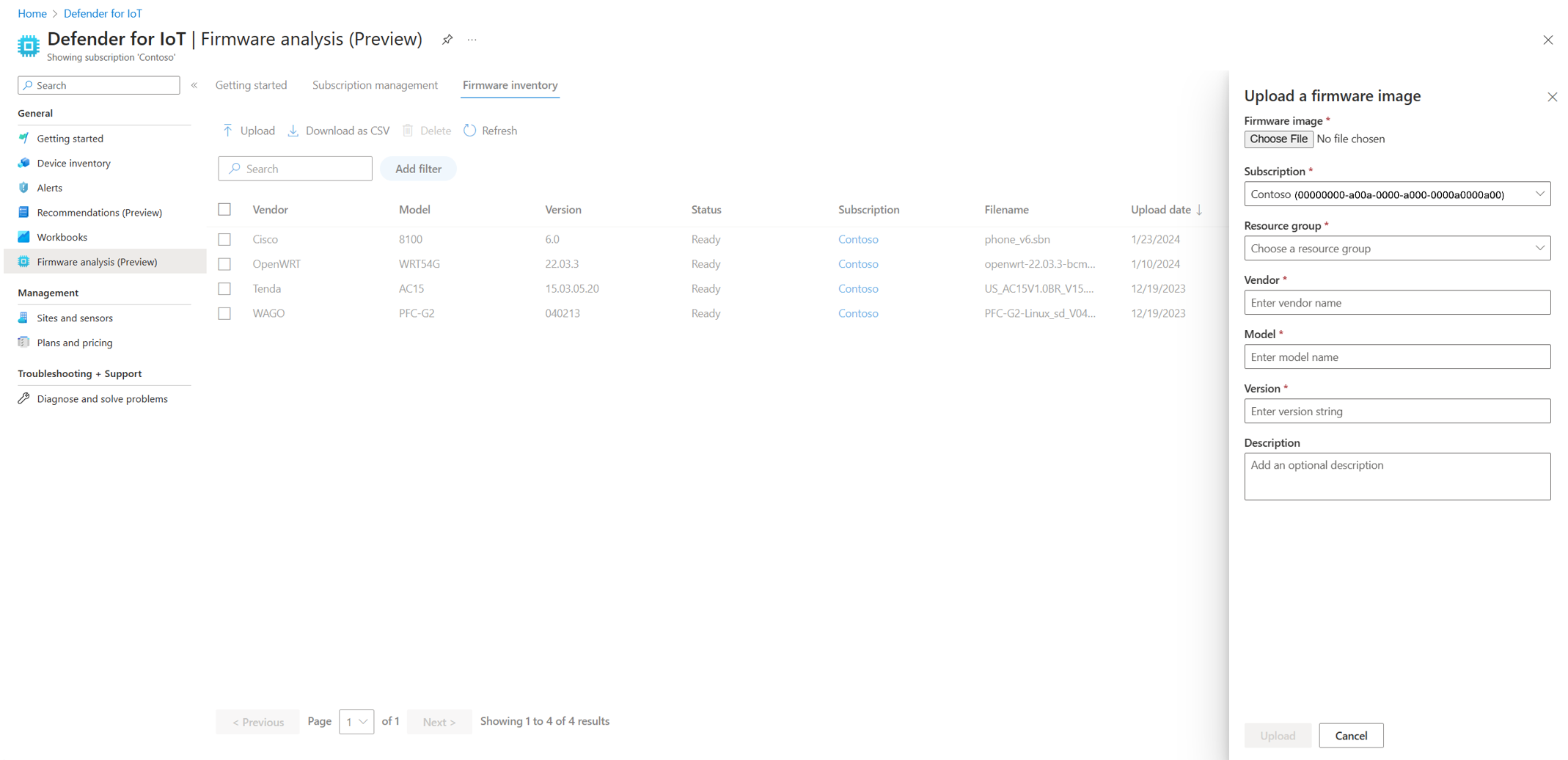

Выберите "Отправка инвентаризации>встроенного ПО для анализа>встроенного ПО".

В области "Отправка образа встроенного ПО" выберите "Выбрать файл". Перейдите к файлу образа встроенного ПО и выберите нужный файл.

Выберите подписку, подключенную к Анализу встроенного ПО Defender для Интернета вещей. Затем выберите группу ресурсов, в которую вы хотите отправить образ встроенного ПО.

Введите следующие сведения:

- Поставщик встроенного ПО

- Модель встроенного ПО

- Версия встроенного ПО

- Необязательное описание встроенного ПО

Выберите " Отправить ", чтобы отправить встроенное ПО для анализа.

Встроенное ПО отображается в сетке на странице инвентаризации встроенного ПО.

Просмотр результатов анализа встроенного ПО

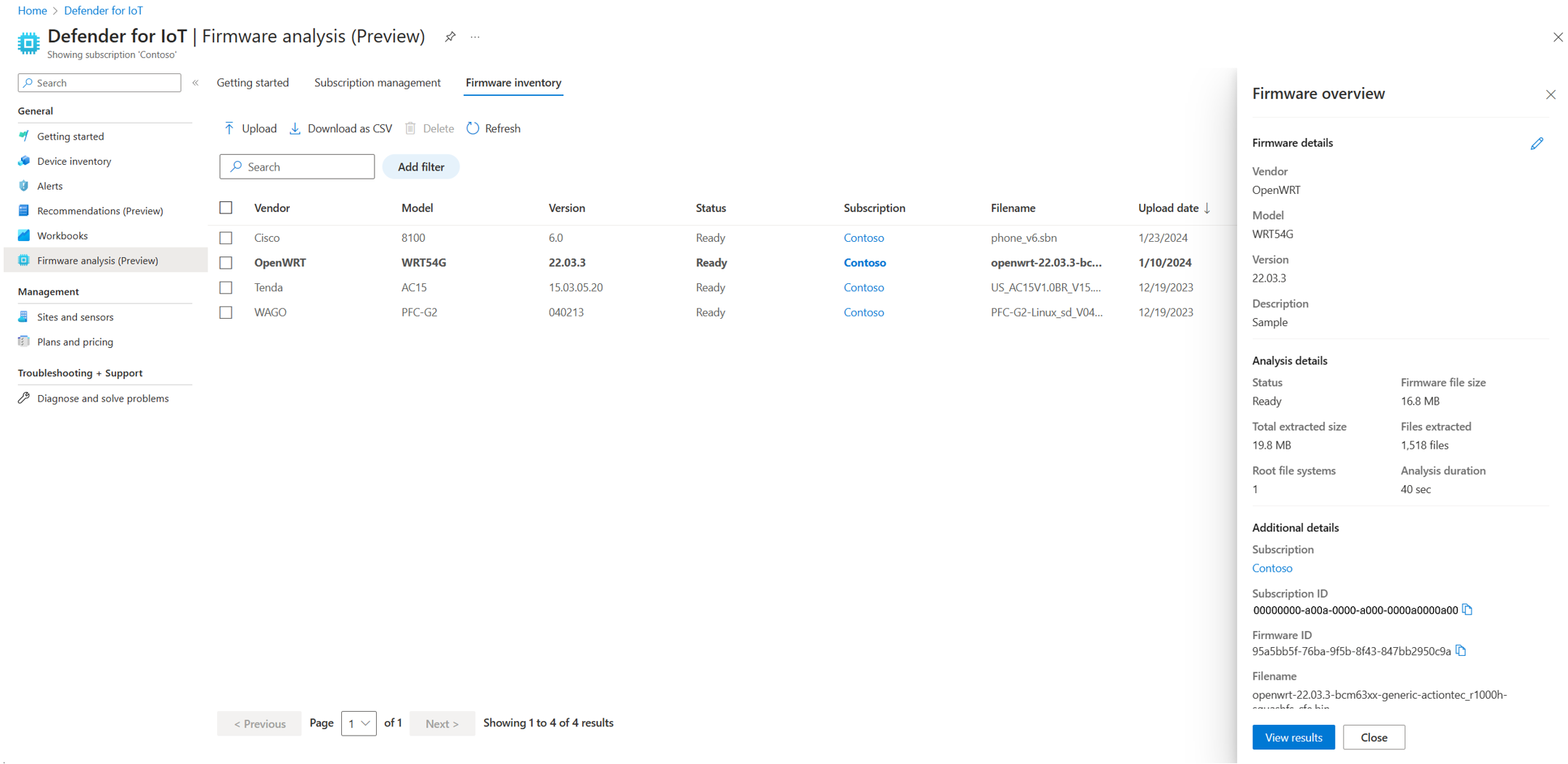

Время анализа зависит от размера образа встроенного ПО и количества файлов, обнаруженных на изображении. Пока выполняется анализ, состояние будет говорить о извлечении и анализе. Когда состояние готово, вы можете просмотреть результаты анализа встроенного ПО.

Войдите в портал Azure и перейдите к инвентаризации> встроенного ПО в Microsoft Defender для Интернета вещей.>

Выберите строку встроенного ПО, которую вы хотите просмотреть. В области обзора встроенного ПО отображаются базовые данные о встроенном ПО справа.

Выберите "Просмотреть результаты ", чтобы получить дополнительные сведения.

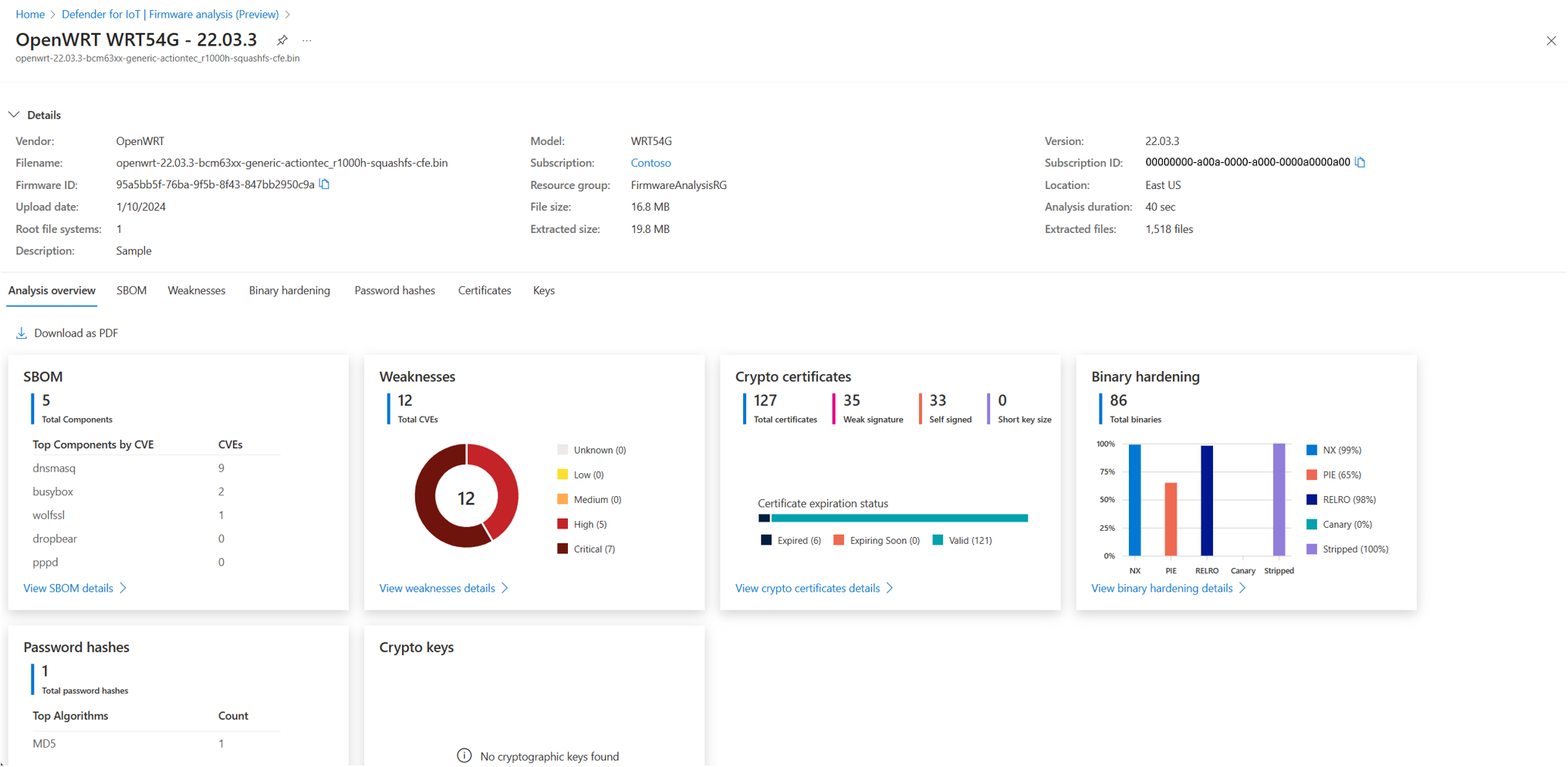

На странице сведений о встроенном ПО отображаются результаты анализа безопасности на следующих вкладках:

Имя Описание Обзор Просмотрите обзор всех результатов анализа. Компоненты программного обеспечения Просмотрите счет за программное обеспечение материалов со следующими сведениями:

— список компонентов открытый код, используемых для создания образа встроенного ПО

— Сведения о версии компонента

— лицензия на компоненты

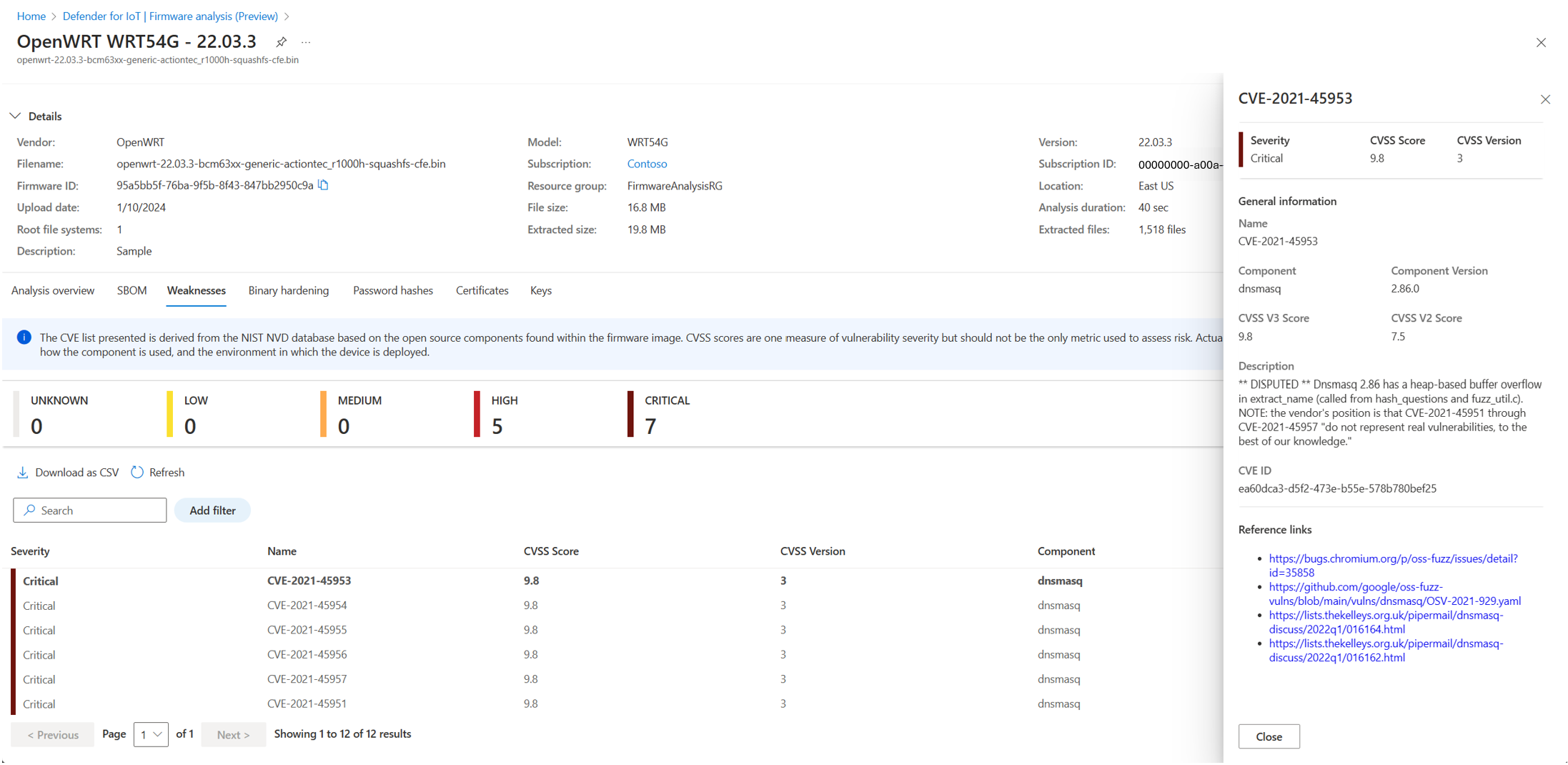

— Путь исполняемого файла двоичного файлаСлабые стороны Просмотрите список распространенных уязвимостей и уязвимостей (CVEs).

Выберите конкретный CVE, чтобы просмотреть дополнительные сведения.Двоичное ужесточение Просмотрите, скомпилированные исполняемые файлы с помощью рекомендуемых параметров безопасности:

-NX

-ПИРОГ

- RELRO

-КАНАРСКИЕ

-РАЗДЕЛИ

Выберите конкретный двоичный файл, чтобы просмотреть дополнительные сведения.Хэши паролей Просмотр внедренных учетных записей и связанных хэшей паролей.

Выберите определенную учетную запись пользователя, чтобы просмотреть дополнительные сведения.Сертификаты Просмотрите список TLS/SSL-сертификатов, найденных в встроенном ПО.

Выберите конкретный сертификат, чтобы просмотреть дополнительные сведения.Ключи Просмотрите список открытых и закрытых ключей шифрования в встроенном ПО.

Выберите конкретный ключ для просмотра дополнительных сведений.

Удаление образа встроенного ПО

Удалите образ встроенного ПО из Defender для Интернета вещей, если он больше не нужен.

После удаления изображения нет способа получить изображение или связанные результаты анализа. Если вам нужны результаты, вам потребуется снова отправить образ встроенного ПО для анализа.

Чтобы удалить образ встроенного ПО, выполните приведенные ниже действия.

- Выберите проверка box для образа встроенного ПО, который вы хотите удалить, и нажмите кнопку "Удалить".

Следующие шаги

Дополнительные сведения см. в разделе "Анализ встроенного ПО для построителей устройств".

Чтобы использовать команды Azure CLI для Анализа встроенного ПО в Defender для Интернета вещей, ознакомьтесь с кратким руководством по Azure CLI и кратким руководством по использованию команд Azure PowerShell. См . краткое руководство. Отправка встроенного ПО с помощью Python для запуска скрипта Python с помощью пакета SDK для отправки и анализа образов встроенного ПО.

Ознакомьтесь с часто задаваемыми вопросами о анализе встроенного ПО Defender для Интернета вещей.