Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Эта статья содержит одну из нескольких статей, описывающих путь развертывания для мониторинга OT с помощью Microsoft Defender для Интернета вещей.

Используйте приведенный ниже контент, чтобы узнать, как спланировать общий мониторинг OT с помощью Microsoft Defender для Интернета вещей, включая сайты, которые вы собираетесь отслеживать, группы пользователей и типы и многое другое.

Необходимые компоненты

Прежде чем приступить к планированию развертывания мониторинга OT, убедитесь, что у вас есть подписка Azure и план OT, подключенный к Defender для Интернета вещей. Дополнительные сведения см. в статье "Запуск пробной версии Microsoft Defender для Интернета вещей".

Этот шаг выполняется командами по архитектуре.

Планирование сайтов и зон OT

При работе с сетями OT рекомендуется указать все расположения, в которых у вашей организации есть ресурсы, подключенные к сети, а затем сегментировать эти расположения на сайты и зоны.

Каждое физическое расположение может иметь свой собственный сайт, который дополнительно сегментируется в зоны. Вы свяжите каждый датчик сети OT с определенным сайтом и зоной, чтобы каждый датчик охватывал только определенную область сети.

Использование сайтов и зон поддерживает принципы нулевого доверия и обеспечивает дополнительную детализацию мониторинга и отчетности.

Например, если у вашей растущей компании есть фабрики и офисы в Париже, Лагосе, Дубае и Тяньджине, вы можете сегментирование сети следующим образом:

| Сайт | Зоны |

|---|---|

| Парижский офис | - Нижний этаж (гости) - Этаж 1 (продажи) - Этаж 2 (исполнительный) |

| Офис Lagos | - Нижний этаж (офисы) - Этажи 1-2 (фабрика) |

| Офис Дубая | - Первый этаж (конференц-центр) - Этаж 1 (продажи) - Этаж 2 (офисы) |

| Офис Tianjin | - Нижний этаж (офисы) - Этажи 1-2 (фабрика) |

Если вы не планируете никаких подробных сайтов и зон, Defender для Интернета вещей по-прежнему использует сайт и зону по умолчанию для назначения всем датчикам OT.

Дополнительные сведения см. в разделе "Нулевое доверие" и сетей OT.

Разделение зон для повторяющихся диапазонов IP-адресов

Каждая зона может поддерживать несколько датчиков, и если вы развертываете Defender для Интернета вещей в масштабе, каждый датчик может обнаруживать различные аспекты одного устройства. Defender для Интернета вещей автоматически объединяет устройства, обнаруженные в той же зоне, с одинаковым логическим сочетанием характеристик устройства, например с тем же IP-адресом и MAC-адресом.

Если вы работаете с несколькими сетями и имеете уникальные устройства с аналогичными характеристиками, например повторяющиеся диапазоны IP-адресов, назначьте каждый датчик отдельной зоне, чтобы Defender для Интернета вещей знал, чтобы различать устройства и идентифицировать каждое устройство уникальным образом.

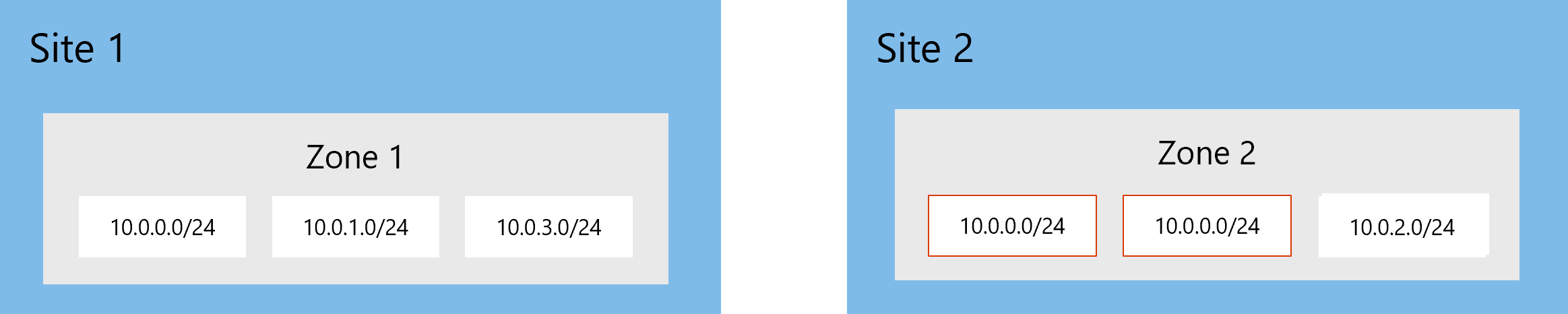

Например, сеть может выглядеть следующим образом: шесть сегментов сети логически выделяются на двух сайтах и зонах Defender для Интернета вещей. Обратите внимание, что на этом изображении показаны два сегмента сети с одинаковыми IP-адресами из разных рабочих линий.

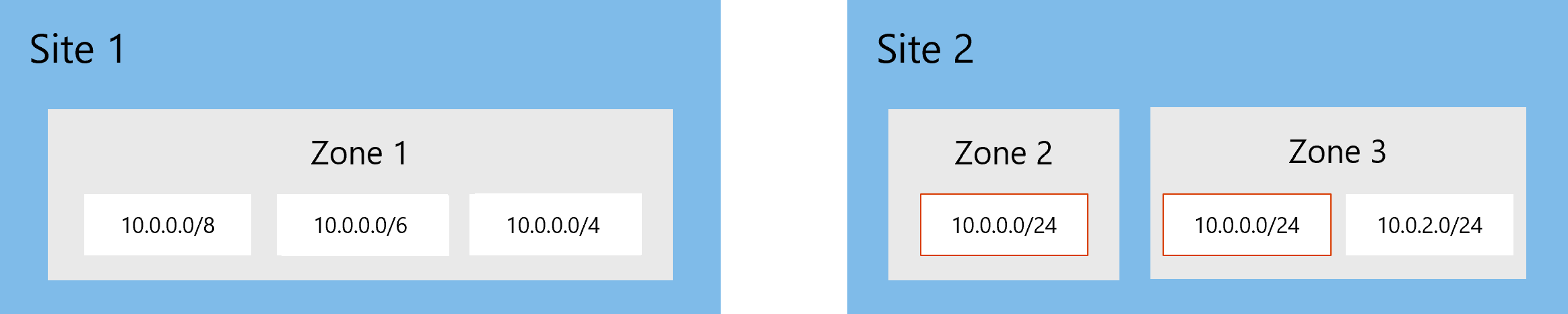

В этом случае рекомендуется разделить сайт 2 на две отдельные зоны, чтобы устройства в сегментах с повторяющимися IP-адресами не были консолидированы неправильно, и определяются как отдельные и уникальные устройства в инвентаризации устройств.

Например:

Планирование пользователей

Узнайте, кто в вашей организации будет использовать Defender для Интернета вещей и какие варианты их использования. Хотя ваш центр управления безопасностью (SOC) и ИТ-персонал будут наиболее распространенными пользователями, у вас могут быть другие пользователи в вашей организации, которым потребуется доступ на чтение к ресурсам в Azure или локальных ресурсах.

В Azure назначения пользователей основаны на своих ролях Microsoft Entra ID и RBAC. Если вы сегментируете сеть на несколько сайтов, решите, какие разрешения необходимо применить на каждом сайте.

Сетевые датчики OT поддерживают как локальных пользователей, так и синхронизацию Active Directory. Если вы будете использовать Active Directory, убедитесь, что у вас есть сведения о доступе для сервера Active Directory.

Дополнительные сведения см. в разделе:

- Управление пользователями Microsoft Defender для Интернета вещей

- Роли пользователей Azure и разрешения для Defender для Интернета вещей

- Локальные пользователи и роли для мониторинга OT с помощью Defender для Интернета вещей

Планирование подключений датчика OT и управления

Для датчиков, подключенных к облаку, определите способ подключения каждого датчика OT к Defender для Интернета вещей в облаке Azure, например, какой прокси-сервер может потребоваться. Дополнительные сведения см. в статье "Методы подключения датчиков к Azure".

Если вы работаете в воздушной или гибридной среде и будете иметь несколько локально управляемых сетевых датчиков OT, см . путь развертывания управления датчиками OT в виде воздуха.

Планирование локальных сертификатов SSL/TLS

Мы рекомендуем использовать сертификат SSL/TLS с подписью ЦС в рабочей системе, чтобы обеспечить постоянную безопасность ваших устройств.

Запланируйте сертификаты и какие центры сертификации (ЦС) будут использоваться для каждого датчика OT, какие средства вы будете использовать для создания сертификатов и какие атрибуты будут включены в каждый сертификат.

Дополнительные сведения см. в статье о требованиях к сертификату SSL/TLS для локальных ресурсов.