Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Эта статья содержит одну из нескольких статей, описывающих путь развертывания для мониторинга OT с помощью Microsoft Defender для Интернета вещей.

Используйте приведенное ниже содержимое, чтобы узнать о собственной операционной технологии (OT)/IoT сетевой архитектуре и где каждый из элементов системы попадает в слои сегментации сети OT.

Уровни сети OT/IoT

Сеть вашей организации состоит из множества типов устройств, которые можно разделить на следующие основные группы:

- Устройства конечных точек. Может включать несколько подгрупп, таких как серверы, компьютеры, устройства Интернета вещей (Интернет вещей) и т. д.

- Сетевые устройства. Обслуживают инфраструктуру сетевыми службами и могут включать сетевые коммутаторы, брандмауэры, маршрутизаторы и точки доступа.

Большинство сетей предназначены для иерархической модели трех слоев. Например:

| Уровень | Описание |

|---|---|

| Открыть | Уровень доступа — это расположение большинства конечных точек. Эти конечные точки обычно обслуживаются шлюзом по умолчанию и маршрутизацией из верхних слоев, и часто маршрутизация из уровня распределения. * Шлюз по умолчанию — это сетевая служба или сущность в локальной подсети, которая отвечает за маршрутизацию трафика за пределами локальной сети или СЕГМЕНТА IP. |

| Распределение | Уровень распределения отвечает за агрегирование нескольких уровней доступа и передачу связи на основной уровень с такими службами, как маршрутизация VLAN, качество обслуживания, политики сети и т. д. |

| Основной | Основной уровень содержит основную ферму серверов организации и предоставляет службы высокой скорости, низкой задержки через уровень распространения. |

Модель Purdue сетевой архитектуры

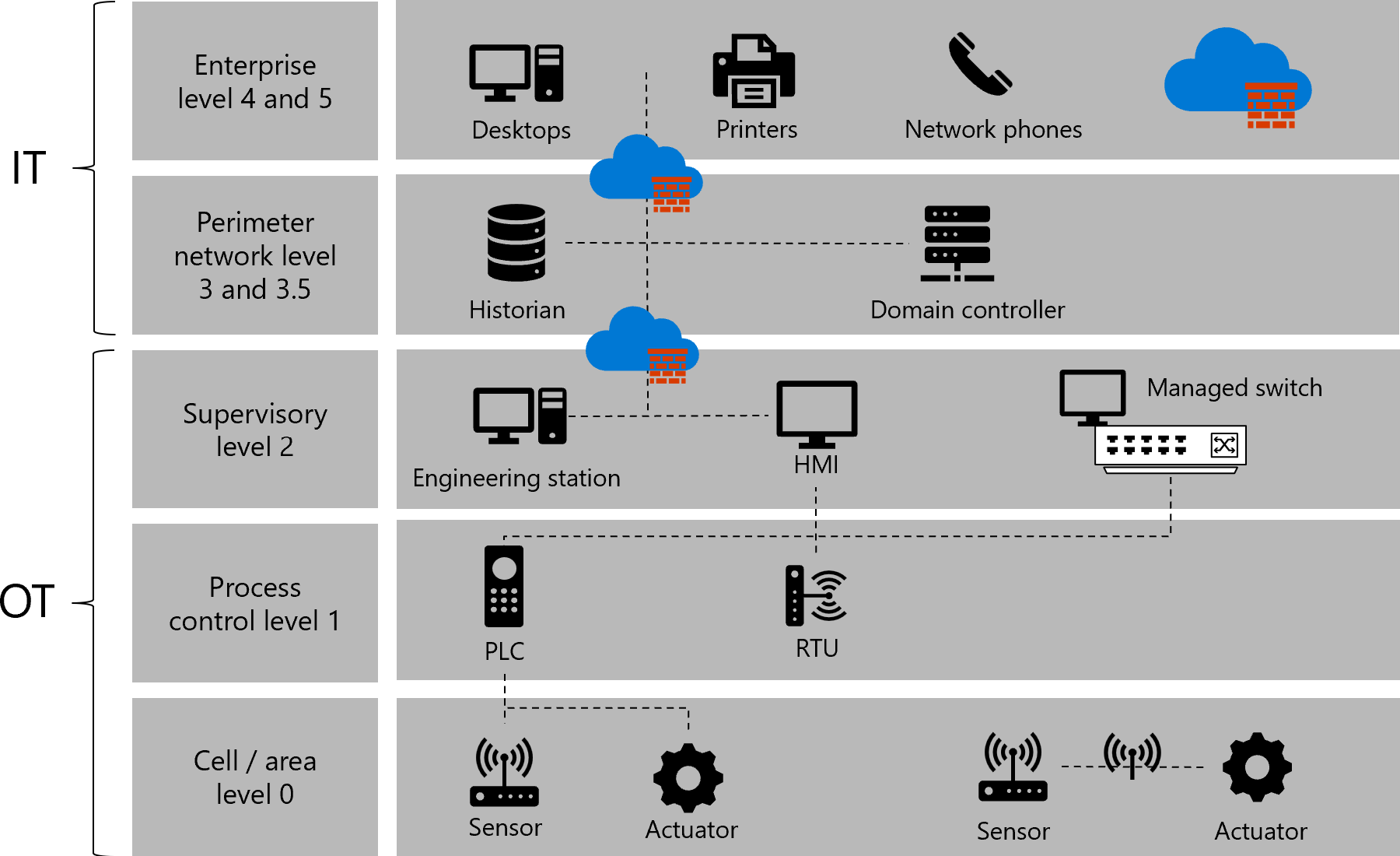

Сегментация сети Purdue для промышленной системы управления (ICS)/OT определяет еще шесть уровней с определенными компонентами и соответствующими элементами управления безопасностью для каждого слоя.

Каждый тип устройства в сети OT попадает на определенный уровень модели Purdue, например, как показано на следующем рисунке:

В следующей таблице описывается каждый уровень модели Purdue при применении к устройствам, которые могут быть в вашей сети:

| Имя | Описание |

|---|---|

| Уровень 0. Ячейка и область | Уровень 0 состоит из широкого спектра датчиков, исполнительных механизмов и устройств, участвующих в базовом производственном процессе. Эти устройства выполняют основные функции промышленной автоматизации и системы управления, такие как: - Приведение в действие электродвигателя - Измерение переменных - Установка выводов - Выполнение ключевых функций, таких как покраска, сварка или вальцовка |

| Уровень 1. Управление процессом | Уровень 1 состоит из встроенных контроллеров, которые контролируют производственный процесс и управляют им. Их ключевая функция заключается в обмене информацией с устройствами уровня 0. В дискретном производстве такими устройства являются программируемые логические контроллеры (ПЛК) или устройства связи с объектом (УСО). В непрерывном производстве базовым контроллером называется автоматическая система управления технологическим процессом (АСУТП). |

| Уровень 2. Контроль | Уровень 2 представляет системы и функции, связанные с контролем среды выполнения и работой области места развертывания. Обычно они включают следующее: — интерфейсы операторов или интерфейсы машинного управления (HMIs) - Оповещения или системы оповещений — Системы историка процессов и пакетного управления — рабочие станции комнат управления Эти системы взаимодействуют с ПЛК и УСО на уровне 1. В некоторых случаях они обмениваются данными с системами и приложениями места развертывания или предприятия (уровни 4 и 5). Эти системы в основном основаны на стандартном вычислительном оборудовании и операционных системах (UNIX или Microsoft Windows). |

| Уровни 3 и 3,5. Сеть периметра на уровень места развертывания и предприятия | Уровень места развертывания представляет самый высокий уровень промышленных систем автоматизации и управления. Системы и приложения, существующие на этом уровне, управляют функциями промышленной автоматизации и управления в пределах всего места развертывания. Уровни от 0 до 3 считаются критически важными для работы места развертывания. К системам и функциям, которые существуют на этом уровне, могут относиться следующие: — Рабочие отчеты (например, время цикла, индекс качества, прогнозное обслуживание) - Историк завода - Подробное планирование производства — управление операциями на уровне сайта — Управление устройствами и материалами — сервер запуска исправлений — Файловый сервер — Промышленный домен, Active Directory, сервер терминала Эти системы взаимодействуют с производственной зоной и используют данные совместно с системами и приложениями предприятия (уровней 4 и 5). |

| Уровни 4 и 5. Сети предприятия и корпоративные сети | Уровень 4 и уровень 5 представляют собой сеть места развертывания или предприятия, в которой существуют централизованные ИТ-системы и функции. ИТ-организация непосредственно управляет службами, системами и приложениями на этих уровнях. |

Размещение датчиков OT в сети

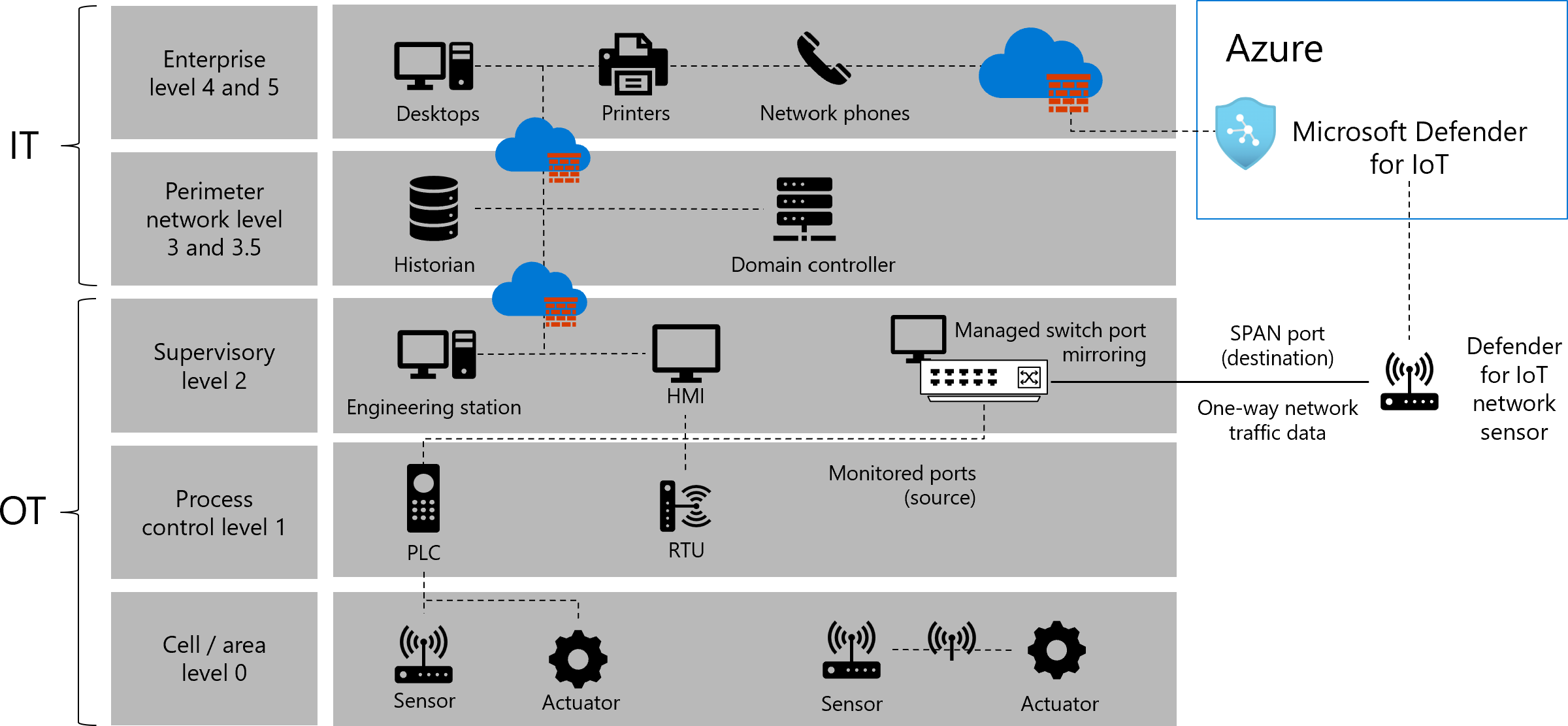

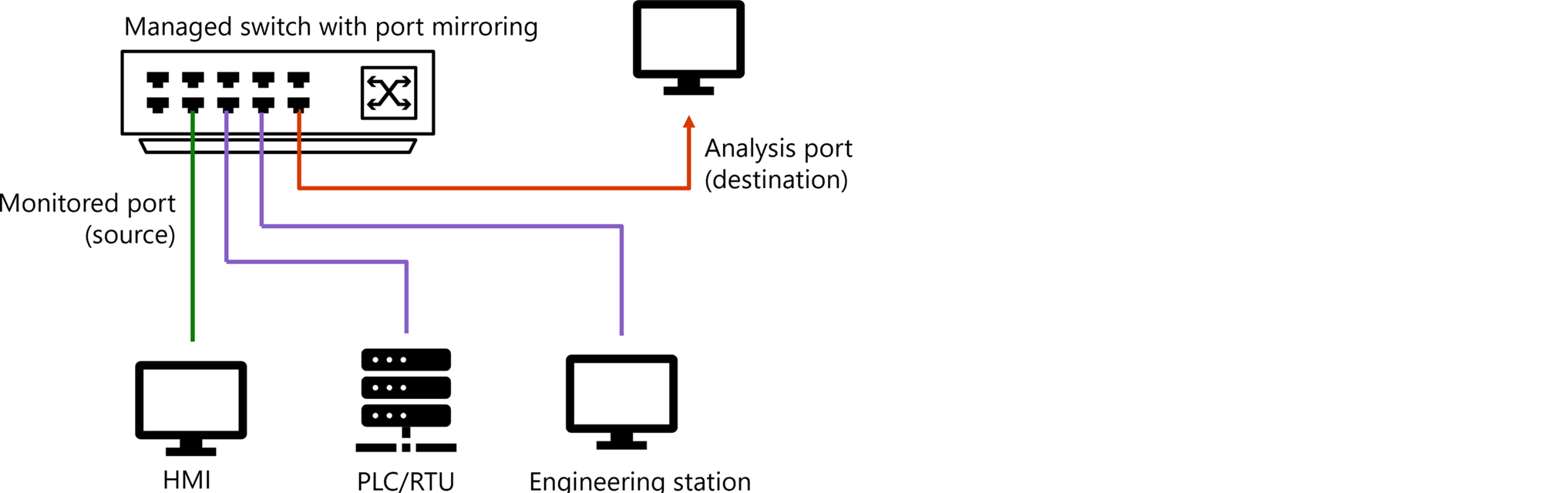

Когда датчики сети Defender для Интернета вещей подключены к сетевой инфраструктуре, они получают зеркальный трафик, например из портов зеркального отображения (SPAN) или сетевых TAP. Порт управления датчиком подключается к бизнесу, корпоративной или корпоративной сети управления датчиками, например для управления сетями из портал Azure.

Например:

На следующем рисунке ресурсы Defender для Интернета вещей добавляются в ту же сеть, что и описано ранее, включая порт SPAN, сетевой датчик и Defender для Интернета вещей в портал Azure.

Дополнительные сведения см. в примере моделей сетевого подключения OT.

Определение интересных точек трафика

Как правило, интересные точки с точки зрения безопасности — это интерфейсы, которые подключаются между сущностью шлюза по умолчанию к основному или коммутатору распространения.

Определение этих интерфейсов как интересных точек гарантирует мониторинг трафика из сегмента IP-адресов за пределы сегмента IP. Не забудьте также рассмотреть отсутствие трафика, который изначально был предназначен для выхода из сегмента, но в конечном итоге остается внутри сегмента. Дополнительные сведения см. в разделе "Потоки трафика" в сети.

При планировании развертывания Defender для Интернета вещей рекомендуется рассмотреть следующие элементы в сети:

| Фактор | Описание |

|---|---|

| Уникальные типы трафика внутри сегмента | Особенно учитывайте следующие типы трафика в сетевом сегменте: Широковещательный или многоадресный трафик: трафик, отправленный любой сущности в подсети. При использовании протокола управления группами Интернета (IGMP) функция snooping настроена в вашей сети, но нет никаких гарантий, что трафик многоадресной рассылки пересылается в любую конкретную сущность. Широковещательный и многоадресный трафик обычно отправляется всем сущностям в локальной IP-подсети, включая сущность шлюза по умолчанию, и поэтому также охватывается и отслеживается. Одноадресный трафик: трафик пересылается непосредственно в место назначения, не пересекая все конечные точки подсети, включая шлюз по умолчанию. Мониторинг одноадресного трафика с помощью Defender для Интернета вещей путем размещения датчиков непосредственно на коммутаторах доступа. |

| Мониторинг обоих потоков трафика | При потоковой передаче трафика в Defender для Интернета вещей некоторые поставщики и продукты позволяют потоку направления, что может привести к разрыву данных. Очень полезно отслеживать оба направления трафика, чтобы получить сведения о сетевых беседах о подсетях и повысить точность в целом. |

| Поиск шлюза по умолчанию подсети | Для каждой интересной подсети интересно будет любое подключение к сущности, которая выступает в качестве шлюза по умолчанию для сетевой подсети. Однако в некоторых случаях в подсети есть трафик, который не отслеживается обычным интересным моментом. Мониторинг этого типа трафика, который не отслеживается типичным развертыванием, полезно особенно в конфиденциальных подсетях. |

| Нетипичный трафик | Мониторинг трафика, который не отслеживается типичным развертыванием, может потребовать дополнительных точек потоковой передачи и сетевых решений, таких как RSPAN, сетевые касания и т. д. Дополнительные сведения см. в разделе "Методы зеркального отображения трафика" для мониторинга OT. |

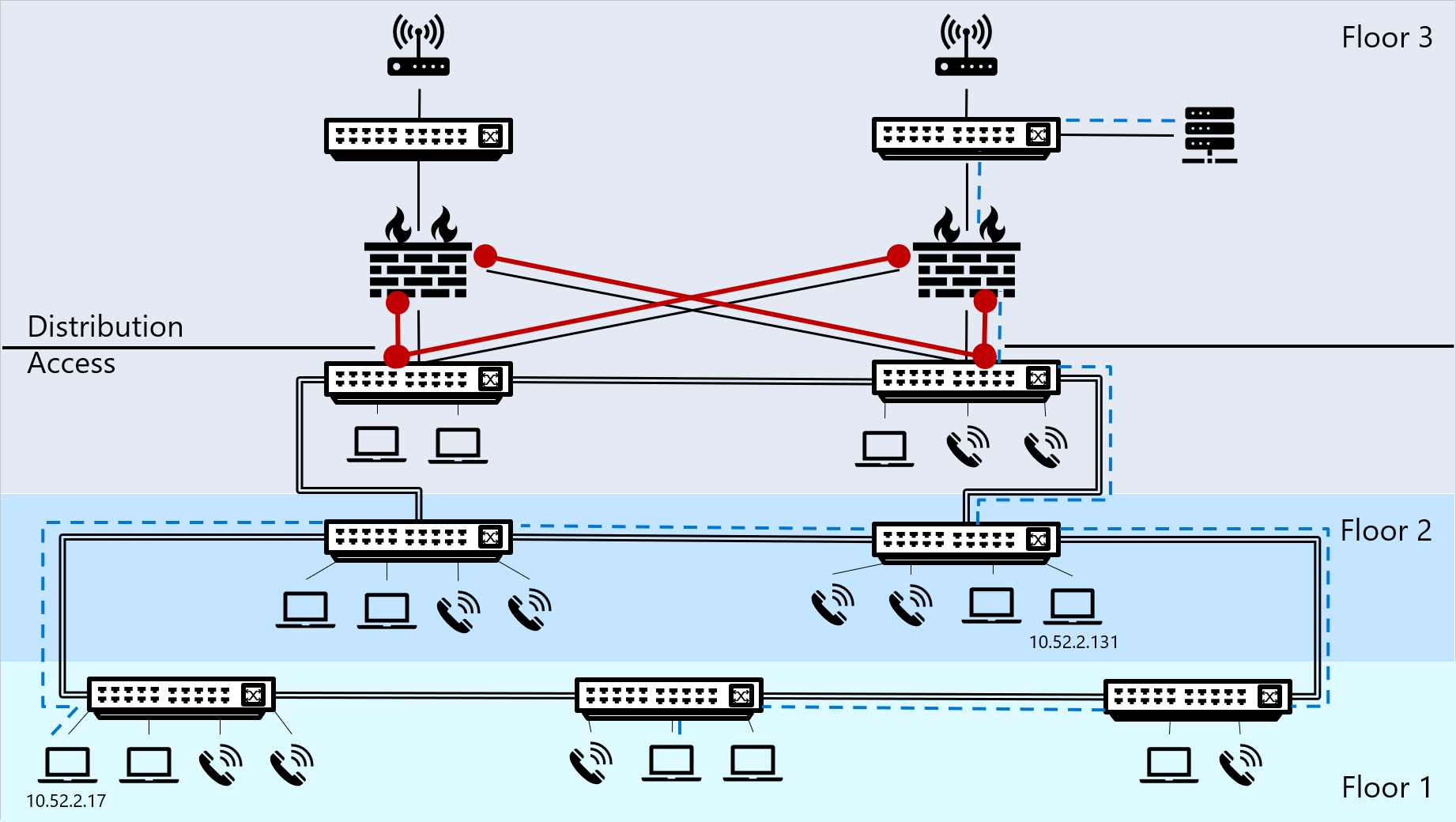

Пример схемы трафика

На следующей схеме показан пример сети в здании трех этажей, где первые и второй этажи размещают конечные точки и коммутаторы, а также конечные точки и коммутаторы третьего этажа, а также брандмауэры, основные коммутаторы, сервер и маршрутизаторы.

Трафик, перемещаемый за пределы сегмента IP, отображается синей пунктирной линией.

Интересный трафик отмечен красным цветом и указывает места, где мы рекомендуем поместить сетевые датчики для потоковой передачи интересного трафика в Defender для Интернета вещей.

Потоки трафика в сети

Устройства, которые активируют сетевой трафик, соответствуют настроенной маске подсети и IP-адресу с целевым IP-адресом, чтобы понять, какой должен быть целевой трафик. Назначение трафика будет либо шлюзом по умолчанию, либо в другом месте в сегменте IP. Этот процесс сопоставления также может активировать процесс ARP, чтобы найти MAC-адрес для целевого IP-адреса.

На основе результатов процесса сопоставления устройства отслеживают сетевой трафик как трафик внутриили за пределами сегмента IP.

| Трафик | Описание | Пример |

|---|---|---|

| Трафик за пределами сегмента IP | Если назначение трафика не найдено в диапазоне маски подсети, устройство конечной точки отправляет трафик в конкретный шлюз по умолчанию, отвечающий за маршрутизацию потока трафика в другие соответствующие сегменты. Любой трафик, перемещающийся за пределами сегмента IP, проходит через шлюз по умолчанию для пересечения сетевого сегмента в качестве первого прыжка в пути к его назначению. Примечание. Размещение сетевого датчика Defender для Интернета вещей OT на этом этапе гарантирует, что весь трафик, перемещаемый за пределами сегмента, передается в Defender для Интернета вещей, анализируется и может быть расследован. |

— КОМПЬЮТЕР настраивается с IP-адресом 10.52.2.201 и маской подсети 255.255.255.0. — Компьютер активирует сетевой поток на веб-сервер с IP-адресом 10.17.0.88назначения. — Операционная система компьютера вычисляет конечный IP-адрес с диапазоном IP-адресов в сегменте, чтобы определить, следует ли отправлять трафик локально, внутри сегмента или направляться в сущность шлюза по умолчанию, которая может найти правильный маршрут к месту назначения. — На основе результатов вычисления операционная система находит, что для однорангового узла IP-адреса и подсети ( 10.52.2.17 и 255.255.255.0), диапазон сегментов равен 10.52.2.0 – 10.52.2.255. Результаты означают, что веб-сервер не находится в том же сегменте IP-адресов, что и компьютер, и трафик должен быть отправлен в шлюз по умолчанию. |

| Трафик в сегменте IP | Если устройство находит целевой IP-адрес в диапазоне маски подсети, трафик не пересекает сегмент IP и перемещается внутри сегмента, чтобы найти целевой MAC-адрес. Для этого трафика требуется разрешение ARP, которое активирует широковещательный пакет для поиска MAC-адреса целевого IP-адреса. |

— КОМПЬЮТЕР настраивается с IP-адресом 10.52.2.17 и маской подсети 255.255.255.0. — Этот компьютер активирует сетевой поток на другой компьютер с целевым адресом 10.52.2.131. — Операционная система компьютера вычисляет конечный IP-адрес с диапазоном IP-адресов в сегменте, чтобы определить, следует ли отправлять трафик локально, внутри сегмента или направляться в сущность шлюза по умолчанию, которая может найти правильный маршрут к месту назначения. — На основе результатов вычисления операционная система находит, что для однорангового узла IP-адреса и подсети ( 10.52.2.17 и 255.255.255.0), диапазон сегментов равен 10.52.2.0 – 10.52.2.255. Результаты означают, что конечный IP-адрес компьютера находится в том же сегменте, что и сам компьютер, и трафик должен отправляться непосредственно в сегменте. |

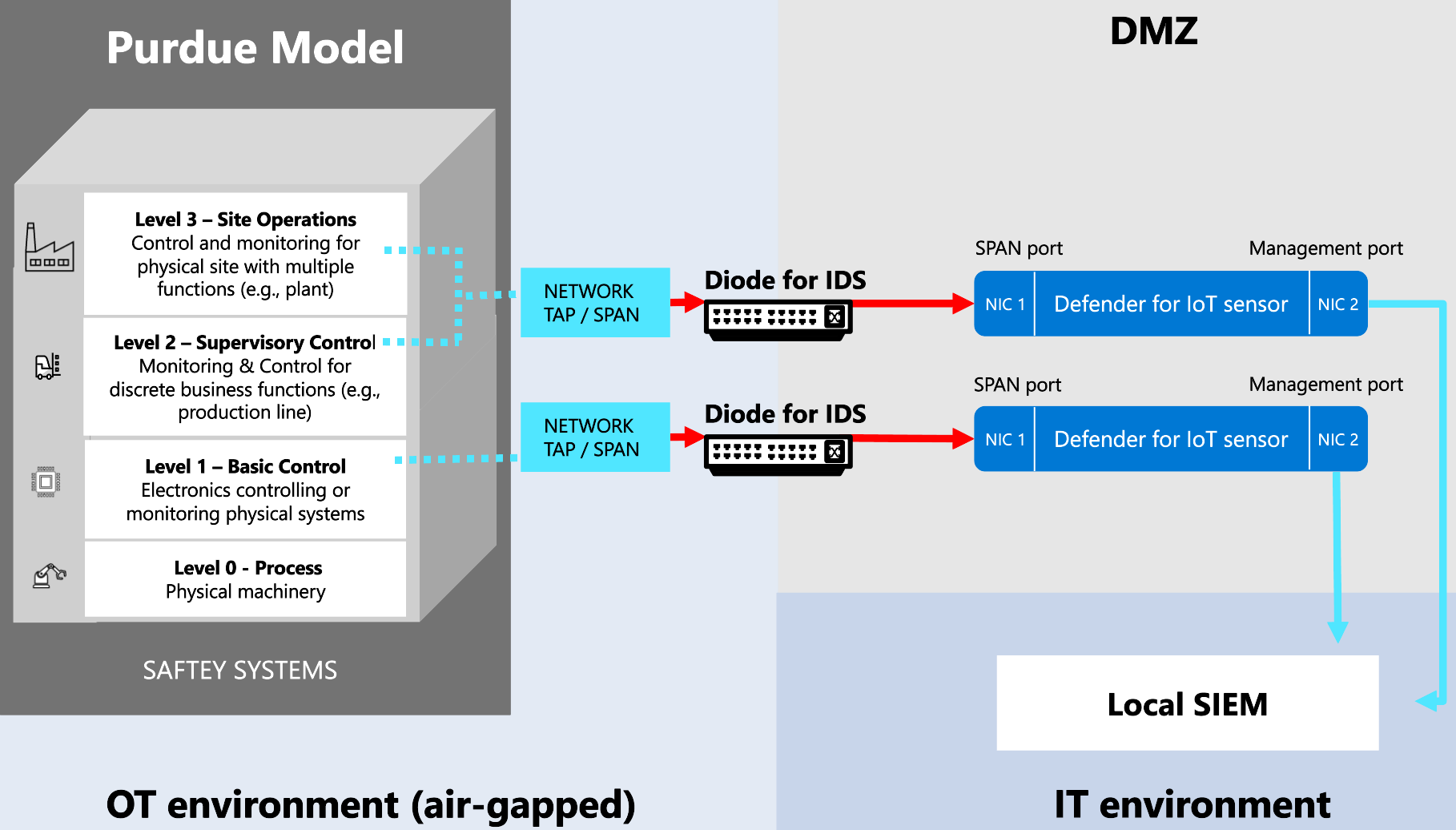

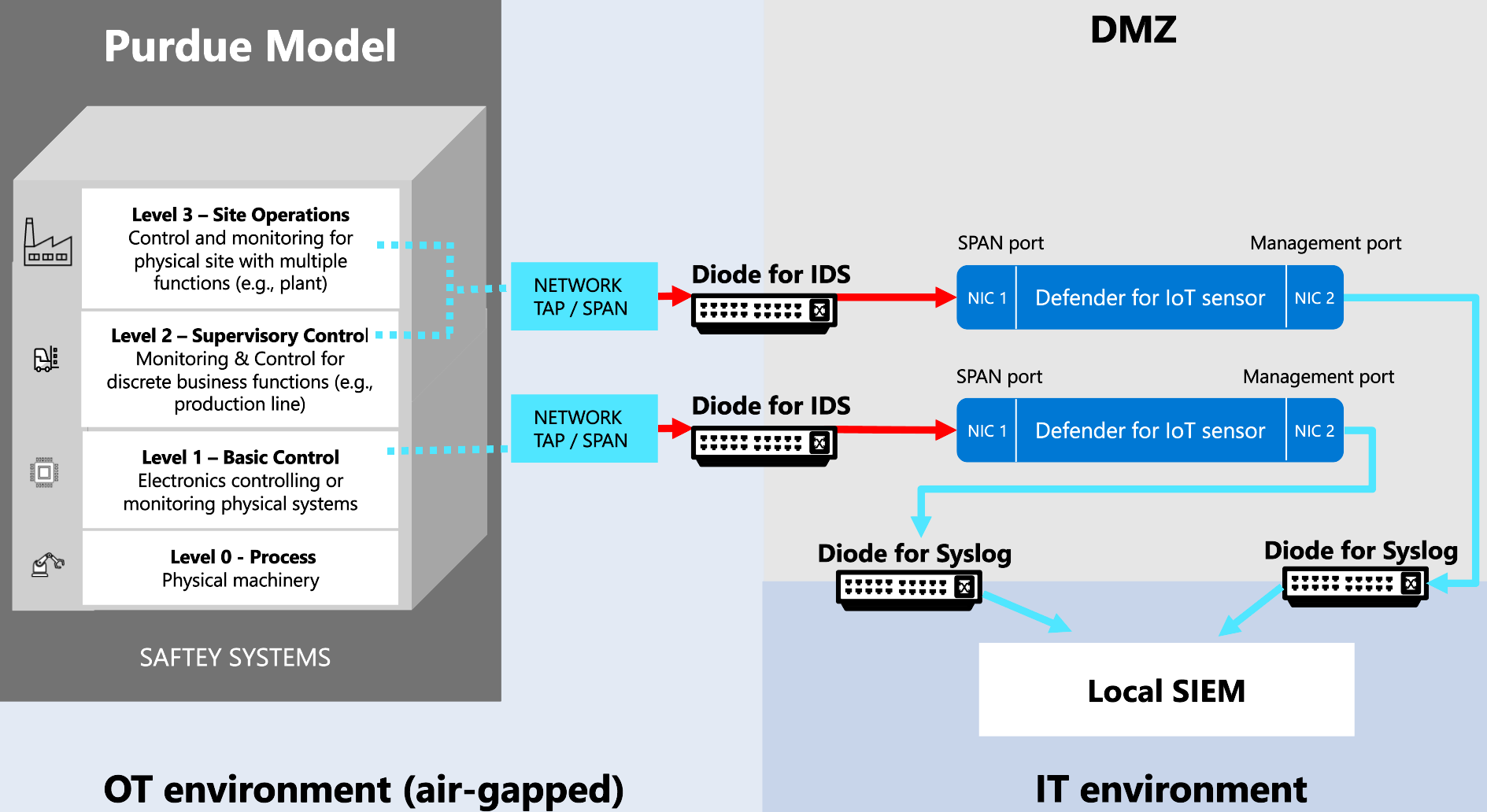

Реализация развертывания Defender для Интернета вещей с помощью однонаправленного шлюза

Если вы работаете с однонаправленным шлюзом, таким как Каскад, Wl Cyber Defense или Hirschmann, где данные проходят через диод данных только в одном направлении, используйте один из следующих методов, чтобы понять, где разместить датчики OT:

Поместите датчики OT за пределы периметра сети (рекомендуется). В этом сценарии датчик получает трафик SPAN через диод, ненаправленно из сети в порт мониторинга датчика. Мы рекомендуем использовать этот метод в крупных развертываниях. Например:

Поместите датчики OT в периметр сети. В этом сценарии датчик отправляет оповещения системного журнала UDP в целевые объекты за пределами периметра через диод данных. Например:

Датчики OT, размещенные внутри периметра сети, находятся на уровне воздуха и должны управляться локально. Они не могут подключаться к облаку или управляться из портал Azure. Например, необходимо вручную обновить эти датчики с помощью новых пакетов аналитики угроз.

Если вы работаете с однонаправленной сетью и нуждаетесь в облачных датчиках, управляемых из портал Azure, обязательно поместите датчики за пределы периметра сети.