Настройка параметров прокси-сервера на датчике OT

Эта статья содержит одну из серии статей, описывающих путь развертывания для мониторинга OT с помощью Microsoft Defender для Интернета вещей и описывает настройку параметров прокси-сервера на датчике OT для подключения к Azure.

Этот шаг можно пропустить в следующих случаях:

Если вы работаете в среде с отслеживанием воздуха и локально управляемых датчиках

Если вы используете прямое подключение между датчиком OT и Azure. В этом случае вы уже выполнили все необходимые действия при подготовке датчика для управления облаком.

Необходимые компоненты

Чтобы выполнить действия, описанные в этой статье, вам потребуется:

Сетевой датчик OT установлен, настроен и активирован.

Понимание поддерживаемых методов подключения для датчиков, подключенных к облаку Defender для Интернета вещей, и план развертывания сайта OT, который включает метод подключения, который вы хотите использовать для каждого датчика.

Доступ к датчику OT в качестве администратора . Дополнительные сведения см. в разделе локальных пользователей и ролей для мониторинга OT с помощью Defender для Интернета вещей.

Этот шаг выполняется командами развертывания и подключения.

Настройка параметров прокси-сервера на датчике OT

В этом разделе описывается настройка параметров существующего прокси-сервера в консоли датчика OT. Если у вас еще нет прокси-сервера, настройте его с помощью следующих процедур:

- Настройка прокси-сервера Azure

- Подключайте через цепочку прокси

- Настройка подключения для сред с несколькими облаками

Чтобы определить параметры прокси-сервера на датчике OT, выполните следующие действия.

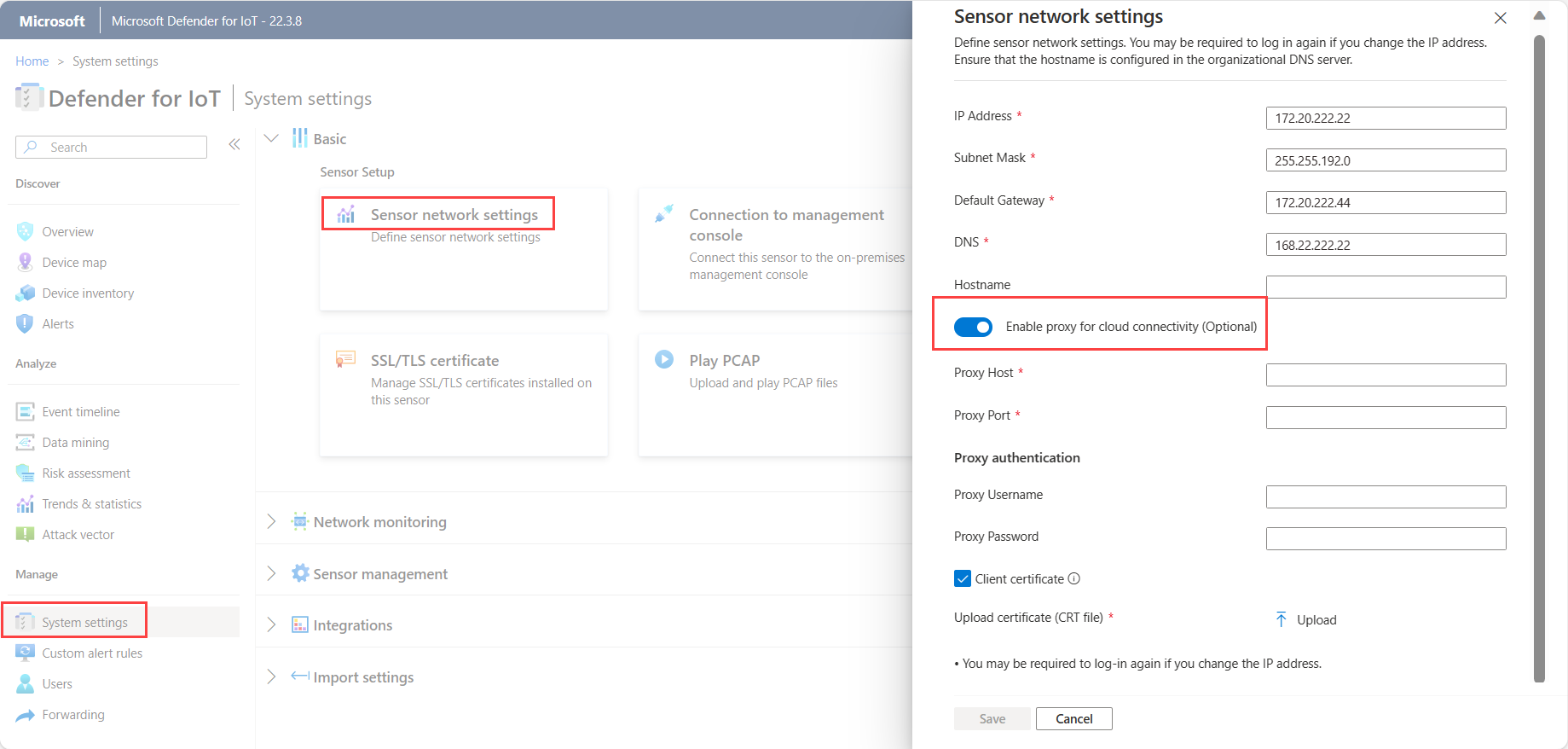

Войдите в датчик OT и выберите параметры сети датчика > систем.

Переключитесь на параметр "Включить прокси-сервер ", а затем введите следующие сведения для прокси-сервера:

- Узел прокси-сервера

- Порт прокси-сервера

- Имя пользователя прокси-сервера (необязательно)

- Пароль прокси-сервера (необязательно)

Например:

При необходимости выберите сертификат клиента, чтобы отправить сертификат проверки подлинности прокси-сервера для доступа к прокси-серверу SSL/TLS.

Примечание.

Сертификат SSL/TLS клиента необходим для прокси-серверов, которые проверяют трафик SSL/TLS, например при использовании служб, таких как Zscaler и Palo Alto Prisma.

Выберите Сохранить.

Настройка прокси-сервера Azure

Вы можете использовать прокси-сервер Azure для подключения датчика к Defender для Интернета вещей в следующих ситуациях:

- требуется частное подключение между датчиком и Azure;

- ваш сайт подключен к Azure через ExpressRoute;

- ваш сайт подключен к Azure через VPN.

Если у вас уже настроен прокси-сервер, перейдите непосредственно к определению параметров прокси-сервера в консоли датчика.

Если у вас еще нет прокси-сервера, используйте процедуры, описанные в этом разделе, чтобы настроить его в виртуальной сети Azure.

Необходимые компоненты

Прежде чем приступить к работе, должны быть выполнены следующие условия:

Рабочая область Log Analytics для мониторинга журналов.

Подключение удаленного сайта к виртуальной сети Azure.

Исходящий трафик HTTPS через порт 443, разрешенный от датчика к необходимым конечным точкам для Defender для Интернета вещей. Дополнительные сведения см. в разделе "Подготовка датчиков OT для управления облаком".

Ресурс прокси-сервера с разрешениями брандмауэра для доступа к облачным службам (Майкрософт). Процедура, описанная в этой статье, использует сервер Squid, размещенный в Azure.

Внимание

Microsoft Defender для Интернета вещей не поддерживает Squid или другие службы прокси-сервера. Клиент самостоятельно настраивает и обслуживает службы прокси-сервера.

Настройка параметров прокси-сервера датчика

В этом разделе описывается, как настроить прокси-сервер в виртуальной сети Azure для использования с датчиком OT и выполнить следующие действия.

- Создайте учетную запись хранения для журналов NSG.

- Определите виртуальные сети и подсети.

- Определите виртуальный или локальный сетевой шлюз.

- Определите группы безопасности сети

- Обновите масштабируемый набор виртуальных машин Azure.

- Создайте подсистему балансировки нагрузки Azure.

- Настройте шлюз NAT.

Шаг 1. Создайте учетную запись хранения для журналов NSG

На портале Azure создайте учетную запись хранения со следующими параметрами.

| Площадь | Настройки |

|---|---|

| Основы | Производительность: стандартный Тип учетной записи: хранилище BLOB-объектов Репликация: LRS |

| Сеть | Метод подключения: общедоступная конечная точка (выбранная сеть) В виртуальная сеть: Нет Предпочтительный вариант маршрутизации: сетевая маршрутизация Майкрософт |

| Защита данных | Очищать все параметры |

| Расширенные | Оставлять все значения по умолчанию |

Шаг 2. Определите виртуальные сети и подсети

Создайте следующую виртуальную сеть и содержащиеся подсети:

| Имя. | Рекомендуемый размер |

|---|---|

MD4IoT-VNET |

/26 или/25 с бастионом |

| Подсети. | |

- GatewaySubnet |

/27 |

- ProxyserverSubnet |

/27 |

- AzureBastionSubnet (необязательно) |

/26 |

Шаг 3. Определите виртуальный или локальный сетевой шлюз

Создайте шлюз VPN или ExpressRoute для виртуальных шлюзов либо создайте локальный шлюз в зависимости от способа подключения локальной сети к Azure.

Подключите шлюз к созданной ранееподсети GatewaySubnet.

Дополнительные сведения см. в разделе:

- Шлюзы VPN

- Подключение виртуальной сети к каналу ExpressRoute с помощью портала

- Изменение параметров шлюза локальной сети с помощью портала Azure

Шаг 4. Определите группы безопасности сети

Создайте группа безопасности сети (NSG) и определите следующие правила для входящих подключений, как показано ниже:

Создайте правило

100, разрешающее трафик из датчиков (источники) на частный IP-адрес подсистемы балансировки нагрузки (назначение). Используйте портtcp3128.Создать правило

4095, дублирующее системное правило65001. Это связано с тем, что правило65001будет перезаписано правилом4096.Создайте правило

4096, чтобы запретить весь трафик для микросегментации.Необязательно. Если вы используете бастион, создайте правило

4094, разрешающее SSH бастиона на серверах. Используйте подсеть бастиона в качестве источника.

Назначьте группу безопасности сети для подсети

ProxyserverSubnet, созданной ранее.Установите порядок ведения журнала NSG:

Выберите новую NSG, а затем Параметры диагностики > Добавить параметр диагностики.

Введите имя для параметра диагностики. В разделе Категория выберите allLogs.

Выберите Отправить в рабочую область Log Analytics, а затем выберите желаемую рабочую область Log Analytics.

Выберите отправку журналов потоков NSG и определите следующие значения:

На вкладке Основные сведения:

- Введите понятное имя

- Выберите учетную запись хранения, созданную ранее

- Определите срок хранения в днях

На вкладке Конфигурация:

- Выберите Версия 2

- Выберите Включить аналитику трафика

- Выбор рабочей области Log Analytics

Шаг 5. Обновите масштабируемый набор виртуальных машин Azure

Определите масштабируемый набор виртуальных машин Azure для создания группы виртуальных машин с балансировкой нагрузки и ее управления. Здесь можно автоматически увеличивать или уменьшать количество виртуальных машин по мере необходимости.

Дополнительные сведения приведены в статье Масштабируемые наборы виртуальных машин

Чтобы создать масштабируемый набор для использования с подключением датчика:

Создайте масштабируемый набор со следующими определениями параметров:

- Режим оркестрации: универсальный

- Тип безопасности: стандартный

- Образ: Ubuntu Server 18.04 LTS — Gen1

- Размер: Standard_DS1_V2

- Проверка подлинности: согласно вашему корпоративному стандарту

Оставьте значение по умолчанию для параметров Диски.

Создайте сетевой интерфейс в подсети

Proxyserver, которую вы создали ранее, но пока не задавайте подсистему балансировки нагрузки.Определите следующие параметры масштабирования:

- Определите начальное число экземпляров как 1.

- Определите политику масштабирования как Вручную.

Определите следующие параметры управления:

- Для режима обновления выберите Автоматический, начнется обновление экземпляра.

- Выключите диагностику загрузки.

- Очистка параметров идентификатора удостоверений и идентификатора Microsoft Entra

- Выберите Избыточная подготовка.

- Выберите Активация автоматических обновлений ОС.

Определите следующие параметры работоспособности:

- Выберите Активация мониторинга работоспособности приложений.

- Выберите протокол TCP и порт 3128.

В дополнительных параметрах установите Алгоритм распространения на Максимальное распространение.

Для сценария пользовательских данных выполните следующие действия:

Создайте следующий скрипт конфигурации с учетом используемого порта и служб:

# Recommended minimum configuration: # Squid listening port http_port 3128 # Do not allow caching cache deny all # allowlist sites allowed acl allowed_http_sites dstdomain .azure-devices.net acl allowed_http_sites dstdomain .blob.core.windows.net acl allowed_http_sites dstdomain .servicebus.windows.net acl allowed_http_sites dstdomain .download.microsoft.com http_access allow allowed_http_sites # allowlisting acl SSL_ports port 443 acl CONNECT method CONNECT # Deny CONNECT to other unsecure ports http_access deny CONNECT !SSL_ports # default network rules http_access allow localhost http_access deny allЗакодируйте содержимое файла скрипта по методу base-64.

Скопируйте содержимое закодированного файла, а затем создайте следующий скрипт конфигурации:

#cloud-config # updates packages apt_upgrade: true # Install squid packages packages: - squid run cmd: - systemctl stop squid - mv /etc/squid/squid.conf /etc/squid/squid.conf.factory write_files: - encoding: b64 content: <replace with base64 encoded text> path: /etc/squid/squid.conf permissions: '0644' run cmd: - systemctl start squid - apt-get -y upgrade; [ -e /var/run/reboot-required ] && reboot

Шаг 6. Создайте подсистему Azure Load Balancer

Azure Load Balancer — это 4-х уровневая подсистема балансировки нагрузки, которая распределяет входящий трафик между работоспособными экземплярами виртуальных машин с помощью алгоритма распределения на основе хэша.

Дополнительные сведения см. в статье Документация по Azure Load Balancer.

Чтобы создать подсистему балансировки нагрузки Azure для подключения датчика:

Создайте подсистему балансировки нагрузки с SKU "Стандартный" и с типом Внутренний, чтобы подсистема балансировки нагрузки была закрыта для интернета.

Определите динамический интерфейсный IP-адрес в созданной ранее подсети

proxysrv, установив избыточную доступность между зонами.Для серверной части выберите созданный ранее масштабируемый набор виртуальных машин.

Для порта, определенного в датчике, создайте правило балансировки нагрузки TCP, соединяющее интерфейсный IP-адрес с внутренним пулом. По умолчанию используется порт 3128.

Создайте новую пробу работоспособности и определите пробу работоспособности TCP для порта 3128.

Определите порядок ведения журнала подсистемы балансировки нагрузки:

На портале Azure перейдите к созданной подсистеме балансировки нагрузки.

Выберите Параметр диагностики>Добавить параметр диагностики.

Введите понятное имя и задайте категорию allMetrics.

Выберите Отправить в рабочую область Log Analytics, а затем выберите свою рабочую область Log Analytics.

Шаг 7. Настройте шлюз NAT

Чтобы настроить шлюз NAT для подключения датчика, выполните следующие действия:

Создайте новый шлюз NAT.

На вкладке Исходящий IP-адрес выберите Создание общедоступного IP-адреса.

На вкладке Подсеть выберите созданную ранее подсеть

ProxyserverSubnet.

Теперь прокси-сервер полностью настроен. Перейдите к определению параметров прокси-сервера на датчике OT.

Подключение через цепочку прокси

Датчик можно подключить к Defender для Интернета вещей в Azure с помощью цепочки прокси-серверов в следующих ситуациях:

- – датчику требуется прокси-сервер для связи между сетью и облаком;

- – вы хотите подключить несколько датчиков к Azure через единую точку.

Если у вас уже настроен прокси-сервер, перейдите непосредственно к определению параметров прокси-сервера в консоли датчика.

Если у вас еще нет прокси-сервера, используйте процедуры, описанные в этом разделе, для настройки цепочки прокси-серверов.

Дополнительные сведения см. в статье Прокси-подключение через цепочку прокси.

Необходимые компоненты

Перед началом работы, убедитесь, что на сервере узла в сети сайта выполняется процесс прокси-сервера. Процесс прокси-сервера должен быть доступен как для датчика, так и для следующего прокси-сервера в цепочке.

Мы проверили работу этой процедуры с помощью прокси-сервера Squid с открытым кодом. Этот прокси-сервер использует для подключения туннелирование HTTP и команду HTTP CONNECT. Но для этого метода подключения подойдет любое другое подключение к цепочке прокси-сервера, которое поддерживает команду CONNECT.

Внимание

Microsoft Defender для Интернета вещей не поддерживает Squid или другие службы прокси-сервера. Клиент самостоятельно настраивает и обслуживает службы прокси-сервера.

Настройка подключения к цепочке прокси-сервера

В этой процедуре описан порядок установки и настройки подключения между датчиками и службы Defender для Интернета вещей с помощью последней версии Squid на сервере Ubuntu.

Определите параметры прокси-сервера для каждого датчика, для этого:

Войдите в датчик OT и выберите параметры сети датчика > систем.

Включите параметр Включить прокси-сервер и определите узел прокси-сервера, порт, имя пользователя и пароль.

Установите прокси-сервер Squid:

Войдите на компьютер с прокси-сервером Ubuntu и запустите окно терминала.

Обновите систему и установите Squid. Например:

sudo apt-get update sudo apt-get install squidОткройте файл конфигурации Squid. Например, в

/etc/squid/squid.confили/etc/squid/conf.d/, и откройте файл в текстовом редакторе.В файле конфигурации Squid найдите следующий текст:

# INSERT YOUR OWN RULE(S) HERE TO ALLOW ACCESS FROM YOUR CLIENTS.Добавьте

acl <sensor-name> src <sensor-ip>иhttp_access allow <sensor-name>в файл. Например:# INSERT YOUR OWN RULE(S) HERE TO ALLOW ACCESS FROM YOUR CLIENTS acl sensor1 src 10.100.100.1 http_access allow sensor1Если нужно больше датчиков, достаточно добавить дополнительные линии для датчика.

Настройте запуск службы Squid при включении. Запустить:

sudo systemctl enable squid

Подключите прокси-сервер к Defender для Интернета вещей. Убедитесь, что исходящий трафик HTTPS через порт 443 разрешен от датчика к необходимым конечным точкам для Defender для Интернета вещей.

Дополнительные сведения см. в разделе "Подготовка датчиков OT для управления облаком".

Теперь прокси-сервер полностью настроен. Перейдите к определению параметров прокси-сервера на датчике OT.

Настройка подключения для сред с несколькими облаками

В этом разделе описан порядок подключения датчика к Defender для Интернета вещей в Azure из датчиков, развернутых в одном или нескольких общедоступных облаках. Дополнительные сведения см. в разделе "Многооблачные подключения".

Необходимые компоненты

Перед началом работы убедитесь, что у вас есть датчик, развернутый в общедоступном облаке, например AWS или Google Cloud, и настроен для мониторинга трафика SPAN.

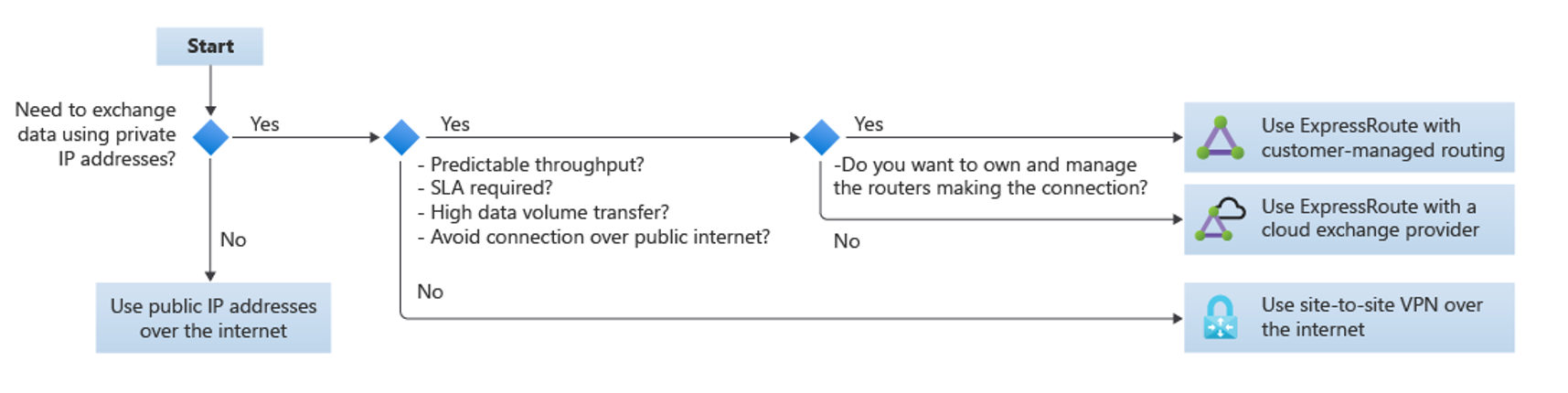

Выбор метода многооблачного подключения

Чтобы правильно подобрать метод подключения, воспользуйтесь следующей блок схемой.

Используйте общедоступные IP-адреса в Интернете, если вам не нужно обмениваться данными с помощью частных IP-адресов

VPN типа "сеть — сеть" через Интернет рекомендуется использовать только в том случае, если вам не требуется следующее:

- Прогнозируемая пропускная способность

- SLA

- Передача больших объемов данных

- Исключение подключения через общедоступный Интернет.

Если требуется прогнозируемая пропускная способность, соглашение об уровне обслуживания, передача больших объемов данных или исключение подключения через общедоступный Интернет используйте Use ExpressRoute.

В данном случае:

- Если вы хотите владеть и управлять маршрутизаторами, которые отвечают за подключение, используйте ExpressRoute с управляемой клиентом маршрутизацией.

- Если вы не планируете владеть и управлять маршрутизаторами, которые отвечают за подключение, используйте ExpressRoute с поставщиком услуг по обмену данными с облаком.

Настройка

Настройте датчик для подключения к облаку с помощью одного из рекомендуемых методов Azure Cloud Adoption Framework. Дополнительные сведения см. в статье Подключение к другим поставщикам облачных служб.

Для создания частного подключения между VPC и Defender для Интернета вещей, подключите VPC к виртуальной сети Azure через VPN. Например, если вы подключаетесь из VPC AWS, рекомендуем прочитать статью Создание VPN-подключения между Azure и AWS с помощью управляемых решений, опубликованную в нашем блоге технического сообщества.

После настройки VPC и виртуальной сети определите параметры прокси-сервера на датчике OT.

Следующие шаги

Рекомендуется настроить подключение Active Directory для управления локальными пользователями на датчике OT, а также настроить мониторинг работоспособности датчика с помощью SNMP.

Если эти параметры не настроены во время развертывания, вы также можете вернуть и настроить их позже. Дополнительные сведения см. в разделе: