Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Эта статья содержит одну из нескольких статей, описывающих путь развертывания для мониторинга OT с помощью Microsoft Defender для Интернета вещей.

Настройте порт SPAN на коммутаторе, чтобы зеркально отображать локальный трафик из интерфейсов на коммутаторе в другой интерфейс в том же коммутаторе.

В этой статье приведены примеры процессов и процедур конфигурации для настройки порта SPAN с помощью интерфейса командной строки Cisco или ГРАФИЧЕСКОго интерфейса для коммутатора Cisco 2960 с 24 портами, работающими под управлением IOS.

Это важно

Эта статья предназначена только в качестве примера руководства, а не в качестве инструкций. Зеркальные порты в других операционных системах Cisco и других брендах коммутаторов настроены по-другому. Дополнительные сведения см. в документации по коммутатору.

Предпосылки

Перед началом работы убедитесь, что вы понимаете план мониторинга сети с помощью Defender для Интернета вещей и порты SPAN, которые необходимо настроить.

Дополнительные сведения см. в разделе Методы зеркального отображения трафика для мониторинга OT.

Пример конфигурации порта CLI SPAN (Cisco 2960)

В следующих командах показан пример процесса настройки порта SPAN в Cisco 2960 через CLI:

Cisco2960# configure terminal

Cisco2960(config)# monitor session 1 source interface fastehernet 0/2 - 23 rx

Cisco2960(config)# monitor session 1 destination interface fastethernet 0/24

Cisco2960(config)# end

Cisco2960# show monitor session 1

Cisco2960# running-copy startup-config

Пример конфигурации порта GUI SPAN (Cisco 2960)

В этой процедуре описаны высокоуровневые шаги по настройке порта SPAN в Cisco 2960 через графический интерфейс. Дополнительные сведения см. в соответствующей документации по Cisco.

Из графического интерфейса конфигурации коммутатора:

- Введите глобальный режим конфигурации.

- Настройте первые 23 порта в качестве источника сеанса, зеркальное отображение только пакетов RX.

- Настройте порт 24 для назначения сеанса.

- Вернитесь в привилегированный режим EXEC.

- Проверьте конфигурацию зеркального отображения портов.

- Сохраните конфигурацию.

Пример конфигурации порта CLI SPAN с несколькими виртуальными локальными сетями (Cisco 2960)

Defender для Интернета вещей может отслеживать несколько виртуальных ЛС, настроенных в сети без дополнительной настройки, если сетевой коммутатор настроен для отправки тегов виртуальной локальной сети в Defender для Интернета вещей.

Например, на коммутаторе Cisco необходимо настроить следующие команды для поддержки мониторинга виртуальных ЛС в Defender для Интернета вещей:

Сеанс мониторинга: Следующие команды настраивают ваш коммутатор на отправку VLAN на порт SPAN.

monitor session 1 source interface Gi1/2

monitor session 1 filter packet type good Rx

monitor session 1 destination interface fastEthernet1/1 encapsulation dot1q

Мониторинг магистрального порта F.E. Gi1/1: следующие команды настраивают коммутатор для поддержки VLAN, настроенных на магистральном порту:

interface GigabitEthernet1/1

switchport trunk encapsulation dot1q

switchport mode trunk

Проверка зеркального отображения трафика

После настройки зеркального отображения трафика попробуйте получить образец записанного трафика (PCAP-файл) из коммутатора SPAN-порта или зеркального порта.

Пример PCAP-файла поможет вам:

- Проверка конфигурации коммутатора

- Убедитесь, что трафик, проходящий через коммутатор, относится к мониторингу

- Определение пропускной способности и предполагаемое количество устройств, обнаруженных коммутатором

Используйте приложение анализатора сетевого протокола, например Wireshark, для записи примера PCAP-файла в течение нескольких минут. Например, подключите ноутбук к порту, где вы настроили мониторинг трафика.

Проверьте, имеются ли в записанном трафике одноадресные пакеты. Одноадресный трафик — это трафик, отправляемый из адреса в другой.

Если большая часть трафика — это сообщения ARP, конфигурация зеркального отображения трафика не правильна.

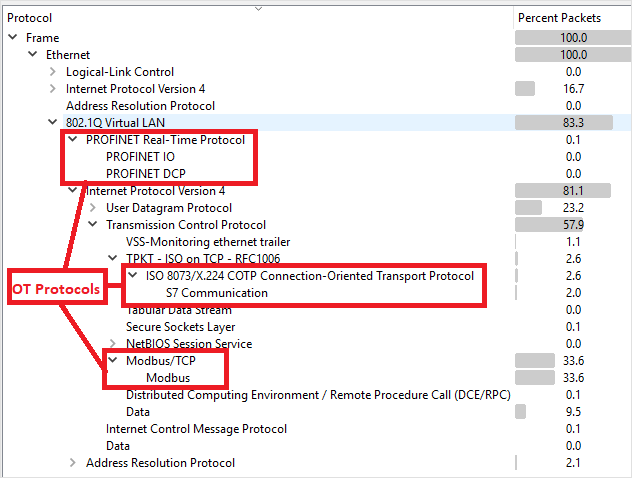

Убедитесь, что протоколы OT присутствуют в проанализированном трафике.

Рассмотрим пример.

Развертывание с использованием однонаправленных шлюзов и диодов данных

Вы можете развернуть Defender для Интернета вещей с однонаправленными шлюзами, также называемыми диодами данных. Диоды данных обеспечивают безопасный способ мониторинга сетей, так как они позволяют передавать данные только в одном направлении. Это означает, что данные можно отслеживать без ущерба для безопасности сети, так как данные нельзя отправлять обратно в противоположном направлении. Примерами решений для диодов данных являются Waterfall, Owl Cyber Defense или Хиршманн.

Если требуются однонаправленные шлюзы, рекомендуется развернуть диоды данных на трафике SPAN, направленном к порту мониторинга датчика. Например, используйте диод данных для мониторинга трафика из конфиденциальной системы, такой как промышленная система управления, при этом система остается полностью изолированной от системы мониторинга.

Поместите датчики OT за пределы электронного периметра, чтобы они принимали трафик от диода. В этом сценарии вы сможете управлять датчиками Defender для Интернета вещей из облака, сохраняя их автоматическое обновление с помощью последних пакетов аналитики угроз.