Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Интерфейс командной строки разработчика Azure (azd) упрощает настройку CI/CD с помощью команды azd pipeline config. Эта команда использует файлы определения конвейера, включенные в azd шаблоны, для автоматизации подготовки и развертывания конвейеров для ресурсов приложения в Azure. Интеграция шаблонов и конвейеров обеспечивает простой интерфейс CI/CD, azd позволяя сосредоточиться на разработке, обеспечивая согласованные и надежные развертывания.

Функции конвейера

При выполнении команды azd pipeline config, azd выполняет следующие шаги, чтобы настроить конвейер CI/CD:

- Проверка подлинности с помощью Azure: подтверждает вход и имеет необходимые разрешения.

- Выберите платформу CI/CD: запрашивает выбор между GitHub Actions или Azure Pipelines.

- Настройка репозитория. Руководство по подключению к репозиторию или созданию репозитория.

- Настройка субъекта-службы: автоматически создает и настраивает субъект-службу для безопасного развертывания.

-

Настройка проверки подлинности:

- Для GitHub: Настраивает OpenID Connect (OIDC) или учетные данные клиента.

- Для Azure Pipelines: настраивает учетные данные клиента и запрашивает личный маркер доступа (PAT).

-

Подготовка файлов конвейера: Копирование соответствующих файлов определения конвейера (

azure-dev.yml) из шаблона в ваш репозиторий. - Установка переменных и секретов конвейера: конфигурация необходимых переменных и секретов для развертывания.

- Фиксация и отправка изменений: фиксирует и отправляет конфигурацию конвейера в репозиторий.

- Запуск конвейеров: создает ресурсы Azure, обновляет их и развертывает ваше приложение.

Сведения о конкретной платформе

Эта azd pipeline config команда поддерживает как GitHub Actions, так и Azure Pipelines, каждый из которых имеет свои особенности.

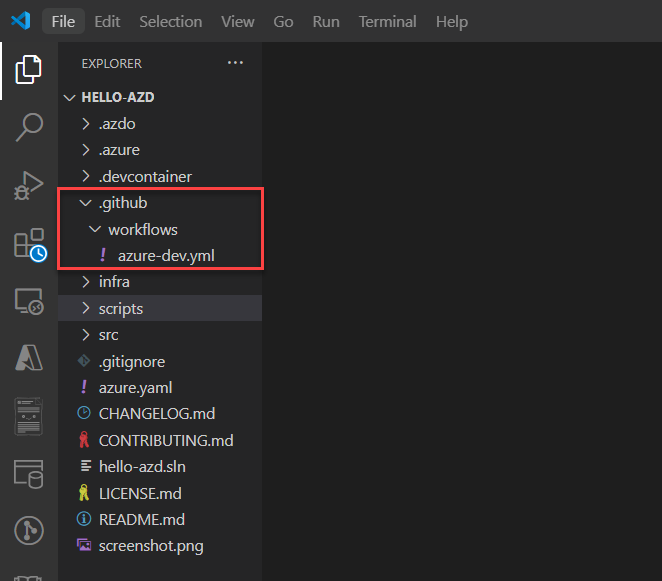

Действия GitHub:

- Работает с репозиториями, размещенными на GitHub.

- Использует каталог

.github/workflowsдля файла конфигурацииazure-dev.yml. - Поддерживает OpenID Connect (OIDC) для безопасной проверки подлинности по умолчанию.

- Может использовать учетные данные клиента в качестве альтернативного метода проверки подлинности.

Azure Pipelines:

- Работает с репозиториями, размещенными в Azure Pipelines.

- Использует каталоги

.azuredevops/pipelinesили.azdo/pipelinesдля файла конфигурацииazure-dev.yml. - Использует учетные данные клиента для проверки подлинности (OIDC в настоящее время не поддерживается).

- Требуется личный токен доступа (PAT) с заданными параметрами.

- Поддерживает защищённые основные ветки через рабочие процессы pull request.

Интеграция шаблонов

Шаблоны ИНТЕРФЕЙСА командной строки разработчика Azure могут включать предварительно настроенные файлы определения конвейера CI/CD (azure-dev.ymlсовместимые с командой azd pipeline config ). При клонировании шаблона можно немедленно запустить azd pipeline config для настройки конвейера CI/CD без создания файлов конфигурации с нуля.

Шаблоны также могут включать настраиваемые конфигурации конвейера с дополнительными переменными, секретами и параметрами среды в azure.yaml файле, что упрощает адаптацию конвейера к различным требованиям проекта.

Пример рабочего процесса

Типичный рабочий процесс для использования azd pipeline config включает:

- Клонируйте требуемый

azdрепозиторий шаблонов на локальный компьютер. -

azd pipeline configВыполните команду и следуйте инструкциям, чтобы настроить конвейер. Первый запуск подготавливает необходимые ресурсы Azure и активирует рабочий процесс для развертывания приложения. - После создания конвейера зафиксируйте и отправьте все изменения в репозиторий, чтобы активировать конвейер развертывания и обновить приложение.

- Отслеживайте выполнение конвейера на платформе CI/CD, чтобы обеспечить успешное развертывание или устранение неполадок.

Изучите подробные рабочие процессы для каждой платформы:

- Создание конвейера CI/CD с помощью GitHub Actions

- Создание конвейера CI/CD с помощью Azure Pipelines

Узнайте, как создать собственные файлы определения конвейера или изучить дополнительные конфигурации: