Сетевая безопасность для ресурсов Сетки событий Azure

В этой статье описывается, как использовать следующие функции безопасности в Сетке событий Azure.

- Теги службы для исходящего трафика

- Правила брандмауэра для входящего трафика

- Частные конечные точки для входящего трафика

Теги служб

Тег службы представляет группу префиксов IP-адресов из определенной службы Azure. Корпорация Майкрософт управляет префиксами адресов, входящих в тег службы, и автоматически обновляет этот тег при изменении адресов, сводя к минимуму сложность частых обновлений правил сетевой безопасности. Для получения дополнительной информации о служебных тегах см. статью Обзор служебных тегов.

Теги службы можно использовать для определения элементов управления доступом к сети в группах безопасности сети или Брандмауэре Azure. Теги служб можно использовать вместо определенных IP-адресов при создании правил безопасности. Указав имя тега службы (например, AzureEventGrid) в соответствующем поле источника или назначения в правиле, можно разрешить или запретить трафик для соответствующей службы.

| Тег службы | Характер использования | Может ли использовать входящий или исходящий трафик? | Может быть региональным? | Можно ли использовать с Брандмауэром Azure? |

|---|---|---|---|---|

| AzureEventGrid | Сетка событий Azure. | И то, и другое | No | No |

IP-брандмауэр

Сетка событий Azure поддерживает элементы управления доступом на основе IP-адресов для публикации в разделах и доменах. Элементы управления на основе IP-адресов позволяют ограничить публикующих в разделе или домене только набором утвержденных компьютеров и облачных служб. Эта функция дополняет механизмы проверки подлинности, поддерживаемые Сеткой событий.

По умолчанию раздел и домен доступны из Интернета при условии, что запрос поступает с действительными данными для аутентификации и авторизации. С помощью брандмауэра для IP-адресов такой доступ можно дополнительно ограничить набором или диапазоном IP-адресов в нотации CIDR. Издатели, исходящие из любого другого IP-адреса, отклоняются и получают ответ 403 (запрещено).

Пошаговые инструкции по настройке брандмауэра IP для разделов и доменов см. в разделе Настройка брандмауэра для IP-адресов.

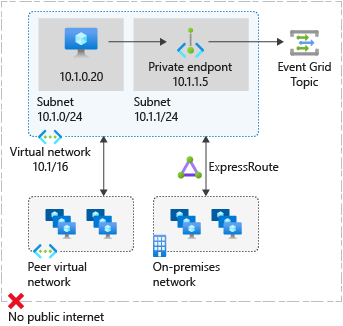

Частные конечные точки

Вы можете использовать частные конечные точки, чтобы пропускать безопасный входящий трафик событий непосредственно из виртуальной сети в ресурсы Сетки событий по приватному каналу, без использования общедоступного Интернета. Частная конечная точка — это специальный сетевой интерфейс для службы Azure, размещенный в виртуальной сети. При создании частной конечной точки для раздела или домена он обеспечивает безопасное подключение между клиентами в виртуальной сети и ресурсом Сетки событий. Частной конечной точке назначается IP-адрес из диапазона IP-адресов виртуальной сети. Подключение между частной конечной точкой и службой Сетки событий использует защищенный приватный канал.

Использование частных конечных точек для ресурса сетки событий позволяет:

- Безопасный доступ к разделу или домену из виртуальной сети через магистральную сеть Майкрософт, а не через общедоступный Интернет.

- Безопасное подключение из локальных сетей, которые подключаются к виртуальной сети с помощью VPN или Express Routes с частным пирингом.

При создании частной конечной точки для раздела или домена в виртуальной сети запрос на согласие отправляется для утверждения владельцу ресурса. Если пользователь, запрашивающий создание частной конечной точки, одновременно является владельцем ресурса, запрос на согласие утверждается автоматически. В противном случае соединение находится в состоянии ожидания, пока не будет утверждено. Приложения в виртуальной сети могут легко подключаться к службе сетки событий через частную конечную точку, используя те же строка подключения и механизмы авторизации, которые они будут использовать в противном случае. Владельцы ресурсов могут управлять запросами на согласие и частными конечными точками на вкладке Private endpoints (Частные конечные точки) для ресурса на портале Azure.

Подключение к частным конечным точкам

Издатели в виртуальной сети с помощью частной конечной точки должны использовать ту же строка подключения для раздела или домена, что и клиенты, подключающиеся к общедоступной конечной точке. Разрешение системы доменных имен (DNS) автоматически направляет подключения из виртуальной сети к теме или домену по приватной ссылке. Сетка событий создает частную зону DNS, подключенную к виртуальной сети, с необходимым обновлением для частных конечных точек по умолчанию. Однако если вы используете собственный DNS-сервер, может потребоваться внести дополнительные изменения в конфигурацию DNS.

Изменения DNS для частных конечных точек

При создании частной конечной точки запись DNS CNAME для ресурса обновляется и получает псевдоним в поддомене с префиксом privatelink. По умолчанию создается частная зона DNS, соответствующая поддомену частной ссылки.

При разрешении URL-адреса раздела или конечной точки домена извне виртуальной сети с частной конечной точкой она разрешается в общедоступную конечную точку службы. Записи ресурсов DNS для "topicA" при разрешении извне виртуальной сети , в которых размещена частная конечная точка, являются следующими:

| Имя. | Тип | значение |

|---|---|---|

topicA.westus.eventgrid.azure.net |

CNAME | topicA.westus.privatelink.eventgrid.azure.net |

topicA.westus.privatelink.eventgrid.azure.net |

CNAME | <Профиль диспетчера трафика Azure> |

Вы можете запретить или контролировать доступ для клиента за пределами виртуальной сети через общедоступную конечную точку с помощью брандмауэра IP-адресов.

При разрешении из виртуальной сети, на котором размещена частная конечная точка, URL-адрес темы или конечной точки домена разрешается по IP-адресу частной конечной точки. Записи ресурсов DNS для раздела "topicA" при разрешении из виртуальной сети , где размещена частная конечная точка, являются следующими:

| Имя. | Тип | значение |

|---|---|---|

topicA.westus.eventgrid.azure.net |

CNAME | topicA.westus.privatelink.eventgrid.azure.net |

topicA.westus.privatelink.eventgrid.azure.net |

а | 10.0.0.5 |

Этот подход позволяет получить доступ к теме или домену, используя ту же строка подключения для клиентов в виртуальной сети, где размещаются частные конечные точки, и клиенты за пределами виртуальной сети.

Если вы используете пользовательский DNS-сервер в сети, клиенты могут разрешить полное доменное имя (FQDN) для раздела или конечной точки домена на IP-адрес частной конечной точки. Настройте DNS-сервер, чтобы делегировать поддомен приватного канала в частную зону DNS для виртуальной сети или настроить записи A для topicOrDomainName.regionName.privatelink.eventgrid.azure.net IP-адреса частной конечной точки.

Рекомендуемое имя зоны DNS — privatelink.eventgrid.azure.net.

Частные конечные точки и публикация

В следующей таблице описаны различные состояния подключения к частной конечной точке и их влияние на публикацию.

| Состояние соединения | Публикация успешно выполнена (да/нет) |

|---|---|

| Утвержденная | Да |

| Аннулировано | No |

| Не завершено | No |

| Отключено | No |

Чтобы публикация прошла успешно, состояние подключения к частной конечной точке должно быть утверждено. Если подключение отклоняется, оно не может быть утверждено с помощью портал Azure. Единственной возможностью является удаление соединения и создание нового.

Квоты и ограничения

Существует ограничение на количество правил брандмауэра для IP-адресов и подключений к частной конечной точке для одного раздела или домена. См. статью Квоты и ограничения Сетки событий Azure.

Следующие шаги

Вы можете настроить брандмауэр IP-адресов для ресурса Сетки событий, чтобы предоставлять доступ из общедоступного Интернета определенным набором IP-адресов или диапазонов IP-адресов. Пошаговые инструкции см. в статье о настройке брандмауэра для IP-адресов.

Вы можете настроить частные конечные точки, чтобы предоставлять доступ только указанными виртуальными сетями. Пошаговые инструкции см. в статье о настройке частных конечных точек.

Сведения об устранении неполадок с сетевым подключением см. в статье "Устранение неполадок с сетевым подключением".

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по