Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

В этой статье описано, как настроить расширение Монитор подключений для мониторинга ExpressRoute. Монитор подключений — это облачное решение для мониторинга сети, которое отслеживает подключение между облачными развертываниями Azure и локальными расположениями (например, филиалами). Это часть журналов Azure Monitor и позволяет отслеживать сетевое подключение как для частных, так и для пиринговых подключений Майкрософт. Настроив Монитор подключений для ExpressRoute, можно определить и устранить проблемы с сетью.

Примечание.

Недавно данная статья была обновлена для использования термина "журналы Azure Monitor" вместо "Log Analytics". Данные журнала по-прежнему хранятся в рабочей области Log Analytics, собираются и анализируются той же службой Log Analytics. Мы обновляем терминологию, чтобы лучше отразить роль журналов в Azure Monitor. Дополнительные сведения см. в статье Изменения фирменной символики Azure Monitor.

С помощью Монитора подключений ExpressRoute вы можете:

- отслеживание потерь и задержек в различных виртуальных сетях и настройка оповещений;

- Отслеживайте все сетевые пути, включая избыточные.

- Устранение временных проблем с сетью и проблем, возникающих в определенный момент времени, которые сложно воспроизвести.

- Определите определенные сегменты сети, ответственные за снижение производительности.

Рабочий процесс

Агенты мониторинга устанавливаются на нескольких серверах, как локально, так и в среде Azure. Эти агенты взаимодействуют, отправляя пакеты подтверждения TCP, что позволяет Azure сопоставлять топологию сети и пути трафика.

- Создадите рабочую область Log Analytics.

- Установка и настройка агентов программного обеспечения (не требуется только для пиринга Майкрософт):

- Установите агенты мониторинга на локальных серверах и виртуальных машинах Azure (для частного пиринга).

- Настройте параметры на серверах агента мониторинга, чтобы разрешить обмен данными (например, открыть порты брандмауэра).

- Настройте правила группы безопасности сети (NSG), чтобы разрешить обмен данными между агентами мониторинга на виртуальных машинах Azure и локальных агентах.

- Включите Наблюдатель за сетями в подписке.

- Настройте мониторинг путем создания мониторов подключений с группами тестов для мониторинга конечных точек источника и назначения в сети.

Если вы уже используете Монитор производительности сети (не рекомендуется) или Монитор подключений и имеете рабочую область Log Analytics в поддерживаемом регионе, можно пропустить шаги 1 и 2 и начать с шага 3.

Создание рабочей области

Создайте рабочую область в подписке с виртуальными сетями, связанными с каналом ExpressRoute.

Войдите на портал Azure. В рамках подписки с виртуальными сетями, подключенными к каналу ExpressRoute, выберите + Создать ресурс. Выполните поиск по запросу рабочая область Log Analytics, а затем нажмите Создать.

Примечание.

Вы можете создать новую рабочую область или использовать существующую. Если используется существующая рабочая область, убедитесь, что она перенесена на новый язык запросов. Дополнительные сведения...

Создайте рабочую область, введя или выбрав следующие сведения:

Настройки Значение Подписка Выберите подписку с каналом ExpressRoute. Группа ресурсов Выберите существующую группу ресурсов или создайте новую. Имя. Введите название рабочей области. Область/регион Выберите регион, в котором создается эта рабочая область. Примечание.

Канал ExpressRoute может находиться в любой точке мира. Он не обязательно находится в том же регионе, что и рабочая область.

Выберите Обзор и создание, чтобы проверить, а затем Создать, чтобы развернуть рабочую среду. После развертывания перейдите к следующему разделу, чтобы настроить решение мониторинга.

Настройка решения для мониторинга

Выполните скрипт Azure PowerShell, заменив значения для $SubscriptionId, $location, $resourceGroup и $workspaceName. Затем запустите сценарий, чтобы настроить решение для мониторинга.

$subscriptionId = "Subscription ID should come here"

Select-AzSubscription -SubscriptionId $subscriptionId

$location = "Workspace location should come here"

$resourceGroup = "Resource group name should come here"

$workspaceName = "Workspace name should come here"

$solution = @{

Location = $location

Properties = @{

workspaceResourceId

workspaceResourceId = "/subscriptions/$($subscriptionId)/resourcegroups/$($resourceGroup)/providers/Microsoft.OperationalInsights/workspaces/$($workspaceName)"

}

Plan = @{

Name = "NetworkMonitoring($($workspaceName))"

Publisher = "Microsoft"

Product = "OMSGallery/NetworkMonitoring"

PromotionCode = ""

}

ResourceName = "NetworkMonitoring($($workspaceName))"

ResourceType = "Microsoft.OperationsManagement/solutions"

ResourceGroupName = $resourceGroup

}

New-AzResource @solution -Force

После настройки решения мониторинга перейдите к установке и настройке агентов мониторинга на серверах.

Установка и настройка агентов в локальной среде

Загрузка файла установки агента

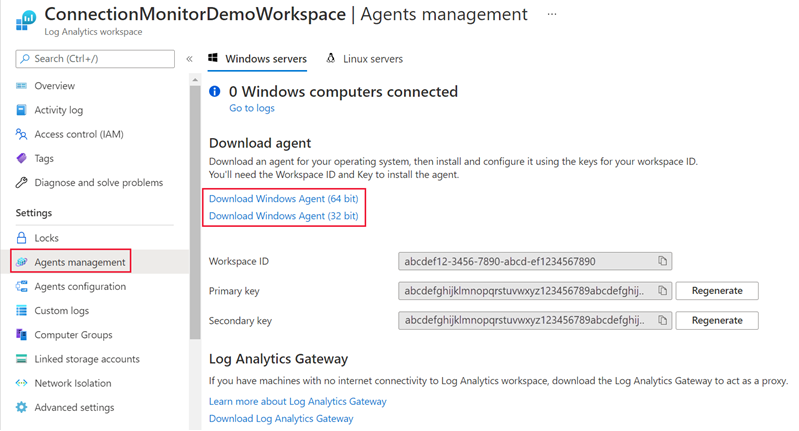

Перейдите в рабочую область Log Analytics и выберите Управление агентами в разделе Параметры. Скачайте агент, соответствующий операционной системе вашего компьютера.

Скопируйте идентификатор рабочей области и первичный ключ в Блокнот.

На компьютерах под управлением ОС Windows скачайте и запустите этот сценарий PowerShell EnableRules.ps1 в окне PowerShell с правами администратора. Скрипт открывает соответствующий порт брандмауэра для транзакций TCP.

Для компьютеров Linux измените номер порта вручную:

- Перейдите к /var/opt/microsoft/omsagent/npm_state.

- Откройте файл npmdregistry.

- Измените значение для параметра Port Number —

PortNumber:<port of your choice>.

Установка агента Log Analytics на каждом сервере мониторинга

Установите агент Log Analytics по крайней мере на двух серверах с обеих сторон подключения ExpressRoute для избыточности. Выполните следующие действия:

Выберите соответствующую операционную систему, чтобы установить агент Log Analytics на серверах:

После установки Microsoft Monitoring Agent появится в панели управления. Проверьте конфигурацию и проверьте подключение агента к журналам Azure Monitor.

Повторите шаги 1 и 2 для других локальных компьютеров, которые вы хотите отслеживать.

Установка агента наблюдателя за сетями на каждом сервере мониторинга

Новая виртуальная машина Azure

При создании новой виртуальной машины Azure для мониторинга подключения можно установить агент Наблюдатель за сетями во время создания виртуальной машины.

Существующая виртуальная машина Azure

При использовании существующей виртуальной машины установите агент сети отдельно для Linux и Windows.

Открытие портов брандмауэра на серверах агентов мониторинга

Убедитесь, что правила брандмауэра разрешают пакеты TCP или ICMP между исходными и целевыми серверами для мониторинга подключений.

Windows

Запустите скрипт EnableRules PowerShell (скачанный ранее) в окне PowerShell с правами администратора. Этот скрипт создает необходимые разделы реестра Windows и правила брандмауэра Windows.

Примечание.

Сценарий настраивает правила брандмауэра Windows только на сервере, где он выполняется. Убедитесь, что брандмауэры сети разрешают трафик для TCP-порта, используемого монитором подключения.

Linux

Измените номера портов вручную:

- Перейдите к /var/opt/microsoft/omsagent/npm_state.

- Откройте файл npmdregistry.

- Измените значение для параметра Port Number —

PortNumber:<port of your choice>. Убедитесь, что один и тот же номер порта используется для всех агентов в рабочей области.

Настройка правил для группы безопасности сети

Чтобы отслеживать серверы в Azure, настройте правила NSG, чтобы разрешить трафик TCP или ICMP из Монитор подключений. Порт по умолчанию — 8084.

Дополнительные сведения о NSG см. в руководстве по фильтрации сетевого трафика.

Примечание.

Убедитесь, что агенты установлены (как в локальной среде, так и в Azure) и запустите скрипт PowerShell перед продолжением.

Включение наблюдателя за сетями

Убедитесь, что для подписки включена Наблюдатель за сетями. Дополнительные сведения см. в статье Включение наблюдателя за сетями.

Создание монитора подключения

Общие сведения о создании монитора подключений, тестов и групп тестов см. в статье "Создание монитора подключения". Выполните следующие действия, чтобы настроить мониторинг подключений для частного пиринга и пиринга Майкрософт:

На портале Azure перейдите к своему ресурсу Наблюдателя за сетями и выберите Монитор подключений в разделе Мониторинг. Нажмите кнопку "Создать", чтобы создать монитор подключения.

На вкладке "Основные сведения" выберите тот же регион, в котором развернута рабочая область Log Analytics для поля "Регион ". Для настройки рабочей области выберите существующую рабочую область Log Analytics, созданную ранее. Затем нажмите Далее: тестовые группы >>.

На странице "Добавление сведений о группе тестирования" добавьте исходные и целевые конечные точки для тестовой группы. Введите имя для этой тестовой группы.

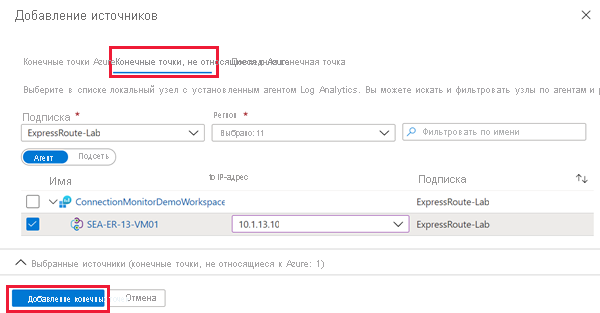

Выберите "Добавить источник" и перейдите на вкладку конечных точек, отличных от Azure. Выберите локальные ресурсы с установленным агентом Log Analytics, который требуется отслеживать, а затем нажмите кнопку "Добавить конечные точки".

Выберите " Добавить назначения".

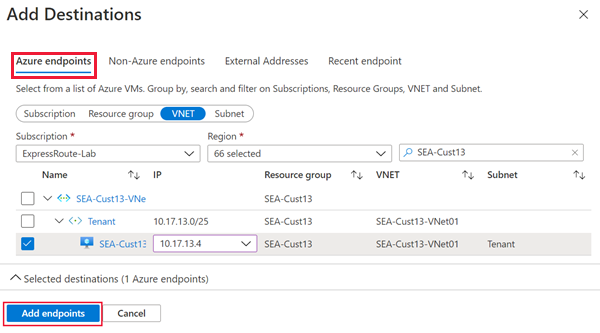

Чтобы отслеживать подключение через частный пиринг ExpressRoute, перейдите на вкладку конечных точек Azure. Выберите ресурсы Azure с установленным агентом Наблюдатель за сетями, который требуется отслеживать. Выберите частный IP-адрес каждого ресурса в столбце IP - адресов. Нажмите кнопку Добавить конечные точки.

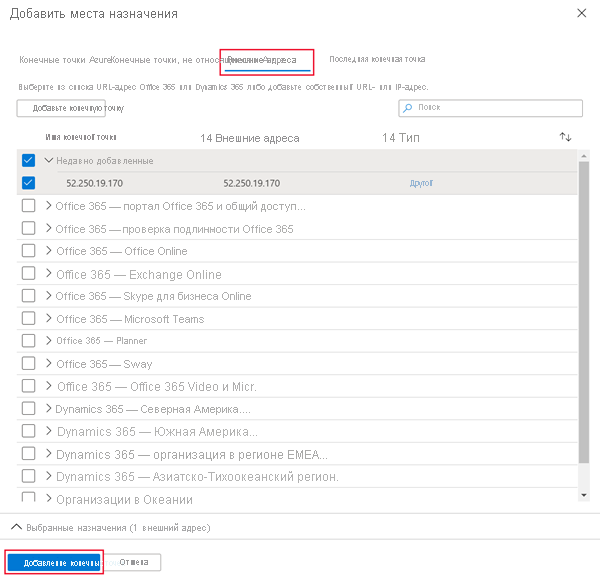

Чтобы отслеживать подключение через пиринг ExpressRoute Майкрософт, перейдите на вкладку "Внешние адреса". Выберите службы Майкрософт конечные точки, которые вы хотите отслеживать. Нажмите кнопку Добавить конечные точки.

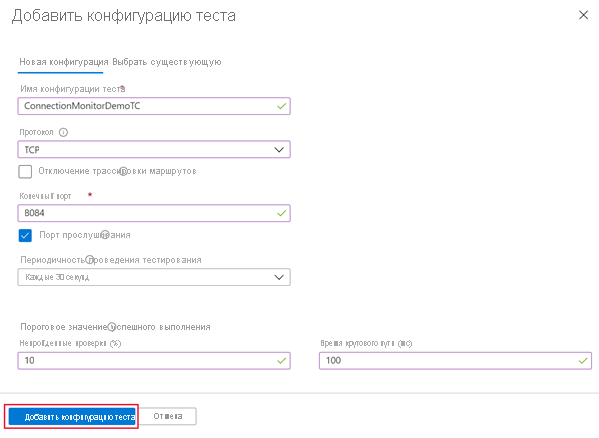

Выберите " Добавить тестовую конфигурацию". Выберите TCP для протокола и введите целевой порт, открытый на серверах. Настройте частоту тестирования и пороговые значения для неудачных проверок и времени кругового пути. Нажмите Добавить конфигурацию теста.

После добавления источников, назначений и конфигурации теста выберите Добавить тестовую группу.

Нажмите кнопку Далее: создайте оповещение >> , если вы хотите создать оповещения. По завершении выберите Просмотр и создание, а затем щелкните Создать.

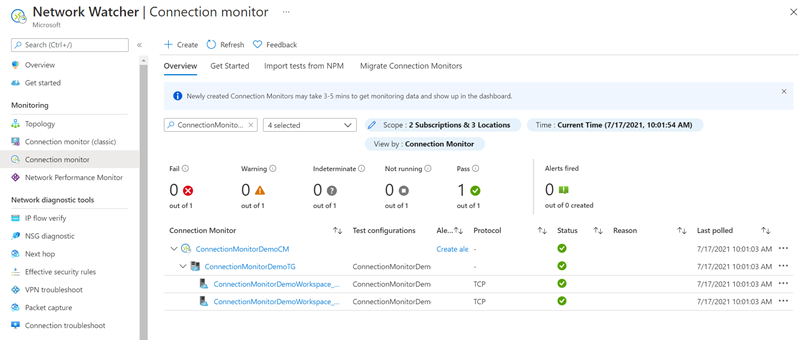

Показать результаты

Перейдите к своему ресурсу Наблюдателя за сетями и выберите Монитор подключений в разделе Мониторинг. Новый монитор подключений должен отобразиться через 5 минут. Чтобы просмотреть топологию сети и диаграммы производительности монитора подключений, выберите тест в раскрывающемся списке тестовой группы.

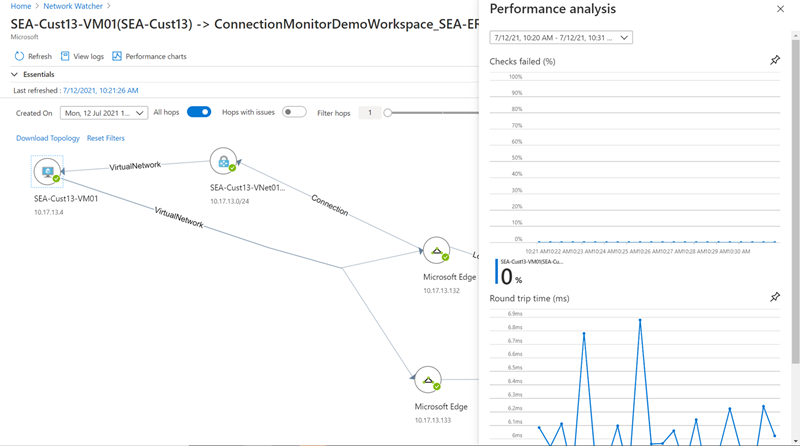

На панели анализа производительности просмотрите процент сбоев проверки и результаты каждого теста. Настройте интервал времени для отображаемых данных с помощью раскрывающегося списка в верхней части панели.

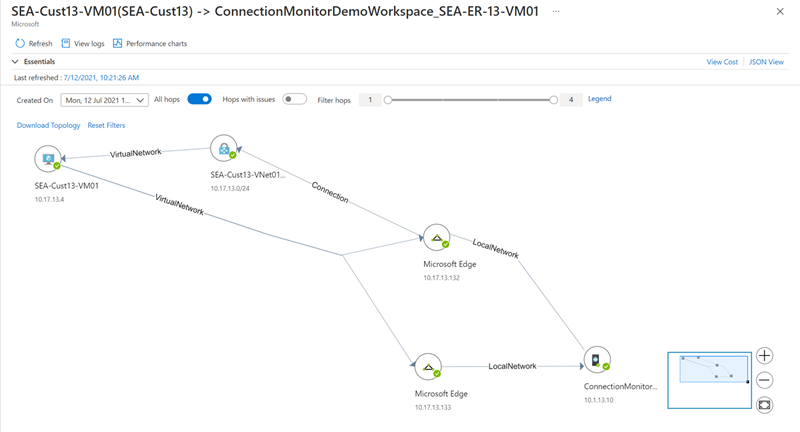

Закрытие панели анализа производительности показывает топологию сети, обнаруженную монитором подключения между конечными точками источника и назначения. В этом представлении показаны двунаправленные пути трафика и задержка на каждом этапе, прежде чем достичь периферийной сети Майкрософт.

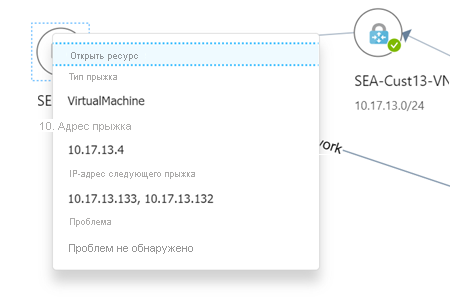

При выборе любого прыжка в представлении топологии отображаются дополнительные сведения о прыжке. Здесь отображаются все проблемы, обнаруженные монитором подключений.

Следующие шаги

Дополнительные сведения о мониторинге в Azure ExpressRoute