Развертывание поставщика партнера по безопасности

Поставщики партнера по безопасности в Диспетчере брандмауэра Azure позволяют использовать привычные и лучшие в своем классе решения "безопасности как услуги" (SECaaS) от сторонних поставщиков для защиты доступа ваших пользователей к Интернету.

Дополнительные сведения о поддерживаемых сценариях и рекомендациях см. в статье Что такое поставщики партнеров по безопасности?

Теперь также доступны интегрированные партнеры от сторонних поставщиков услуг по обеспечению безопасности (SECaaS):

- Zscaler

- Check Point

- iboss

Развертывание стороннего поставщика услуг безопасности в новом концентраторе

Пропустите этот раздел, если вы развертываете стороннего поставщика в существующем концентраторе.

- Войдите на портал Azure.

- В поле Поиск введите Диспетчер брандмауэра и выберите его в разделе Службы.

- Перейдите к обзору. Выберите Просмотреть защищенные виртуальные концентраторы.

- Выберите Создать защищенный виртуальный концентратор.

- Введите подписку и группу ресурсов, выберите поддерживаемый регион и добавьте сведения о концентраторе и виртуальной глобальной сети.

- Выберите Включить VPN-шлюз для использования поставщиков партнера по безопасности.

- Выберите Единицы масштабирования шлюза, соответствующие вашим требованиям.

- Выберите Далее. Брандмауэр Azure.

Примечание.

Поставщики партнеров по безопасности подключаются к концентратору с помощью туннелей VPN-шлюза. При удалении VPN-шлюза будут потеряны подключения к поставщикам партнеров по безопасности.

- Если вы хотите развернуть Брандмауэр Azure для фильтрации частного трафика вместе с поставщиком услуг сторонних поставщиков для фильтрации трафика Интернета, выберите политику для Брандмауэра Azure. См. Поддерживаемые сценарии.

- Если вы хотите развернуть в концентраторе только сторонние поставщики безопасности, выберите параметр Брандмауэр Azure: включено/отключено и установите значение Отключить.

- Выберите Далее. Поставщик партнера по безопасности.

- Установите для параметра Поставщик партнера по безопасности значение Включено.

- Выберите партнера.

- По завершении выберите Next: Отзыв и создание.

- Просмотрите содержимое и выберите Создать.

Развертывание VPN-шлюза может занять более 30 минут.

Чтобы убедиться, что центр создан, перейдите к защищенным виртуальным центрам Брандмауэр Azure Manager-Overview-View>>. Вы видите имя поставщика партнеров безопасности и состояние партнера безопасности в качестве Подключение ожидания безопасности.

После создания концентратора и настройки партнера по безопасности продолжите подключение поставщика безопасности к концентратору.

Развертывание стороннего поставщика услуг безопасности в имеющемся концентраторе

Вы также можете выбрать имеющийся концентратор в Виртуальной глобальной сети и преобразовать его в защищенный виртуальный концентратор.

- В разделе "Начало работы" выберите "Просмотр защищенных виртуальных центров".

- Выберите Преобразовать имеющиеся концентраторы.

- Выберите подписку и имеющийся концентратор. Выполните остальные шаги, чтобы развернуть сторонний поставщик в новом концентраторе.

Помните, что для преобразования имеющегося концентратора в защищенный концентратор со сторонними поставщиками необходимо развернуть VPN-шлюз.

Настройка сторонних поставщиков услуг безопасности для подключения к защищенному концентратору

Чтобы настроить туннели для VPN-шлюза виртуального концентратора, сторонние поставщики должны иметь права доступа к концентратору. Для этого свяжите субъект-службу с подпиской или группой ресурсов и предоставьте права доступа. Затем эти учетные данные необходимо предоставить третьей стороне с помощью портала.

Примечание.

Сторонние поставщики безопасности создают VPN-сайт от вашего имени. Этот VPN-сайт не отображается на портале Azure.

Создание и авторизация субъекта-службы для генерации метрик

Создайте субъект-службу Microsoft Entra: можно пропустить URL-адрес перенаправления.

Добавьте права доступа и область действия для субъекта-службы. Использование портала для создания приложения Microsoft Entra и субъекта-службы, которые имеют доступ к ресурсам

Примечание.

Вы можете ограничить доступ только этой группой ресурсов, чтобы получить более точный контроль.

Посещение портала партнера

Выполните инструкции, предоставленные партнером, чтобы завершить установку. Это включает отправку сведений Microsoft Entra для обнаружения и подключения к центру, обновления политик исходящего трафика и проверка состояния подключения и журналов.

Вы можете просмотреть состояние создания туннеля на портале Виртуальной глобальной сети Azure в Azure. Когда туннели будут подключены в Azure и на портале партнера, перейдите к следующим шагам, чтобы настроить маршруты, выбрать, какие ветви и виртуальные сети должны отсылать интернет-трафик партнеру.

Настройка безопасности с помощью Диспетчера брандмауэра

Откройте Диспетчер брандмауэра Azure и выберите "Защищенные концентраторы".

Выберите концентратор. Теперь состояние концентратора должно отображаться как Подготовлен вместо Ожидание подключения безопасности.

Убедитесь, что сторонний поставщик может подключиться к концентратору. Туннели VPN-шлюза должны находиться в состоянии Подключен. Это состояние лучше передает состояние подключения между концентратором и сторонним партнером по сравнению с предыдущим состоянием.

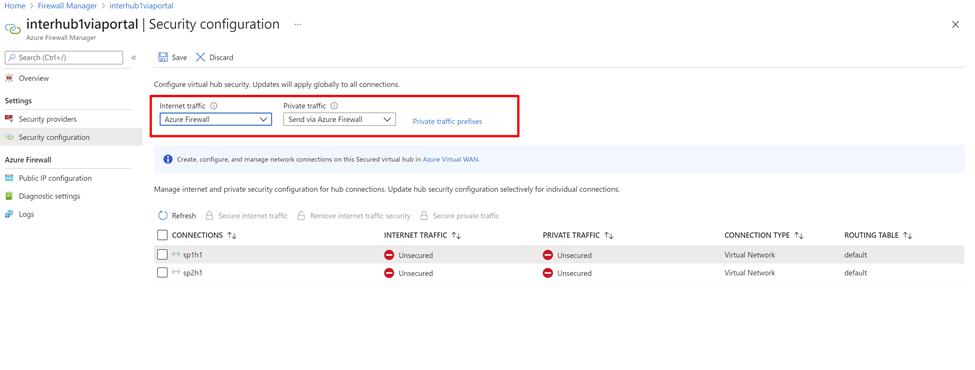

Выберите концентратор и перейдите к разделу Конфигурации безопасности.

При развертывании стороннего поставщика в концентраторе он преобразует концентратор в защищенный виртуальный концентратор. Это гарантирует, что сторонний поставщик объявляет маршрут 0.0.0.0/0 (по умолчанию) для концентратора. Однако подключения и сайты виртуальной сети, подключенные к концентратору, не получают этот маршрут, если вы не решите, какие подключения должны получить этот маршрут по умолчанию.

Примечание.

Не создавайте вручную маршрут 0.0.0.0/0 (по умолчанию) по протоколу BGP для объявлений ветвей. Для развертываний защищенных виртуальных концентраторов со сторонними поставщиками безопасности это происходит автоматически. Попытки сделать это вручную могут привести к нарушению процесса развертывания.

Настройте безопасность виртуальной глобальной сети, задав Интернет-трафик через Брандмауэр Azure и Частный трафик через доверенного партнера по безопасности. Это автоматически защитит отдельные подключения в Виртуальной глобальной сети.

Кроме того, если ваша организация использует диапазоны общедоступных IP-адресов в виртуальных сетях и филиалах, необходимо явно указать эти префиксы IP-адресов с помощью параметра Префиксы частного трафика. Префиксы общедоступных IP-адресов можно указать по отдельности или как статистические выражения.

Если для префиксов частного трафика используются адреса, не соответствующие RFC1918, вам может потребоваться настроить политики SNAT для брандмауэра, чтобы отключить SNAT для частного трафика, не соответствующего RFC1918. По умолчанию Брандмауэр Azure применяет SNAT ко всему трафику, не соответствующему RFC1918.

Ветвь или интернет-трафик виртуальной сети через стороннюю службу

Затем можно проверка, если виртуальные машины виртуальной сети или сайт филиала могут получить доступ к Интернету и проверить, передается ли трафик сторонней службе.

Завершив настройку маршрута, виртуальные машины виртуальной сети и сайты филиалов отправляются в маршрут службы сторонних производителей. Вы не можете подключиться к этим виртуальным машинам по протоколу RDP или SSH. Чтобы войти, можно развернуть службу Бастиона Azure в одноранговой виртуальной сети.

Настройка правил

Используйте портал партнера для настройки правил брандмауэра. Брандмауэр Azure проходит трафик.

Например, можно наблюдать разрешенный трафик через Брандмауэр Azure, несмотря на отсутствие явного правила для разрешения трафика. Это связано с тем, что Брандмауэр Azure передает трафик поставщику партнера по безопасности следующего прыжка (ZScalar, CheckPoint или iBoss). Брандмауэр Azure по-прежнему имеет правила для разрешения исходящего трафика, но имя правила не регистрируется.

Дополнительные сведения см. в документации партнера.

Следующие шаги

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по