Принудительное туннелирование брандмауэра Azure

При настройке Брандмауэра Azure можно указать, чтобы весь интернет-трафик направлялся в назначенный узел следующего перехода, а не непосредственно в Интернет. Например, у вас может быть маршрут по умолчанию, объявленный через BGP или с помощью определяемого пользователем маршрута (UDR) для принудительного передачи трафика в локальный пограничный брандмауэр или другое сетевое виртуальное устройство (NVA) для обработки сетевого трафика перед передачей в Интернет. Для поддержки этой конфигурации необходимо создать Брандмауэр Azure с включенной конфигурацией принудительного туннелирования. Это обязательное требование для предотвращения прерывания работы службы.

Если у вас есть предварительно существующий брандмауэр, необходимо остановить или запустить брандмауэр в принудительном режиме туннелирования для поддержки этой конфигурации. Остановка и запуск брандмауэра можно использовать для настройки принудительного туннелирования брандмауэра без необходимости повторного развертывания нового. Это необходимо сделать в течение часов обслуживания, чтобы избежать сбоев. Дополнительные сведения см. в Брандмауэр Azure часто задаваемых вопросов о остановке и перезапуске брандмауэра в режиме принудительного туннелирования.

Вы можете не предоставлять общедоступный IP-адрес непосредственно в Интернете. В этом случае можно развернуть Брандмауэр Azure в режиме принудительного туннелирования без общедоступного IP-адреса. Эта конфигурация создает интерфейс управления с общедоступным IP-адресом, используемым Брандмауэр Azure для его операций. Общедоступный IP-адрес используется исключительно платформой Azure и не может использоваться для других целей. Сеть пути к данным клиента может быть настроена без общедоступного IP-адреса, а интернет-трафик может быть принудительно туннелирован в другой брандмауэр или заблокирован.

Брандмауэр Azure обеспечивает автоматическое преобразование исходных сетевых адресов (SNAT) для всего исходящего трафика на общедоступные IP-адреса. Брандмауэр Azure не использует SNAT, в то время когда назначенный IP-адрес является IP-адресом частного диапазона согласно IANA RFC 1918. Эта логика хорошо работает при маршрутизации трафика непосредственно в Интернет. Однако при принудительном туннелировании трафик, привязанный к Интернету, привязывается к одному из частных IP-адресов брандмауэра в AzureFirewallSubnet с помощью SNAT. При этом скрывается исходный адрес из локального брандмауэра. Чтобы запретить в брандмауэре Azure использовать SNAT независимо от IP-адреса назначения, укажите 0.0.0.0/0 в качестве диапазона частных IP-адресов. В этой конфигурации брандмауэр Azure не может маршрутизировать исходящий трафик напрямую в Интернет. Дополнительные сведения см. в статье об использовании SNAT для диапазонов частных IP-адресов в Брандмауэре Azure.

Внимание

Если вы развертываете Брандмауэр Azure в центре Виртуальная глобальная сеть (защищенный виртуальный концентратор), реклама маршрута по умолчанию через Express Route или VPN-шлюз в настоящее время не поддерживается. Соответствующее исправление рассматривается.

Внимание

DNAT не поддерживается при принудительном туннелирование. Брандмауэры, развернутые с поддержкой принудительного туннелирования, не могут поддерживать входящий доступ из Интернета из-за асимметричной маршрутизации.

Конфигурация с принудительным туннелированием

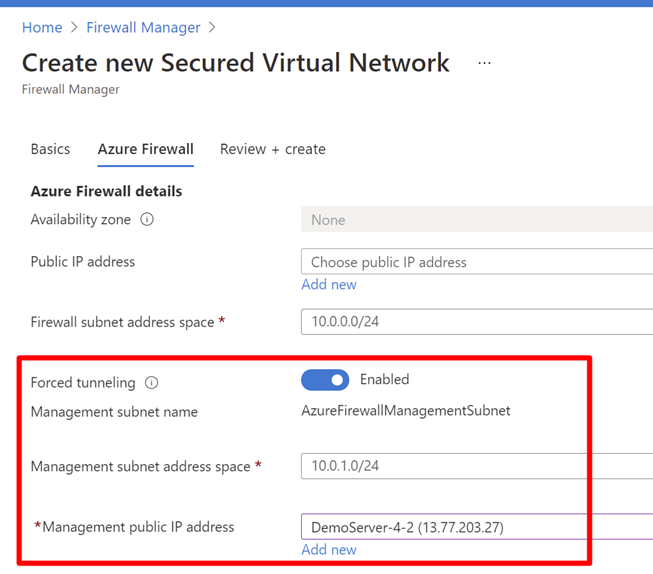

Принудительное туннелирование можно настроить во время создания брандмауэра, включив режим принудительного туннелирования, как показано на следующем снимке экрана. Для поддержки принудительного туннелирования трафик управления услугами отделяется от клиентского трафика. Для другой выделенной подсети с именем AzureFirewallManagementSubnet (минимальный размер подсети /26) требуется собственный общедоступный IP-адрес. Этот общедоступный IP-адрес предназначен для трафика управления. Она используется исключительно платформой Azure и не может использоваться для других целей.

В режиме принудительного туннелирования служба Брандмауэр Azure включает в себя подсеть управления (AzureFirewallManagementSubnet) для своих операционных целей. По умолчанию служба связывает указанную системой таблицу маршрутизации с подсетью управления. Единственным разрешенным маршрутом в этой подсети является маршрут по умолчанию к Интернету, а распространение маршрутов BGP должно быть отключено. При создании брандмауэра избегайте привязки таблиц маршрутизации клиентов к подсети управления.

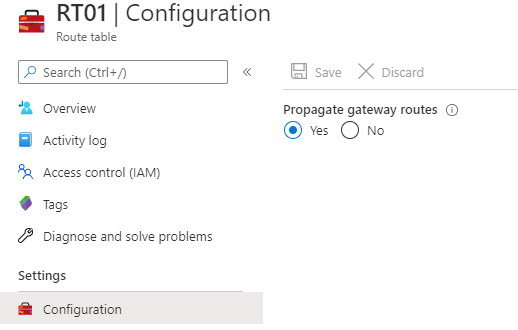

В этой конфигурации AzureFirewallSubnet сможет включать маршруты к любому локальному брандмауэру или NVA с целью обработки трафика до передачи в Интернет. Также можно опубликовать эти маршруты в AzureFirewallSubnet с помощью BGP, если для этой подсети включен параметр Распространение маршрутов шлюзов.

Например, можно создать маршрут по умолчанию для AzureFirewallSubnet с VPN-шлюзом в качестве следующего прыжка для перехода на локальное устройство. Также можно включить параметр Распространение маршрутов шлюзов, чтобы получить соответствующие маршруты для локальной сети.

При включении принудительного туннелирования трафик, привязанный к Интернету, привязывается к одному из частных IP-адресов брандмауэра в AzureFirewallSubnet с помощью SNAT, скрывая источник из локального брандмауэра.

Если для частных сетей в организации используются общедоступные IP-адреса, брандмауэр Azure использует SNAT трафика для одного из своих частных IP-адресов AzureFirewallSubnet. Однако в настройках Брандмауэра Azure можно указать, что не нужно использовать SNAT для диапазона общедоступных IP-адресов. Дополнительные сведения см. в статье об использовании SNAT для диапазонов частных IP-адресов в Брандмауэре Azure.

После настройки Брандмауэра Azure для поддержки принудительного туннелирования отменить конфигурацию невозможно. При удалении всех остальных IP-конфигураций в брандмауэре также удаляется конфигурация IP-адресов управления, а брандмауэр освобожден. Общедоступный IP-адрес, назначенный конфигурации управления IP-адресами, не может быть удален, но можно назначить другой общедоступный IP-адрес.