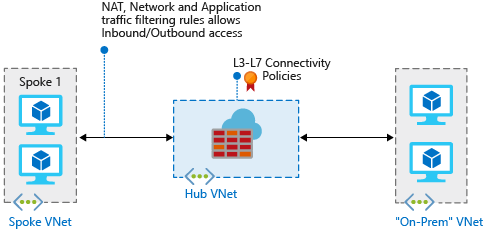

Развертывание и настройка брандмауэра Azure в гибридной сети с помощью портала Azure

Возможность контролировать доступ к сетевым ресурсам Azure при подключении локальной сети к виртуальной сети Azure для создания гибридной сети является важной частью общего плана безопасности.

Вы можете использовать Брандмауэр Azure для управления доступом к сети в гибридной сети с помощью правил, определяющих разрешенный и запрещенный сетевой трафик.

При работе с этой статьей вы создадите три виртуальные сети:

- VNet-Hub: брандмауэр находится в этой виртуальной сети.

- Виртуальная сеть: периферийная виртуальная сеть представляет рабочую нагрузку, расположенную в Azure.

- VNet-Onprem: локальная виртуальная сеть представляет локальную сеть. В фактическом развертывании вы можете подключиться к нему с помощью подключения виртуальной частной сети (VPN) или подключения Azure ExpressRoute. Для простоты в этой статье используется подключение VPN-шлюза, а виртуальная сеть, расположенная в Azure, представляет локальную сеть.

Если вы хотите использовать Azure PowerShell для выполнения процедур, описанных в этой статье, см. статью "Развертывание и настройка Брандмауэр Azure в гибридной сети с помощью Azure PowerShell".

Примечание.

В этой статье используются классические правила Брандмауэр Azure для управления брандмауэром. Предпочтительный метод — использовать политику диспетчера Брандмауэр Azure. Чтобы выполнить эту процедуру с помощью политики диспетчера Брандмауэр Azure, см. руководство. Развертывание и настройка Брандмауэр Azure и политики в гибридной сети с помощью портал Azure.

Необходимые компоненты

Гибридная сеть использует модель архитектуры концентратора и периферийной сети для маршрутизации трафика между виртуальными сетями Azure и локальными сетями. "Звездообразная" архитектура имеет указанные далее требования.

Задайте для шлюза этой виртуальной сети или сервера маршрутизации при пиринговой связи между виртуальными сетями и виртуальной сетью. В сетевой "звездообразной" архитектуре транзит шлюза позволяет периферийным виртуальным сетям совместно использовать VPN-шлюз в концентраторе вместо развертывания VPN-шлюзов в каждой периферийной виртуальной сети.

Кроме того, маршруты к подключенным к шлюзу виртуальным сетям или локальным сетям автоматически распространяются в таблицы маршрутизации для одноранговых виртуальных сетей через транзит шлюза. Дополнительные сведения см. Настройка транзита VPN-шлюзов для пиринговой связи между виртуальными сетями.

Задайте для шлюзов удаленной виртуальной сети или сервера маршрутизации при одноранговом подключении виртуальной сети к виртуальной сети. Если задан параметр Использовать Route Server или шлюз удаленной виртуальной сети, а для удаленного однорангового подключения также задан параметр Использовать Route Server или шлюз этой виртуальной сети, то периферийная виртуальная сеть использует шлюзы удаленной виртуальной сети для передачи данных.

Чтобы маршрутизировать трафик периферийной подсети через брандмауэр концентратора, можно использовать определяемый пользователем маршрут (UDR), указывающий на брандмауэр с отключенным параметром распространения маршрута шлюза виртуальной сети. Отключение этого параметра предотвращает распределение маршрутов в периферийных подсетях, поэтому обучаемые маршруты не могут конфликтовать с UDR. Если вы хотите сохранить распространение маршрутов шлюза виртуальной сети, убедитесь, что определенные маршруты брандмауэра определяются для переопределения маршрутов, опубликованных из локальной среды по протоколу BGP.

Настройте маршрут UDR в подсети шлюза центра, который должен указывать на IP-адрес брандмауэра в качестве следующего прыжка к периферийным сетям. В подсети Брандмауэр Azure не требуется UDR, так как он изучает маршруты из BGP.

В разделе "Создание маршрутов " далее в этой статье показано, как создать эти маршруты.

Брандмауэр Azure должен быть напрямую подключен к Интернету. Если подсеть AzureFirewallSubnet узнает маршрут по умолчанию к локальной сети через BGP, необходимо переопределить его с помощью 0.0.0.0.0/0 UDR со NextHopType значением, заданным для Internet поддержания прямого подключения к Интернету.

Примечание.

Вы можете настроить Брандмауэр Azure для поддержки принудительного туннелирования. Дополнительные сведения см. в статье Azure Firewall forced tunneling (Принудительное туннелирование в Брандмауэре Azure).

Трафик между напрямую пиринговых виртуальных сетей направляется напрямую, даже если UDR указывает на Брандмауэр Azure в качестве шлюза по умолчанию. Чтобы отправить трафик подсети в подсеть брандмауэру в этом сценарии, UDR должен содержать префикс целевой подсети явным образом в обеих подсетях.

Если у вас нет подписки Azure, создайте бесплатную учетную запись, прежде чем приступить к работе.

Создание центральной виртуальной сети с брандмауэром

Сначала создайте группу ресурсов, которая будет содержать ресурсы:

- Войдите на портал Azure.

- На домашней странице портала Azure выберите Группы ресурсов>Создать.

- В качестве подписки выберите свою подписку.

- Для группы ресурсов введите RG-fw-hybrid-test.

- В поле Регион выберите регион. Все создаваемые ресурсы должны находиться в одном регионе.

- Выберите Review + Create (Просмотреть и создать).

- Нажмите кнопку создания.

Теперь создайте виртуальную сеть.

Примечание.

Размер подсети AzureFirewallSubnet равен /26. Дополнительные сведения о размере подсети см. в статье с часто задаваемыми вопросами о Брандмауэре Azure.

- На домашней странице портала Azure выберите Создать ресурс.

- В поле поиска введите виртуальную сеть.

- Выберите виртуальную сеть и нажмите кнопку "Создать".

- Для группы ресурсов выберите RG-fw-hybrid-test.

- Для имени виртуальной сети введите VNet-Hub.

- Для региона выберите регион, который вы использовали ранее.

- Выберите Далее.

- На вкладке "Безопасность " нажмите кнопку "Далее".

- Для пространства адресов IPv4 удалите адрес по умолчанию и введите 10.5.0.0/16.

- В подсетях удалите подсеть по умолчанию.

- Выберите " Добавить подсеть".

- На странице "Добавление подсети" для шаблона подсети выберите Брандмауэр Azure.

- Выберите Добавить.

Создайте вторую подсеть для шлюза:

- Выберите " Добавить подсеть".

- Для шаблона подсети выберите шлюз виртуальная сеть.

- Для начального адреса примите значение по умолчанию 10.5.1.0.

- Для размера подсети примите значение по умолчанию /27.

- Выберите Добавить.

- Выберите Review + create (Просмотреть и создать).

- Нажмите кнопку создания.

Создание периферийной виртуальной сети

- На домашней странице портала Azure выберите Создать ресурс.

- В поле поиска введите виртуальную сеть.

- Выберите виртуальную сеть и нажмите кнопку "Создать".

- Для группы ресурсов выберите RG-fw-hybrid-test.

- В поле "Имя" введите виртуальную сеть-периферийный сервер.

- Для региона выберите регион, который вы использовали ранее.

- Выберите Далее.

- На вкладке "Безопасность " нажмите кнопку "Далее".

- Для адресного пространства IPv4 удалите адрес по умолчанию и введите 10.6.0.0/16.

- В подсетях удалите подсеть по умолчанию.

- Выберите " Добавить подсеть".

- В поле "Имя" введите SN-Workload.

- Для начального адреса примите значение по умолчанию 10.6.0.0.

- Для размера подсети примите значение по умолчанию /24.

- Выберите Добавить.

- Выберите Review + create (Просмотреть и создать).

- Нажмите кнопку создания.

Создание локальной виртуальной сети

- На домашней странице портала Azure выберите Создать ресурс.

- В поле поиска введите виртуальную сеть.

- Выберите виртуальную сеть и нажмите кнопку "Создать".

- Для группы ресурсов выберите RG-fw-hybrid-test.

- В поле "Имя" введите VNet-Onprem.

- Для региона выберите регион, который вы использовали ранее.

- Выберите Далее.

- На вкладке "Безопасность " нажмите кнопку "Далее".

- Для адресного пространства IPv4 удалите адрес по умолчанию и введите 192.168.0.0/16.

- В подсетях удалите подсеть по умолчанию.

- Выберите " Добавить подсеть".

- В поле "Имя" введите SN-Corp.

- Для начального адреса примите значение по умолчанию 192.168.0.0.

- Для размера подсети примите значение по умолчанию /24.

- Выберите Добавить.

Теперь создайте вторую подсеть для шлюза:

- Выберите " Добавить подсеть".

- Для шаблона подсети выберите шлюз виртуальная сеть.

- Для начального адреса примите значение по умолчанию 192.168.1.0.

- Для размера подсети примите значение по умолчанию /27.

- Выберите Добавить.

- Выберите Review + create (Просмотреть и создать).

- Нажмите кнопку создания.

Настройка и развертывание брандмауэра

Разверните брандмауэр в виртуальной сети центра брандмауэра:

На домашней странице портала Azure выберите Создать ресурс.

В поле поиска введите брандмауэр.

Щелкните Брандмауэр, а затем — Создать.

Используйте сведения в следующей таблице, чтобы настроить брандмауэр на странице Создание брандмауэра:

Параметр Значение Подписка Выберите свою подписку. Группа ресурсов Введите RG-fw-hybrid-test. Имя Введите AzFW01. Регион Выберите регион, который вы использовали раньше. Номер SKU брандмауэра Выберите Стандартное. Управление брандмауэром Выберите " Использовать правила брандмауэра" (классические) для управления этим брандмауэром. Выбор виртуальной сети Выберите "Использовать существующий>VNet-Hub". Общедоступный IP-адрес Нажмите кнопку "Добавить новый>fw-pip". Выберите Review + create (Просмотреть и создать).

Просмотрите информацию на странице сводки и нажмите кнопку Создать, чтобы создать брандмауэр.

Развертывание брандмауэра занимает несколько минут.

После завершения развертывания перейдите в группу ресурсов RG-fw-hybrid-test и выберите брандмауэр AzFW01 .

Запишите частный IP-адрес. Вы используете его позже при создании маршрута по умолчанию.

Настройка правил сети

Сначала добавьте сетевое правило, чтобы разрешить веб-трафик:

- На странице AzFW01 выберите "Правила" (классическая модель).

- Откройте вкладку Коллекция правил сети.

- Выберите Добавить коллекцию правил сети.

- В поле "Имя" введите RCNet01.

- В качестве значения параметра Приоритет укажите 100.

- В разделе Действие коллекции правил выберите Разрешить.

- В разделе "Правила IP-адреса" введите AllowWeb.

- В поле Протокол выберите TCP.

- В поле Тип источника выберите IP-адрес.

- В качестве источника введите 192.168.0.0/24.

- В поле Тип назначения выберите пункт IP-адрес.

- Для адреса назначения введите 10.6.0.0/16.

- Для конечных портов введите 80.

Теперь добавьте правило, чтобы разрешить трафик RDP. Во второй строке правила введите следующие сведения:

- В поле "Имя" введите AllowRDP.

- В поле Протокол выберите TCP.

- В поле Тип источника выберите IP-адрес.

- В качестве источника введите 192.168.0.0/24.

- В поле Тип назначения выберите пункт IP-адрес.

- Для адреса назначения введите 10.6.0.0/16.

- В поле Целевые порты введите значение3389.

- Выберите Добавить.

Создание и подключение шлюзов VPN

Центральная и локальная виртуальные сети подключены друг к другу с помощью VPN-шлюзов.

Создание VPN-шлюза в центральной виртуальной сети

Создайте VPN-шлюз для виртуальной сети концентратора. Для конфигураций сетевой сети требуется тип VPN на основе маршрута. Создание VPN-шлюза часто может занять 45 минут или более в зависимости от выбранного номера SKU.

- На домашней странице портала Azure выберите Создать ресурс.

- В поле поиска введите шлюз виртуальной сети.

- Выберите шлюз виртуальной сети и нажмите кнопку "Создать".

- В поле "Имя" введите GW-hub.

- В поле Регион выберите тот же регион, который использовался ранее.

- В поле Тип шлюза выберите VPN.

- В поле Тип VPN выберите На основе маршрута.

- В поле Номер SKU выберите Базовый.

- Для виртуальной сети выберите VNet-Hub.

- Для общедоступного IP-адреса выберите "Создать" и введите VNet-Hub-GW-pip для имени.

- Для включения активно-активного режима выберите "Отключено".

- Примите оставшиеся значения по умолчанию и нажмите кнопку "Проверить и создать".

- Просмотрите конфигурацию и нажмите Создать.

Создание VPN-шлюза для локальной виртуальной сети

Создайте VPN-шлюз для локальной виртуальной сети. Для конфигураций сетевой сети требуется тип VPN на основе маршрута. Создание VPN-шлюза часто может занять 45 минут или более в зависимости от выбранного номера SKU.

- На домашней странице портала Azure выберите Создать ресурс.

- В поле поиска введите шлюз виртуальной сети.

- Выберите шлюз виртуальной сети и нажмите кнопку "Создать".

- В поле "Имя" введите GW-Onprem.

- В поле Регион выберите тот же регион, который использовался ранее.

- В поле Тип шлюза выберите VPN.

- В поле Тип VPN выберите На основе маршрута.

- В поле Номер SKU выберите Базовый.

- В поле Виртуальная сеть выберите VNet-OnPrem.

- Для общедоступного IP-адреса выберите "Создать" и введите имя VNet-Onprem-GW-pip .

- Для включения активно-активного режима выберите "Отключено".

- Примите оставшиеся значения по умолчанию и нажмите кнопку "Проверить и создать".

- Просмотрите конфигурацию и нажмите Создать.

Создание VPN-подключений

Теперь можно создать VPN-подключения между центральным и локальным шлюзами.

На следующих шагах вы создадите подключение из центральной виртуальной сети к локальной виртуальной сети. В примерах показан общий ключ, но для общего ключа можно использовать собственное значение. Важно, чтобы общий ключ в обоих подключениях был одинаковым. Создание подключения может занять некоторое время.

- Откройте группу ресурсов RG-fw-hybrid-test и выберите шлюз GW-hub .

- В левом столбце выберите Соединения.

- Выберите Добавить.

- Для имени подключения введите Hub-to-Onprem.

- Для типа подключения выберите виртуальную сеть — виртуальную сеть.

- Выберите Далее.

- Для первого шлюза виртуальной сети выберите GW-hub.

- Для второго шлюза виртуальной сети выберите GW-Onprem.

- Для общего ключа (PSK) введите AzureA1b2C3.

- Выберите Review + Create (Просмотреть и создать).

- Нажмите кнопку создания.

Создайте подключение виртуальной сети между локальной средой и концентратором. Следующие шаги похожи на предыдущие, за исключением того, что вы создаете подключение из виртуальной сети Onprem к VNet-Hub. Убедитесь, что общие ключи совпадают. Подключение устанавливается через несколько минут.

- Откройте группу ресурсов RG-fw-hybrid-test и выберите шлюз GW-Onprem .

- В левом столбце выберите Соединения.

- Выберите Добавить.

- Для имени подключения введите Onprem-to-Hub.

- Для типа подключения выберите виртуальную сеть — виртуальную сеть.

- Выберите Далее: параметры.

- Для первого шлюза виртуальной сети выберите GW-Onprem.

- Для второго шлюза виртуальной сети выберите GW-hub.

- Для общего ключа (PSK) введите AzureA1b2C3.

- Выберите Review + Create (Просмотреть и создать).

- Нажмите кнопку создания.

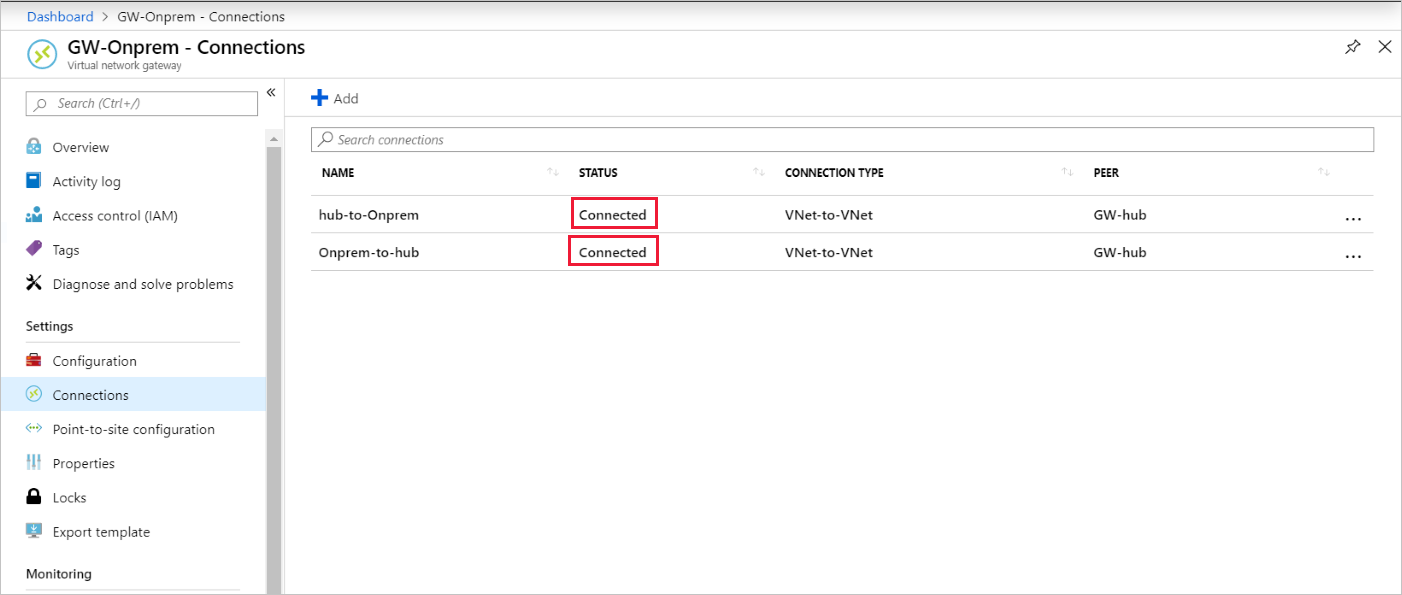

Проверка подключений

Через пять минут состояние обоих подключений должно быть подключено.

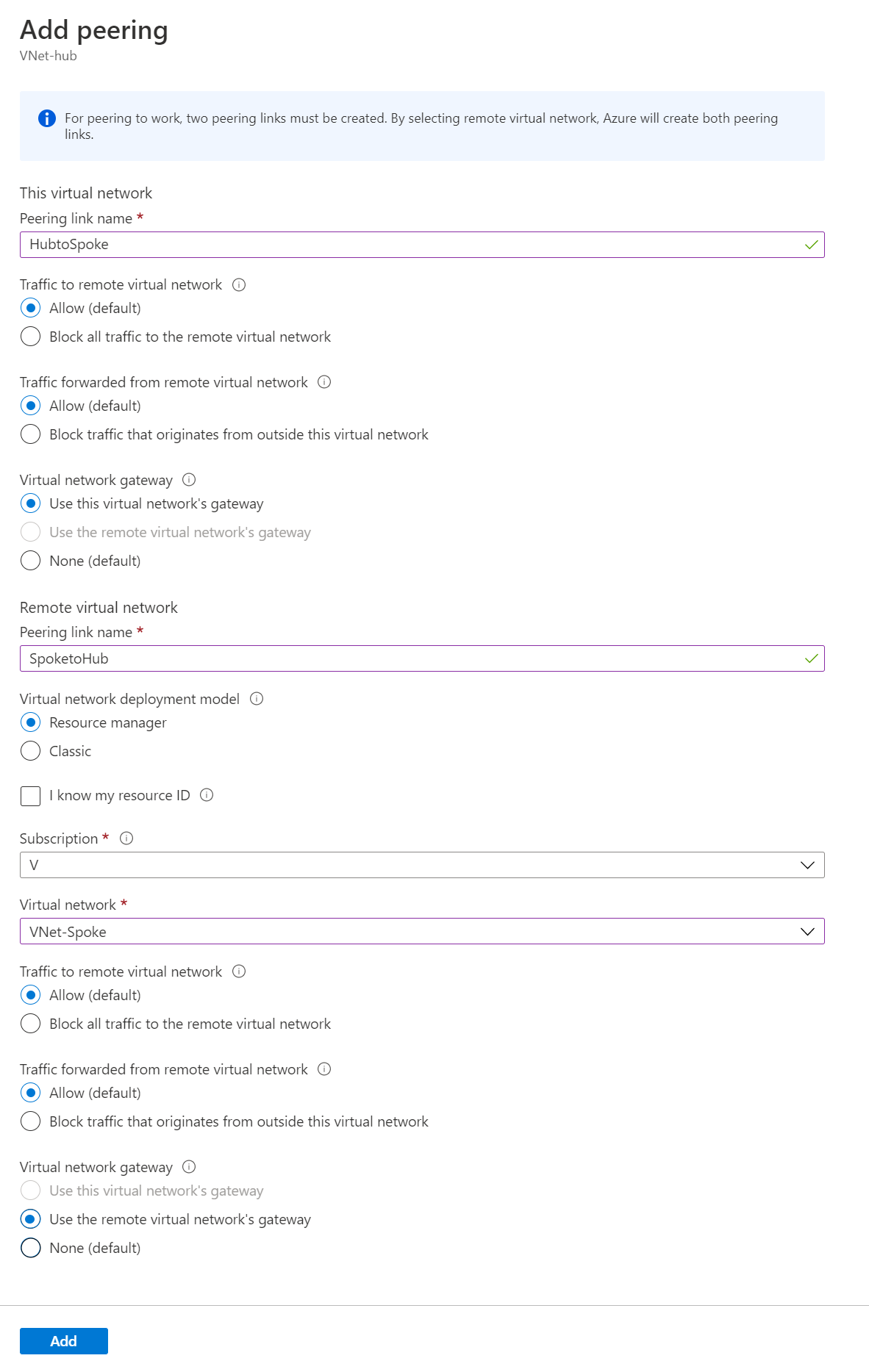

Настройка пиринга между центральной и периферийной виртуальными сетями

Теперь одноранговый узел и периферийные виртуальные сети:

Откройте группу ресурсов RG-fw-hybrid-test и выберите виртуальную сеть виртуальной сети.

В левой колонке щелкните Пиринги.

Выберите Добавить.

В разделе Эта виртуальная сеть:

Имя настройки Параметр Имя ссылки пиринга Введите HubtoSpoke. Трафик к удаленной виртуальной сети Выберите Разрешить. Трафик, переадресованный из удаленной виртуальной сети Выберите Разрешить. Шлюз виртуальной сети Выберите " Использовать шлюз этой виртуальной сети". В разделе Удаленная виртуальная сеть:

Имя настройки Значение Имя ссылки пиринга Введите SpoketoHub. Модель развертывания виртуальной сети Выберите Resource Manager. Подписка Выберите свою подписку. Виртуальная сеть Выберите виртуальную сеть-периферийный сервер. Трафик к удаленной виртуальной сети Выберите Разрешить. Трафик, переадресованный из удаленной виртуальной сети Выберите Разрешить. Шлюз виртуальной сети Выберите " Использовать шлюз удаленной виртуальной сети". Выберите Добавить.

На следующем снимках экрана показаны параметры, используемые при одноранговых и периферийных виртуальных сетях:

Создание маршрутов.

В следующих шагах вы создадите следующие маршруты:

- Маршрут от подсети шлюза центра до периферийной подсети через IP-адрес брандмауэра.

- Маршрут по умолчанию из периферийной подсети через IP-адрес брандмауэра.

Чтобы создать маршруты, выполните следующие действия.

- На домашней странице портала Azure выберите Создать ресурс.

- В поле поиска введите таблицу маршрутов.

- Выберите "Таблица маршрутов" и нажмите кнопку "Создать".

- Для группы ресурсов выберите RG-fw-hybrid-test.

- В поле Регион выберите использованное ранее расположение.

- Введите имя UDR-Hub-Hub-Spoke.

- Выберите Review + Create (Просмотреть и создать).

- Нажмите кнопку создания.

- После создания таблицы маршрутов щелкните ее, чтобы открыть страницу сведений.

- В левом столбце выберите Маршруты.

- Выберите Добавить.

- Для имени маршрута введите ToSpoke.

- Для типа назначения выберите IP-адреса.

- Для диапазонов IP-адресов назначения и CIDR введите 10.6.0.0/16.

- Для типа следующего прыжка выберите виртуальное устройство.

- В поле следующего прыжка введите частный IP-адрес брандмауэра, который вы указали ранее.

- Выберите Добавить.

Теперь свяжите маршрут с подсетью:

- На странице UDR-Hub-Spoke — маршруты выберите Подсети.

- Выберите Связать.

- В разделе "Виртуальная сеть" выберите VNet-Hub.

- В разделе Подсеть выберите GatewaySubnet.

- Нажмите ОК.

Создайте маршрут по умолчанию из периферийной подсети:

- На домашней странице портала Azure выберите Создать ресурс.

- В поле поиска введите таблицу маршрутов.

- Выберите "Таблица маршрутов" и нажмите кнопку "Создать".

- Для группы ресурсов выберите RG-fw-hybrid-test.

- В поле Регион выберите использованное ранее расположение.

- Введите имя UDR-DG.

- Для параметра распространения маршрута шлюза выберите вариант Нет.

- Выберите Review + Create (Просмотреть и создать).

- Нажмите кнопку создания.

- После создания таблицы маршрутов щелкните ее, чтобы открыть страницу сведений.

- В левом столбце выберите Маршруты.

- Выберите Добавить.

- Для имени маршрута введите ToHub.

- Для типа назначения выберите IP-адреса.

- Для диапазонов IP-адресов назначения и CIDR введите 0.0.0.0/0/0.

- Для типа следующего прыжка выберите виртуальное устройство.

- В поле следующего прыжка введите частный IP-адрес брандмауэра, который вы указали ранее.

- Выберите Добавить.

Свяжите маршрут с подсетью:

- На странице UDR-DG — маршруты выберите Подсети.

- Выберите Связать.

- В разделе "Виртуальная сеть" выберите виртуальную сеть-периферийный сервер.

- В разделе Подсеть выберите SN-Workload.

- Нажмите ОК.

Создание виртуальных машин

Создайте периферийные рабочие нагрузки и локальные виртуальные машины и поместите их в соответствующие подсети.

Создание виртуальной машины с рабочей нагрузкой

Создайте виртуальную машину в периферийной виртуальной сети, которая работает службы IIS (IIS) и не имеет общедоступного IP-адреса:

- На домашней странице портала Azure выберите Создать ресурс.

- В разделе Популярные продукты Marketplace выберите Windows Server 2019 Datacenter.

- Введите следующие значения для виртуальной машины:

- Группа ресурсов: выберите RG-fw-hybrid-test.

- Имя виртуальной машины: введите VM-Spoke-01.

- Регион: выберите тот же регион, который вы использовали ранее.

- Имя пользователя: введите имя пользователя.

- Пароль: введите пароль.

- Для общедоступных входящих портов выберите "Разрешить выбранные порты", а затем выберите HTTP (80) и RDP (3389).

- Нажмите кнопку "Далее" — диски.

- Примите значения по умолчанию и нажмите кнопку Далее: Сеть.

- Для виртуальной сети выберите виртуальную сеть-периферийный сервер. Подсеть — SN-Workload.

- В поле Общедоступный IP-адрес выберите значение Нет.

- Нажмите кнопку " Далее" — управление.

- Нажмите кнопку "Далее": мониторинг.

- Для параметра Диагностика загрузки выберите Отключить.

- Щелкните Просмотр и создание, проверьте параметры на странице сводной информации и щелкните Создать.

Установить IIS

В портал Azure откройте Azure Cloud Shell и убедитесь, что для него задано значение PowerShell.

Выполните следующую команду, чтобы установить СЛУЖБЫ IIS на виртуальной машине и изменить расположение при необходимости:

Set-AzVMExtension ` -ResourceGroupName RG-fw-hybrid-test ` -ExtensionName IIS ` -VMName VM-Spoke-01 ` -Publisher Microsoft.Compute ` -ExtensionType CustomScriptExtension ` -TypeHandlerVersion 1.4 ` -SettingString '{"commandToExecute":"powershell Add-WindowsFeature Web-Server; powershell Add-Content -Path \"C:\\inetpub\\wwwroot\\Default.htm\" -Value $($env:computername)"}' ` -Location EastUS

Создание локальной виртуальной машины

Создайте виртуальную машину, используемую для подключения через удаленный доступ к общедоступному IP-адресу. После этого можно подключиться к периферийным серверам через брандмауэр.

- На домашней странице портала Azure выберите Создать ресурс.

- В разделе Популярные выберите Windows Server 2019 Datacenter.

- Введите следующие значения для виртуальной машины:

- Группа ресурсов: выберите существующий, а затем выберите RG-fw-hybrid-test.

- Имя виртуальной машины: введите VM-Onprem.

- Регион: выберите тот же регион, который вы использовали ранее.

- Имя пользователя: введите имя пользователя.

- Пароль: введите пароль пользователя.

- Для общедоступных входящих портов выберите "Разрешить выбранные порты", а затем выберите RDP (3389).

- Нажмите кнопку "Далее" — диски.

- Примите значения по умолчанию и нажмите кнопку Далее: Сеть.

- Для виртуальной сети выберите VNet-Onprem. Подсеть — SN-Corp.

- Нажмите кнопку " Далее" — управление.

- Нажмите кнопку "Далее": мониторинг.

- Для параметра Диагностика загрузки выберите Отключить.

- Щелкните Просмотр и создание, проверьте параметры на странице сводной информации и щелкните Создать.

Примечание.

Azure предоставляет IP-адрес исходящего доступа по умолчанию для виртуальных машин, которые либо не назначены общедоступным IP-адресом, либо находятся в серверном пуле внутренней подсистемы балансировки нагрузки Azure. Механизм IP-адреса исходящего трафика по умолчанию предоставляет исходящий IP-адрес, который нельзя настроить.

IP-адрес исходящего доступа по умолчанию отключен при возникновении одного из следующих событий:

- Общедоступный IP-адрес назначается виртуальной машине.

- Виртуальная машина размещается в серверном пуле стандартной подсистемы балансировки нагрузки с правилами исходящего трафика или без нее.

- Ресурс шлюза NAT Azure назначается подсети виртуальной машины.

Виртуальные машины, созданные с помощью масштабируемых наборов виртуальных машин в гибком режиме оркестрации, не имеют исходящего доступа по умолчанию.

Дополнительные сведения об исходящих подключениях в Azure см. в статье об исходящем доступе по умолчанию в Azure и использовании преобразования исходящих сетевых адресов (SNAT) для исходящих подключений.

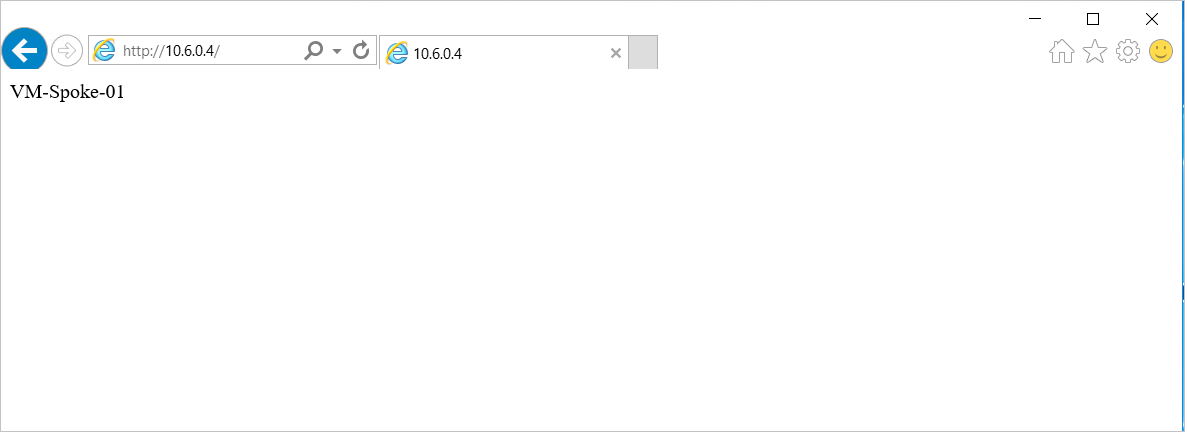

тестирование брандмауэра.

Обратите внимание на частный IP-адрес для виртуальной машины vm-Spoke-01 .

В портал Azure подключитесь к виртуальной машине Onprem.

Откройте веб-браузер в VM-Onprem и перейдите к ней

http://<VM-Spoke-01 private IP>.Откроется веб-страница VM-Spoke-01 .

На виртуальной машине VM-Onprem откройте подключение удаленного доступа к VM-Spoke-01 по частному IP-адресу.

Должно установиться соединение, чтобы вы могли войти в систему.

Теперь, когда вы убедились, что правила брандмауэра работают, вы можете:

- Перейдите на веб-сервер в периферийной виртуальной сети.

- Подключитесь к серверу в периферийной виртуальной сети с помощью RDP.

Затем измените действие для сбора правил сети брандмауэра на "Запретить", чтобы убедиться, что правила брандмауэра работают должным образом:

- Выберите брандмауэр AzFW01.

- Выберите правила (классические).

- Перейдите на вкладку "Коллекция правил сети" и выберите коллекцию правил RCNet01 .

- В поле Действие выберите Запретить.

- Выберите Сохранить.

Закройте все существующие подключения удаленного доступа. Запустите тесты еще раз, чтобы проверить измененные правила. На этот раз все они должны завершиться сбоем.

Очистка ресурсов

Вы можете сохранить ресурсы брандмауэра для дальнейшего тестирования. Если они больше не нужны, удалите группу ресурсов RG-fw-hybrid-test , чтобы удалить все ресурсы, связанные с брандмауэром.