Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

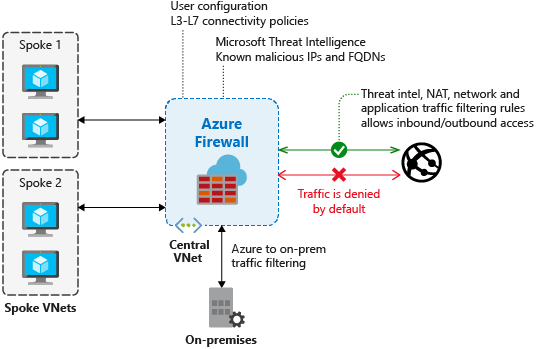

Вы можете включить фильтрацию на основе аналитики угроз для брандмауэра, чтобы оповещать и запрещать трафик из известных вредоносных IP-адресов, полных доменных имен и URL-адресов. IP-адреса, домены и URL-адреса поступают из канала аналитики угроз Майкрософт, который включает несколько источников, в том числе группу Майкрософт по кибербезопасности.

Если включена фильтрация на основе аналитики угроз, брандмауэр Azure оценивает трафик по правилам аналитики угроз перед применением правил NAT, сети или приложений.

Администраторы могут настроить брандмауэр для работы в режиме только для оповещений или в режиме оповещений и запрета при активации правила аналитики угроз. По умолчанию брандмауэр работает в режиме только оповещения. Этот режим можно отключить или изменить на оповещение и запретить.

Списки разрешений можно определить, чтобы исключить определенные полные доменные имена, IP-адреса, диапазоны или подсети из фильтрации аналитики угроз.

Для пакетных операций администраторы могут отправить CSV-файл, содержащий IP-адреса, диапазоны и подсети, чтобы заполнить список разрешений.

Logs

В следующем фрагменте журнала показано активированное правило.

{

"category": "AzureFirewallNetworkRule",

"time": "2018-04-16T23:45:04.8295030Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallThreatIntelLog",

"properties": {

"msg": "HTTP request from 10.0.0.5:54074 to somemaliciousdomain.com:80. Action: Alert. ThreatIntel: Bot Networks"

}

}

Testing

Outbound testing - Outbound traffic alerts should be a rare occurrence, as it means that your environment is compromised. Для проверки, что исходящие оповещения работают, существует тестовое полное доменное имя (FQDN), которое активирует оповещение. Используйте

testmaliciousdomain.eastus.cloudapp.azure.comдля исходящих тестов.Чтобы подготовиться к тестированию и убедиться, что не происходит сбоя разрешения DNS, настройте следующие элементы:

- Добавьте фиктивную запись в файл hosts на тестовом компьютере. Например, на компьютере под управлением Windows можно добавить

1.2.3.4 testmaliciousdomain.eastus.cloudapp.azure.comвC:\Windows\System32\drivers\etc\hostsфайл. - Убедитесь, что тестируемый запрос HTTP/S разрешен с помощью правила приложения, а не сетевого правила.

- Добавьте фиктивную запись в файл hosts на тестовом компьютере. Например, на компьютере под управлением Windows можно добавить

Inbound testing - You can expect to see alerts on incoming traffic if the firewall has DNAT rules configured. Вы будете получать уведомления, даже если брандмауэр разрешает только определенные источники по правилу DNAT, иначе трафик блокируется. Брандмауэр Azure не оповещает обо всех известных сканерах портов; только о тех сканерах, которые также участвуют в вредоносной деятельности.