Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Управление доступом исходящих сетевых подключений является важной частью общего плана безопасности сети. Например, может потребоваться ограничить доступ к веб-сайтам. Кроме того, может потребоваться ограничить исходящие IP-адреса и порты, к которым можно получить доступ.

Вы можете управлять доступом к исходящей сети из подсети Azure только с помощью Брандмауэра Azure. Брандмауэр Azure позволяет настроить:

- Правила приложений, определяющие полные доменные имена (FQDN), к которым можно получить доступ из подсети.

- Правила сети, определяющие адрес источника, протокол, порт назначения и адрес назначения.

При маршрутизации сетевого трафика через брандмауэр, используемый в качестве шлюза по умолчанию для подсети, к трафику применяются настроенные правила брандмауэра.

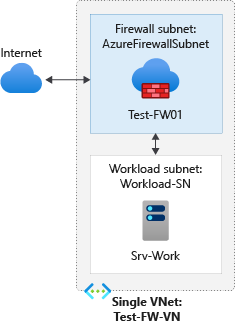

В этой статье описано, как создать упрощенную виртуальную сеть с двумя подсетями для простого развертывания.

Для рабочих развертываний рекомендуется использовать модель концентратора и спиц, где брандмауэр находится в собственной виртуальной сети. Серверы рабочей нагрузки находятся в одноранговых виртуальных сетях в одном регионе с одной или несколькими подсетями.

- AzureFirewallSubnet — в этой подсети находится брандмауэр.

- Workload-SN — в этой подсети находится сервер рабочей нагрузки. Трафик этой подсети проходит через брандмауэр.

В этой статье вы узнаете, как:

- настройка тестовой сетевой среды;

- развертывание брандмауэра;

- Создание маршрута по умолчанию

- настройка правила приложения для предоставления доступа к www.google.com

- настройка сетевых правил для предоставления доступа к внешним DNS-серверам;

- Настройка правила NAT для удаленного рабочего стола к тестовому серверу.

- тестирование брандмауэра.

Примечание.

В этой статье для управления брандмауэром используются классические правила брандмауэра. Рекомендуется использовать политику брандмауэра. Сведения о том, как выполнить эту процедуру с использованием политики брандмауэра, см. в учебнике по развертыванию и настройке Брандмауэра Azure и политики с помощью портала Azure.

При необходимости эти инструкции можно выполнить с помощью Azure PowerShell.

Предварительные условия

Если у вас нет подписки Azure, создайте бесплатную учетную запись, прежде чем приступить к работе.

Настройка сети

Сначала создайте группу ресурсов, необходимых для развертывания брандмауэра. Затем создайте виртуальную сеть, подсети и тестовый сервер.

Создать группу ресурсов

Группа ресурсов содержит все ресурсы, используемые в этой процедуре.

- Войдите на портал Azure.

- В меню портала Azure выберите Группы ресурсов или выполните поиск по запросу Группы ресурсов на любой странице и выберите этот пункт. Затем выберите Создать.

- Для подписки выберите свою подписку.

- В качестве имени группы ресурсов введите Test-FW-RG.

- В поле Регион выберите регион. Все остальные ресурсы, которые вы будете создавать, должны находиться в том же регионе.

- Выберите Просмотр и создание.

- Нажмите кнопку создания.

Создание виртуальной сети

Эта виртуальная сеть имеет две подсети.

Примечание.

Размер подсети AzureFirewallSubnet равен /26. Дополнительные сведения о размере подсети см. в статье с часто задаваемыми вопросами о Брандмауэре Azure.

- В меню портал Azure или на домашней странице найдите виртуальные сети.

- Выберите виртуальные сети в области результатов.

- Нажмите кнопку создания.

- Для подписки выберите свою подписку.

- Для параметра Группа ресурсов выберите Test-FW-RG.

- Для имени виртуальной сети введите Test-FW-VN.

- В поле Регион выберите тот же регион, который использовался ранее.

- Выберите Далее.

- На вкладке "Безопасность" выберите "Включить Брандмауэр Azure".

- Для Azure Firewall введите Test-FW01.

- Для общедоступного IP-адреса для Брандмауэра Azure выберите «Создать общедоступный IP-адрес».

- В поле "Имя" введите fw-pip и нажмите кнопку "ОК".

- Выберите Далее.

- В поле Диапазон адресов примите значение по умолчанию 10.0.0.0/16.

- В подсетях выберите значение по умолчанию и измените имя на Workload-SN.

- Для начального адреса измените его на 10.0.2.0/24.

- Выберите Сохранить.

- Выберите Просмотр и создание.

- Нажмите кнопку создания.

Примечание.

Брандмауэр Azure по мере необходимости использует общедоступные IP-адреса на основе доступных портов. После случайного выбора общедоступного IP-адреса для исходящего трафика он будет использовать только следующий общедоступный IP-адрес после отсутствия дополнительных подключений из текущего общедоступного IP-адреса. В сценариях с большим объемом трафика и пропускной способностью рекомендуется использовать шлюз NAT для обеспечения исходящего подключения. Порты SNAT динамически выделяются во всех общедоступных IP-адресах, связанных с шлюзом NAT. Дополнительные сведения см. в статье Масштабирование портов SNAT с помощью шлюза NAT Azure.

Создание виртуальной машины

Теперь создайте виртуальную машину рабочей нагрузки и поместите ее в подсеть Workload-SN.

В меню портала Azure или на странице Домашняя выберите Создать ресурс.

Выберите Центр обработки данных Windows Server 2019.

Введите следующие значения для виртуальной машины:

Настройка Значение Группа ресурсов Test-FW-RG Имя виртуальной машины Srv-Work Область/регион Аналогично предыдущему Изображение Windows Server 2019 Datacenter Имя пользователя для администратора Введите имя пользователя Пароль Введите пароль В разделе Правила для входящих портов, Общедоступные входящие порты выберите Нет.

Примите другие значения по умолчанию и нажмите кнопку Далее: Диски.

Примите значения по умолчанию для диска и нажмите кнопку "Далее: сеть".

Убедитесь, что выбрана виртуальная сеть Test-FW-VN и подсеть Workload-SN.

В поле Общедоступный IP-адрес выберите значение Нет.

Примите другие значения по умолчанию и нажмите кнопку "Далее: управление".

Примите значения по умолчанию и нажмите кнопку "Далее: мониторинг".

Для параметра Диагностика загрузки выберите Отключить, чтобы отключить диагностику загрузки. Примите другие значения по умолчанию и выберите Просмотр и создание.

Просмотрите параметры на странице сводки и нажмите кнопку Создать.

После завершения развертывания выберите "Перейти к ресурсу " и запишите частный IP-адрес Srv-Work , который потребуется использовать позже.

Примечание.

Azure предоставляет IP-адрес исходящего доступа по умолчанию для виртуальных машин, которые либо не назначены общедоступным IP-адресом, либо находятся в серверном пуле внутренней подсистемы балансировки нагрузки Azure. Механизм IP-адреса исходящего трафика по умолчанию предоставляет исходящий IP-адрес, который нельзя настроить.

IP-адрес исходящего доступа по умолчанию отключен при возникновении одного из следующих событий:

- Общедоступный IP-адрес назначается виртуальной машине.

- Виртуальная машина размещается в серверном пуле стандартной подсистемы балансировки нагрузки с правилами исходящего трафика или без нее.

- Ресурс шлюза NAT Azure назначается подсети виртуальной машины.

Виртуальные машины, созданные с помощью масштабируемых наборов виртуальных машин в гибком режиме оркестрации, не имеют исходящего доступа по умолчанию.

Дополнительные сведения об исходящих подключениях в Azure см. в статье об исходящем доступе по умолчанию в Azure и использовании преобразования исходящих сетевых адресов (SNAT) для исходящих подключений.

Проверка брандмауэра

- Перейдите в группу ресурсов и выберите брандмауэр.

- Запишите частный и общедоступный IP-адреса брандмауэра. Вы будете использовать эти адреса позже.

Создание маршрута по умолчанию

При создании маршрута для исходящего и входящего подключения через брандмауэр по умолчанию используется маршрут 0.0.0.0/0 с частным IP-адресом виртуального устройства в качестве следующего прыжка. Это направляет все исходящие и входящие подключения через брандмауэр. Например, если брандмауэр выполняет TCP-подтверждение и отвечает на входящий запрос, ответ перенаправляется на IP-адрес, который отправил трафик. Это сделано намеренно.

В результате нет необходимости создавать другой определяемый пользователем маршрут для включения диапазона IP-адресов AzureFirewallSubnet. Это может привести к разорванным соединениям. Достаточно исходного маршрута по умолчанию.

Для подсети Workload-SN настройте исходящий маршрут по умолчанию, чтобы пройти через брандмауэр.

- На портале Azure найдите таблицы маршрутов.

- Выберите таблицы маршрутов в области результатов.

- Нажмите кнопку создания.

- Для подписки выберите свою подписку.

- Для параметра Группа ресурсов выберите Test-FW-RG.

- В поле Регион выберите использованное ранее расположение.

- В качестве имени введите Firewall-route.

- Выберите Просмотр и создание.

- Нажмите кнопку создания.

После завершения развертывания выберите Перейти к ресурсу.

На странице Брандмауэр — маршрут выберите Подсети, а затем выберите Связать.

Для виртуальной сети выберите Test-FW-VN.

В качестве Подсети выберите Workload-SN. Убедитесь, что для этого маршрута выбрана только подсеть Workload-SN. В противном случае брандмауэр не будет работать правильно.

Нажмите ОК.

Выберите Маршруты, а затем нажмите кнопку Добавить.

В поле Имя маршрута введите fw-dg.

Для типа назначения выберите IP-адреса.

Для параметра Диапазоны IP-адресов назначения или CIDR введите 0.0.0.0/0.

В поле Тип следующего прыжка выберите Виртуальный модуль.

На самом деле, Брандмауэр Azure является управляемой службой, но в этой ситуации подходит виртуальный модуль.

В поле Адрес следующего прыжка введите частный IP-адрес для брандмауэра, который вы записали ранее.

Выберите Добавить.

Настройка правила приложения

Это правило приложения, разрешающее исходящий доступ к www.google.com.

- Откройте группу ресурсов Test-FW-RG и выберите брандмауэр Test-FW01.

- На странице Test-FW01 в разделе Параметры выберите Правила (классическая модель).

- Откройте вкладку Коллекция правил приложения.

- Выберите Добавление коллекции правил приложений.

- В поле Имя введите App-Coll01.

- В поле Приоритет введите 200.

- В поле Действие выберите Разрешить.

- В разделе Правила в категории «Целевые FQDN» в поле Имя введите Allow-Google.

- В поле Тип источника выберите IP-адрес.

- В поле Источник введите 10.0.2.0/24.

- В поле Протокол:порт введите http, https.

- В поле Целевые полные доменные имена введите

www.google.com. - Выберите Добавить.

Брандмауэр Azure включает встроенную коллекцию правил для полностью квалифицированных доменных имен инфраструктуры, которые разрешены по умолчанию. Эти доменные имена предназначены для платформы и не могут использоваться для других целей. Для получения дополнительной информации см. инфраструктурные FQDN.

Настройка правила сети

Это сетевое правило, предоставляющее двум IP-адресам исходящий доступ на порт 53 (DNS).

Откройте вкладку Коллекция правил сети.

Выберите Добавить коллекцию правил сети.

Введите Net-Coll01 в поле Имя.

В поле Приоритет введите 200.

В поле Действие выберите Разрешить.

В разделе Правила, IP-адреса в поле Имя введите Allow-DNS.

В поле Протокол выберите UDP.

В поле Тип источника выберите IP-адрес.

В поле Источник введите 10.0.2.0/24.

В поле Тип назначения выберите пункт IP-адрес.

В поле Адрес назначения введите 209.244.0.3,209.244.0.4.

Эти адреса являются общедоступными DNS-серверами, работающими на уровне 3.

В поле Порты назначения введите 53.

Выберите Добавить.

Настройка правила DNAT

Это правило позволяет через брандмауэр подключать удаленный рабочий стол к виртуальной машине Srv-Work.

- Откройте вкладку Коллекция правил преобразования сетевых адресов (NAT).

- Щелкните Добавление коллекции правил преобразования сетевых адресов (NAT).

- В поле Имя введите rdp.

- В поле Приоритет введите 200.

- В разделе Правила в поле Имя введите rdp-nat.

- В поле Протокол выберите TCP.

- В поле Тип источника выберите IP-адрес.

- В поле Источник введите *.

- В поле Адрес назначения введите общедоступный IP-адрес брандмауэра.

- В поле Порты назначения введите 3389.

- Для переведенного адреса введите частный IP-адрес Srv-work.

- В поле Преобразованный порт введите 3389.

- Выберите Добавить.

Изменение первичного и вторичного адресов DNS для сетевого интерфейса Srv-Work

В целях тестирования настройте первичный и вторичный адреса DNS сервера. Это не является общим требованием для "Брандмауэра Azure".

- В меню портала Azure выберите Группы ресурсов или выполните поиск по запросу Группы ресурсов на любой странице и выберите этот пункт. Выберите группу ресурсов Test-FW-RG.

- Выберите сетевой интерфейс для виртуальной машины Srv-Work.

- В разделе Параметры выберите DNS-серверы.

- Для параметра DNS-серверы выберите значение Пользовательский.

- Введите 209.244.0.3 в текстовое поле "Добавить DNS-сервер" и нажмите клавишу ВВОД, затем введите 209.244.0.4 в следующее текстовое поле и снова нажмите клавишу ВВОД.

- Выберите Сохранить.

- Перезапустите виртуальную машину Srv-Work.

тестирование брандмауэра.

Теперь проверьте брандмауэр, чтобы убедиться, что он работает должным образом.

Подключите удаленный рабочий стол к общедоступному IP-адресу брандмауэра и войдите на виртуальную машину Srv-Work.

Откройте браузер Internet Explorer и перейдите на сайт

https://www.google.com.При появлении предупреждений безопасности в Internet Explorer выберите ОК>Закрыть.

Откроется домашняя страница Google.

Перейдите в

https://www.microsoft.com.Брандмауэр должен заблокировать вас.

Теперь вы убедились, что правила брандмауэра работают:

- Можно подключаться к виртуальной машине с помощью протокола удаленного рабочего стола (RDP).

- Вы можете перейти к одному разрешенному полному доменному имени (FQDN), но не к другим.

- Вы можете разрешать имена DNS с помощью настроенного внешнего DNS-сервера.

Очистка ресурсов

Вы можете сохранить ресурсы брандмауэра для дальнейшего тестирования или, если он больше не нужен, удалить группу ресурсов Test-FW-RG, содержащую все связанные с брандмауэром ресурсы.