Установка и настройка соединителя Microsoft Rights Management

Используйте следующие сведения, чтобы установить и настроить соединитель Microsoft Rights Management (RMS). Эти процедуры охватывают шаги 1, хотя 4 от развертывания соединителя Microsoft Rights Management.

Подготовка к работе:

Убедитесь, что вы изучили и проверка предварительные требования для этого развертывания.

Убедитесь, что вы знаете правильный экземпляр национального облака Azure для соединителя, чтобы иметь возможность завершить настройку и настройку.

Установка соединителя RMS

Определите компьютеры (как минимум два) для запуска соединителя RMS. Эти компьютеры должны соответствовать минимальной спецификации, указанной в предварительных требованиях.

Примечание.

Установите один соединитель RMS (состоящий из нескольких серверов для обеспечения высокой доступности) для каждого клиента (клиент Microsoft 365 или клиент Microsoft Entra). В отличие от Active Directory RMS не нужно устанавливать соединитель RMS в каждом лесу.

Скачайте исходные файлы соединителя RMS из Центра загрузки Майкрософт.

Чтобы установить соединитель RMS, скачайте RMS Подключение orSetup.exe.

Кроме того, если вы хотите использовать средство настройки сервера для соединителя RMS, чтобы автоматизировать настройку параметров реестра на локальных серверах, также скачайте Gen Подключение orConfig.ps1.

На компьютере, на котором требуется установить соединитель RMS, запустите RMS Подключение orSetup.exe с правами администратора.

На странице приветствия microsoft Rights Management Подключение or Setup выберите установить соединитель Microsoft Rights Management на компьютере и нажмите кнопку "Далее".

Прочитайте и примите условия лицензионного соглашения конечного пользователя, а затем нажмите кнопку "Далее".

На странице проверки подлинности выберите облачную среду, соответствующую решению. Например, выберите AzureCloud для коммерческого предложения Azure. В противном случае выберите один из следующих параметров:

- AzureChinaCloud: Azure, управляемый 21Vianet

- AzureUSGovernment: Azure для государственных организаций (GCC High/DoD)

- AzureUSGovernment2: Azure для государственных организаций 2

- AzureUSGovernment3: Azure для государственных организаций 3

Выберите вход, чтобы войти в учетную запись. Убедитесь, что вы вводите учетные данные для учетной записи с достаточными привилегиями для настройки соединителя RMS.

Вы можете использовать учетную запись, которая имеет одну из следующих привилегий:

Глобальный администратор клиента: учетная запись, которая является глобальным администратором клиента Microsoft 365 или клиента Microsoft Entra.

Глобальный администратор Azure Rights Management: учетная запись в идентификаторе Microsoft Entra, назначенная роли глобального администратора Azure RMS.

Администратор соединителя Azure Rights Management: учетная запись в идентификаторе Microsoft Entra, которая была предоставлена права на установку и администрирование соединителя RMS для вашей организации.

Роль глобального администратора Azure Rights Management и роль администратора соединителя Azure Rights Management назначаются учетным записям с помощью командлета Add-AipServiceRoleBased Администратор istrator.

Примечание.

Если вы реализовали элементы управления подключением, убедитесь, что указанная учетная запись может защитить содержимое.

Например, если возможность защитить содержимое ограничена группой "ИТ-отдел", то учетная запись должна являться участником этой группы. Если нет, появится сообщение об ошибке: попытка обнаружить расположение службы администрирования и организации завершилась ошибкой. Убедитесь, что служба Microsoft Rights Management включена для вашей организации.

Совет

Чтобы запустить соединитель RMS с минимальными привилегиями, создайте выделенную учетную запись для этой цели, которую затем назначьте роль администратора соединителя Azure RMS. Дополнительные сведения см. в статье "Создание выделенной учетной записи для соединителя RMS".

На последней странице мастера выполните следующие действия, а затем нажмите кнопку Готово.

Если это первый установленный соединитель, не нажимайте кнопку "Запустить консоль администрирования соединителя" для авторизации серверов . Выберите этот вариант после установки второго (или последнего) соединителя RMS. Вместо этого запустите мастер по крайней мере еще на одном компьютере. Необходимо установить как минимум два соединителя.

Если вы установили второй (или окончательный) соединитель, выберите "Запустить консоль администрирования соединителя", чтобы авторизовать серверы.

Во время процесса установки соединителя RMS проверяется и устанавливается все необходимое программное обеспечение, устанавливаются службы Internet Information Services (IIS), если они еще не установлены, а также устанавливается и настраивается программное обеспечение соединителя. Azure RMS также подготовлен к настройке, создав следующее:

Пустая таблица серверов , которым разрешено использовать соединитель для взаимодействия с Azure RMS. Добавьте серверы в эту таблицу позже.

Набор маркеров безопасности для соединителя, который авторизации операций с помощью Azure RMS. Эти маркеры загружаются из Azure RMS и устанавливаются в реестре локального компьютера. Они защищены с помощью программного интерфейса защиты данных (DPAPI) и учетных данных локальной системной учетной записи.

Создание выделенной учетной записи для соединителя RMS

В этой процедуре описывается создание выделенной учетной записи для запуска соединителя Azure RMS с минимальными привилегиями, которые можно использовать при входе во время установки соединителя RMS.

Если вы еще этого не сделали, скачайте и установите модуль AIPService PowerShell. Дополнительные сведения см. в разделе "Установка модуля AIPService PowerShell".

Запустите Windows PowerShell с помощью команды "Запуск от имени администратора" и подключитесь к службе защиты с помощью команды Подключение-AipService:

Connect-AipService //provide Microsoft 365 tenant administratoror Azure RMS global administrator credentialsВыполните команду Add-AipServiceRoleBased Администратор istrator, используя только один из следующих параметров:

Add-AipServiceRoleBasedAdministrator -EmailAddress <email address> -Role"ConnectorAdministrator"Add-AipServiceRoleBasedAdministrator -ObjectId <object id> -Role"ConnectorAdministrator"Add-AipServiceRoleBasedAdministrator -SecurityGroupDisplayName <group Name> -Role"ConnectorAdministrator"Например, выполните команду

Add-AipServiceRoleBasedAdministrator -EmailAddressmelisa@contoso.com -Role "ConnectorAdministrator"

Хотя эти команды назначают роль администратора соединителя, вы также можете использовать роль глобального Администратор istrator.

Проверка установки

Чтобы проверить, работают ли веб-службы соединителя RMS:

В веб-браузере перейдите по адресу http://<connectoraddress>/_wmcs/certification/servercertification.asmx, заменив <connectoraddress> адресом или именем сервера, где установлен соединитель RMS.

При успешном подключении отобразится страница ServerCertificationWebService.

Чтобы проверить возможность пользователей читать или изменять документы, защищенные RMS или AIP, выполните следующие действия.

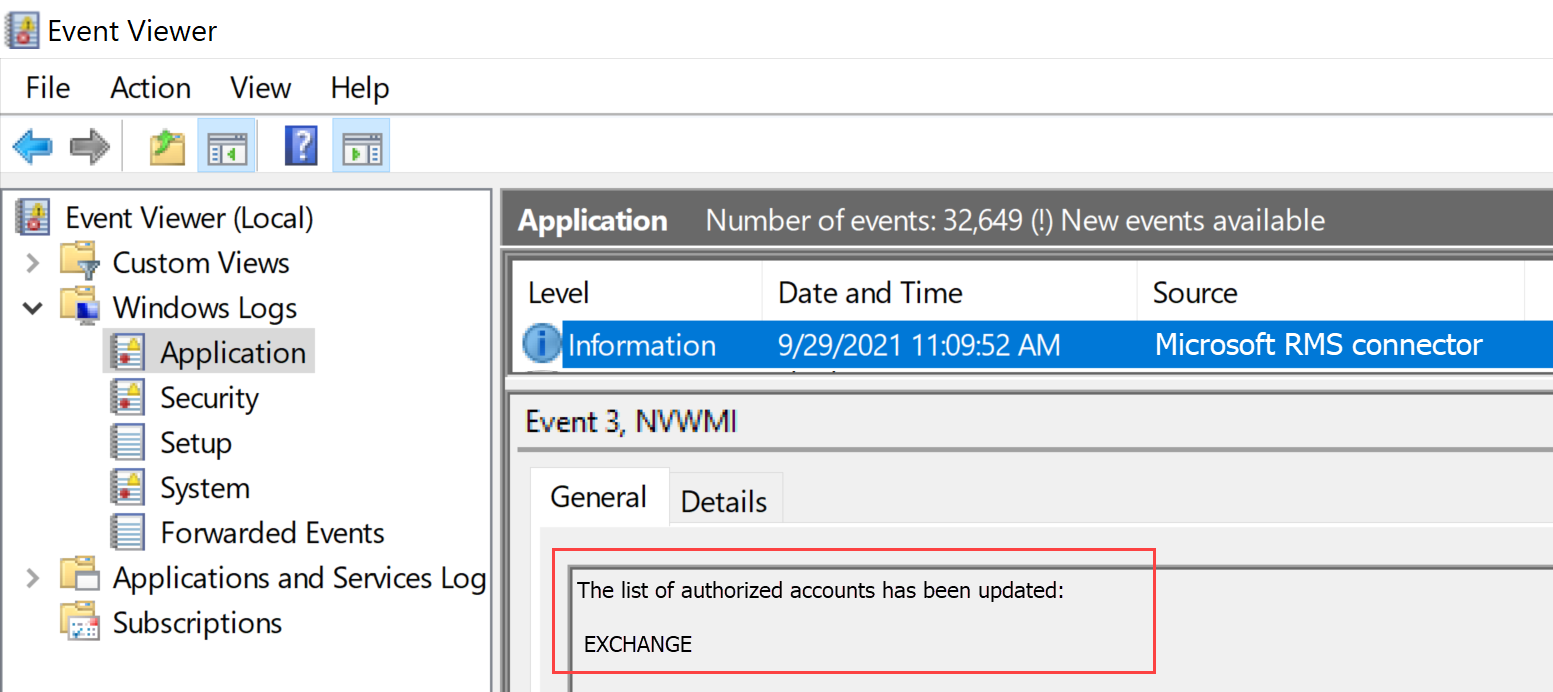

На компьютере соединителя RMS откройте Просмотр событий и перейдите в журнал приложений Windows. Найдите запись из источника microsoft RMS Подключение or с уровнем информации.

Запись должна иметь сообщение, аналогичное следующему:

The list of authorized accounts has been updated

Если необходимо удалить соединитель RMS, удалите его с помощью страницы параметров системы или снова запустите мастер и выберите параметр удаления.

Если во время установки возникли проблемы, проверка журнал установки: %LocalAppData%\Temp\Microsoft Rights Management connector_<date и time.log>

Например, журнал установки может выглядеть примерно так: \Users\Администратор istrator\AppData\Local\Temp\Microsoft Rights Management connector_20170803110352.log

Авторизация серверов для использования соединителя RMS

Когда соединитель RMS будет установлен по крайней мере на двух компьютерах, вы можете авторизовать серверы и службы, которые будут использовать соединитель RMS. Например, сервер под управлением Exchange Server 2013 или SharePoint Server 2013.

Чтобы определить эти серверы, запустите средство администрирования соединителя Microsoft Rights Management и добавьте записи в список разрешенных серверов. Это средство можно запустить, выбрав команду запуска консоли администратора соединителей для авторизации серверов на последнем этапе работы с мастером установки соединителя Microsoft Rights Management, или же его можно запустить отдельно.

При авторизации этих серверов следует учитывать следующие факторы:

Добавленные серверы предоставляют специальные привилегии. Все учетные записи, указанные для роли Exchange Server в конфигурации соединителя, получают роль суперпользователя в Azure RMS, которая предоставляет им доступ ко всему содержимому клиента RMS. На этом этапе функция суперпользователя автоматически включается, если это необходимо. Чтобы избежать опасности случайного повышения привилегий, укажите только учетные записи, используемые серверами Exchange организации. Всем серверам, настроенным в качестве серверов SharePoint или файловых серверов, использующих FCI, предоставляются привилегии обычного пользователя.

Вы можете добавить несколько серверов в качестве одной записи , указав группу безопасности или распространения Active Directory или учетную запись службы, которая используется несколькими серверами. При этой конфигурации группа серверов использует те же сертификаты RMS, и все они считаются владельцами содержимого, которое каждый из них защищает. Чтобы сократить нагрузку администрирования, рекомендуется использовать конфигурацию одной группы, а не отдельных серверов для авторизации серверов Exchange организации или фермы серверов SharePoint.

На серверах, разрешенных использовать страницу соединителя, нажмите кнопку "Добавить".

Примечание.

Авторизация серверов эквивалентна конфигурации в Azure RMS конфигурации AD RMS, применяющей права NTFS вручную к учетной записи службы или сервера asmx для учетных записей службы или сервера, а также предоставления пользователям супер прав учетным записям Exchange вручную. Применение прав NTFS к ServerCertification.asmx не требуется для соединителя.

Добавление сервера к списку разрешенных

На странице разрешения серверу использовать соединитель введите имя объекта или выберите объект, который нужно авторизовать.

Важно, чтобы вы авторизовали нужный объект. Чтобы сервер мог использовать соединитель, для авторизации нужно выбрать учетную запись локальной службы, например Exchange или SharePoint. Например, если служба выполняется в качестве настроенной учетной записи службы, добавьте имя учетной записи службы в список. Если служба выполняется как локальная система, добавьте имя объекта-компьютера (например, SERVERNAME$). Рекомендуется создать группу, которая содержит эти учетные записи, и указать ее вместо отдельных имен серверов.

Ниже приведены дополнительные сведения о различных ролях сервера.

Для серверов, работающих под управлением Exchange: необходимо указать группу безопасности и использовать группу по умолчанию (Серверы Exchange), которую Exchange автоматически создает и поддерживает все серверы Exchange в лесу.

Для серверов под управлением SharePoint:

Если сервер SharePoint 2010 настроен на работу в качестве локальной системы (не использует учетную запись службы), создайте группу безопасности вручную в доменных службах Active Directory и добавьте в нее объект имени компьютера для сервера в этой конфигурации.

Если сервер SharePoint настроен для использования учетной записи службы (рекомендуемый вариант для SharePoint 2010 и единственный вариант для SharePoint 2016 и SharePoint 2013):

Добавьте учетную запись службы, которая выполняет службу центрального администрирования SharePoint, чтобы разрешить настройку SharePoint из консоли администратора.

Добавьте учетную запись, настроенную для пула приложений SharePoint.

Совет

Если эти две учетные записи различаются, то для сокращения нагрузки администрирования можно создать одну группу, которая содержит обе учетные записи.

Для файловых серверов, использующих инфраструктуру классификации файлов, связанные службы выполняются в качестве учетной записи локальной системы, поэтому необходимо авторизовать учетную запись компьютера для файловых серверов (например, SERVERNAME$) или группы, содержащей эти учетные записи компьютера.

Когда вы добавите нужные серверы в список, нажмите кнопку Закрыть.

Если это еще не сделано, необходимо настроить балансировку нагрузки для серверов, на которых установлен соединитель RMS, и решить, нужно ли использовать протокол HTTPS для соединений между этими серверами и серверами, которые были только что авторизованы.

Настройка балансировки нагрузки и обеспечение высокого уровня доступности

После установки второго или конечного экземпляра соединителя RMS определите имя сервера URL-адреса соединителя и настройте систему балансировки нагрузки.

Имя сервера в URL-адресе соединителя может быть любым именем из пространства имен, которым вы управляете. Например, можно создать запись в системе DNS для rmsconnector.contoso.com и настроить эту запись для использования IP-адреса в системе балансировки нагрузки. Для этого имени нет никаких особых требований, и его не нужно настраивать на серверах. Если серверы Exchange и SharePoint не будут взаимодействовать с соединителем через Интернет, это имя не должно разрешаться в Интернете.

Важно!

Рекомендуется не изменять это имя после настройки серверов Exchange или SharePoint для использования соединителя, так как вам нужно будет очистить эти серверы от всех конфигураций IRM, а затем перенастроить.

Когда в DNS создано имя и настроено для использования IP-адреса, настройте балансировку нагрузки для этого адреса, чтобы направлять трафик на серверы соединителя. Для этой цели можно использовать любую подсистему балансировки нагрузки на основе IP-адресов, которая включает функцию балансировки нагрузки сети (NLB) в Windows Server. Дополнительные сведения см. в руководстве по развертыванию балансировки нагрузки.

Для настройки кластера балансировки сетевой нагрузки используйте следующие параметры:

Порты: 80 (для HTTP) или 443 (для HTTPS)

Дополнительные сведения о том, какой протокол (HTTP или HTTPS) следует использовать, см. в следующем разделе.

Сходство: Нет

Метод распространения: Equal

Имя, определяемое для системы балансировки нагрузки (для серверов, где выполняется служба соединителя RMS), является именем соединителя RMS организации, и его можно использовать в дальнейшем при настройке локальных серверов для использования Azure RMS.

Настройка соединителя RMS для использования протокола HTTPS

Примечание.

Этот шаг настройки не является обязательным, но рекомендуется для обеспечения дополнительной безопасности.

Несмотря на то что для соединителя RMS необязательно использовать протоколы TLS или SSL, мы рекомендуем использовать их для любой HTTP-службы, безопасность которой критически важна. При такой конфигурации серверы, где работает соединитель, проходят проверку подлинности на серверах Exchange и SharePoint, использующих соединитель. Кроме того, все данные, отправляемые с этих серверов на соединитель, шифруются.

Чтобы соединитель RMS мог использовать протокол TLS, на каждом сервере, где работает такой соединитель, установите сертификат проверки подлинности сервера, который содержит используемое для соединителя имя. Например, если имя соединителя RMS, определенное в DNS, — rmsconnector.contoso.com, разверните сертификат проверки подлинности сервера, который содержит rmsconnector.contoso.com в качестве общего имени субъекта сертификата. Можно также указать rmsconnector.contoso.com в виде значения DNS в альтернативном имени сертификата. Сертификат не должен содержать имя сервера. Затем в IIS привяжите этот сертификат к веб-сайту по умолчанию.

При использовании протокола HTTPS убедитесь, что все серверы, на которых работает соединитель, имеют допустимый сертификат проверки подлинности сервера, связанный с корневым ЦС, которому доверяют серверы Exchange и SharePoint. Кроме того, если центр сертификации (ЦС), выдающий сертификаты для серверов соединителя, публикует список отзыва сертификатов (CRL), серверы Exchange и SharePoint должны иметь возможность загрузить этот CRL.

Совет

Для запроса и установки сертификата проверки подлинности сервера и привязки этого сертификата к веб-сайту по умолчанию в IIS можно использовать следующую информацию и ресурсы:

При использовании служб сертификатов Active Directory (AD CS) и корпоративного центра сертификации (ЦС) для развертывания этих сертификатов проверки подлинности сервера можно дублировать и использовать шаблон сертификата веб-сервера. Этот шаблон сертификата использует параметр Предоставляется в запросе для имени субъекта сертификата, это означает, что при запросе сертификата можно предоставить FQDN имени соединителя RMS для имени субъекта сертификата или альтернативное имя субъекта.

Если вы используете автономный ЦС или приобретаете этот сертификат из другой компании, см. статью "Настройка сертификатов сервера Интернета ( IIS 7) в библиотеке документации по веб-серверу (IIS) в TechNet.

Сведения о настройке IIS для использования сертификата см. в разделе "Добавление привязки к сайту" (IIS 7) в библиотеке документации по веб-серверу (IIS) в TechNet.

Настройка соединителя RMS для сервера веб-прокси

Если серверы соединителей установлены в сети, которая не имеет прямого подключения к Интернету и требует ручной настройки веб-прокси-сервера для исходящего доступа к Интернету, необходимо настроить реестр на этих серверах для соединителя RMS.

Настройка соединителя RMS для использования сервера веб-прокси

На каждом сервере с соединителем RMS откройте редактор реестра, например Regedit.

Перейдите к HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\AADRM\Connector.

Добавьте строковый параметр ProxyAddress, а затем задайте данные для этого значения: http://<домен или IP-адрес прокси>:<порт прокси>.

Например: https://proxyserver.contoso.com:8080

Закройте редактор реестра и перезапустите сервер или выполните команду IISReset для перезапуска IIS.

Установка средства администрирования соединителя RMS на административных компьютерах

Средство администрирования соединителя RMS можно запустить на компьютере, где нет такого соединителя, если данный компьютер соответствует следующим требованиям:

Физический или виртуальный компьютер под управлением Windows Server 2019, 2016, 2012 или Windows Server 2012 R2 (все выпуски), Windows 11, Windows 10, Windows 8.1, Windows 8.

по крайней мере 1 ГБ ОЗУ;

не менее 64 ГБ места на диске;

по крайней мере один сетевой интерфейс;

Доступ к Интернету через брандмауэр (или веб-прокси).

.NET 4.7.2

Чтобы установить средство администрирования соединителя RMS, запустите следующий файл для 64-разрядного компьютера: RMS Подключение orSetup.exe

Если вы еще не скачали эти файлы, это можно сделать в Центре загрузки Майкрософт.

Дополнительные сведения см. в разделе "Предварительные требования для соединителя RMS".

Обновление установки соединителя RMS

Установка новой версии соединителя RMS автоматически удаляет все более ранние версии и устанавливает необходимую версию .NET 4.7.2. При возникновении проблем используйте приведенные ниже инструкции, чтобы вручную удалить предыдущую версию и установить .NET 4.7.2.

На компьютере соединителя RMS используйте страницу параметров приложений и компонентов для удаления Подключение управления правами Майкрософт.

В устаревших системах можно найти параметры отмены установки на странице панель управления > программы и компонентов.

Перейдите к мастеру, чтобы удалить соединитель Microsoft Rights Management, нажав кнопку Готово в конце.

Убедитесь, что на компьютере установлен .NET 4.7.2. Дополнительные сведения см. в разделе "Практическое руководство. Определение установленных платформа .NET Framework версий".

Если вам нужно, скачайте и установите .NET версии 4.7.2.

Перезапустите компьютер при появлении запроса и продолжайте установку новой версии соединителя RMS.

Принудительное применение TLS 1.2 для Подключение azure RMS

Корпорация Майкрософт отключит старые небезопасные протоколы TLS, включая TLS 1.0 и TLS 1.1 в службах RMS по умолчанию 1 марта 2022 г. Чтобы подготовиться к этому изменению, может потребоваться отключить поддержку этих старых протоколов на серверах RMS Подключение or и убедиться, что система продолжает работать должным образом.

В этом разделе описаны действия по отключению протокола TLS 1.0 и 1.1 на серверах Подключение or RMS и принудительном использовании TLS 1.2.

Отключение TLS 1.0 и 1.1 и принудительное использование TLS 1.2

Убедитесь, что платформа .NET на компьютере RMS Подключение or версии 4.7.2. Дополнительные сведения см. в статье .NET Framework версии 4.7.2.

Скачайте и установите последнюю доступную версию Подключение RMS. Дополнительные сведения см. в разделе "Установка соединителя RMS".

Перезагрузите серверы RMS Подключение or и проверьте функциональность Подключение RMS. Например, убедитесь, что локальные пользователи RMS могут читать зашифрованные документы.

Дополнительные сведения см. в разделе:

Проверка использования TLS 1.2 (дополнительно)

Эта процедура содержит пример проверки использования TLS 1.2 и требует предварительного знания Fiddler.

Скачайте и установите Fiddler на компьютере Подключение RMS.

Откройте Fiddler и откройте средства администрирования microsoft RMS Подключение or.

Нажмите кнопку "Войти", хотя для завершения проверки не требуется выполнить вход.

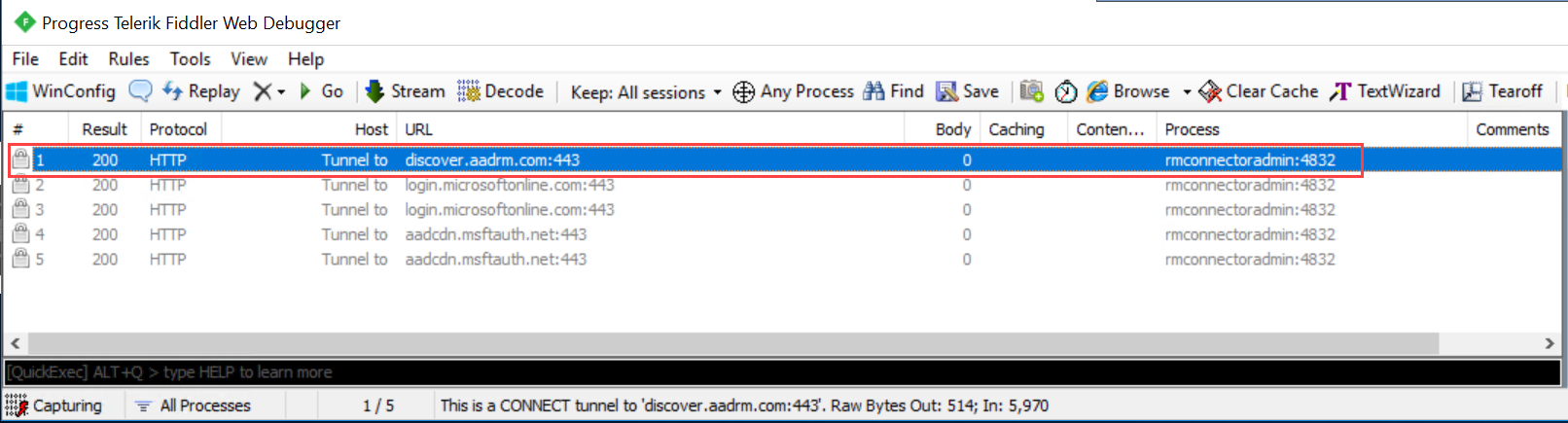

В окне Fiddler слева найдите процесс msconnectoradmin . Этот процесс должен пытаться установить безопасное соединение с discover.aadrm.com.

Например:

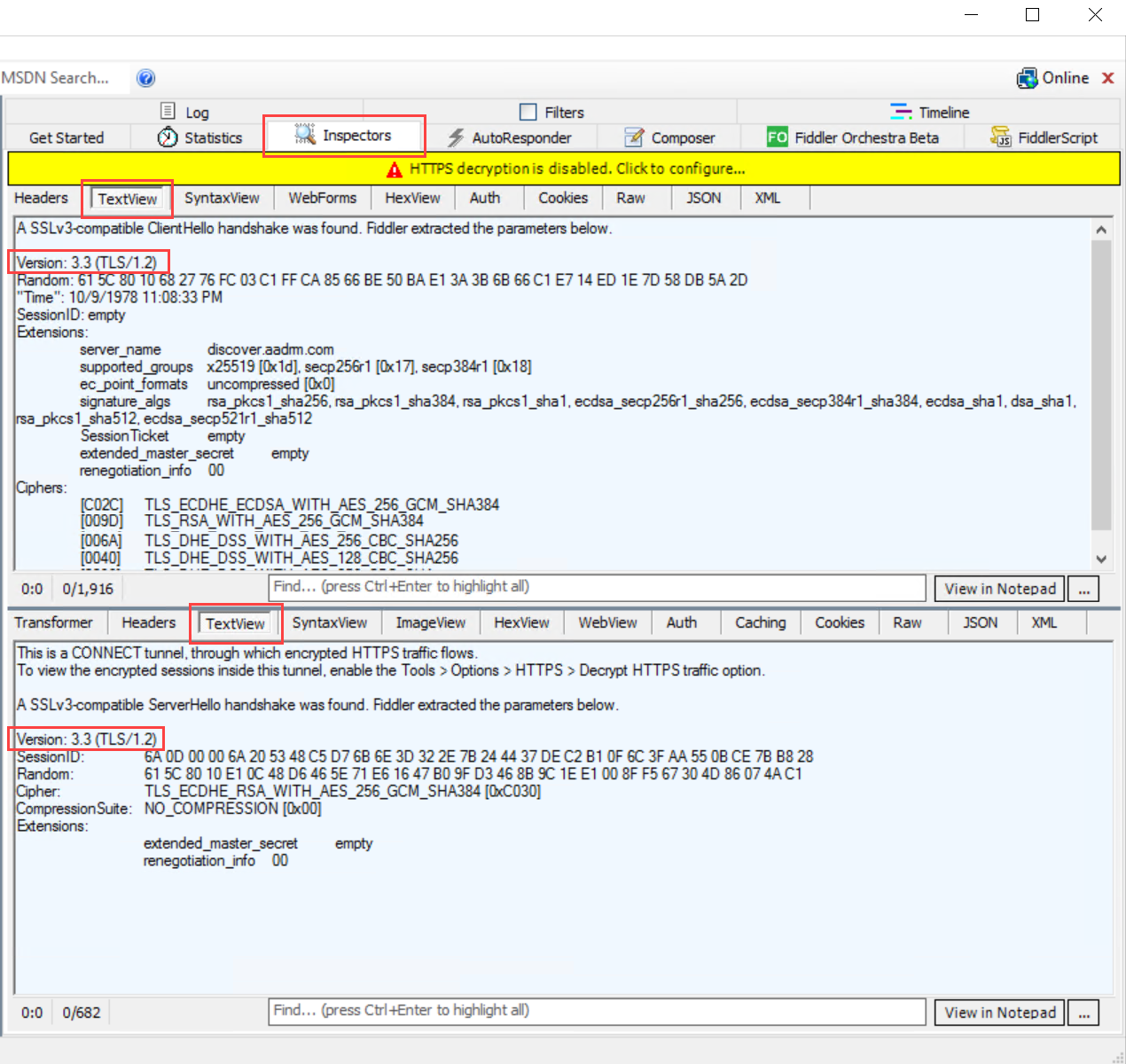

В окне Fiddler справа выберите вкладку "Инспекторы " и просмотрите вкладки "Представление текста" для запроса и ответа.

На этих вкладках обратите внимание, что обмен данными выполняется с помощью TLS 1.2. Например:

Принудительное использование TLS 1.2 вручную

Если вам нужно вручную принудительно использовать TLS 1.2, отключите использование для любых предыдущих версий, запустите следующий сценарий PowerShell на компьютере соединителя RMS.

Внимание

Использование скрипта в этом разделе отключает взаимодействие до TLS 1.2 на каждом компьютере. Если на компьютере требуются другие службы TLS 1.0 или 1.2, этот сценарий может нарушить функциональные возможности этих служб.

$ProtocolList = @("SSL 2.0", "SSL 3.0", "TLS 1.0", "TLS 1.1", "TLS 1.2")

$ProtocolSubKeyList = @("Client", "Server")

$DisabledByDefault = "DisabledByDefault"

$Enabled = "Enabled"

$registryPath = "HKLM:\\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\"

foreach ($Protocol in $ProtocolList) {

foreach ($key in $ProtocolSubKeyList) {

$currentRegPath = $registryPath + $Protocol + "\" + $key

Write-Host " Current Registry Path $currentRegPath"

if (!(Test-Path $currentRegPath)) {

Write-Host "creating the registry"

New-Item -Path $currentRegPath -Force | out-Null

}

if ($Protocol -eq "TLS 1.2") {

Write-Host "Working for TLS 1.2"

New-ItemProperty -Path $currentRegPath -Name $DisabledByDefault -Value "0" -PropertyType DWORD -Force | Out-Null

New-ItemProperty -Path $currentRegPath -Name $Enabled -Value "1" -PropertyType DWORD -Force | Out-Null

}

else {

Write-Host "Working for other protocol"

New-ItemProperty -Path $currentRegPath -Name $DisabledByDefault -Value "1" -PropertyType DWORD -Force | Out-Null

New-ItemProperty -Path $currentRegPath -Name $Enabled -Value "0" -PropertyType DWORD -Force | Out-Null

}

}

}

Следующие шаги

Теперь, когда соединитель RMS установлен и настроен, можно приступать к настройке локальных серверов для его использования. Перейдите к разделу "Настройка серверов" для соединителя Microsoft Rights Management.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по