Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Используйте эти сведения, чтобы узнать о соединителе Microsoft Rights Management, а затем о том, как успешно развернуть его для вашей организации. Этот соединитель обеспечивает защиту данных для существующих локальных развертываний, использующих Microsoft Exchange Server, SharePoint Server или файловые серверы под управлением Инфраструктуры классификации файлов Windows Server (FCI).

Обзор соединителя Microsoft Rights Management

Соединитель Microsoft Rights Management (RMS) позволяет быстро включить существующие локальные серверы для использования функций управления правами на доступ к данным (IRM) с облачной службой Microsoft Rights Management (Azure RMS). Благодаря этой функции ИТ-специалисты и пользователи могут легко защищать документы и изображения как внутри организации, так и за ее пределами, не устанавливая дополнительную инфраструктуру или устанавливая отношения доверия с другими организациями.

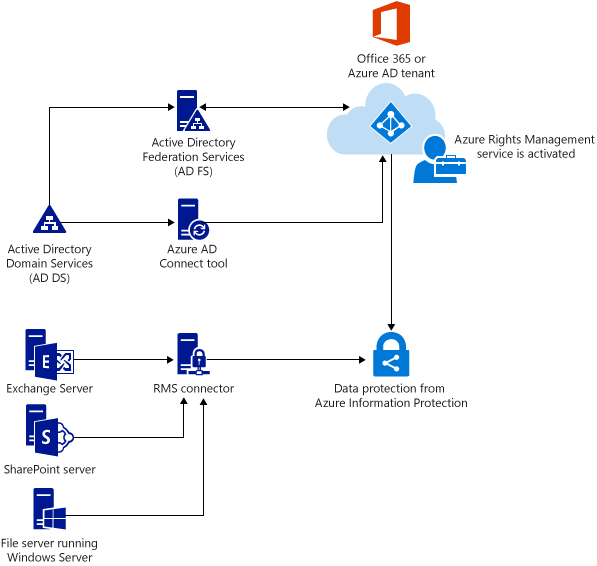

Соединитель RMS — это локальная служба, которая устанавливается локально на серверах под управлением Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012, Windows Server 2012. Помимо запуска соединителя на физических компьютерах, его также можно запустить на виртуальных машинах, включая виртуальные машины IaaS Azure. После развертывания соединителя он выступает в качестве интерфейса связи (ретранслятора) между локальными серверами и облачной службой, как показано на следующем рисунке. Стрелки указывают направление, в котором инициируются сетевые подключения.

Поддерживаемые локальные серверы

Соединитель RMS поддерживает следующие локальные серверы: Exchange Server, SharePoint Server и файловые серверы, которые работают под управлением Windows Server и используют инфраструктуру классификации файлов для классификации и применения политик к документам Office в папке.

Примечание.

Если вы хотите защитить несколько типов файлов (а не только документов Office) с помощью инфраструктуры классификации файлов, не используйте соединитель RMS, а используйте командлеты AzureInformationProtection.

Версии этих локальных серверов, поддерживаемых соединителем RMS, см . на локальных серверах, поддерживающих Azure RMS.

Поддержка гибридных сценариев

Соединитель RMS можно использовать, даже если некоторые из пользователей подключаются к веб-службы в гибридном сценарии. Например, почтовые ящики некоторых пользователей используют Exchange Online, а почтовые ящики некоторых пользователей используют Exchange Server. После установки соединителя RMS все пользователи могут защитить и использовать сообщения электронной почты и вложения с помощью Azure RMS, а защита информации работает легко между двумя конфигурациями развертывания.

Поддержка ключей, управляемых клиентом (BYOK)

Если вы управляете собственным ключом клиента для Azure RMS (приведем собственный ключ или сценарий BYOK), соединитель RMS и локальные серверы, использующие его, не обращаются к аппаратному модулю безопасности (HSM), который содержит ключ клиента. Это связано с тем, что все криптографические операции, использующие ключ клиента, выполняются в Azure RMS, а не в локальной среде.

Дополнительные сведения об этом сценарии, где вы управляете ключом клиента, см. в статье "Планирование и реализация ключа клиента Azure Information Protection".

Предварительные требования для соединителя RMS

Перед установкой соединителя RMS убедитесь, что выполнены следующие требования.

| Требование | Дополнительные сведения |

|---|---|

| Служба защиты активируется | Активация службы защиты из Azure Information Protection |

| Синхронизация каталогов между лесами локальная служба Active Directory и идентификатором Microsoft Entra | После активации RMS идентификатор Microsoft Entra должен быть настроен для работы с пользователями и группами в базе данных Active Directory. Важно. Для работы соединителя RMS даже для тестовой сети необходимо выполнить этот шаг синхронизации каталогов. Хотя вы можете использовать идентификатор Microsoft 365 и Microsoft Entra с помощью учетных записей, созданных вручную в идентификаторе Microsoft Entra, этот соединитель требует синхронизации учетных записей в идентификаторе Microsoft Entra с службами домен Active Directory; синхронизация паролей вручную недостаточно. Дополнительные сведения см. на следующих ресурсах: - Интеграция доменов локальная служба Active Directory с идентификатором Microsoft Entra - Сравнение средств интеграции с каталогом гибридных удостоверений |

| Не менее двух компьютеров-членов, на которых устанавливается соединитель RMS: — 64-разрядный физический или виртуальный компьютер под управлением одной из следующих операционных систем: Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012. — по крайней мере 1 ГБ ОЗУ. — не менее 64 ГБ дискового пространства. — по крайней мере один сетевой интерфейс. — Доступ к Интернету через брандмауэр (или веб-прокси), который не требует проверки подлинности. — должен находиться в лесу или домене, который доверяет другим лесам в организации, содержащей установки серверов Exchange или SharePoint, которые вы хотите использовать с соединителем RMS. — установлен .NET 4.7.2. В зависимости от системы может потребоваться скачать и установить его отдельно. |

Для отказоустойчивости и высокой доступности необходимо установить соединитель RMS как минимум на двух компьютерах. Совет. Если вы используете Outlook Web Access или мобильные устройства, использующие IRM Exchange ActiveSync, и важно поддерживать доступ к сообщениям электронной почты и вложениям, защищенным Azure RMS, рекомендуется развернуть группу соединителей с балансировкой нагрузки, чтобы обеспечить высокий уровень доступности. Для запуска соединителя не требуются выделенные серверы, но его необходимо установить на отдельном компьютере с серверами, которые будут использовать соединитель. Важно. Не устанавливайте соединитель на компьютере под управлением Exchange Server, SharePoint Server или файлового сервера, настроенного для инфраструктуры классификации файлов, если вы хотите использовать функциональные возможности из этих служб с Azure RMS. Кроме того, не устанавливайте этот соединитель на контроллере домена. Если у вас есть рабочие нагрузки сервера, которые вы хотите использовать с соединителем RMS, но их серверы находятся в доменах, не доверенных доменом, из которого требуется запустить соединитель, можно установить дополнительные серверы соединителя RMS в этих ненадежных доменах или других доменах в их лесу. Нет ограничения на количество серверов соединителей, которые можно запускать для организации, и все серверы соединителей, установленные в организации, имеют одинаковую конфигурацию. Тем не менее, чтобы настроить соединитель для авторизации серверов, вы должны иметь возможность искать учетные записи сервера или службы, которые требуется авторизовать, что означает, что необходимо запустить средство администрирования RMS в лесу, из которого можно просмотреть эти учетные записи. |

| TLS версии 1.2 | Дополнительные сведения см. в статье "Принудительное применение TLS 1.2" для Подключение azure RMS. |

Действия по развертыванию соединителя RMS

Соединитель не проверка все необходимые компоненты, необходимые для успешного развертывания, поэтому убедитесь, что они установлены перед началом работы. Для развертывания необходимо установить соединитель, настроить соединитель и настроить серверы, которые требуется использовать.

Шаг 1. Установка соединителя RMS

Шаг 2. Ввод учетных данных

Шаг 3. Авторизация серверов для использования соединителя RMS

Шаг 4. Настройка балансировки нагрузки и высокой доступности

Необязательно. Настройка соединителя RMS для использования HTTPS

Необязательно. Настройка соединителя RMS для веб-прокси-сервера

Необязательно. Установка средства администрирования соединителя RMS на административных компьютерах

Следующие шаги

Перейдите к шагу 1. Установка и настройка соединителя Microsoft Rights Management.