Руководство. Обнаружение физических серверов с помощью средства "Обнаружение и оценка" службы "Миграция Azure"

В процессе переноса в Azure вы обнаружите серверы для оценки и миграции.

В этом руководстве показано, как обнаруживать локальные физические серверы с помощью средства "Обнаружение и оценка" службы "Миграция Azure", используя упрощенное устройство службы "Миграция Azure". Устройство развертывается как физический сервер для непрерывного обнаружения метаданных серверов и производительности.

В этом руководстве описано следующее:

- Настройка учетной записи Azure.

- подготовка физических серверов к обнаружению;

- Создайте проект.

- Настройка устройства службы "Миграция Azure".

- Запуск непрерывного обнаружения.

Примечание.

В учебниках показан самый быстрый способ выполнения сценария и используются параметры по умолчанию.

Если у вас нет подписки Azure, создайте бесплатную учетную запись, прежде чем приступить к работе.

Необходимые компоненты

Прежде чем приступить к работе с этим руководством, убедитесь, что у вас есть необходимые условия.

| Требование | Сведения |

|---|---|

| Устройство | Для запуска устройства службы "Миграция Azure" требуется сервер. Этот сервер должен иметь следующие характеристики: — установленная версия Windows Server 2022 или 2019. (Развертывание устройства поддерживается в Windows Server 2022 (рекомендуется) или Windows Server 2019.) — 16 ГБ ОЗУ, 8 виртуальных ЦП, 80 ГБ дискового пространства. — Статический или динамический IP-адрес, а также доступ к Интернету напрямую или через прокси-сервер. – Исходящее подключение к Интернету с устройства к обязательным URL-адресам. |

| Серверы Windows | Разрешить входящие подключения через порт WinRM 5985 (HTTP) для обнаружения серверов Windows. Для обнаружения веб-приложений ASP.NET, выполняющихся на веб-сервере IIS, проверьте поддерживаемые версии ОС Windows и IIS. |

| Серверы Linux | Разрешить входящие подключения через порт 22 (TCP) для обнаружения серверов Linux. Чтобы обнаружить веб-приложения Java, работающие на веб-сервере Apache Tomcat, проверьте поддерживаемые версии ОС Linux и Tomcat. |

| Доступ к SQL Server | Чтобы обнаружить экземпляры и базы данных SQL Server, учетной записи Windows или SQL Server требуются эти разрешения для каждого экземпляра SQL Server. Служебную программу подготовки учетных записей можно использовать для создания пользовательских учетных записей или использования любой существующей учетной записи, являющейся членом роли сервера sysadmin для простоты. |

Примечание.

Установка устройства "Миграция Azure" не поддерживается на сервере с установленным устройством репликации или агентом службы "Мобильность". Убедитесь, что сервер устройства не использовался ранее для настройки устройства репликации или что на сервере установлен агент службы "Мобильность".

Подготовка учетной записи пользователя Azure

Чтобы создать проект и зарегистрировать устройство службы "Миграция Azure", вам понадобится учетная запись с:

- разрешениями участника или владельца в подписке Azure;

- Разрешения на регистрацию приложений Microsoft Entra.

Если вы создали бесплатную учетную запись Azure, вы являетесь владельцем подписки. Если вы не являетесь владельцем подписки, назначьте разрешения совместно с владельцем следующим образом:

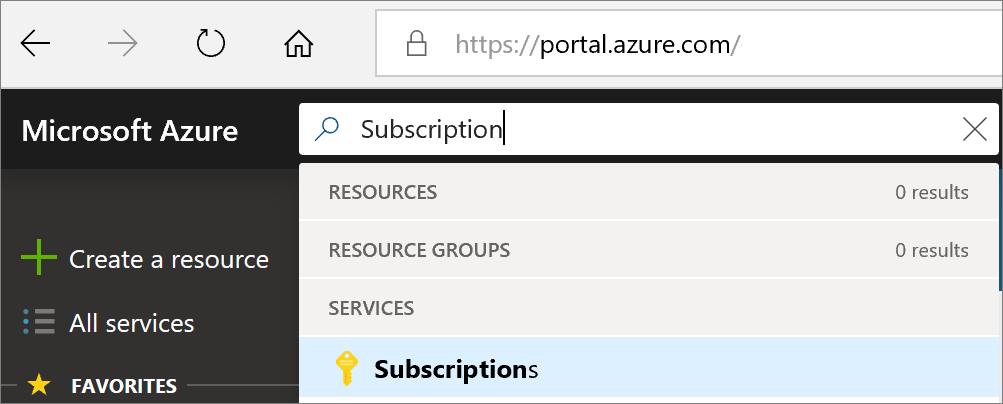

На портале Azure выполните поиск по фразе "подписки" и в разделе Службы выберите Подписки.

Выберите Управление доступом (IAM) .

Выберите Добавить>Добавить назначение ролей, чтобы открыть страницу Добавление назначения ролей.

Назначьте следующую роль. Подробные инструкции см. в статье Назначение ролей Azure с помощью портала Microsoft Azure.

Параметр Значение Роль Участник или владелец Назначить доступ для User Участники azmigrateuser

Чтобы зарегистрировать устройство, учетной записи Azure требуются разрешения для регистрации приложений Microsoft Entra.

На портале перейдите к пользователям идентификатора Microsoft Entra.>

Попросите клиента или глобального администратора назначить роль разработчика приложений учетной записи, чтобы разрешить регистрацию приложения Microsoft Entra пользователями. Подробнее.

Подготовка сервера Windows

- Для серверов Windows используйте учетную запись домена для серверов, присоединенных к домену, и локальную учетную запись для серверов, которые не присоединены к домену.

- Для физического обнаружения укажите имя пользователя в формате нижнего уровня (домен\имя пользователя) и формат имени участника-пользователя (username@domain.com) не поддерживается.

Учетная запись пользователя может быть создана одним из двух способов:

Вариант 1

- Создайте учетную запись с правами администратора на серверах. Эту учетную запись можно использовать для извлечения данных конфигурации и производительности с помощью подключения CIM и выполнения инвентаризации программного обеспечения (обнаружения установленных приложений) и включения анализа зависимостей без агента с помощью удаленного взаимодействия PowerShell.

Примечание.

Если вы хотите выполнить инвентаризацию программного обеспечения (обнаружение установленных приложений) и включить анализ зависимостей без агента на серверах Windows, рекомендуется использовать вариант 1.

Вариант 2

Учетная запись пользователя должна быть добавлена в эти группы: пользователи удаленного управления, Монитор производительности пользователи и пользователи журнала производительности.

Если группа пользователей удаленного управления отсутствует, добавьте учетную запись пользователя в группу: WinRMRemoteWMIUsers_.

Учетная запись должна иметь эти разрешения для устройства, чтобы создать соединение CIM с сервером и извлечь необходимые метаданные конфигурации и производительности из классов WMI, перечисленных здесь.

В некоторых случаях добавление учетной записи в эти группы может не возвращать необходимые данные из классов WMI, так как учетная запись может фильтроваться по UAC. Чтобы обойти фильтрацию UAC, учетной записи пользователя необходимы разрешения для пространства имен CIMV2 и соответствующих подпространств имен на целевом сервере. Чтобы включить необходимые разрешения, выполните действия, описанные здесь.

Примечание.

Убедитесь, что в операционной системе Windows Server 2008 или Windows Server 2008 R2 установлен компонент WMF 3.0.

Примечание.

Чтобы обнаружить базы данных SQL Server на серверах Windows Server, поддерживаются проверка подлинности Windows и SQL Server. Вы можете указать в диспетчере конфигурации устройства учетные данные обоих типов проверки подлинности. Для службы «Миграция Azure» требуется учетная запись пользователя Windows, которая является членом серверной роли sysadmin.

Подготовка сервера Linux

Для серверов Linux можно создать учетную запись пользователя одним из двух способов:

Вариант 1

- Вам нужна учетная запись пользователя sudo на серверах, которые требуется обнаружить. Эту учетную запись можно использовать для извлечения метаданных конфигурации и производительности и выполнения инвентаризации программного обеспечения (обнаружения установленных приложений) и включения анализа зависимостей без агента с помощью подключения SSH.

- Необходимо включить доступ к sudo для команд, перечисленных здесь. Помимо этих команд, учетная запись пользователя также должна иметь разрешения на выполнение ls и команд netstat для выполнения анализа зависимостей без агента.

- Убедитесь, что вы включили NOPASSWD для учетной записи, чтобы выполнить необходимые команды без запроса пароля при каждом вызове команды sudo.

- Дистрибутивы ОС Linux, поддерживаемые для обнаружения службой "Миграция Azure" с использованием учетной записи с доступом sudo, перечислены здесь.

Примечание.

Если вы хотите выполнить инвентаризацию программного обеспечения (обнаружение установленных приложений) и включить анализ зависимостей без агента на серверах Linux, рекомендуется использовать вариант 1.

Вариант 2. Обнаружение с помощью учетной записи пользователя, отличной от sudo

Если вы не можете предоставить учетную запись пользователя с доступом sudo, можно задать раздел реестра isSudo значение 0 в реестре HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\AzureAppliance на сервере устройства.

Предоставьте учетную запись пользователя, отличной от sudo, с необходимыми возможностями.

- Войдите в качестве корневого пользователя. Создайте учетную запись пользователя без sudo, выполнив

sudo useradd <account-name>команду. Задайте пароль для учетной записи пользователя, отличной от sudo, с помощьюsudo passwd <account-name>команды. - Добавьте учетную запись пользователя без sudo в группу колес, используя следующую команду:

sudo usermod –aG wheel <account-name>Пользователи в этой группе имеют разрешения на выполнение команд setcap, как описано ниже. - Войдите в созданную учетную запись пользователя, не являющуюся sudo, и выполните следующие команды:

Command Целевые назначения setcap CAP_DAC_READ_SEARCH+eip /usr/sbin/пииск

setcap CAP_DAC_READ_SEARCH+eip /sbin/пииск (если /usr/sbin/пииск отсутствует)Сбор данных конфигурации диска. setcap "cap_dac_override,cap_dac_read_search,cap_fowner,cap_fsetid,cap_setuid,cap_setpcap,cap_net_bind_service,cap_net_admin,cap_sys_chroot,cap_sys_admin,

cap_sys_resource,cap_audit_control,cap_setfcap=+eip" /sbin/lvmСбор данных о производительности диска. setcap CAP_DAC_READ_SEARCH+eip /usr/sbin/dmidecode Чтобы собрать серийный номер BIOS. chmod a+r /sys/class/dmi/id/product_uuid Сбор GUID BIOS. sudo setcap CAP_DAC_READ_SEARCH,CAP_SYS_PTRACE=ep /bin/ls

sudo setcap CAP_DAC_READ_SEARCH,CAP_SYS_PTRACE=ep /bin/netstatЧтобы выполнить анализ зависимостей без агента на сервере, задайте необходимые разрешения для файлов /bin/netstat и /bin/ls. - Войдите в качестве корневого пользователя. Создайте учетную запись пользователя без sudo, выполнив

Выполнение всех приведенных выше команд будет запрашивать пароль. Введите пароль учетной записи пользователя, отличной от sudo, для каждого запроса.

Добавьте учетные данные учетной записи пользователя, отличной от sudo, на устройство службы "Миграция Azure".

Учетная запись пользователя без sudo будет периодически выполнять команды, перечисленные здесь .

Создание учетной записи для доступа к серверам

Для запуска обнаружения установленных приложений, анализа зависимостей без агента и обнаружения веб-приложений, а также экземпляров и баз данных SQL Server учетная запись пользователя на серверах должна иметь необходимые разрешения. Данные учетной записи пользователя можно указать в диспетчере конфигурации устройства. Агенты на серверах не устанавливаются с помощью устройства.

- Для серверов Windows и обнаружения веб-приложений создайте учетную запись (локальную или доменную учетную запись), которая имеет разрешения администратора на серверах. Чтобы обнаружить экземпляры и базы данных SQL Server, учетная запись Windows или SQL Server должна быть членом роли сервера sysadmin или иметь эти разрешения для каждого экземпляра SQL Server. См. дополнительные сведения о назначении требуемой роли учетной записи пользователя.

- Для серверов Linux предоставьте учетную запись пользователя sudo с разрешениями на выполнение команд ls и netstat или создайте учетную запись пользователя с разрешениями CAP_DAC_READ_SEARCH и CAP_SYS_PTRACE разрешения для файлов /bin/netstat и /bin/ls. Если вы предоставляете учетную запись пользователя sudo, убедитесь, что вы включили NOPASSWD для учетной записи для выполнения необходимых команд без запроса пароля при каждом вызове команды sudo.

Примечание.

В диспетчер конфигурации устройств в Миграции Azure можно добавить несколько наборов учетных данных сервера для запуска обнаружения установленных приложений, анализа зависимостей без агента и обнаружения веб-приложений, а также экземпляров и баз данных SQL Server. Вы можете добавить учетные данные для проверки подлинности в домене, в Windows (без домена) или Linux (без домена) или на сервере SQL Server. См. сведения о добавлении учетных данных сервера.

Настройка проекта

Настройте новый проект.

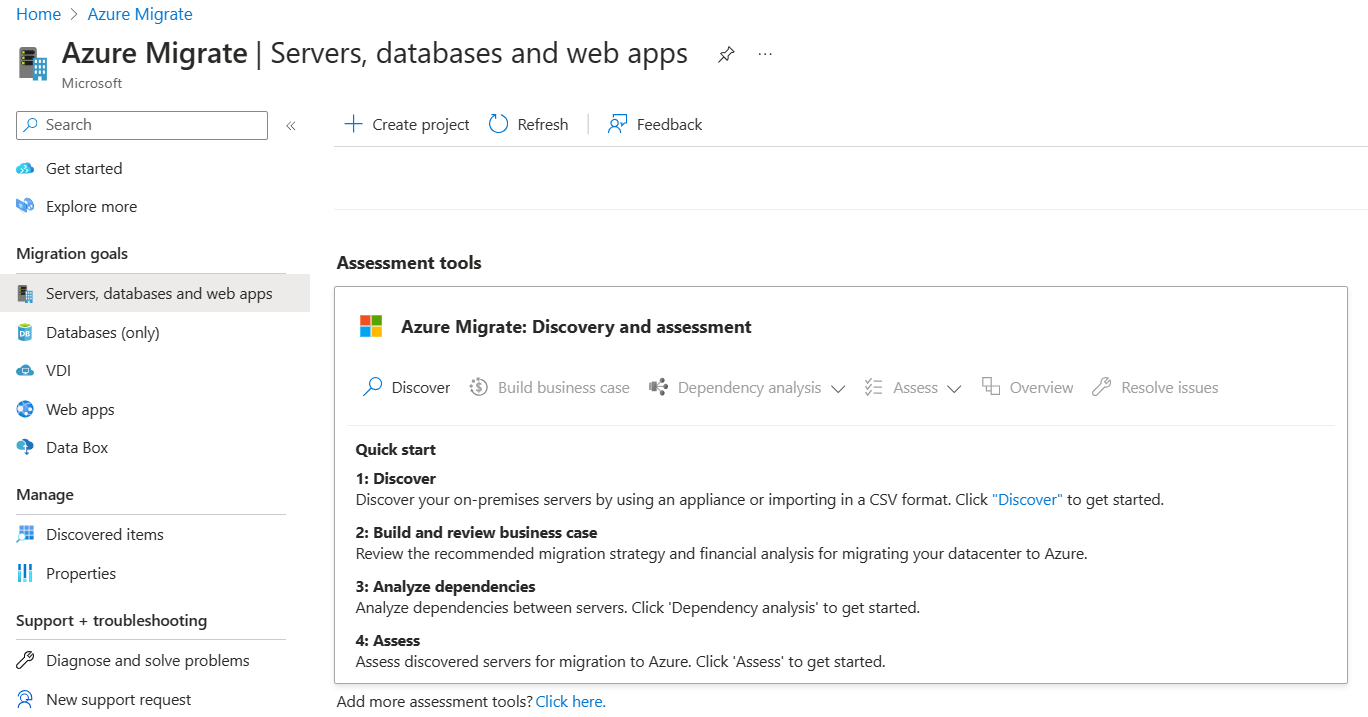

На портал Azure выберите >Все службы и найдите службу Миграция Azure.

В разделе Службы выберите Миграция Azure.

В разделе "Начало работы" выберите "Создать проект".

В разделе Создать проект выберите подписку Azure и группу ресурсов. Если у вас еще нет группы ресурсов, создайте ее.

В разделе Сведения о проекте укажите имя проекта и регион для создания проекта. Просмотрите список поддерживаемых регионов для общедоступного облака и облака для государственных организаций.

Примечание.

Используйте Расширенный раздел конфигурации, чтобы создать проект службы Миграции Azure с возможностью подключения к частной конечной точке. Подробнее.

Нажмите кнопку создания.

Подождите несколько минут, пока завершится развертывание проекта. Средство "Обнаружение и оценка" службы "Миграция Azure" по умолчанию добавляется в каждый новый проект.

Примечание.

Если вы уже создали проект, можно использовать тот же проект для регистрации дополнительных устройств для обнаружения и оценки больше серверов. Подробнее.

Настройка устройства

Устройство службы "Миграция Azure" выполняет обнаружение серверов и отправляет метаданные об их конфигурации и производительности в службу "Миграция Azure". Чтобы настроить устройство, выполните скрипт PowerShell, который можно скачать из проекта.

Чтобы настроить устройство, сделайте следующее.

- Укажите имя устройства и создайте ключ проекта на портале.

- Скачайте zip-файл с помощью скрипта установщика службы "Миграция Azure" из портал Azure.

- Извлеките содержимое ZIP-файла. Откройте консоль PowerShell с правами администратора.

- Выполните сценарий PowerShell, чтобы запустить диспетчер настройки устройства.

- Выполните первоначальную настройку устройства и зарегистрируйте его в проекте с помощью ключа проекта.

1. Создание ключа проекта

- В разделе ">Серверы миграции", базы данных и веб-приложения>Службы "Миграция Azure": обнаружение и оценка, выберите "Обнаружение".

- В разделе Discover servers>Are your servers virtualized? (Обнаружение серверов > Сервера виртуализированы?) выберите Physical or other (AWS, GCP, Xen, etc.) (Физический или другой, например AWS, GCP и Xen).

- В 1.Создание ключа проекта укажите имя устройства службы "Миграция Azure", настроенного для обнаружения физических или виртуальных серверов. Это имя должно содержать буквы и цифры (не более 14 символов).

- Выберите " Создать ключ", чтобы начать создание необходимых ресурсов Azure. Не закрывайте страницу "Обнаружение серверов" во время создания ресурсов.

- После успешного создания ресурсов Azure будет создан ключ проекта.

- Скопируйте ключ по мере необходимости, чтобы завершить регистрацию устройства во время его настройки.

2. Скачивание скрипта установщика

В 2. Скачайте устройство службы "Миграция Azure" и нажмите кнопку "Скачать".

Проверка безопасности

Прежде чем развертывать сжатый ZIP-файл, убедитесь, что он не поврежден.

На сервере, где скачан файл, откройте командное окно с правами администратора.

Выполните следующую команду, чтобы создать хэш ZIP-файла.

C:\>CertUtil -HashFile <file_location> [Hashing Algorithm]- Пример использования:

C:\>CertUtil -HashFile C:\Users\administrator\Desktop\AzureMigrateInstaller.zip SHA256

Проверьте последнюю версию и хэш-значение устройства:

Скачать Значение хэша Последняя версия 07783A31D1E66BE963349B5553DC1F1E94C70AA149E1AC7D8914F4076480731

Примечание.

Этот же сценарий можно использовать для настройки физического устройства для общедоступного облака Azure или облака Azure для государственных организаций с подключением к общедоступной или частной конечной точке.

3. Запуск скрипта установщика службы "Миграция Azure"

Извлеките ZIP-файл в папку на сервере, на котором будет размещено устройство. Следите за тем, чтобы не выполнить этот скрипт на сервере, где уже существует устройство службы "Миграция Azure".

Запустите PowerShell на указанном сервере с повышенными правами (права администратора).

Измените каталог PowerShell на папку, в которую было извлечено содержимое скачанного ZIP-файла.

Запустите скрипт с именем

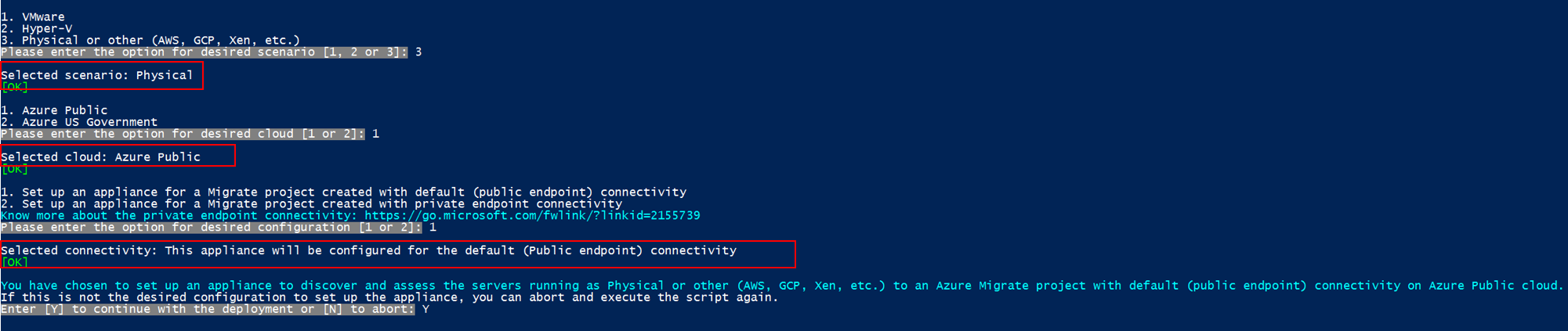

AzureMigrateInstaller.ps1, выполнив следующую команду:PS C:\Users\administrator\Desktop\AzureMigrateInstaller> .\AzureMigrateInstaller.ps1Выберите из сценария, облака и подключения для развертывания устройства с требуемой конфигурацией. Например, конфигурация, показанная ниже, настраивает устройство для обнаружения и оценки физических серверов (или серверов, работающих в других облаках, таких как AWS, GCP, Xen и т. д.) в проект Миграции Azure с подключением по умолчанию (общедоступная конечная точка) в общедоступном облаке Azure.

Скрипт установщика выполняет следующие операции.

- Устанавливает агенты и веб-приложение.

- Устанавливает роли Windows, включая службу активации Windows, IIS и ISE PowerShell.

- Загружает и устанавливает модуль IIS с функцией перезаписи.

- Обновляет раздел реестра (HKLM), используя постоянные значения параметров для службы "Миграция Azure".

- Создает следующие файлы в пути:

- Файлы конфигурации:

%ProgramData%\Microsoft Azure\Config - Файлы журналов:

%ProgramData%\Microsoft Azure\Logs

- Файлы конфигурации:

После успешного выполнения сценария будет автоматически запущен диспетчер конфигурации устройства.

Примечание.

Журналы скриптов для устранения неполадок см. здесь: C:\ProgramData\Microsoft Azure\Logs\AzureMigrateScenarioInstaller_Timestamp.log.

Проверка доступа устройства к Azure

Убедитесь, что устройство может подключиться к URL-адресам Azure для общедоступного облака и облака для государственных организаций.

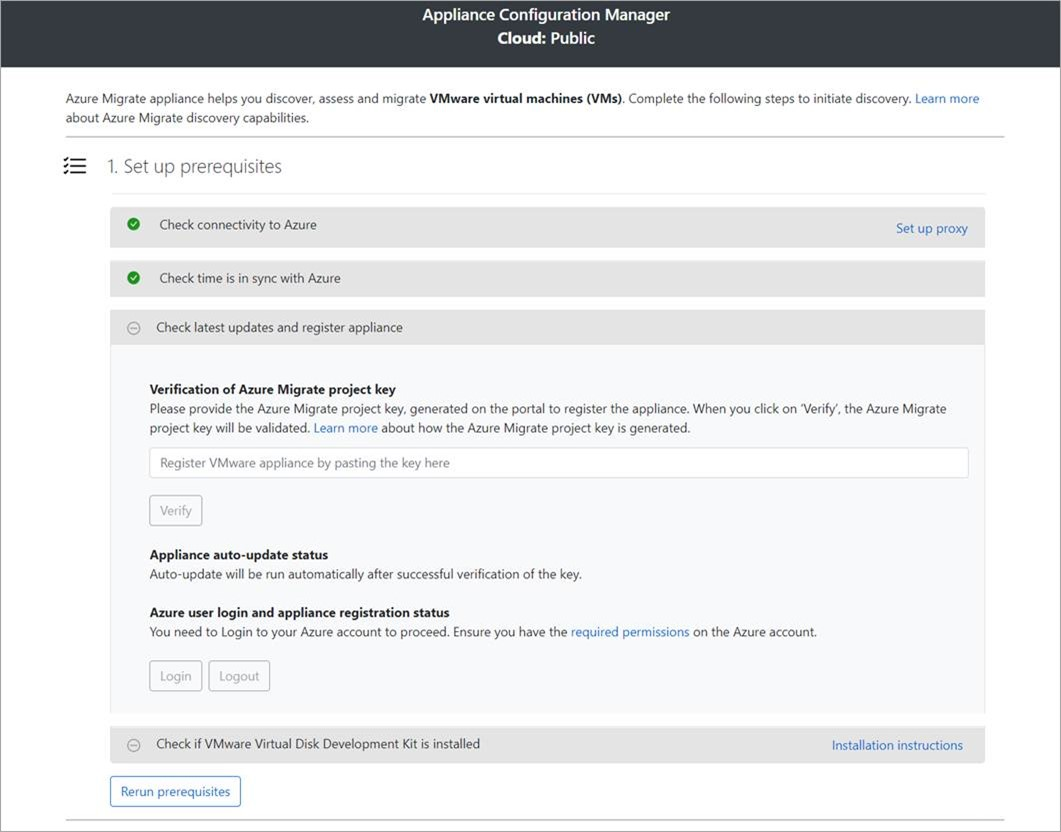

4. Настройка устройства

Настройте устройство в первый раз.

Откройте браузер на любом сервере, который может подключиться к устройству, и перейдите по URL-адресу веб-приложения устройства: https://имя или IP-адрес устройства:44368.

Вы можете также открыть приложение на рабочем столе, щелкнув его ярлык.

Примите условия лицензионного соглашения и прочитайте сведения сторонних производителей.

Настройка необходимых компонентов и регистрация устройства

В диспетчере конфигурации выберите Настройка необходимых компонентов и выполните следующие действия.

Возможность подключения. Устройство проверит наличие доступа к Интернету у сервера. Если на сервере используется прокси-сервер:

Выберите Настройка прокси-сервера, чтобы указать адрес прокси-сервера (в форме

http://ProxyIPAddressилиhttp://ProxyFQDN, где FQDN означает полное доменное имя) и порт, на котором ожидается передача данных.Введите учетные данные, если для прокси-сервера требуется аутентификация.

Если вы добавили сведения о прокси-сервере или отключили прокси-сервер или проверку подлинности, нажмите кнопку "Сохранить " для активации подключения и снова проверьте подключение.

Поддерживается только прокси-сервер HTTP.

Синхронизация времени. Для правильной работы обнаружения убедитесь, что время на устройстве синхронизировано со временем в Интернете.

Установите обновления и зарегистрируйте устройство: чтобы запустить автоматическое обновление и зарегистрировать устройство, выполните следующие действия.

Примечание.

Это новый пользовательский интерфейс в устройстве службы "Миграция Azure", который доступен только в том случае, если вы настроили устройство с помощью последнего скрипта OVA/Installer, скачавшего на портале. Устройства, которые уже зарегистрированы, продолжают видеть старую версию пользовательского интерфейса и продолжать работать без каких-либо проблем.

Чтобы устройство выполняло автоматическое обновление, вставьте ключ проекта, скопированный на портале. Если у вас нет ключа, перейдите в раздел "Миграция Azure: обнаружение и оценка>">Для управления существующими устройствами. Выберите имя устройства, которое вы указали при создании ключа проекта, а затем скопируйте отображаемый ключ.

Устройство проверяет ключ и запускает службу автоматического обновления, которая обновляет все службы на устройстве до последних версий. При запуске автоматического обновления можно выбрать "Просмотреть службы устройств", чтобы просмотреть состояние и версии служб, выполняемых на сервере устройства.

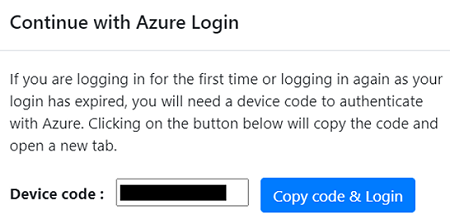

Чтобы зарегистрировать устройство, необходимо выбрать имя входа. В разделе "Продолжить вход Azure" выберите "Копировать код" и "Вход", чтобы скопировать код устройства (для проверки подлинности с помощью Azure) и откройте запрос входа Azure на новой вкладке браузера. Убедитесь, что вы отключили блокировщик всплывающего окна в браузере, чтобы просмотреть запрос.

На новой вкладке в браузере вставьте код устройства и выполните вход, используя имя пользователя и пароль Azure. Вход с помощью PIN-кода не поддерживается.

Примечание.

При случайном закрытии вкладки входа без входа обновите вкладку браузера диспетчера конфигурации устройства, чтобы отобразить код устройства и кнопку "Копировать код и вход".

После успешного входа вернитесь на вкладку браузера, отображающую диспетчер конфигурации устройства. Если учетная запись пользователя Azure, используемая для входа, имеет необходимые разрешения для ресурсов Azure, созданных во время создания ключей, начинается регистрация устройства.

После успешной регистрации устройства вы можете просмотреть сведения о регистрации, щелкнув Просмотреть подробности.

Предварительные требования можно выполнить в любое время во время настройки устройства, чтобы проверить, соответствует ли устройство всем предварительным требованиям.

Запуск непрерывного обнаружения

Далее подключитесь с устройства к физическим серверам, которые требуется обнаружить, и запустите процесс обнаружения.

На шаге 1. Укажите учетные данные для обнаружения физических или виртуальных серверов Windows и Linux, выберите "Добавить учетные данные".

Для сервера Windows выберите тип источника Windows Server (Сервер Windows) и укажите понятное имя для учетных данных. Затем добавьте имя пользователя и пароль. Выберите Сохранить.

Если вы используете проверку подлинности на основе паролей для сервера Linux, выберите тип источника в качестве сервера Linux (на основе паролей), укажите понятное имя для учетных данных, добавьте имя пользователя и пароль. Выберите Сохранить.

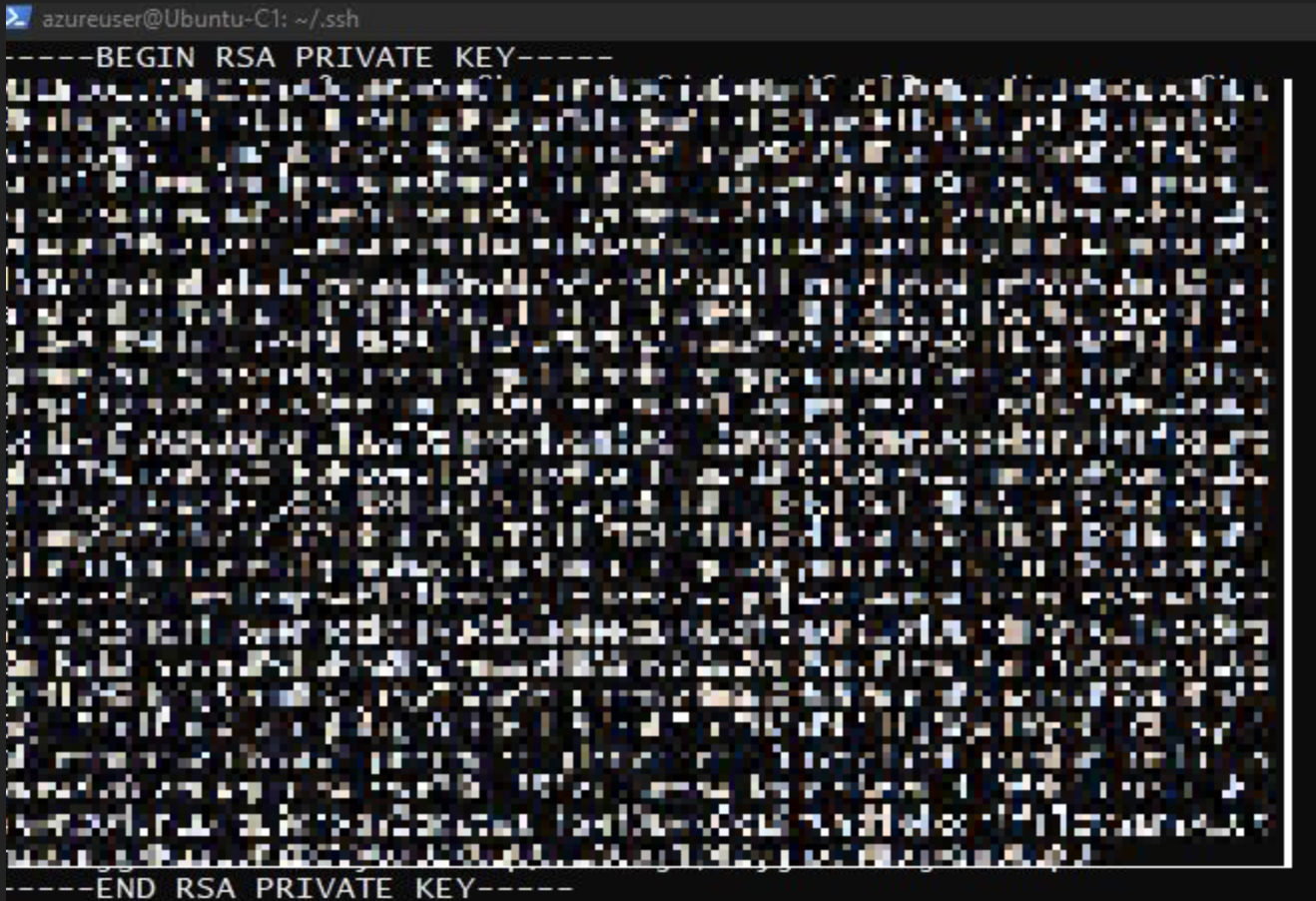

Если вы используете проверку подлинности на основе ключей SSH для сервера Linux, можно выбрать тип источника в качестве сервера Linux Server (на основе ключа SSH), указать понятное имя для учетных данных, добавить имя пользователя, просмотреть и выбрать файл закрытого ключа SSH. Выберите Сохранить.

- Служба "Миграция Azure" поддерживает закрытый ключ SSH, созданный командой ssh-keygen с использованием алгоритмов RSA, DSA, ECDSA и ed25519.

- В настоящее время служба "Миграция Azure" не поддерживает ключ SSH на основе парольной фразы. Используйте ключ SSH без парольной фразы.

- В настоящее время служба "Миграция Azure" не поддерживает файл закрытого ключа SSH, созданный PuTTY.

- Файл ключа SSH поддерживает CRLF, чтобы пометить разрыв строки в отправленном текстовом файле. Ключи SSH, созданные в системах Linux, чаще всего имеют LF в качестве нового символа, чтобы можно было преобразовать их в CRLF, открыв файл в vim, вводя

:set textmodeи сохраняя файл. - Если серверы Linux поддерживают старую версию ключа RSA, можно создать ключ с помощью

$ ssh-keygen -m PEM -t rsa -b 4096команды. - Миграция Azure поддерживает формат OpenSSH для файла закрытого ключа SSH, как показано ниже:

Если вы хотите добавить несколько учетных данных одновременно, нажмите кнопку "Добавить больше ", чтобы сохранить и добавить дополнительные учетные данные. Для обнаружения физических серверов можно ввести несколько учетных данных.

Примечание.

По умолчанию учетные данные используются для сбора данных об установленных приложениях, ролях и функциях, а также для сбора данных зависимостей с серверов Windows и Linux, если только ползунок не будет выполнять эти функции (как показано на последнем шаге).

На шаге 2.Укажите сведения о физическом или виртуальном сервере, выберите "Добавить источник обнаружения", чтобы указать IP-адрес или полное доменное имя сервера и понятное имя учетных данных для подключения к серверу.

За один раз можно выбрать пункт Add single item (Добавить один элемент) или Add multiple items (Добавить несколько элементов). Существует также возможность предоставить сведения о сервере с помощью импорта CSV.

- Если выбрать один элемент, можно выбрать тип ОС, укажите понятное имя учетных данных, добавьте IP-адрес сервера или полное доменное имя и нажмите кнопку "Сохранить".

- Если вы выберете пункт Add multiple items (Добавить несколько элементов), вы сможете добавить несколько записей за один раз, указав в текстовом поле IP-адрес или полное доменное имя сервера с понятным именем для учетных данных. Проверьте добавленные записи и нажмите кнопку "Сохранить".

- Если вы выберете пункт Импорт CSV (он выбран по умолчанию), вы сможете скачать CSV-файл шаблона и указать в нем IP-адрес или полное доменное имя сервера и понятное имя для учетных данных. Затем вы импортируете файл в устройство, проверьте записи в файле и нажмите кнопку "Сохранить".

Выберите Сохранить. Устройство пытается проверить подключение к добавленным серверам и отображает состояние проверки в таблице на каждом сервере.

- Если проверка завершается ошибкой для сервера, проверьте ошибку, выбрав "Проверка" в столбце "Состояние" таблицы. Устраните проблему и выполните проверку еще раз.

- Чтобы удалить сервер, нажмите кнопку "Удалить".

Вы можете повторно проверить подключение к серверам в любое время, пока не начнете обнаружение.

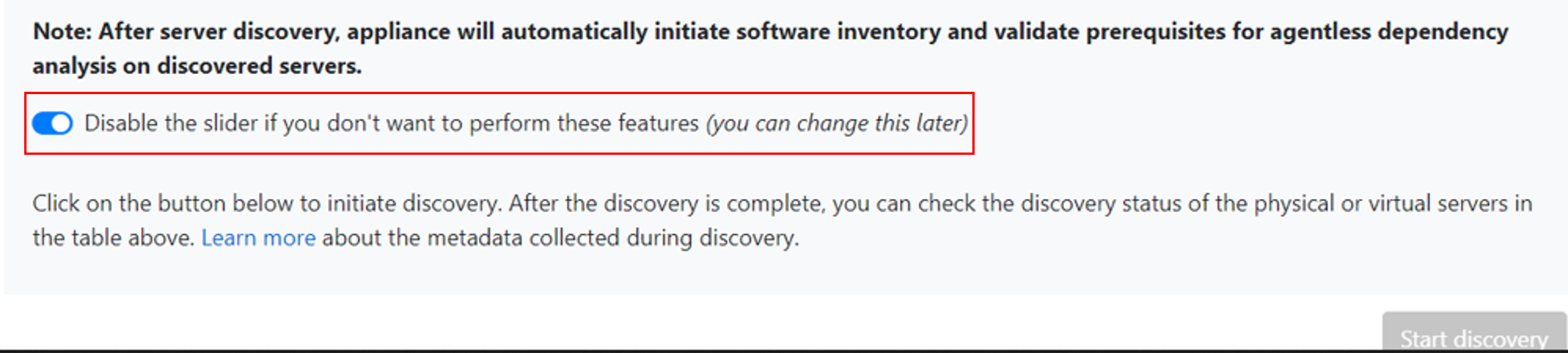

Перед началом обнаружения можно отключить ползунок, чтобы не выполнять инвентаризацию программного обеспечения и анализ зависимостей без агента на добавленных серверах. Вы можете изменить этот параметр в любой момент.

Для обнаружения экземпляров и баз данных SQL Server можно добавить дополнительные учетные данные (домены Или учетные данные, отличные от домена Windows, учетные данные проверки подлинности SQL) и устройство пытается автоматически сопоставить учетные данные с серверами SQL. При добавлении учетных данных домена устройство проверяет подлинность учетных данных в Active Directory домена, чтобы предотвратить блокировку учетных записей пользователей. Чтобы проверить проверку учетных данных домена, выполните следующие действия.

- В таблице учетных данных диспетчера конфигурации см . сведения о состоянии проверки учетных данных домена. Проверяются только учетные данные домена.

- Если проверка завершается неудачно, можно выбрать состояние Сбой, чтобы просмотреть ошибку проверки. Устраните проблему, а затем выберите Проверить учетные данные повторно, чтобы попытаться еще раз проверить учетные данные.

Начать обнаружение

Нажмите кнопку "Начать обнаружение", чтобы начать обнаружение успешно проверенных серверов. После успешного запуска обнаружения вы можете проверить состояние обнаружения для каждого сервера в таблице.

Принцип работы обнаружения

Обнаружение 100 серверов и их метаданных, отображаемых на портале Azure, занимает примерно 2 минуты.

Инвентаризация программного обеспечения (обнаружение установленных приложений) автоматически инициируется при завершении обнаружения серверов.

Инвентаризация программного обеспечения определяет экземпляры SQL Server, которые выполняются на серверах. Используя собранные сведения, устройство попытается подключиться к экземплярам SQL Server с помощью учетных данных для проверки подлинности Windows или учетных данных для проверки подлинности SQL Server, предоставленных на устройстве. Затем оно соберет данные о базах данных SQL Server и их свойствах. Обнаружение SQL Server выполняется каждые 24 часа.

Устройство может подключаться только к тем экземплярам SQL Server, к которым он имеет сетевую линию видимости, в то время как инвентаризация программного обеспечения сама по себе может не нуждаться в сетевой линии зрения.

Время обнаружения установленных приложений зависит от количества обнаруженных серверов. Для отображения инвентарного перечня из 500 обнаруженных серверов в проекте службы "Миграция Azure" на портале потребуется примерно час.

Инвентаризация программного обеспечения идентифицирует роль веб-сервера, существующую на обнаруженных серверах. Если на сервере включена роль веб-сервера, служба "Миграция Azure" выполняет обнаружение веб-приложений на сервере. Данные конфигурации веб-приложений обновляются каждые 24 часа.

Во время инвентаризации программного обеспечения добавленные учетные данные серверов последовательно указываются для каждого сервера и проверяются путем анализа зависимостей без агента. По завершении обнаружения серверов на портале вы можете включить анализ зависимостей без агента на серверах. Для включения анализа зависимостей без агента можно выбрать только серверы, на которых успешно выполнена проверка.

Экземпляры SQL Server и данные баз данных отобразятся на портале в течение 24 часов с момента начала обнаружения.

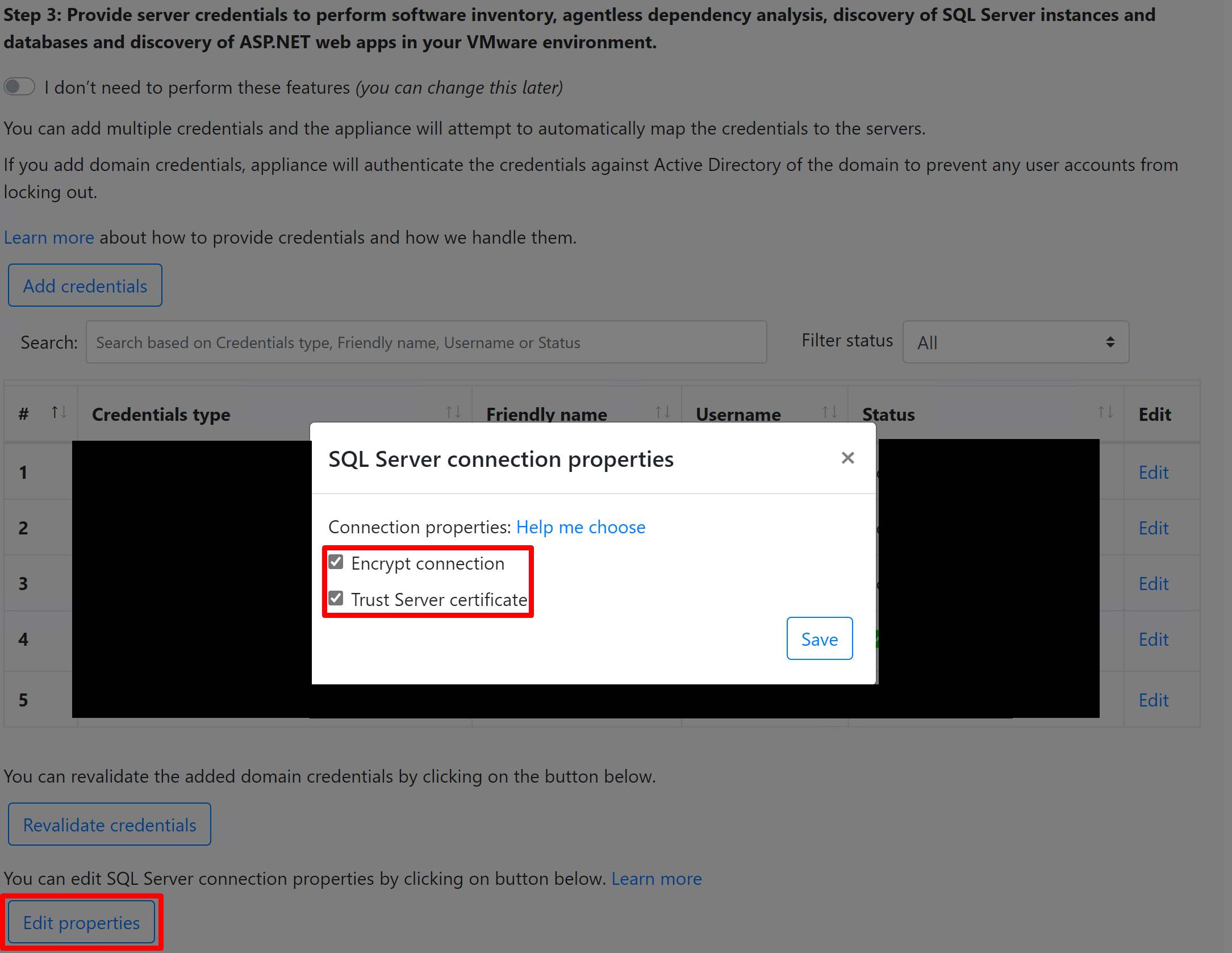

По умолчанию служба "Миграция Azure" использует самый безопасный способ подключения к экземплярам SQL, то есть служба "Миграция Azure" шифрует обмен данными между устройством службы "Миграция Azure" и исходными экземплярами SQL Server, установив для свойства TrustServerCertificate значение

true. Кроме того, транспортный уровень использует TLS/SSL для шифрования канала и обхода цепочки сертификатов для проверки доверия. Следовательно, для сервера устройства необходимо настроить доверие корневому центру сертификата. Однако параметры подключения можно изменить, с помощью функции Изменить свойства подключения к SQL Server на устройстве. Узнайте больше о том, что следует выбрать.

Проверка серверов на портале

После завершения обнаружения вы можете проверить, отображаются ли серверы на портале Azure.

- Откройте панель мониторинга службы "Миграция Azure".

- На странице "Миграция Azure" — серверы>службы "Миграция Azure: обнаружение и оценка" выберите значок, отображающий количество обнаруженных серверов.

Просмотр состояния поддержки

Вы можете получить более подробную информацию о поддержке среды из разделов обнаруженных серверов и обнаруженных экземпляров базы данных.

В столбце состояния поддержки лицензий операционной системы отображается состояние поддержки операционной системы, находится ли она в основной поддержке, расширенной поддержке или не поддерживается. При выборе состояния поддержки откроется панель справа, которая предоставляет четкое руководство по действиям, которые можно предпринять для защиты серверов и баз данных в расширенной поддержке или вне поддержки.

Чтобы просмотреть оставшуюся длительность до окончания поддержки, то есть количество месяцев, в течение которых лицензия действительна, выберите "Поддержка столбцов>" заканчивается в>разделе "Отправить". В столбце "Поддержка" отображается длительность в месяцах.

Экземпляры базы данных отображают количество экземпляров , обнаруженных службой "Миграция Azure". Выберите количество экземпляров для просмотра сведений об экземпляре базы данных. Состояние поддержки лицензии экземпляра базы данных отображает состояние поддержки экземпляра базы данных. При выборе состояния поддержки откроется область справа, которая предоставляет четкое руководство по действиям, которые можно предпринять для защиты серверов и баз данных в расширенной поддержке или вне поддержки.

Чтобы просмотреть оставшуюся длительность до окончания поддержки, то есть количество месяцев, в течение которых лицензия действительна, выберите "Поддержка столбцов>" заканчивается в>разделе "Отправить". В столбце "Поддержка" отображается длительность в месяцах.

Удаление серверов

После запуска обнаружения можно удалить любой из добавленных серверов из диспетчера конфигурации устройства, выполнив поиск имени сервера в исходной таблице "Добавление обнаружения" и выбрав "Удалить".

Примечание.

Если вы решили удалить сервер, на котором было инициировано обнаружение, он останавливает текущее обнаружение и оценку, что может повлиять на оценку достоверности оценки, включающей этот сервер. Подробнее

Следующие шаги

- Оцените готовность физических серверов к переносу на виртуальные машины Azure.

- Просмотрите данные, собранные устройством во время обнаружения.