Управление журналами потоков NSG с помощью Политика Azure

Внимание

30 сентября 2027 г. журналы потоков безопасности сети (NSG) будут прекращены. В рамках этого выхода на пенсию вы больше не сможете создавать новые журналы потоков NSG с 30 июня 2025 года. Мы рекомендуем перенести журналы потоков виртуальной сети, которые преодолевают ограничения журналов потоков NSG. После выхода на пенсию аналитика трафика, включенная с помощью журналов потоков NSG, больше не будет поддерживаться, а существующие ресурсы журналов потоков NSG в подписках будут удалены. Однако записи журналов потоков NSG не будут удалены и будут продолжать следовать соответствующим политикам хранения. Дополнительные сведения см. в официальном объявлении.

Политика Azure помогает применять стандарты организации и оценивать соответствие в масштабе. Политика Azure широко применяется для реализации средств контроля за согласованностью ресурсов, соответствием нормативным требованиям, безопасностью, расходами и управлением. Дополнительные сведения о политике Azure см. в статье "Что такое Политика Azure?" И краткое руководство. Создание назначения политики для выявления несоответствующих ресурсов.

В этой статье вы узнаете, как использовать две встроенные политики для управления настройкой журналов потоков группы безопасности сети (NSG). Первая политика помечает любую группу безопасности сети, включающую журналы потоков. Вторая политика автоматически развертывает журналы потоков NSG, у которых нет включенных журналов потоков.

Аудит групп безопасности сети с помощью встроенной политики

Журналы потоков должны быть настроены для каждой групповой политики безопасности сети, проверяя все существующие группы безопасности сети в области, проверяя все объекты Azure Resource Manager типаMicrosoft.Network/networkSecurityGroups. Затем эта политика проверяет наличие связанных журналов потоков с помощью свойства журналов потоков группы безопасности сети и помечает любую группу безопасности сети, которая не включает журналы потоков.

Чтобы проверить журналы потоков с помощью встроенной политики, выполните следующие действия.

Войдите на портал Azure.

В поле поиска в верхней части портала введите политику. Выберите политику из результатов поиска.

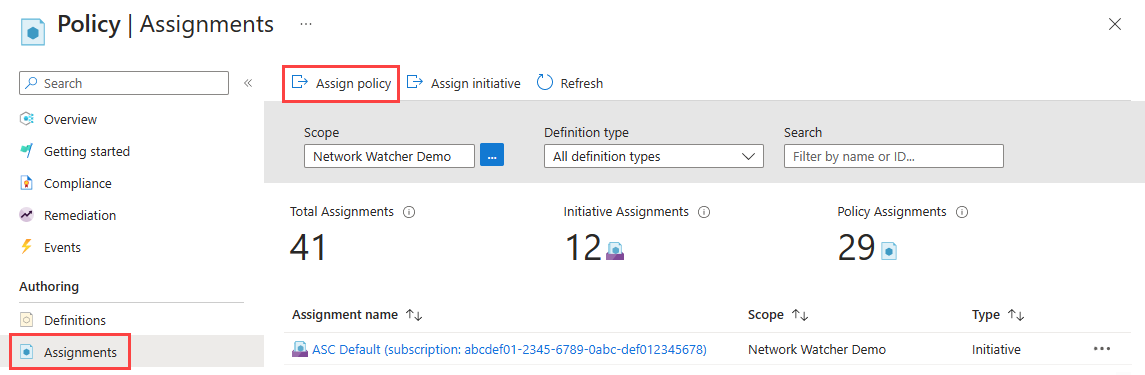

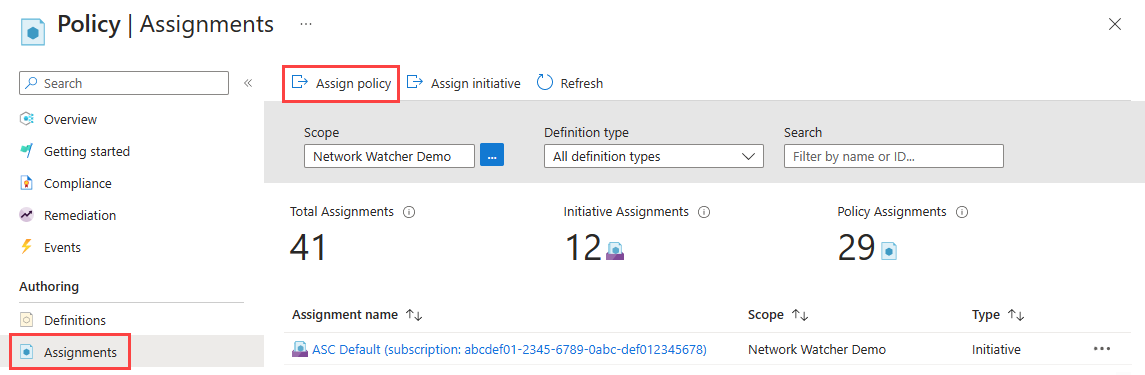

Выберите "Назначения" и выберите " Назначить политику".

Выберите многоточие (...) рядом с областью , чтобы выбрать подписку Azure с группами безопасности сети, которые требуется выполнить аудит политики. Вы также можете выбрать группу ресурсов с группами безопасности сети. После выбора нажмите кнопку "Выбрать ".

Выберите многоточие (...) рядом с определением политики, чтобы выбрать встроенную политику, которую вы хотите назначить. Введите журнал потока в поле поиска и выберите встроенный фильтр. В результатах поиска выберите журналы потока должны быть настроены для каждой группы безопасности сети, а затем нажмите кнопку "Добавить".

Введите имя в имени назначения и введите имя в поле "Назначено".

Эта политика не требует каких-либо параметров. Он также не содержит определений ролей, поэтому вам не нужно создавать назначения ролей для управляемого удостоверения на вкладке "Исправление ".

Выберите Проверить и создать, а затем выберите Создать.

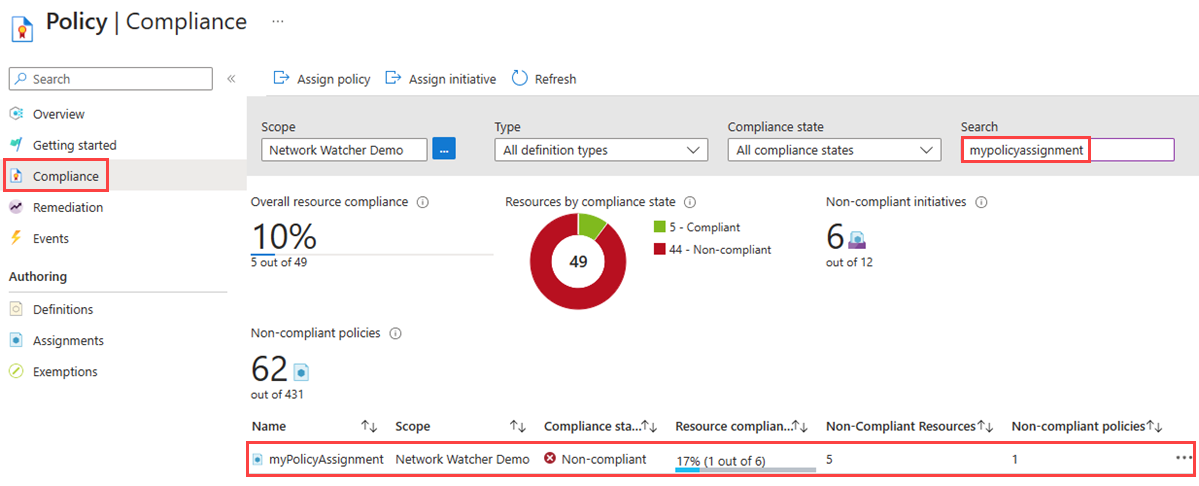

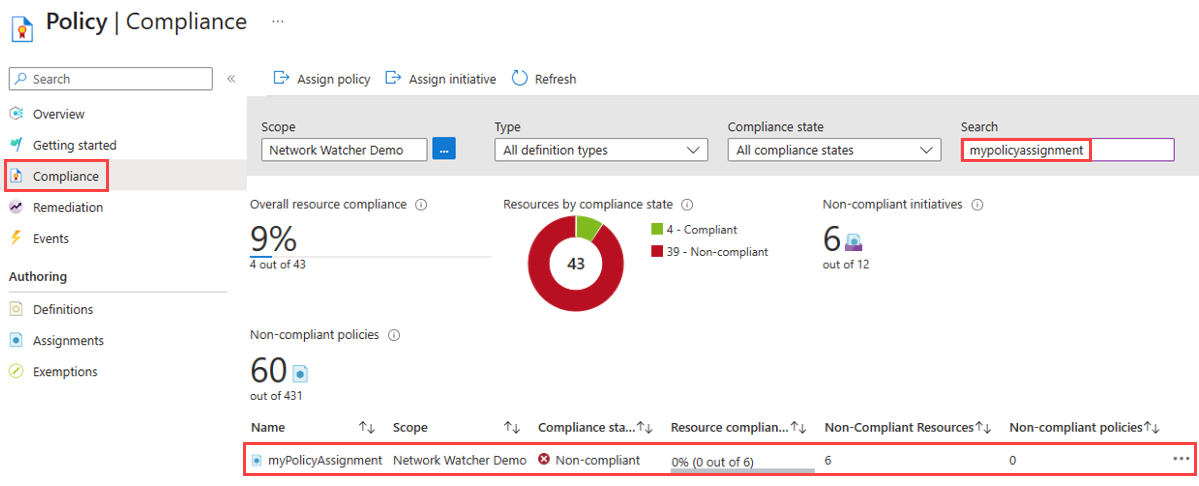

Выберите Соответствие. Найдите имя назначения и выберите его.

Выберите соответствие ресурсам, чтобы получить список всех несоответствующих групп безопасности сети.

Развертывание и настройка журналов потоков NSG с помощью встроенной политики

Развертывание ресурса журнала потоков с целевой групповой политикой безопасности сети проверяет все существующие группы безопасности сети в области, проверяя все объекты Azure Resource Manager типа Microsoft.Network/networkSecurityGroups. Затем он проверяет наличие связанных журналов потоков через свойство журналов потоков группы безопасности сети. Если свойство не существует, политика развертывает журнал потоков.

Чтобы назначить политику deployIfNotExists , выполните следующие действия.

Войдите на портал Azure.

В поле поиска в верхней части портала введите политику. Выберите политику из результатов поиска.

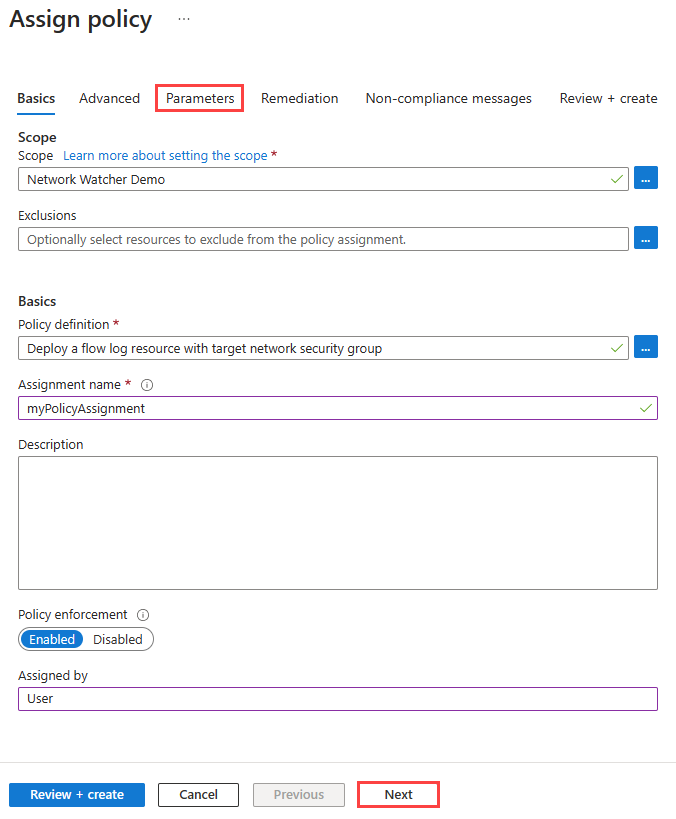

Выберите "Назначения" и выберите " Назначить политику".

Выберите многоточие (...) рядом с областью , чтобы выбрать подписку Azure с группами безопасности сети, которые требуется выполнить аудит политики. Вы также можете выбрать группу ресурсов с группами безопасности сети. После выбора нажмите кнопку "Выбрать ".

Выберите многоточие (...) рядом с определением политики, чтобы выбрать встроенную политику, которую вы хотите назначить. Введите журнал потока в поле поиска и выберите встроенный фильтр. В результатах поиска выберите "Развернуть ресурс журнала потоков" с целевой группой безопасности сети, а затем нажмите кнопку "Добавить".

Введите имя в имени назначения и введите имя в поле "Назначено".

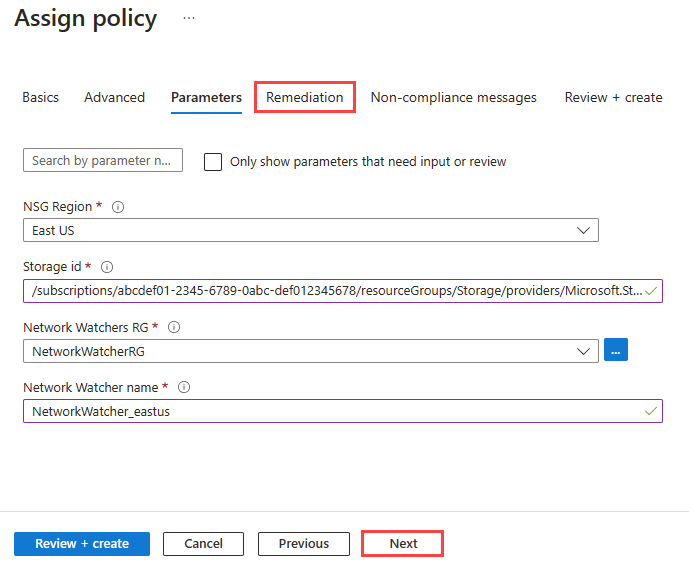

Дважды нажмите кнопку "Далее " или перейдите на вкладку "Параметры ". Затем введите или выберите следующие значения:

Параметр Значение Регион NSG Выберите регион группы безопасности сети, на которую вы нацелены с помощью политики. Идентификатор хранилища Введите полный идентификатор ресурса учетной записи хранения. Учетная запись хранения должна находиться в том же регионе, что и группа безопасности сети. Формат идентификатора ресурса хранилища . /subscriptions/<SubscriptionID>/resourceGroups/<ResouceGroupName>/providers/Microsoft.Storage/storageAccounts/<StorageAccountName>Наблюдатель за сетями RG Выберите группу ресурсов экземпляра Azure Наблюдатель за сетями. имя Наблюдатель за сетями Введите имя экземпляра Наблюдатель за сетями. Нажмите кнопку "Далее" или "Исправление". Введите или выберите следующие значения:

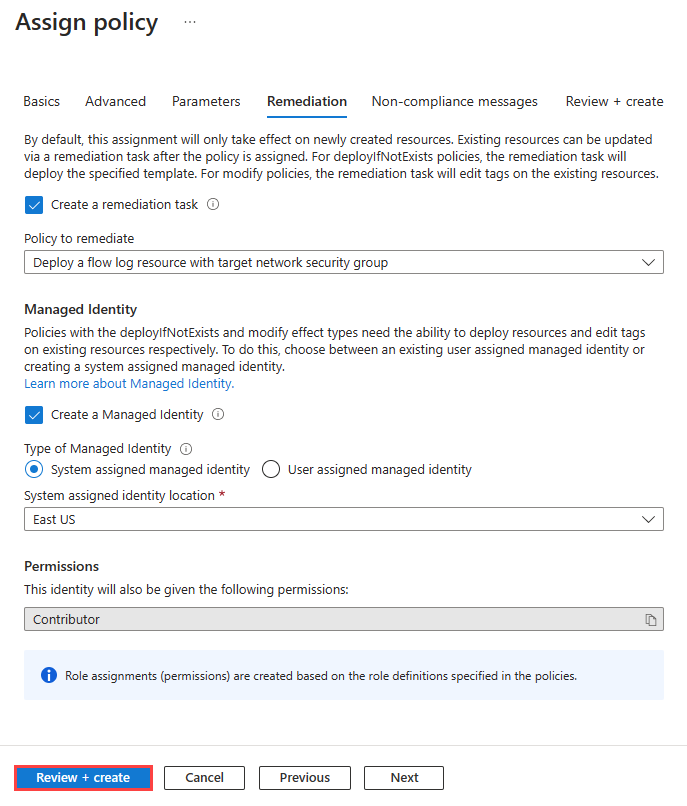

Параметр Значение Создание задачи исправления Установите флажок, если вы хотите, чтобы политика влияла на существующие ресурсы. Создание управляемого удостоверения Установите флажок. Тип управляемого удостоверения Выберите тип управляемого удостоверения, который требуется использовать. Расположение назначаемого системой удостоверения Выберите регион назначенного системой удостоверения. Область применения Выберите область удостоверения, назначаемого пользователем. Существующие удостоверения, назначенные пользователем Выберите удостоверение, назначаемое пользователем. Примечание.

Для использования этой политики требуется разрешение участника или владельца .

Выберите Проверить и создать, а затем выберите Создать.

Выберите Соответствие. Найдите имя назначения и выберите его.

Выберите соответствие ресурсам, чтобы получить список всех несоответствующих групп безопасности сети.

Оставьте политику для оценки и развертывания журналов потоков для всех несоответствующих групп безопасности сети. Затем снова выберите соответствие ресурсов, чтобы проверить состояние групп безопасности сети (если политика завершила исправление, не соответствует требованиям).

Связанный контент

- Дополнительные сведения о журналах потоков NSG см. в журналах потоков для групп безопасности сети.

- Сведения об использовании встроенных политик с аналитикой трафика см. в статье "Управление аналитикой трафика с помощью Политика Azure".

- Сведения о том, как использовать шаблон Azure Resource Manager (ARM) для развертывания журналов потоков и аналитики трафика, см. в статье Настройка журналов потоков NSG с помощью шаблона Azure Resource Manager.