Управление доступом к рабочей области в предварительной версии Microsoft Playwright Testing

В этой статье вы узнаете, как управлять доступом к рабочей области в предварительной версии Microsoft Playwright Testing. Служба использует управление доступом на основе ролей Azure (Azure RBAC) для авторизации прав доступа к рабочей области. Назначения ролей — это способ управления доступом к ресурсам с помощью Azure RBAC.

Важно!

Тестирование Microsoft Playwright в настоящее время находится в предварительной версии. Юридические условия, применимые к функциям Azure, которые находятся в бета-версии, предварительной версии или в противном случае еще не выпущены в общедоступную версию, см . в дополнительных условиях использования для предварительных версий Microsoft Azure.

Необходимые компоненты

Чтобы назначить роли в Azure, ваша учетная запись должна иметь доступ пользователей Администратор istrator, владелец или одну из классических ролей администратора.

Чтобы проверить разрешения в портал Azure, выполните следующие действия.

- В портал Azure перейдите в рабочую область Microsoft Playwright Testing.

- На левой панели выберите контроль доступа (IAM) и выберите "Просмотреть доступ".

Роли по умолчанию

Рабочие области Microsoft Playwright Testing используют три встроенные роли Azure. Чтобы предоставить пользователям доступ к рабочей области, назначьте им одну из следующих встроенных ролей Azure:

| Роль | Уровень доступа |

|---|---|

| Читатель | — доступ только для чтения к рабочей области на портале Playwright. — Просмотр результатов теста для рабочей области. — Не удается создать или удалить маркеры доступа к рабочей области. Не удается выполнить тесты Playwright в службе. |

| Участник | — Полный доступ к управлению рабочей областью в портал Azure, но не может назначать роли в Azure RBAC. — Полный доступ к рабочей области на портале Playwright. - Создание и удаление маркеров доступа. — Выполнение тестов Playwright в службе. |

| Ответственное лицо | — полный доступ к управлению рабочей областью в портал Azure, включая назначение ролей в Azure RBAC. — Полный доступ к рабочей области на портале Playwright. - Создание и удаление маркеров доступа. — Выполнение тестов Playwright в службе. |

Важно!

Перед назначением роли RBAC Azure определите необходимый область доступа. Рекомендуется всегда предоставлять максимально узкие области. Роли RBAC Azure, определенные в более широкой области, наследуются охватываемыми ресурсами. Дополнительные сведения об области для назначения ролей Azure RBAC см. в статье Сведения об области действия для Azure RBAC.

Предоставление доступа пользователю

Вы можете предоставить пользователю доступ к рабочей области Microsoft Playwright Testing с помощью портал Azure:

Войдите на портал Playwright с помощью учетной записи Azure.

Щелкните значок параметров рабочей области и перейдите на страницу "Пользователи ".

Выберите "Управление пользователями для рабочей области" в портал Azure, чтобы перейти в рабочую область в портал Azure.

Кроме того, вы можете перейти непосредственно в портал Azure и выбрать рабочую область:

- Войдите на портал Azure.

- Введите playwright Testing в поле поиска, а затем выберите Playwright Testing в категории "Службы ".

- Выберите рабочую область Microsoft Playwright Testing из списка.

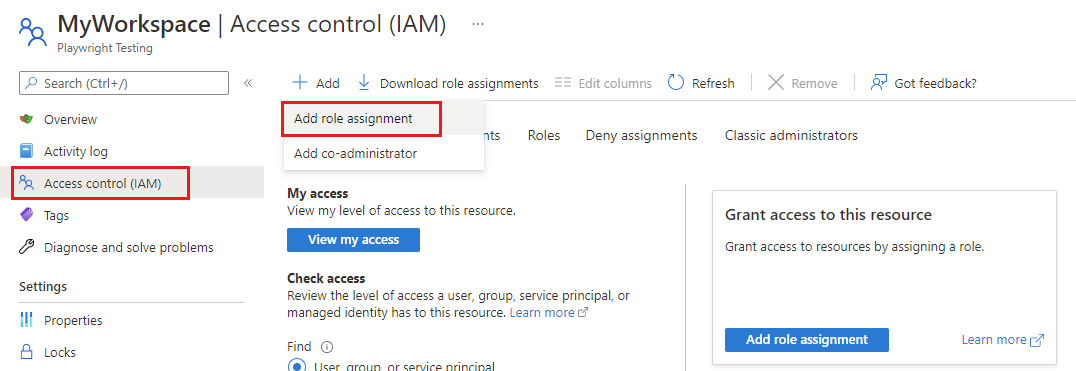

- На левой панели выберите контроль доступа (IAM).

На странице контроль доступа (IAM) выберите добавить > назначение ролей.

Если у вас нет разрешений на назначение ролей, параметр "Добавить назначение ролей" отключен.

На вкладке "Роль" выберите роли привилегированного администратора .

Выберите одну из ролей Microsoft Playwright Testing по умолчанию и нажмите кнопку "Далее".

На вкладке "Участники" убедитесь, что выбран пользователь, группа или субъект-служба .

Выберите "Выбрать участников", найдите и выберите пользователей, группы или субъекты-службы.

Выберите Проверить и назначить, чтобы назначить роль.

Дополнительные сведения о назначении ролей см. в статье "Назначение ролей Azure с помощью портал Azure".

Отзыв доступа для пользователя

Вы можете отозвать доступ пользователя к рабочей области Microsoft Playwright Testing с помощью портал Azure:

В портал Azure перейдите в рабочую область Microsoft Playwright Testing.

На левой панели выберите контроль доступа (IAM) и выберите назначения ролей.

В списке назначений ролей добавьте знак проверка рядом с пользователем и ролью, которую вы хотите удалить, и нажмите кнопку "Удалить".

Нажмите кнопку "Да " в окне подтверждения, чтобы удалить назначение роли.

Дополнительные сведения об удалении назначений ролей см. в статье "Удаление назначений ролей Azure".

(Необязательно) Управление доступом к рабочей области с помощью групп безопасности Microsoft Entra

Вместо предоставления или отзыва доступа к отдельным пользователям можно управлять доступом для групп пользователей с помощью групп безопасности Microsoft Entra. Этот подход имеет следующие преимущества:

- Избегайте необходимости предоставления группе или руководителям проектов роли владельца в рабочей области. Вы можете предоставить им доступ только к группе безопасности, чтобы разрешить им управлять доступом к рабочей области.

- Вы можете упорядочить, управлять разрешениями пользователей в рабочей области и других ресурсах в качестве группы, не имея необходимости управлять разрешениями на основе пользователей.

- Использование групп Microsoft Entra помогает избежать достижения ограничения подписки на назначения ролей.

Чтобы использовать группы безопасности Microsoft Entra, выполните следующие действия.

Добавьте владельца группы. У этого пользователя есть разрешения на добавление и удаление участников группы. Владелец группы не требуется быть членом группы или иметь прямую роль RBAC в рабочей области.

Назначьте группе роль RBAC в рабочей области, например читатель или участник.

Добавление участников группы. Добавленные члены теперь могут получить доступ к рабочей области.

Создание настраиваемой роли для ограниченных клиентов

Если вы используете ограничения клиента Microsoft Entra и пользователей с временным доступом, вы можете создать пользовательскую роль в Azure RBAC для управления разрешениями и предоставления доступа к выполнению тестов.

Выполните следующие действия, чтобы управлять разрешениями с помощью настраиваемой роли:

Выполните следующие действия, чтобы создать пользовательскую роль Azure.

Выберите " Добавить разрешения" и введите playwright в поле поиска, а затем выберите Microsoft.AzurePlaywrightService.

microsoft.playwrightservice/accounts/writeВыберите разрешение и нажмите кнопку "Добавить".Выполните следующие действия, чтобы добавить назначение ролей для настраиваемой роли в учетную запись пользователя.

Теперь пользователь может продолжать выполнять тесты в рабочей области.

Устранение неполадок

При использовании управления доступом на основе ролей Azure (Azure RBAC) следует учитывать перечисленные ниже моменты.

При создании ресурса в Azure, например рабочей области, вы не автоматически являетесь владельцем ресурса. Ваша роль наследуется от самой высокой область роли, которую вы авторизованы в этой подписке. Например, если вы являетесь участником подписки, у вас есть разрешения на создание рабочей области Microsoft Playwright Testing. Однако вы будете назначены роли участника для этой рабочей области, а не роли владельца.

Если у одного пользователя Microsoft Entra есть два назначения ролей с конфликтующими разделами Actions/NotActions, операции, перечисленные в NotActions из одной роли, могут не входить в силу, если они также указаны как действия в другой роли. Дополнительные сведения о том, как Azure анализирует назначения ролей, см. в статье Как RBAC Azure определяет право доступа пользователя к ресурсу

Иногда может потребоваться до 1 часа, чтобы новые назначения ролей вступают в силу над кэшируемыми разрешениями.

Связанный контент

Начало работы с выполнением тестов Playwright в масштабе

Узнайте, как управлять рабочими областями Playwright Testing