Политика защиты информации SQL в Microsoft Defender для облака

Механизм обнаружения и классификации данных системы защиты информации SQL предоставляет расширенные возможности обнаружения, классификации, присвоения меток и создания отчетов для конфиденциальных данных в базах данных. Он встроен в службы База данных SQL Azure, Управляемый экземпляр SQL Azure и Azure Synapse Analytics.

Механизм классификации основан на двух указанных ниже элементах.

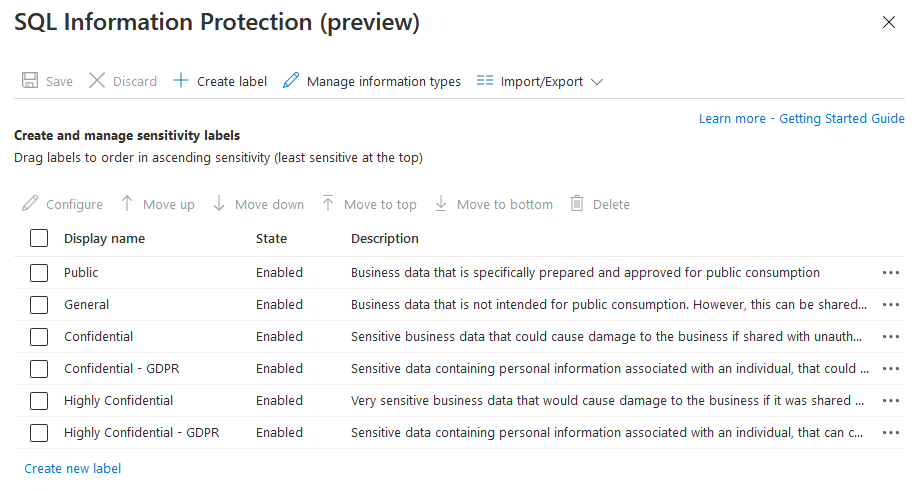

- Метки — основные атрибуты классификации, используемые для определения уровня конфиденциальности данных, хранящихся в столбце.

- Типы информации — обеспечивают дополнительную степень детализации для типа данных, хранящихся в столбце.

Параметры политики защиты информации в Defender для облака предоставляют предопределенный набор меток и типов сведений, которые служат по умолчанию для подсистемы классификации. Вы можете настроить политику в соответствии с потребностями вашей организации, как описано ниже.

Как получить доступ к политике защиты информации SQL?

Получить доступ к политике защиты информации можно тремя указанными ниже способами.

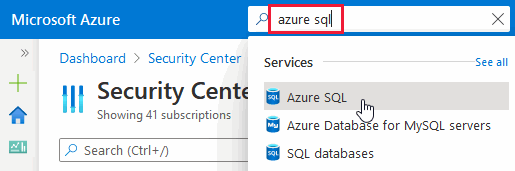

- (Рекомендуется). На странице Параметры среды в Defender для облака

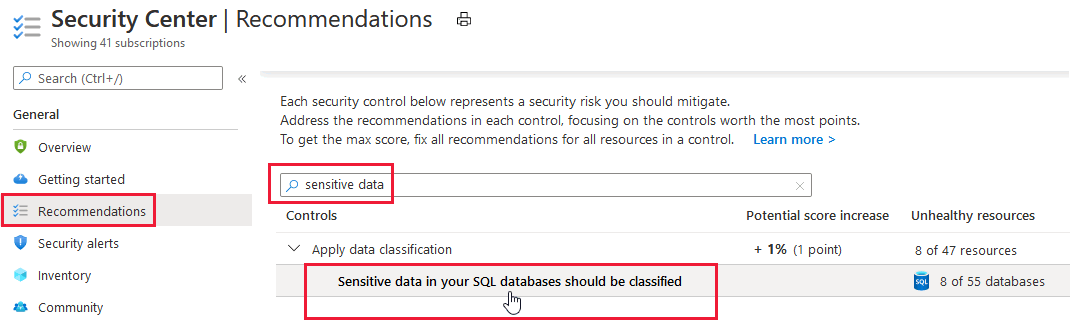

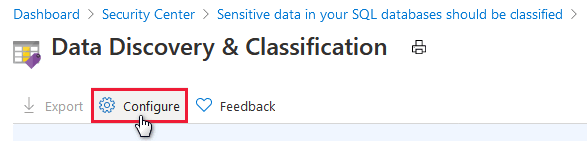

- Из рекомендации по безопасности конфиденциальные данные в базах данных SQL следует классифицировать

- На странице обнаружения данных Базы данных SQL Azure

Каждая из них показана на соответствующей вкладке ниже.

Доступ к политике на странице параметров среды Defender для облака

На странице параметры окружения Defender для облака выберите SQL Information Protection (Защита информации SQL).

Примечание.

Этот параметр отображается только для пользователей, у которых есть разрешения уровня клиента. Предоставьте себе разрешения уровня клиента.

Настройка типов информации

Для настройки типов информации и управления ими выполните указанные ниже действия.

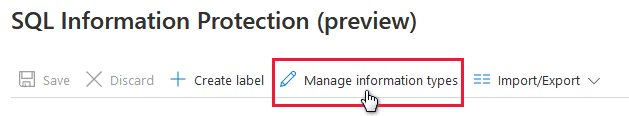

Щелкните Управление типами сведений.

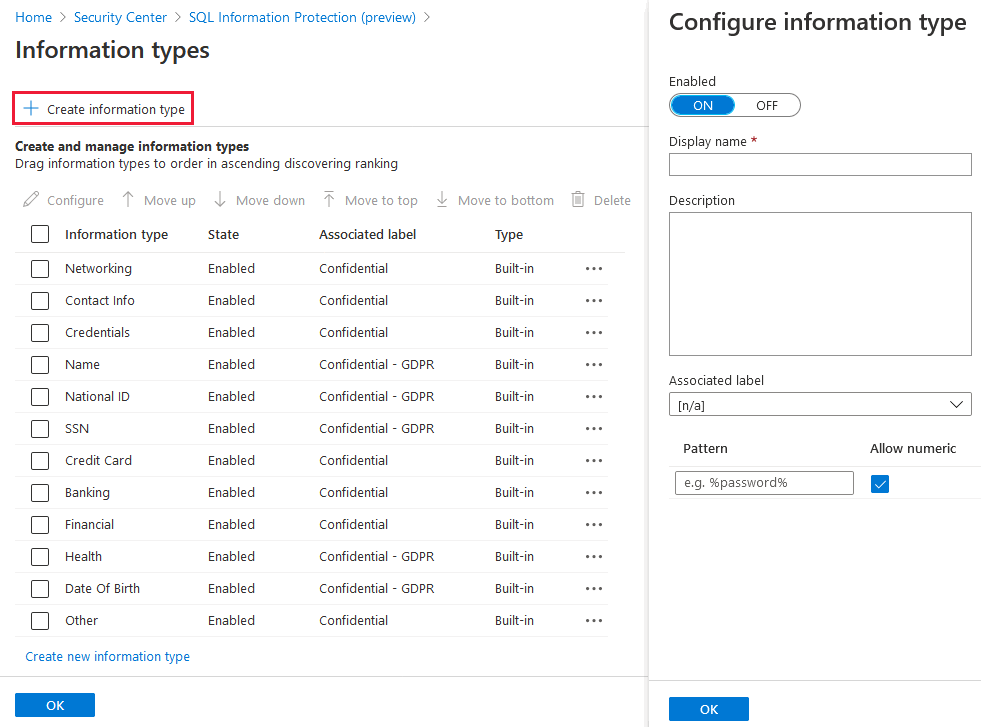

Чтобы добавить новый тип, щелкните Создать тип информации. Для типа информации можно настроить имя, описание и строки шаблонов поиска. В строках шаблона поиска при необходимости можно использовать ключевые слова с использованием подстановочных знаков (с помощью символа "%"), которые использует механизм автоматического обнаружения для выявления конфиденциальных данных в базах данных на основе метаданных столбцов.

Кроме того, можно изменять встроенные типы сведений, добавляя дополнительные строки шаблонов поиска, отключая некоторые существующие строки или изменяя описание.

Совет

Вам не удастся удалить встроенные типы или изменить их имена.

Типы информации перечислены в порядке ранжирования по возрастанию обнаружения, что означает, что типы выше в списке пытаются сначала соответствовать. Чтобы изменить порядок обнаружения типов сведений, перетащите их мышью в нужное место в таблице или используйте кнопки вверх и вниз.

По завершении щелкните ОК.

После завершения управления типами информации обязательно свяжите соответствующие типы с соответствующими метками, выбрав "Настроить для определенной метки" и добавив или удалив типы информации соответствующим образом.

Чтобы применить изменения, щелкните Сохранить на главной странице Метки.

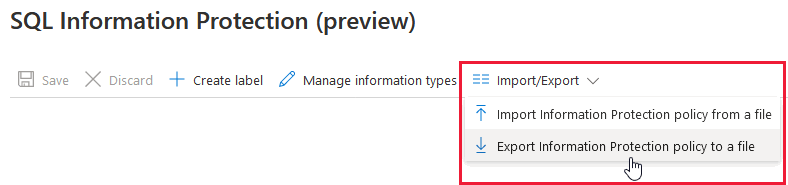

Экспорт и импорт политики

Вы можете скачать файл JSON с настроенными метками и типами информации, изменить содержимое файла в любом редакторе, а затем импортировать обновленный файл.

Примечание.

Чтобы импортировать файл политики, у вас должны быть разрешения уровня клиента.

Разрешения

Чтобы настроить политику защиты информации для клиента Azure, необходимо выполнить следующие действия в корневой группе управления клиента:

- Microsoft.Security/informationProtectionPolicies/read

- Microsoft.Security/informationProtectionPolicies/write

Дополнительные сведения см. в статье Видимость предоставления и запроса разрешения на уровне клиента.

Управление защитой информации SQL с помощью Azure PowerShell

- Get-AzSqlInformationProtectionPolicy: получение сведений о действующей политике защиты информации SQL для клиента.

- Set-AzSqlInformationProtectionPolicy: указание действующей политики защиты информации SQL для клиента.