Отслеживание данных при охоте на угрозы в Microsoft Sentinel

Охота на закладки в Microsoft Sentinel помогает сохранять запросы и результаты запросов, которые вы считаете соответствующими. Вы также можете записывать контекстные наблюдения и ссылаться на свои выводы, добавляя примечания и теги. Данные, добавленные в закладки, видны вам и вашим коллегам, упрощая совместную работу. Дополнительные сведения см. в разделе "Закладки".

Внимание

Microsoft Sentinel доступен в составе единой платформы операций безопасности на портале Microsoft Defender. Microsoft Sentinel на портале Defender теперь поддерживается для использования в рабочей среде. Дополнительные сведения см . на портале Microsoft Defender в Microsoft Sentinel.

Добавление закладки

Создайте закладку для сохранения запросов, результатов, наблюдений и результатов.

Для Microsoft Sentinel в портал Azure в разделе "Управление угрозами" выберите "Охота".

Для Microsoft Sentinel на портале Defender выберите Microsoft Sentinel>Threat Management>Hunting.На вкладке "Охота" выберите охоту.

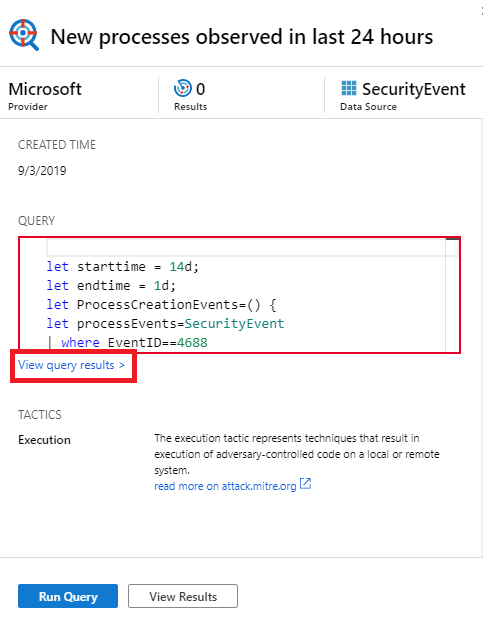

Выберите один из запросов охоты.

В сведениях о запросе для охоты выберите "Выполнить запрос".

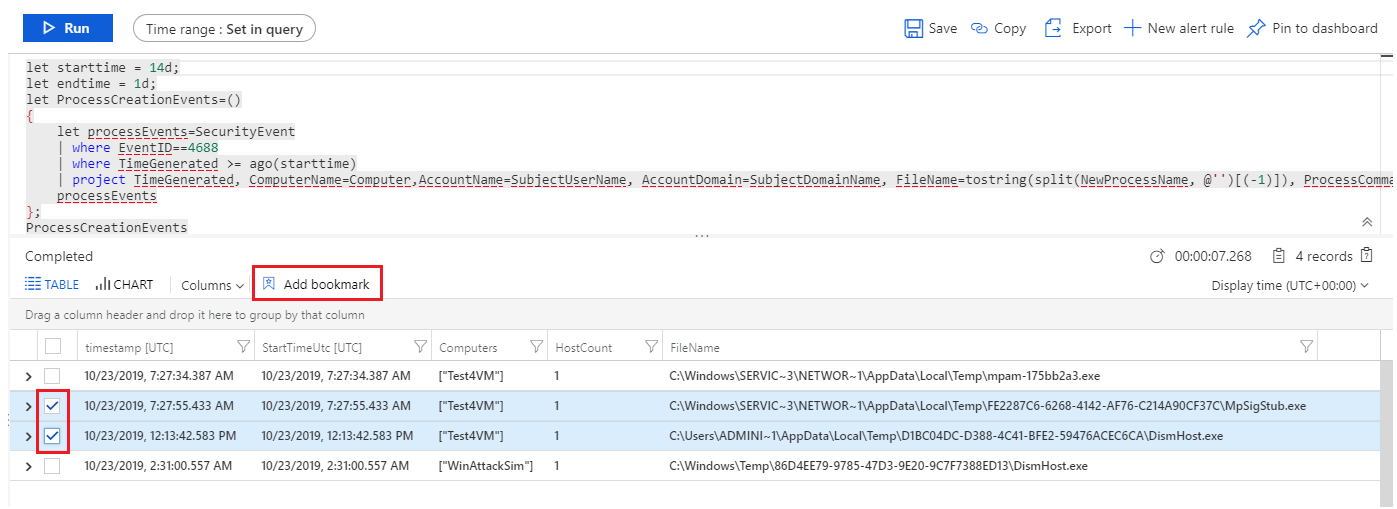

Выберите Просмотр результатов запроса. Например:

При выполнении этого действия результаты запроса отображаются на панели Журналы.

В списке результатов запроса в журнале есть флажки, с помощью которых можно выбрать одну или несколько строк с интересующими вас сведениями.

Выберите Добавить закладку:

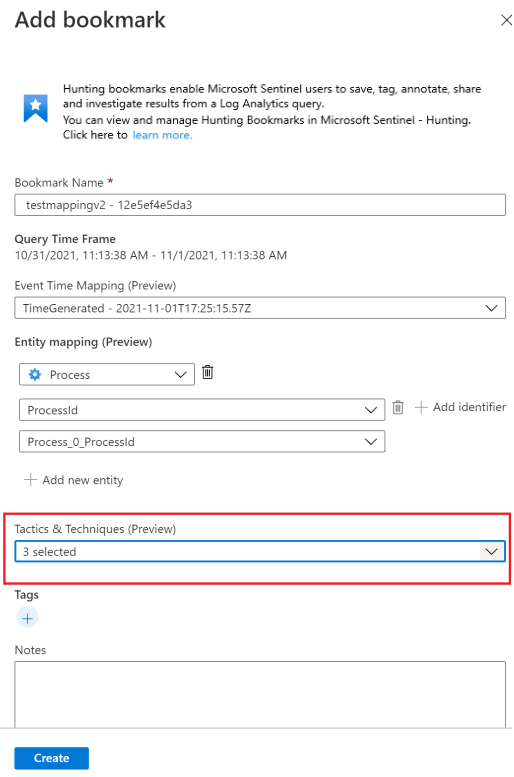

На панели Добавить закладку (справа) можно обновить имя закладки, а также добавить теги и примечания для идентификации выбранных элементов.

Закладки можно при необходимости сопоставить с методами mitRE ATT&CK или вложенными методами. Сопоставления MITRE ATT&CK наследуются от сопоставленных значений в поисковых запросах, но их также можно создать вручную. Выберите тактику MITRE ATT&CK, связанную с требуемой техникой, в раскрывающемся меню в разделе "Тактика и методы" области "Добавить закладку". Меню разворачивается, чтобы отобразить все методы MITRE ATT&CK, и вы можете выбрать несколько методов и вложенных методов в этом меню.

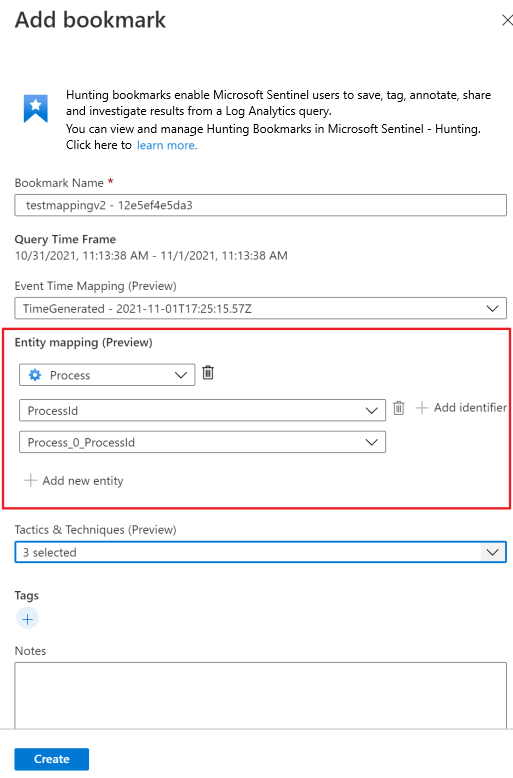

Теперь развернутый набор сущностей можно извлечь из результатов запроса закладки для дальнейшего изучения. В разделе сопоставления сущностей используйте раскрывающийся список для выбора типов сущностей и идентификаторов. Затем сопоставьте столбец в результатах запроса, содержащий соответствующий идентификатор. Например:

Чтобы просмотреть закладку в графе исследования, необходимо сопоставить хотя бы одну сущность. Сопоставления сущностей с созданными типами сущностей учетной записи, узла, IP-адреса и URL-адреса поддерживаются, сохраняя обратную совместимость.

Нажмите кнопку "Сохранить", чтобы зафиксировать изменения и добавить закладку. Все данные, помещенные в закладки, передаются другим аналитикам, и это первый шаг к совместному проведению исследований.

Результаты запроса журнала поддерживают закладки каждый раз, когда эта панель открывается из Microsoft Sentinel. Например, вы выбираете общие>журналы на панели навигации, выберите ссылки на события в графе расследований или выберите идентификатор оповещения из полных сведений об инциденте. Если панель Журналы открыта в другом расположении (например, непосредственно в Azure Monitor), создать закладки невозможно.

Просмотр и обновление закладок

Найдите и обновите закладку на вкладке закладки.

Для Microsoft Sentinel в портал Azure в разделе "Управление угрозами" выберите "Охота".

Для Microsoft Sentinel на портале Defender выберите Microsoft Sentinel>Threat Management>Hunting.Перейдите на вкладку Закладки, чтобы посмотреть список закладок.

Поиск или фильтрация для поиска определенной закладки или закладок.

Выберите отдельные закладки, чтобы просмотреть сведения о закладках в правой области.

Внесите изменения по мере необходимости. Изменения сохраняются автоматически.

Просмотр закладок на графе исследования

Визуализировать данные закладок, запуская процесс исследования, в котором можно просматривать, исследовать и визуально обмениваться результатами с помощью интерактивной диаграммы диаграммы сущностей и временной шкалы.

На вкладке "Закладки" выберите закладку или закладки, которые вы хотите исследовать.

В разделе сведений о закладке должна быть сопоставлена хотя бы одна сущность.

Выберите Исследовать, чтобы просмотреть закладку на графе исследования.

Инструкции по использованию графа исследования см. в статье Глубокий анализ с помощью графа исследования.

Добавление закладок для нового или существующего инцидента

Добавьте закладки в инцидент на вкладке "Закладки" на странице "Охота ".

На вкладке "Закладки" выберите закладку или закладки, которые нужно добавить в инцидент.

Выберите Действия инцидента на панели команд:

Выберите Создать новый инцидент или Добавить в существующий инцидент (в зависимости от ситуации). Затем:

- Для нового инцидента: при необходимости обновите сведения об инциденте, затем выберите Создать.

- Чтобы добавить закладку к существующему инциденту, выберите один инцидент, затем выберите Добавить.

Чтобы просмотреть закладку в инциденте,

- Перейдите в инциденты управления>угрозами Microsoft Sentinel.>

- Выберите инцидент с закладкой и просмотрите полные сведения.

- На странице инцидента в левой области выберите закладки.

Просмотр данных в закладками в журналах

Просмотр закладочных запросов, результатов или их журнала.

На вкладке "Охота>на закладки" выберите закладку.

В области сведений выберите следующие ссылки:

Просмотр исходного запроса для просмотра исходного запроса на панели Журналы.

Выберите Просмотр журналов закладок, чтобы просмотреть все метаданные закладки, включая сведения о том, кто выполнил обновление, обновленные значения и время обновления.

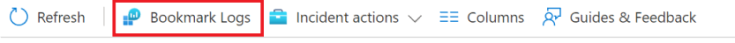

На вкладке "Закладки охоты" выберите "Журналы закладок", чтобы просмотреть необработанные>данные закладки для всех закладок.

В этом представлении отображаются все закладки со связанными метаданными. Запросы язык запросов Kusto (KQL) можно использовать для фильтрации до последней версии конкретной закладки, которую вы ищете.

Между созданием закладки и отображением закладки на вкладке "Закладки" может быть значительная задержка (измеряемая в минутах ).

Удаление закладки

При удалении закладки закладка удаляется из списка на вкладке "Закладка ". Таблица HuntingBookmark для рабочей области Log Analytics продолжает содержать предыдущие записи закладок, но последняя запись изменяет значение SoftDelete на true, что упрощает фильтрацию старых закладок. При удалении закладки не удаляются сущности из интерфейса исследования, связанные с другими закладками или оповещениями.

Чтобы удалить закладку, выполните следующие действия.

На вкладке "Охота>на закладки" выберите закладку или закладки, которые вы хотите удалить.

Щелкните правой кнопкой мыши и выберите параметр удаления выбранных закладок.

Связанный контент

Из этой статьи вы узнали, как запустить исследование для поиска угроз в Microsoft Sentinel. Ознакомьтесь с дополнительными сведениями о Microsoft Sentinel в следующих статьях: