Исследование инцидентов с помощью Microsoft Sentinel

Важно!

Отмеченные функции в настоящее время доступны в предварительной версии. Предварительная версия дополнительных условий использования Azure включают дополнительные юридические условия, применимые к функциям Azure, которые находятся в бета-версии, предварительной версии или еще не общедоступны по другим причинам.

С помощью сведений из этой статьи вы научитесь изучать инциденты с использованием Microsoft Sentinel. После подключения источников данных к Microsoft Sentinel вы будете получать уведомления о подозрительных действиях. Чтобы предоставить такую возможность, в Microsoft Sentinel можно создавать расширенные правила аналитики, генерирующие инциденты, которые можно назначать и расследовать.

В этой статье рассматриваются следующие вопросы:

- Исследование инцидентов

- использование графа изучения;

- Реагирование на угрозы

Инцидент может включать в себя несколько оповещений. Это совокупность всех соответствующих свидетельств для конкретного изучения. Инцидент создается на основе правил аналитики, созданных на странице Аналитика. Свойства, связанные с оповещениями, такие как серьезность и состояние, задаются на уровне инцидента. Указав Microsoft Sentinel, какие типы угроз вы ищете и как их найти, вы можете отслеживать обнаруженные угрозы, изучая инциденты.

Необходимые компоненты

Изучать инцидент можно только в том случае, если вы использовали поля сопоставления сущности при настройке правила аналитики. Для работы с графом исследования требуется, чтобы исходный инцидент включал в себя сущности.

Если у вас есть гостевой пользователь, которому необходимо назначить инциденты, пользователю необходимо назначить роль читателя каталогов в клиенте Microsoft Entra. Обычные пользователи (гостевые) этой роли назначаются по умолчанию.

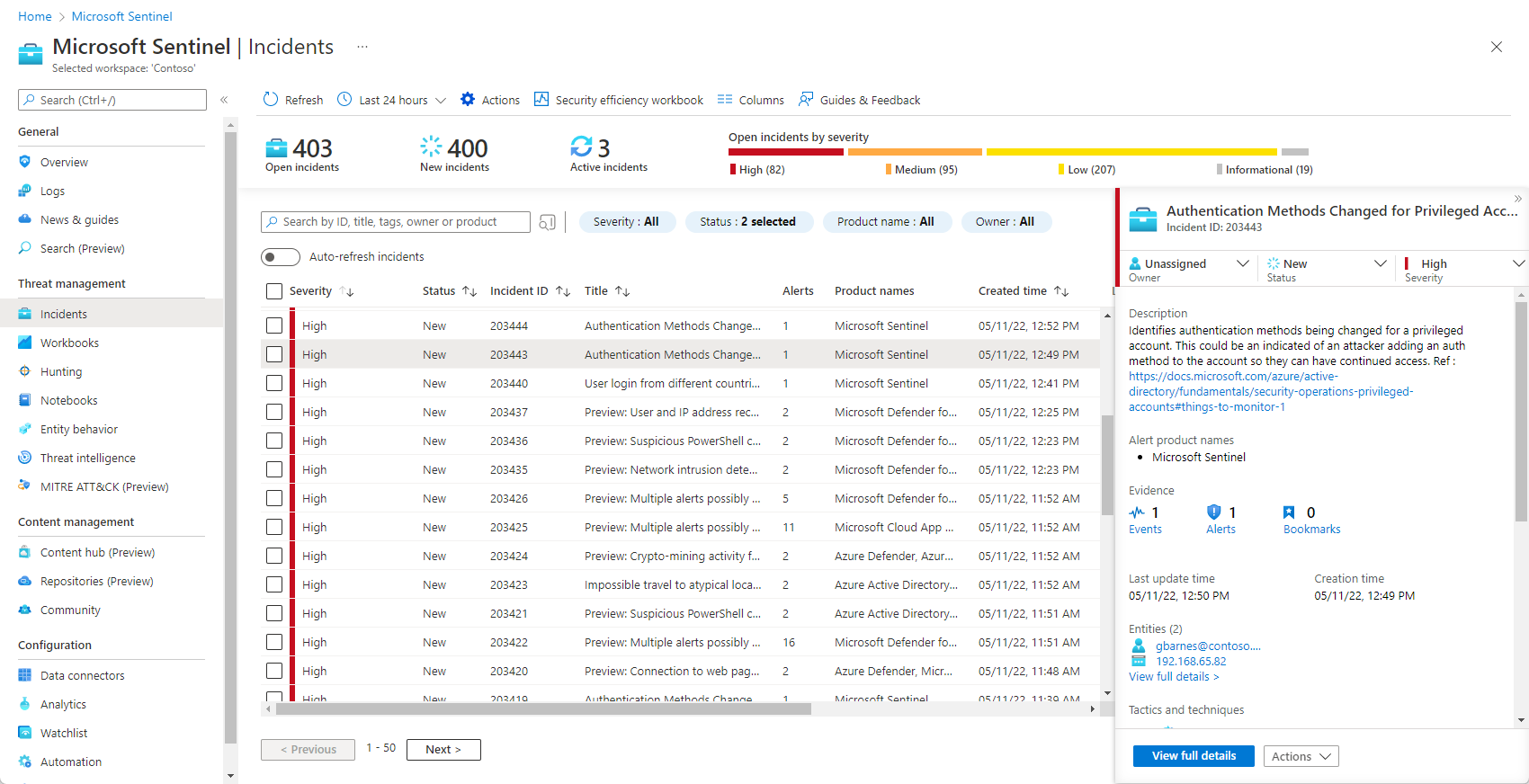

Изучение инцидентов

Выберите Инциденты. На странице Инциденты вы узнаете, сколько инцидентов у вас есть, а также о том, являются ли они новыми, активными или закрытыми. Для каждого инцидента можно просмотреть время его возникновения и статус. Проверьте серьезность, чтобы решить, какие инциденты должны быть обработаны первыми.

По мере необходимости можно отфильтровать инциденты, например по состоянию или серьезности. Дополнительные сведения см. в разделе Поиск инцидентов.

Чтобы начать изучение, выберите конкретный инцидент. Справа вы можете просмотреть подробные сведения об инциденте, включая его серьезность, сводку по количеству участвующих сущностей, необработанных событий, которые вызвали этот инцидент, уникальный идентификатор инцидента и любые сопоставленные тактики или методы MITRE ATT&CK.

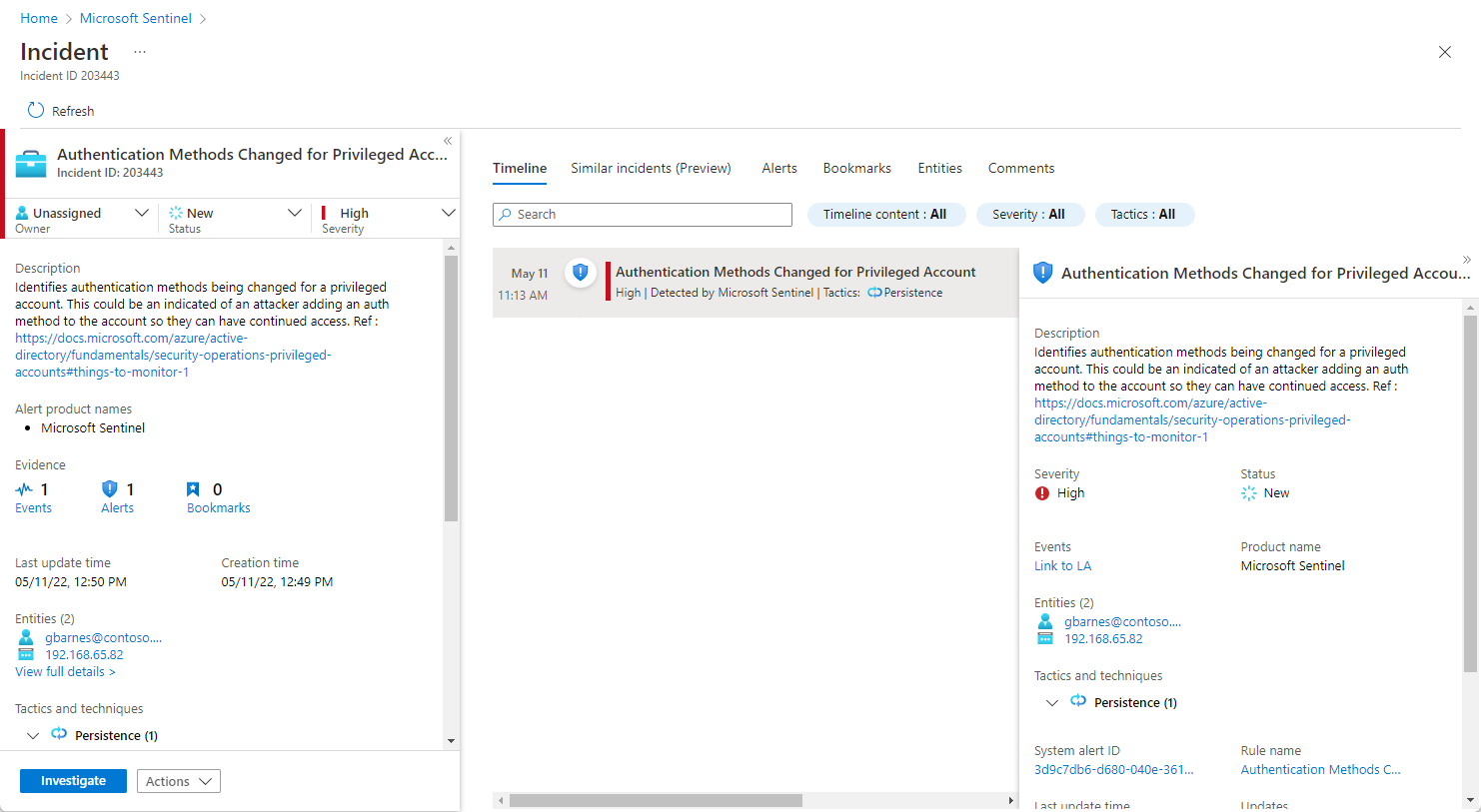

Чтобы просмотреть дополнительные сведения об оповещениях и сущностях в инциденте, выберите Просмотреть все сведения на странице инцидента и откройте соответствующие вкладки, на которых обобщаются сведения об инциденте.

На вкладке Хроника можно просмотреть временные шкалы оповещений и закладки в инциденте, что поможет воссоздать хронологию действий злоумышленника.

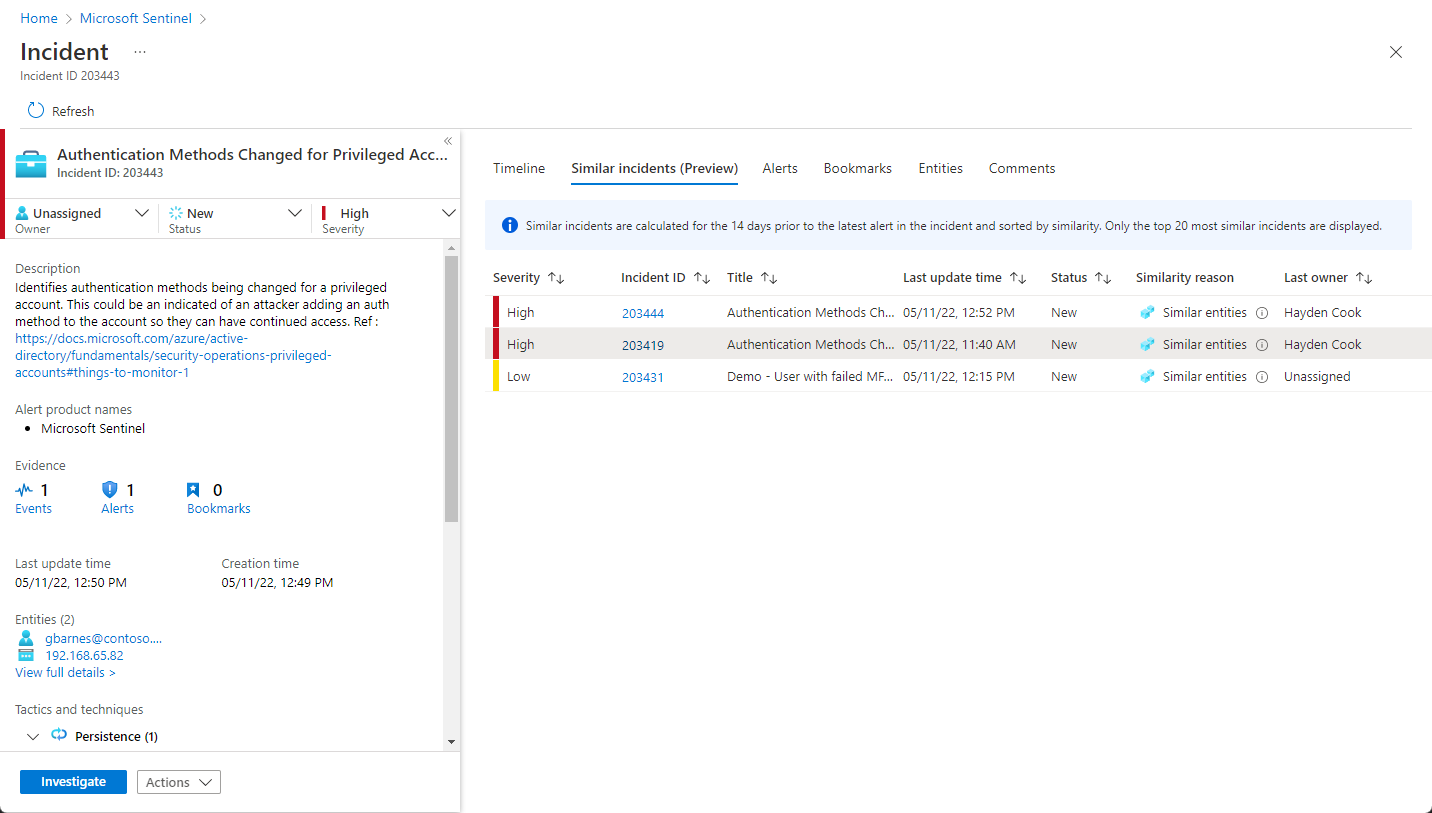

На вкладке Аналогичные инциденты (предварительная версия) вы увидите коллекцию до 20 других инцидентов, которые наиболее похожи на текущий инцидент. Это позволяет просматривать инцидент в более широком контексте и направлять расследование. Узнайте больше об аналогичных инцидентах ниже.

На вкладке Оповещения просмотрите оповещения, включенные в этот инцидент. Можно просмотреть все соответствующие сведения об оповещении: правила аналитики, которые активировали оповещение, число возвращенных результатов на запрос, а также возможность запуска сборников схем для оповещений. Чтобы детализировать сведения об инциденте, выберите число событий. Откроется запрос, создавший результаты, и события, активировавшие оповещение в Log Analytics.

На вкладке Закладки вы увидите все закладки, которые вы или другие расследователи связали с этим инцидентом. Дополнительные сведения о закладках.

На вкладке Сущности можно просмотреть все сущности, сопоставленные в определении правила генерации оповещений. Это объекты, которые сыграли роль в инциденте, будь то пользователи, устройства, адреса, файлы или любые другие типы.

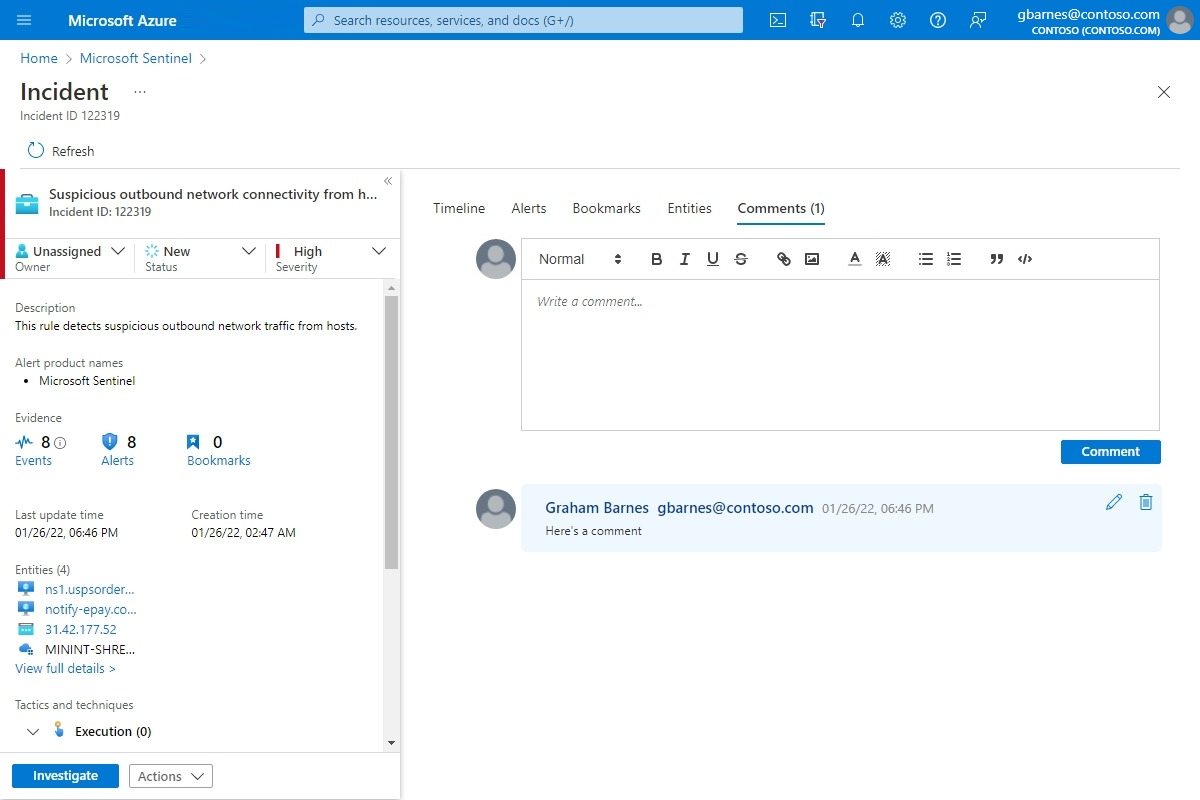

Наконец, на вкладке Примечания можно добавить комментарии к расследованию и просмотреть любые комментарии, сделанные другими аналитиками и расследователями. Дополнительные сведения: Комментарии.

Если вы активно изучаете инцидент, рекомендуется задать для инцидента состояние Активный до того момента, пока вы не закроете его.

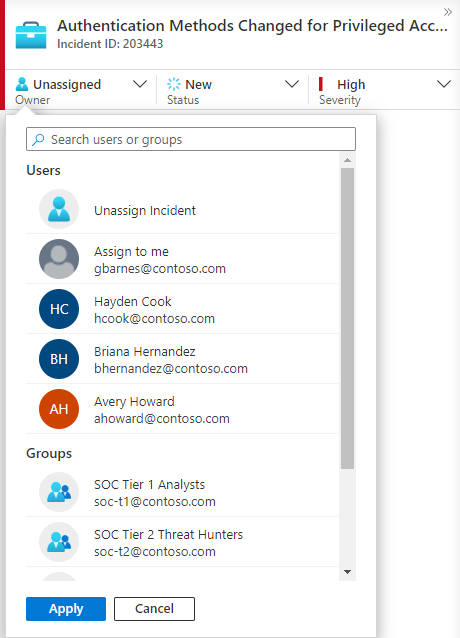

Инциденты могут быть назначены конкретным пользователям или группе. Для каждого инцидента можно назначить владельца, задав поле Владелец инцидента. Все инциденты запускаются как неназначенные. Кроме того, можно добавлять комментарии, чтобы другие аналитики могли понять, что вы изучаете и какие проблемы связаны с инцидентом.

Недавно выбранные пользователи и группы будут отображаться в верхней части отображаемого раскрывающегося списка.

Выберите Сведения, чтобы просмотреть карту изучения.

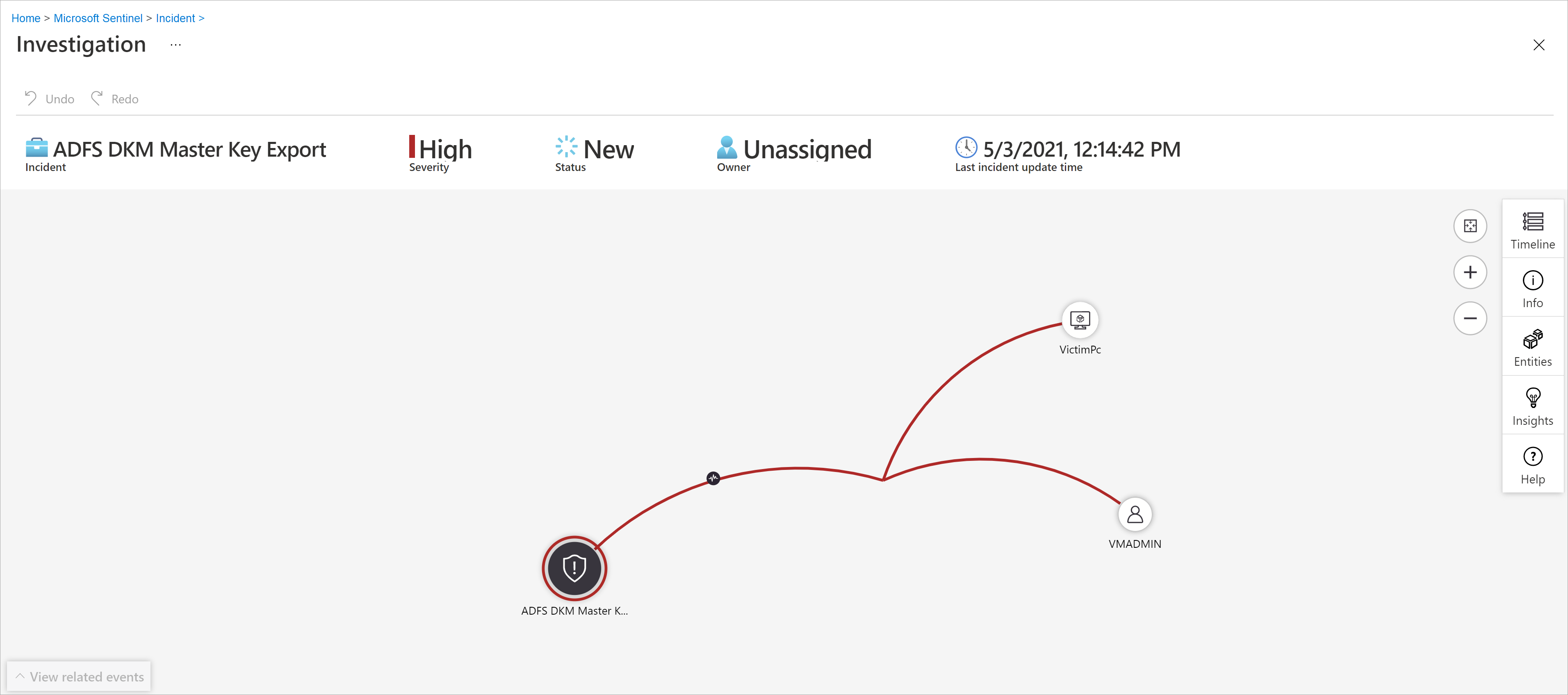

Использование графа изучения для глубокого анализа

Граф изучения позволяет аналитикам задавать правильные вопросы для каждого изучения. Граф изучения помогает определить область и выявить первопричину возможной угрозы безопасности за счет соотнесения релевантных данных с любой вовлеченной сущностью. Можно более подробно изучить любую сущность, представленную на графе, выбрав ее с одним из вариантов развития.

На графе изучения представлены:

Визуальный контекст из необработанных данных. В реальном времени граф отображает связи сущностей, автоматически извлеченные из необработанных данных. Это позволяет легко просматривать связи между разными источниками данных.

Обнаружение всей области изучения. Расширьте область изучения с помощью встроенных запросов на изучение, чтобы полностью определить область бреши.

Встроенные действия по изучению. Используйте стандартные параметры изучения, чтобы убедиться, что вы задаете нужные вопросы перед лицом угрозы.

Использование графа изучения:

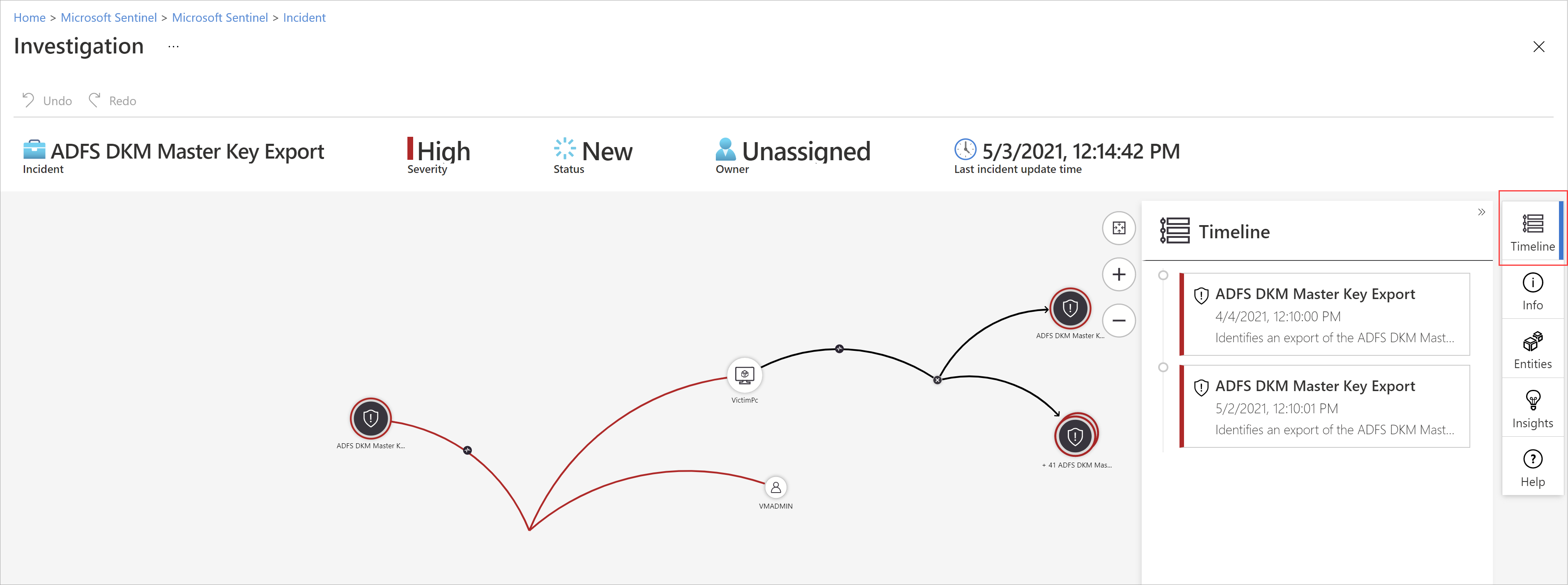

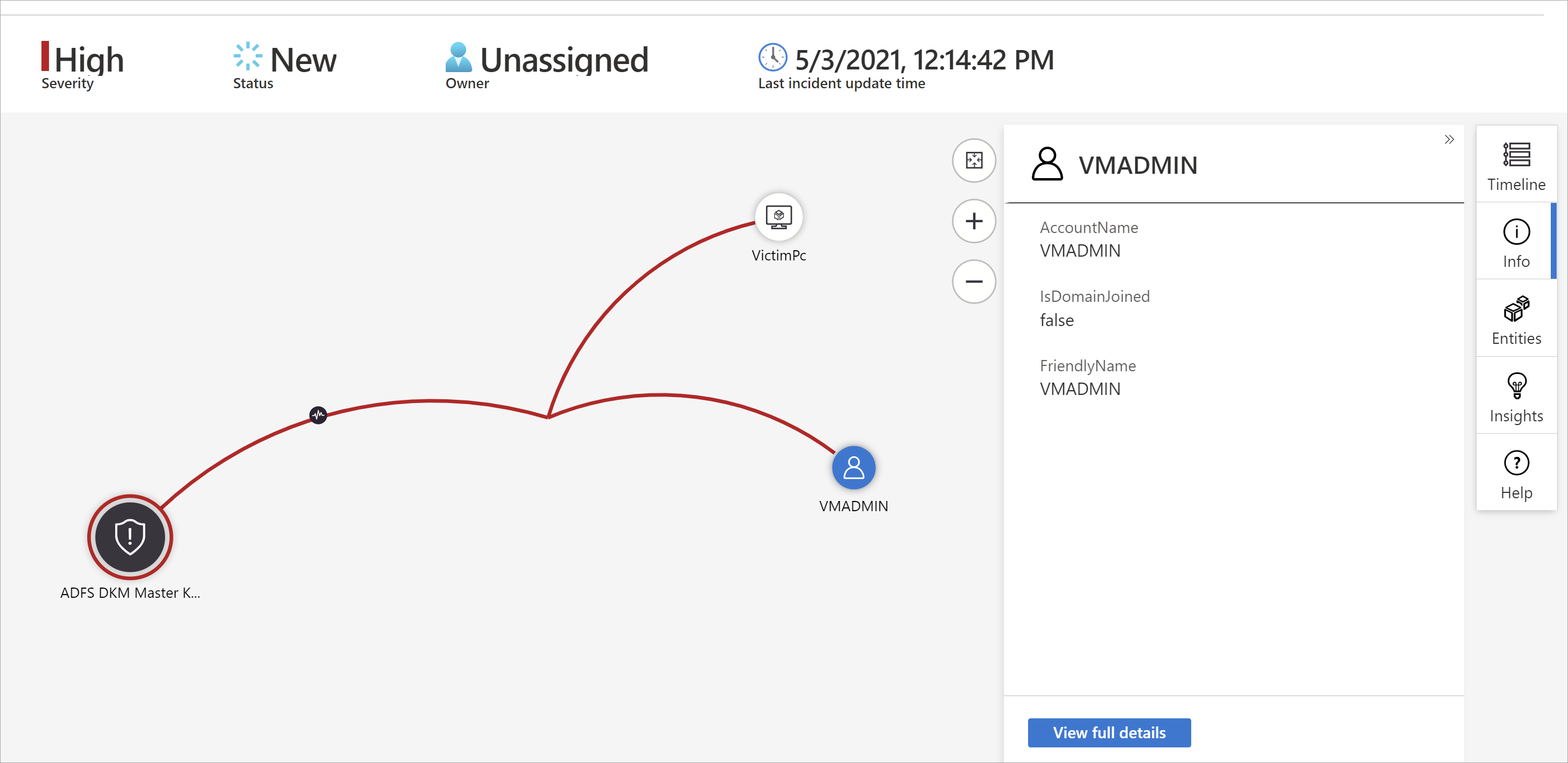

Выберите инцидент, а затем щелкните Сведения. Откроется граф изучения. Граф предоставляет наглядную карту сущностей, непосредственно связанных с оповещением, и каждый ресурс, связанный дополнительно.

Важно!

Изучать инцидент можно только в том случае, если вы использовали поля сопоставления сущности при настройке правила аналитики. Для работы с графом исследования требуется, чтобы исходный инцидент включал в себя сущности.

Сейчас Microsoft Sentinel поддерживает изучение инцидентов за период до 30 дней.

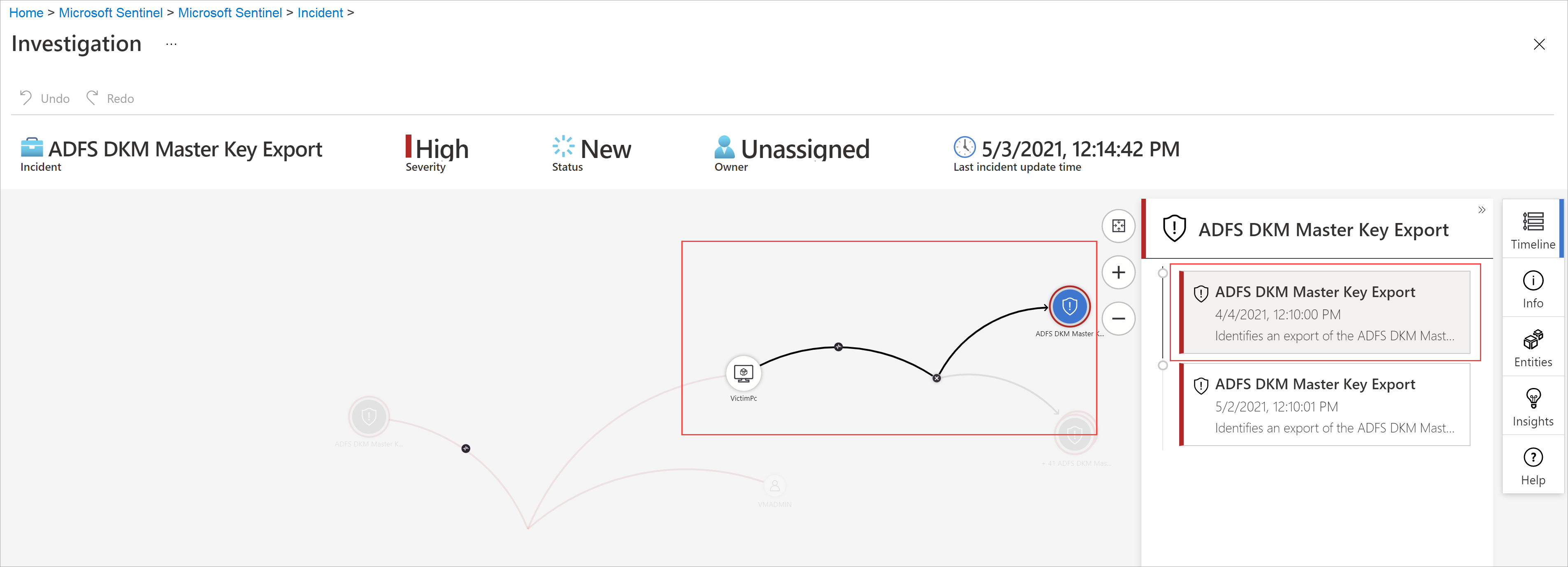

Выберите сущность, чтобы открыть область Сущности, чтобы можно было просматривать сведения об этой сущности.

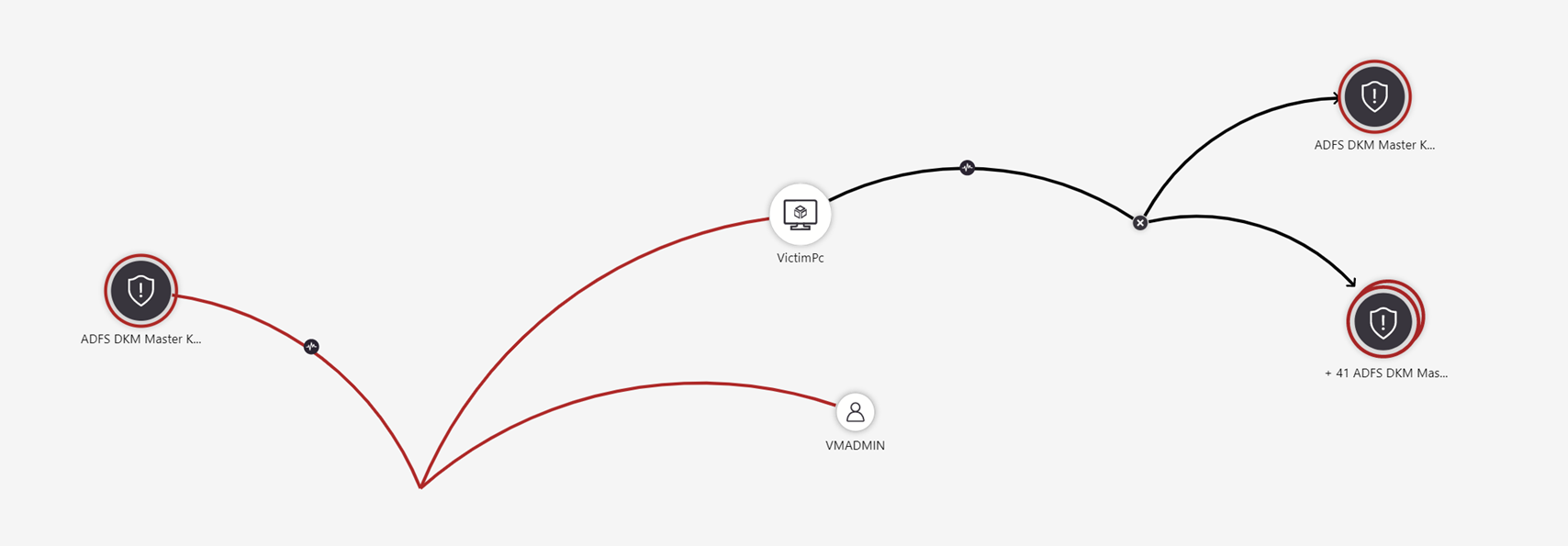

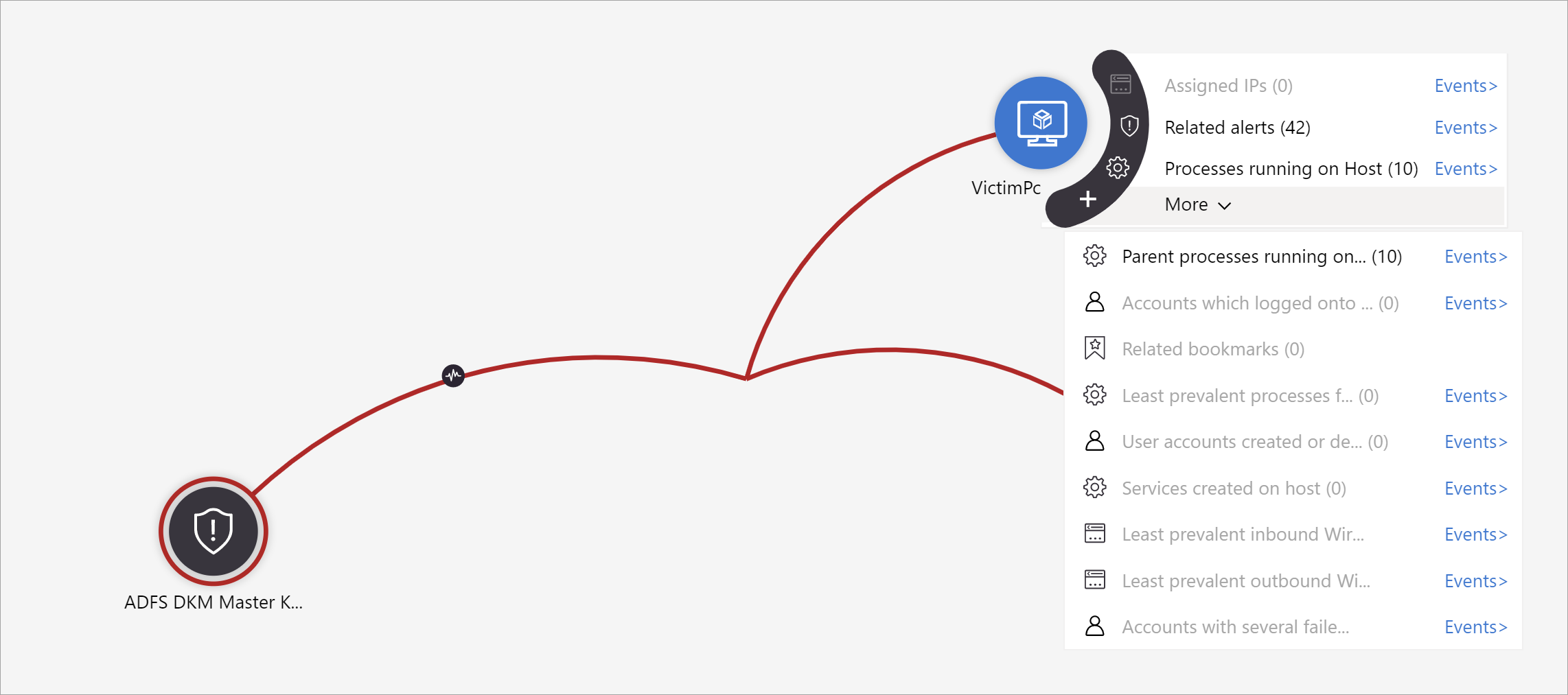

Расширьте возможности изучения, наведя указатель мыши на каждую сущность, чтобы получить список вопросов, которые были разработаны специалистами по безопасности и аналитиками для каждого типа сущности, чтобы углубить ваш анализ. Мы называем их запросами на изучение.

Например, можно запросить связанные оповещения. Если выбрать запрос на изучение, полученные в результате сущности будут добавлены в граф. В этом примере при выборе связанных оповещений в граф возвращаются следующие оповещения:

Связанные оповещения будут отображаться подключенными к сущности пунктирными линиями.

Для каждого запроса на изучение можно выбрать параметр, чтобы открыть необработанные результаты события и запрос, используемый в Log Analytics, выбрав События>.

Чтобы помочь вам понять инцидент, граф предоставляет параллельную временную шкалу.

Наведите указатель мыши на временную шкалу, чтобы увидеть, какие события на графе произошли в тот или иной момент времени.

Сосредоточьтесь на расследовании

Узнайте, как расширить или ограничить область расследования, добавив оповещения в инциденты или удалив оповещения из инцидентов.

Аналогичные инциденты (предварительная версия)

Аналитику операций безопасности при расследовании инцидента необходимо обратить внимание на его более крупный контекст. Например, вы хотите узнать, происходили ли другие инциденты, подобные этому, раньше или происходят сейчас.

Может потребоваться определить параллельные инциденты, которые могут быть частью одной и той же более крупной стратегии атаки.

Возможно, вы захотите определить аналогичные инциденты в прошлом, чтобы использовать их в качестве эталонных точек для текущего расследования.

Вам может потребоваться определить владельцев прошлых подобных инцидентов, найти людей в SOC, которые могут предоставить дополнительный контекст или кому можно передать расследование.

На вкладке Аналогичные инциденты на странице сведений об инциденте в предварительной версии отображаются до 20 других инцидентов, наиболее похожих на текущий. Сходство вычисляется внутренними алгоритмами Microsoft Sentinel, а инциденты сортируются и отображаются в порядке убывания подобия.

Вычисление сходства

Существует три критерия, по которым определяется сходство:

Аналогичные сущности: Инцидент считается похожим на другой, если они оба включают одни и те же сущности. Чем больше общих сущностей два инцидента имеют, тем более похожими они считаются.

Аналогичное правило Инцидент считается похожим на другой, если они были созданы одним правилом аналитики.

Аналогичные сведения об оповещении Инцидент считается похожим на другой, если они имеют одинаковый заголовок, название продукта и (или) пользовательские сведения.

Причины появления инцидента в аналогичном списке инцидентов отображаются в столбце причин подобия . Наведите указатель мыши на значок сведений, чтобы отобразить общие элементы (сущности, имя правила или сведения).

Интервал времени сходства

Сходство инцидентов вычисляется на основе данных за 14 дней до последнего действия в инциденте, что является временем окончания последнего оповещения в инциденте.

Сходство инцидентов пересчитывается каждый раз, когда вы вводите страницу сведений об инциденте, поэтому результаты могут отличаться от сеанса к сеансу, если были созданы или обновлены новые инциденты.

Комментарий к инцидентам

В ходе анализа операций безопасности при исследовании инцидента вам необходимо тщательно документировать необходимые действия, чтобы предоставить руководству точные отчеты и обеспечить эффективное взаимодействие и совместную работу между сотрудниками. Microsoft Sentinel предоставляет расширенную среду комментирования, которая поможет вам выполнить эту задачу.

Кроме того, с помощью комментариев можно автоматически обогатить инциденты. При запуске сборника схем для инцидента, который извлекает релевантную информацию из внешних источников (например, путем проверки файла на наличие вредоносных программ в VirusTotal), вы можете настроить сборник схем так, чтобы ответ внешнего источника, а также любые другие заданные вами сведения, автоматически добавлялись в комментарии к инциденту.

Комментарии просты в использовании. Доступ к ним осуществляется через вкладку Комментарии на странице сведений об инциденте.

Часто задаваемые вопросы

При использовании комментариев к инцидентам необходимо учитывать несколько аспектов. Они приведены в списке ниже.

Какие типы входных данных поддерживаются?

Текст. Комментарии в Microsoft Sentinel поддерживают ввод текста в виде обычного текста, базового HTML и Markdown. Можно также вставить скопированный текст, HTML и Markdown в окно комментария.

Изображения. Вы можете вставлять в комментарии ссылки на изображения, а они будут отображаться прямо в тексте. Изображения должны быть размещены в общедоступном расположении, например Dropbox, OneDrive, Google Диск и т. п. Изображения нельзя отправлять непосредственно в комментарии.

Существует ли ограничение на размер комментариев?

Один комментарий может содержать до 30 000 символов.

Один инцидент может содержать до 100 комментариев.

Примечание.

Ограничение размера отдельной записи об инциденте в таблице SecurityIncident в Log Analytics составляет 64 КБ. Если это ограничение превышено, комментарии (начиная с самого раннего) будут обрезаны, что может повлиять на комментарии, которые будут отображаться в результатах расширенного поиска.

Это не влияет на фактические записи в базе данных инцидентов.

Кто можете изменять или удалять комментарии?

Редактирование: только автор комментария имеет разрешение на его изменение.

Удаление: только пользователи с ролью Участник Microsoft Sentinel имеют разрешение на удаление комментариев. Даже автору комментария необходима эта роль, чтобы удалить его.

Закрытие инцидента

После разрешения определенного инцидента (например, когда изучение позволило прийти к заключению) необходимо задать для состояния инцидента значение Закрыто. При этом вам будет предложено классифицировать инцидент, указав причину его закрытия. Этот шаг является обязательным. Щелкните Выберите классификацию и выберите из раскрывающегося списка один из следующих элементов:

- Истинноположительный результат — подозрительное действие

- Неопасный истинный положительный результат — подозрительное, но ожидаемое действие

- Ложноположительный результат — неверная логика оповещения

- Ложноположительный результат — неверные данные

- Не определено

Дополнительные сведения о ложноположительных результатах и неопасных положительных результатах см. в разделе Обработка ложноположительных результатов в Microsoft Sentinel.

Выбрав соответствующую классификацию, добавьте в поле Комментарий текст описания. Это будет полезно в том случае, если нужно будет вернуться к этому инциденту. Когда все будет готово, нажмите кнопку Применить, чтобы закрыть инцидент.

Поиск инцидентов

Чтобы быстро найти конкретный инцидент, введите строку поиска в поле поиска над сеткой инцидентов и нажмите клавишу ВВОД, чтобы изменить отображаемый список инцидентов. Если инцидент не включен в результаты, нужно будет сузить область поиска с помощью параметров Расширенный поиск.

Чтобы изменить параметры поиска, нажмите кнопку Поиск, а затем выберите параметры, с помощью которых необходимо выполнить поиск.

Например:

По умолчанию система выполняет поиск инцидентов только по значениям следующих параметров: Идентификатор инцидента, Заголовок, Теги, Владелец и Название продукта. В области поиска прокрутите список вниз, чтобы выбрать один или несколько других параметров для поиска, и щелкните Применить, чтобы обновить параметры поиска. Выберите По умолчанию, чтобы сбросить выбранные параметры до значения по умолчанию.

Примечание.

При поиске в поле Владелец поддерживаются как имена, так и адреса электронной почты.

При использовании параметров расширенного поиска поведение поиска изменяется следующим образом:

| Поведение поиска | Description |

|---|---|

| Цвет кнопки поиска | Цвет кнопки поиска меняется в зависимости от типов параметров, которые используются при поиске.

|

| Автоматическое обновление | Использование параметров расширенного поиска не позволяет выбрать автоматическое обновление результатов. |

| Параметры сущности | Для расширенного поиска поддерживаются все параметры сущности. При поиске по любому параметру сущности поиск выполняется по всем параметрам сущности. |

| Поиск по строкам | При поиске строки слов все слова включаются в поисковой запрос. Строки поиска чувствительны к регистру. |

| Поддержка между рабочими областями | Расширенный поиск не поддерживается для представлений между рабочими областями. |

| Число отображаемых результатов поиска | При использовании параметров расширенного поиска за раз отображается только 50 результатов. |

Совет

Если вы не можете найти необходимый инцидент, удалите параметры поиска, чтобы расширить область поиска. Если результаты поиска содержат слишком много элементов, добавьте дополнительные фильтры, чтобы сократить количество результатов.

Следующие шаги

Из этой статьи вы узнали, как приступить к изучению инцидентов с помощью Microsoft Sentinel. Дополнительные сведения см. в разделе:

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по