Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Организации все чаще переходят на многооблачные архитектуры, будь то по проектированию или из-за текущих требований. Растущее число этих организаций использует приложения и хранит данные в нескольких общедоступных облаках, включая Google Cloud Platform (GCP).

В этой статье рассматривается, как интегрировать данные GCP в Microsoft Sentinel для обеспечения полной безопасности и анализа и обнаружения атак в многооблачной среде.

С помощью соединителей GCP Pub/Sub на основе нашей платформы соединителей без кода (CCF) вы можете получать журналы из среды GCP с помощью возможности GCP Pub/Sub:

Соединитель журналов аудита Google Cloud Platform (GCP) Pub/Sub собирает аудиторские следы доступа к ресурсам GCP. Аналитики могут отслеживать эти журналы для отслеживания попыток доступа к ресурсам и обнаружения потенциальных угроз в среде GCP.

Соединитель Центра управления безопасностью Google Cloud Platform (GCP) собирает результаты из Центра управления безопасностью Google, надежной платформы управления безопасностью и рисками для Google Cloud. Аналитики могут просмотреть эти выводы, чтобы получить аналитические сведения о состоянии безопасности организации, включая инвентаризацию активов и их обнаружение, выявление уязвимостей и угроз, а также смягчение и устранение рисков.

Необходимые компоненты

Прежде чем начать, убедитесь в наличии следующего:

- Решение Microsoft Sentinel включено.

- Определенная рабочая область Microsoft Sentinel существует.

- Среда GCP существует и содержит ресурсы, создающие один из следующих типов журналов, которые необходимо собрать:

- Журналы аудита GCP

- Выводы Центра управления безопасностью Google

- Пользователь Azure имеет роль вкладчика Microsoft Sentinel.

- У пользователя GCP есть доступ к созданию и изменению ресурсов в проекте GCP.

- API GCP Identity and Access Management (IAM) и API GCP Cloud Resource Manager включены.

Настройка среды GCP

В среде GCP необходимо настроить два способа.

Настройте проверку подлинности Microsoft Sentinel в GCP, создав следующие ресурсы в службе GCP IAM:

- Пул идентификаций рабочей нагрузки

- Поставщик удостоверений рабочей нагрузки

- учетная запись службы

- Роль

Настройте сбор журналов в GCP и их прием в Microsoft Sentinel создав следующие ресурсы в службе GCP Pub/Sub:

- Тема

- Подписка на раздел

Вы можете настроить среду одним из двух способов:

Создание ресурсов GCP с помощью API Terraform: Terraform предоставляет API для создания ресурсов и управления удостоверениями и доступом (см . предварительные требования). Microsoft Sentinel предоставляет скрипты Terraform, которые выдают необходимые команды API.

Настройте среду GCP вручную, создав ресурсы самостоятельно в консоли GCP.

Примечание.

Скрипт Terraform недоступен для создания ресурсов GCP Pub/Sub для сбора журналов из Центра командования безопасностью. Эти ресурсы необходимо создать вручную. Скрипт Terraform по-прежнему можно использовать для создания ресурсов GCP IAM для проверки подлинности.

Внимание

Если вы создаете ресурсы вручную, необходимо создать все ресурсы проверки подлинности (IAM) в одном проекте GCP, в противном случае она не будет работать. (Ресурсы pub/Sub могут находиться в другом проекте.)

Настройка проверки подлинности GCP

Откройте GCP Cloud Shell.

Выберите проект, с которым вы хотите работать, введя следующую команду в редакторе:

gcloud config set project {projectId}Скопируйте скрипт проверки подлинности Terraform, предоставленный Microsoft Sentinel из репозитория GitHub Sentinel, в среду GCP Cloud Shell.

Откройте файл скрипта Terraform GCPInitialAuthenticationSetup и скопируйте его содержимое.

Примечание.

Для приема данных GCP в облако Azure Government, используйте вместо этого этот сценарий настройки проверки подлинности.

Создайте каталог в среде Cloud Shell, введите его и создайте пустой файл.

mkdir {directory-name} && cd {directory-name} && touch initauth.tfОткройте initauth.tf в редакторе Cloud Shell и вставьте в него содержимое файла скрипта.

Инициализируйте Terraform в созданном вами каталоге, введя следующую команду в терминале:

terraform initПри получении сообщения подтверждения о инициализации Terraform запустите скрипт, введя следующую команду в терминале:

terraform applyКогда скрипт запрашивает идентификатор клиента Майкрософт, скопируйте и вставьте его в терминал.

Примечание.

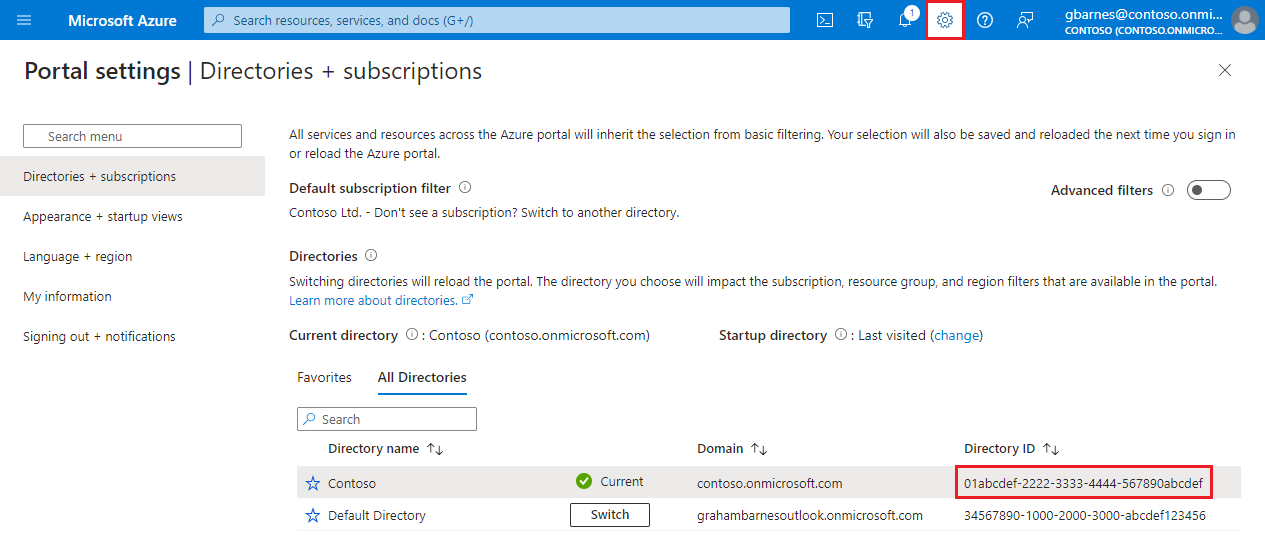

Вы можете найти и скопировать идентификатор клиента на странице соединителя GCP Pub/Sub Audit Logs на портале Microsoft Sentinel или на экране настроек портала (доступно в любом месте портала Azure, путем выбора значка шестеренки в верхней части экрана) в столбце идентификатора каталога.

Отвечая на вопрос, был ли пул удостоверений рабочей нагрузки уже создан для Azure, ответьте да или нет соответствующим образом.

Если вы хотите создать перечисленные ресурсы, введите "да".

При отображении выходных данных из скрипта сохраните параметры ресурсов для последующего использования.

Настройка журналов аудита GCP

Инструкции, описанные в этом разделе, предназначены для использования соединителя журналов аудита GCP Pub/Sub в Microsoft Sentinel GCP Pub/Sub Audit Logs .

Инструкции см. в следующем разделе по использованию соединителя Microsoft Sentinel GCP Pub/Sub Security Command Center .

Скопируйте скрипт настройки журнала аудита Terraform, предоставленный Microsoft Sentinel из репозитория GitHub Sentinel, в другую папку в среде GCP Cloud Shell.

Откройте файл скрипта Terraform GCPAuditLogsSetup и скопируйте его содержимое.

Примечание.

Для приема данных GCP в облако Azure для государственных организаций используйте этот скрипт настройки журнала аудита.

Создайте другой каталог в среде Cloud Shell, введите его и создайте пустой файл.

mkdir {other-directory-name} && cd {other-directory-name} && touch auditlog.tfОткройте auditlog.tf в редакторе Cloud Shell и вставьте в него содержимое файла скрипта.

Инициализировать Terraform в новом каталоге, введя следующую команду в терминале:

terraform initПри получении сообщения подтверждения о инициализации Terraform запустите скрипт, введя следующую команду в терминале:

terraform applyЧтобы собирать журналы из всей организации с помощью одного Pub/Sub, введите следующее:

terraform apply -var="organization-id= {organizationId} "Если вы хотите создать перечисленные ресурсы, введите "да".

При отображении выходных данных из скрипта сохраните параметры ресурсов для последующего использования.

Подождите пять минут, прежде чем перейти к следующему шагу.

Если вы также настраиваете соединитель GCP Pub/Sub Security Command Center , перейдите к следующему разделу.

В противном случае перейдите к настройке соединителя GCP Pub/Sub в Microsoft Sentinel.

Настройка центра управления безопасностью GCP

Инструкции в этом разделе предназначены для использования соединителя Microsoft Sentinel GCP Pub/Sub Security Command Center .

См. инструкции в предыдущем разделе по использованию соединителя Microsoft Sentinel для журналов аудита GCP Pub/Sub.

Настройка непрерывного экспорта результатов

Следуйте инструкциям в документации Google Cloud, чтобы настроить экспорт pub/Sub будущих результатов SCC в службу GCP Pub/Sub.

При запросе на выбор проекта для экспорта выберите проект, созданный для этой цели, или создайте новый проект.

При запросе выбрать раздел Pub/Sub, где вы хотите экспортировать результаты, следуйте приведенным выше инструкциям, чтобы создать новый раздел.

Настройка соединителя GCP Pub/Sub в Microsoft Sentinel

Войдите на портал Azure и перейдите к службе Microsoft Sentinel.

В центре контента в строке поиска введите Журналы аудита Google Cloud Platform.

Установите решение журналов аудита Google Cloud Platform.

Выберите соединители данных и в строке поиска введите журналы аудита GCP Pub/Sub.

Выберите соединитель журналов аудита GCP Pub/Sub.

В области сведений выберите Открыть страницу соединителя.

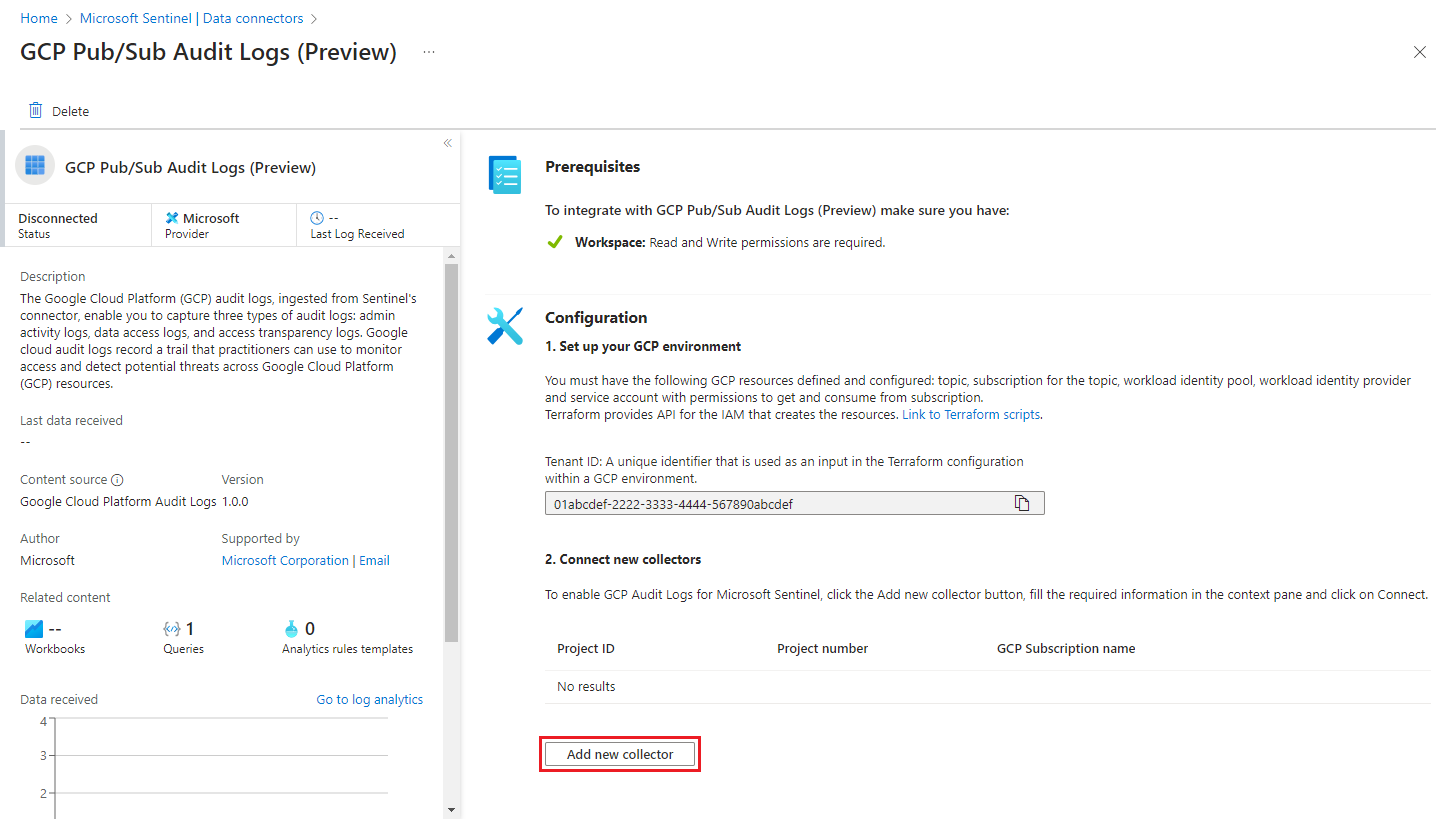

В области конфигурации выберите "Добавить новый сборщик".

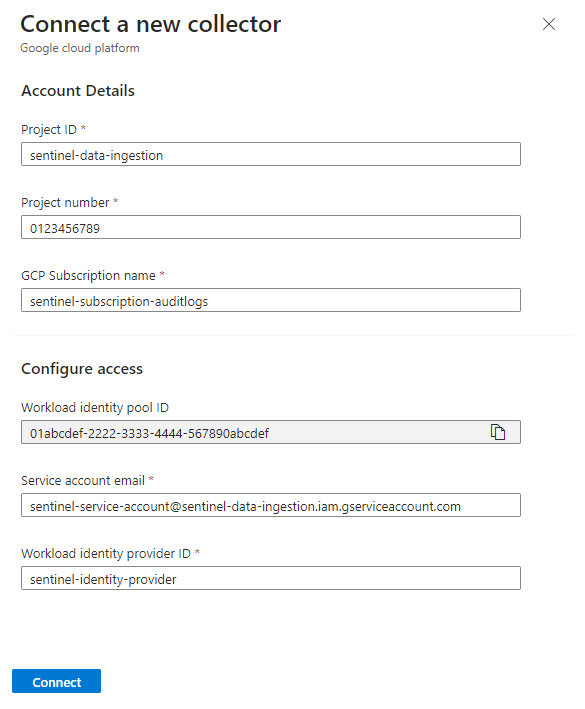

На панели Подключение нового сборщика введите параметры ресурса, которые вы создали при создании ресурсов в GCP.

Убедитесь, что значения во всех полях соответствуют их аналогам в проекте GCP (значения на снимке экрана являются примерами, а не литералами) и выберите "Подключить".

Убедитесь, что данные GCP в среде Microsoft Sentinel

Чтобы обеспечить успешное прием журналов GCP в Microsoft Sentinel, выполните следующий запрос через 30 минут после завершения настройки соединителя.

GCPAuditLogs | take 10Включите функцию проверки состояния для соединителей данных.

Следующие шаги

В этой статье вы узнали, как импортировать данные GCP в Microsoft Sentinel, используя коннекторы GCP Pub/Sub. Ознакомьтесь с дополнительными сведениями о Microsoft Sentinel в следующих статьях:

- Узнайте, как отслеживать свои данные и потенциальные угрозы.

- Узнайте, как приступить к обнаружению угроз с помощью Microsoft Sentinel.

- Используйте рабочие тетради чтобы отслеживать данные.