Настройка ключей, управляемых клиентом, в том же клиенте для существующей учетной записи хранения

Служба хранилища Azure шифрует все данные в неактивных учетных записях хранения. По умолчанию данные шифруются с помощью ключей, управляемых Майкрософт. Для более эффективного управления ключами шифрования можно управлять собственными ключами. Ключи, управляемые клиентом, должны храниться в Azure Key Vault или в HSM — управляемом аппаратном модуле безопасности в Key Vault.

В этой статье показано, как настроить шифрование с помощью ключей, управляемых клиентом, для существующей учетной записи хранения, когда учетная запись хранения и хранилище ключей находятся в одном клиенте. Ключи, управляемые клиентом, хранятся в хранилище ключей.

Сведения о настройке ключей, управляемых клиентом, для новой учетной записи хранения см. в статье Настройка ключей, управляемых клиентом, в хранилище ключей Azure для новой учетной записи хранения.

О настройке шифрования с помощью управляемых клиентом ключей, хранящихся в управляемом модуле HSM, см. в статье Настройка шифрования с помощью управляемых клиентом ключей, хранящихся в управляемом модуле HSM в Azure Key Vault.

Примечание.

Azure Key Vault и Управляемый HSM Azure Key Vault поддерживают одни и те же ИНТЕРФЕЙСы API и интерфейсы управления для настройки ключей, управляемых клиентом. Все действия, поддерживаемые Для Azure Key Vault, также поддерживаются для управляемого HSM в Azure Key Vault.

Настройка хранилища ключей

Для хранения ключей, управляемых клиентом, можно использовать новое или существующее хранилище ключей. Учетная запись хранения и хранилище ключей могут находиться в разных регионах или подписках одного клиента. Дополнительные сведения об Azure Key Vault см. в статьях Общие сведения об Azure Key Vault и Что такое Azure Key Vault.

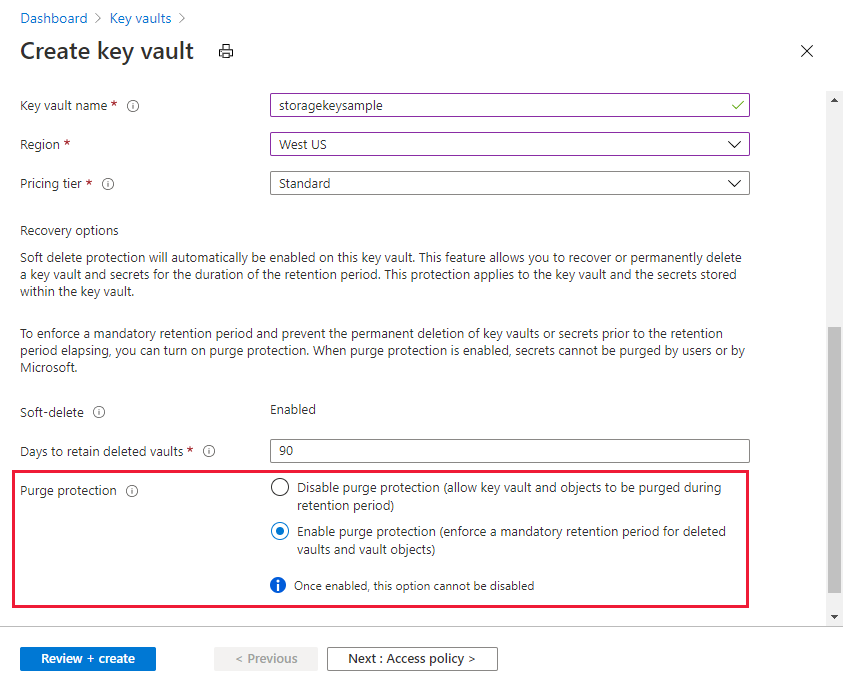

Для использования ключей, управляемых клиентом, с шифрованием службы хранилища Azure требуется включить для хранилища ключей обратимое удаление и защиту от очистки. Обратимое удаление активируется по умолчанию при создании хранилища ключей, отключить его нельзя. Защиту от очистки можно включить при создании хранилища ключей или позднее.

Azure Key Vault поддерживает авторизацию с помощью Azure RBAC с помощью модели разрешений Azure RBAC. Корпорация Майкрософт рекомендует использовать модель разрешений Azure RBAC для политик доступа к хранилищу ключей. Дополнительные сведения см. в статье "Предоставление разрешений приложениям для доступа к хранилищу ключей Azure" с помощью Azure RBAC.

О том, как создать хранилище ключей с помощью портала Azure см. в этом кратком руководстве. При создании хранилища ключей выберите Включить защиту от очистки, как показано на следующем рисунке.

Чтобы включить защиту от очистки в существующем хранилище ключей, выполните следующие действия.

- Откройте хранилище ключей на портале Azure.

- В разделе Параметры выберите Свойства.

- В разделе Защита от очистки выберите Включить защиту от очистки.

Добавление ключа

Далее добавьте ключ в хранилище ключей. Прежде чем добавить ключ, убедитесь, что вы назначили себе роль офицера шифрования Key Vault.

Шифрование службы хранилища Azure поддерживает ключи RSA и RSA-HSM размером 2048, 3072 и 4096. Дополнительные сведения о поддерживаемых типах ключей см. в статье Общие сведениях о ключах.

О том, как добавить ключ с помощью портала Azure, см. в статье Краткое руководство. Настройка и получение ключа из Azure Key Vault с помощью портала Azure.

Выберите управляемое удостоверение для авторизации доступа к хранилищу ключей.

При включении ключей, управляемых клиентом для существующей учетной записи хранения, необходимо указать управляемое удостоверение, которое будет использоваться для авторизации доступа к хранилищу ключей, содержащему ключ. Управляемое удостоверение должно иметь разрешения на доступ к ключу в хранилище ключей.

Управляемое удостоверение, которое разрешает доступ к хранилищу ключей, может быть назначаемое пользователем или назначаемое системой управляемое удостоверение. Дополнительные сведения об управляемых удостоверениях, назначаемых системой и пользователем, см. в разделе Типы управляемых удостоверений.

Использование управляемого удостоверения, назначаемого пользователем, для авторизации доступа

При настройке ключей, управляемых клиентом, для новой учетной записи хранения необходимо указать управляемое удостоверение, назначаемое пользователем. Существующая учетная запись хранения поддерживает использование управляемого удостоверения, назначаемого пользователем, или управляемого удостоверения, назначаемого системой, для настройки ключей, управляемых клиентом.

При настройке ключей, управляемых клиентом, с помощью управляемого удостоверения, назначаемого пользователем, используется управляемое удостоверение, назначаемое пользователем, для авторизации доступа к хранилищу ключей, содержащего ключ. Прежде чем настраивать ключи, управляемые клиентом, необходимо создать назначаемое пользователем удостоверение.

Управляемое удостоверение, назначаемое пользователем, является автономным ресурсом Azure. Дополнительные сведения об управляемых удостоверениях, назначаемых пользователем, см. в разделе Типы управляемых удостоверений. Дополнительные сведения о том, как создать управляемое удостоверение, назначаемое пользователем, и управлять им, см. в статье Управление управляемым удостоверением, назначаемым пользователем.

Управляемое удостоверение, назначаемое пользователем, должно иметь разрешения на доступ к ключу в хранилище ключей. Назначьте роль пользователя шифрования шифрования службы шифрования Key Vault управляемому удостоверению, назначаемого пользователем, с помощью хранилища ключей область предоставить эти разрешения.

Прежде чем настроить управляемые клиентом ключи с помощью управляемого удостоверения, назначаемого пользователем, необходимо назначить роль пользователя шифрования службы шифрования key Vault управляемому удостоверению, область в хранилище ключей. Эта роль предоставляет разрешения на управляемое удостоверение, назначаемое пользователем, для доступа к ключу в хранилище ключей. Дополнительные сведения о назначении ролей Azure RBAC с помощью портал Azure см. в статье "Назначение ролей Azure с помощью портал Azure".

При настройке ключей, управляемых клиентом, с помощью портала Azure вы можете выбрать существующее назначаемое пользователем удостоверение через пользовательский интерфейс портала.

Использование управляемого удостоверения, назначаемого системой, для авторизации доступа

Управляемое удостоверение, назначаемое системой, связано с экземпляром службы Azure (в нашем примере это учетная запись службы хранилища Azure). Вы должны явно назначить управляемое удостоверение, назначаемое системой, учетной записи хранения, прежде чем сможете использовать управляемое удостоверение, назначаемое системой, для авторизации доступа к хранилищу ключей, содержащему ключ, управляемый клиентом.

Только существующие учетные записи хранения могут использовать назначаемое системой удостоверение для авторизации доступа к хранилищу ключей. Для новых учетных записей хранения необходимо использовать назначаемое пользователем удостоверение, если для создания учетной записи настроены ключи, управляемые клиентом.

Управляемое удостоверение, назначаемое системой, должно иметь разрешения на доступ к ключу в хранилище ключей. Назначьте роль пользователя шифрования службы шифрования key Vault управляемому удостоверению, назначаемого системой, с помощью хранилища ключей область предоставить эти разрешения.

Прежде чем настроить управляемые клиентом ключи с помощью управляемого удостоверения, назначаемого системой, необходимо назначить роль пользователя шифрования службы шифрования key Vault управляемому удостоверению, назначаемого системой, область в хранилище ключей. Эта роль предоставляет разрешения на управляемое удостоверение, назначаемое системой, для доступа к ключу в хранилище ключей. Дополнительные сведения о назначении ролей Azure RBAC с помощью портал Azure см. в статье "Назначение ролей Azure с помощью портал Azure".

Когда вы настраиваете ключи, управляемые клиентом, с помощью портала Azure с управляемым удостоверением, назначаемым системой, это удостоверение также будет назначено учетной записи хранения.

Настройка ключей, управляемых клиентом, для существующей учетной записи

При настройке шифрования с помощью ключей, управляемых клиентом, для существующей учетной записи хранения вы можете настроить автоматическое обновление версии ключа, используемой для шифрования службы хранилища Azure, всякий раз, когда новая версия будет доступной в связанном хранилище ключей. Либо можно явно указать версию ключа, которая будет использоваться для шифрования до тех пор, пока вы не обновите ее вручную.

Если версия ключа изменяется автоматически или вручную, защита корневого ключа шифрования изменяется, но данные в вашей учетной записи служба хранилища Azure все время шифруются. Для защиты данных нет никаких дополнительных действий, необходимых для вашей части. Смена версии ключа не влияет на производительность. Нет времени простоя, связанного с поворотом версии ключа.

Вы можете использовать управляемое удостоверение, назначаемое системой или пользователем, для авторизации доступа к хранилищу ключей при настройке ключей, управляемых клиентом, для существующей учетной записи хранения.

Примечание.

Чтобы ключ менялся, создайте новую версию ключа в Azure Key Vault. Служба хранилища Azure не производит смену ключа, поэтому вам потребуется управлять ею в хранилище ключей. Вы можете настроить автоматическую смену ключа в Azure Key Vault или сменить ключ вручную.

Настройка шифрования для автоматического обновления версий ключа

Служба хранилища Azure может автоматически обновлять ключ, управляемый клиентом, применяемый для шифрования, чтобы использовать последнюю версию ключа из хранилища ключей. Служба хранилища Azure ежедневно проверяет хранилище ключей на наличие новой версии ключа. Когда новая версия будет доступна, служба хранилища Azure автоматически начинает использовать последнюю версию ключа для шифрования.

Важно!

Служба хранилища Azure проверяет хранилище ключей на наличие новой версии ключа только один раз в день. После смены ключа подождите 24 часа, прежде чем отключить старую версию.

Чтобы настроить управляемые клиентом ключи для существующей учетной записи с автоматическим обновлением версии ключа в портал Azure, выполните следующие действия.

Перейдите к учетной записи хранилища.

В разделе "Безопасность и сеть" выберите "Шифрование". По умолчанию для управления ключами задано значение "Ключи , управляемые Корпорацией Майкрософт", как показано на рисунке ниже:

Выберите параметр "Ключи, управляемые клиентом". Если учетная запись ранее была настроена для ключей , управляемых клиентом, с ручным обновлением версии ключа, выберите "Изменить ключ " в нижней части страницы.

Выберите параметр Выбрать в Key Vault.

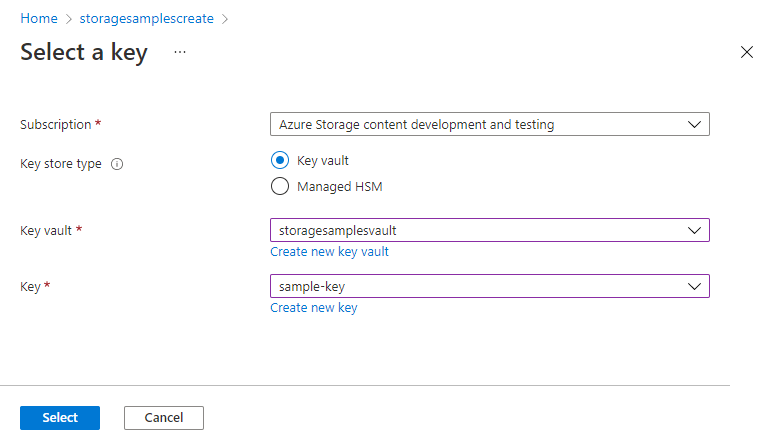

Нажмите Выбрать хранилище ключей и ключ.

Выберите хранилище ключей, содержащее ключ, который вы хотите использовать. Кроме того, можно создать новое хранилище ключей.

Выберите ключ из хранилища ключей. Вы также можете создать новый ключ.

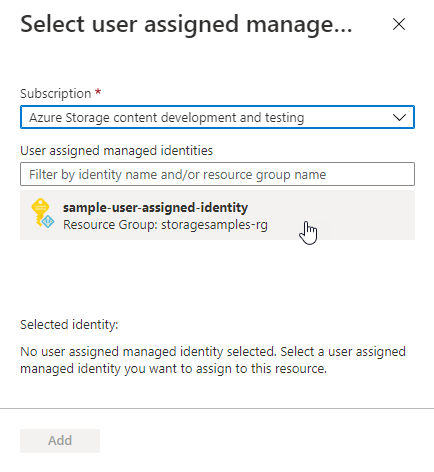

Выберите тип удостоверение, которое будет применяться для аутентификации доступа к хранилищу ключей. Возможные варианты: Назначаемое системой (по умолчанию) или Назначаемое пользователем. Дополнительные данные о каждом типе управляемых удостоверений см. в статье Тип управляемых удостоверений.

- Если выбрано Назначаемое системой, для учетной записи хранения создается управляемое удостоверение, назначаемое системой, если оно еще не существует.

- Если выбрано Назначаемое пользователем, необходимо выбрать существующее удостоверение, назначаемое пользователем, у которого есть разрешения на доступ к хранилищу ключей. Сведения о создании удостоверения, назначаемого пользователем, см. в статье Администрирование управляемых удостоверений, назначаемых пользователем.

Сохранение изменений.

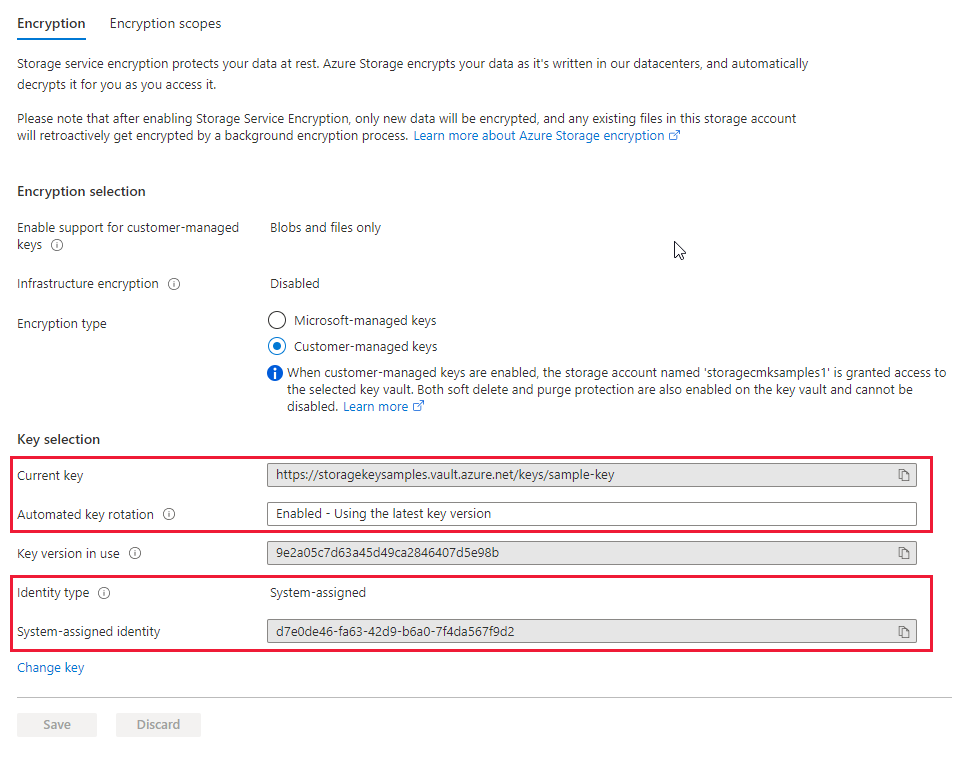

После указания ключа портал Azure указывает, что автоматическое обновление версии ключа включено и отображает версию ключа, используемую в настоящее время для шифрования. На портале также отображается тип управляемого удостоверения, используемого для авторизации доступа к хранилищу ключей, и идентификатор субъекта для управляемого удостоверения.

Настройка шифрования для обновления версий ключа вручную

Если вы предпочитаете обновлять версию ключа вручную, необходимо явно указать ее версию при настройке шифрования с помощью ключей, управляемых клиентом. В этом случае служба хранилища Azure не будет автоматически обновлять версию ключа при создании новой версии в хранилище ключей. Чтобы использовать новую версию ключа, необходимо вручную обновить версию, используемую для шифрования службы хранилища Azure.

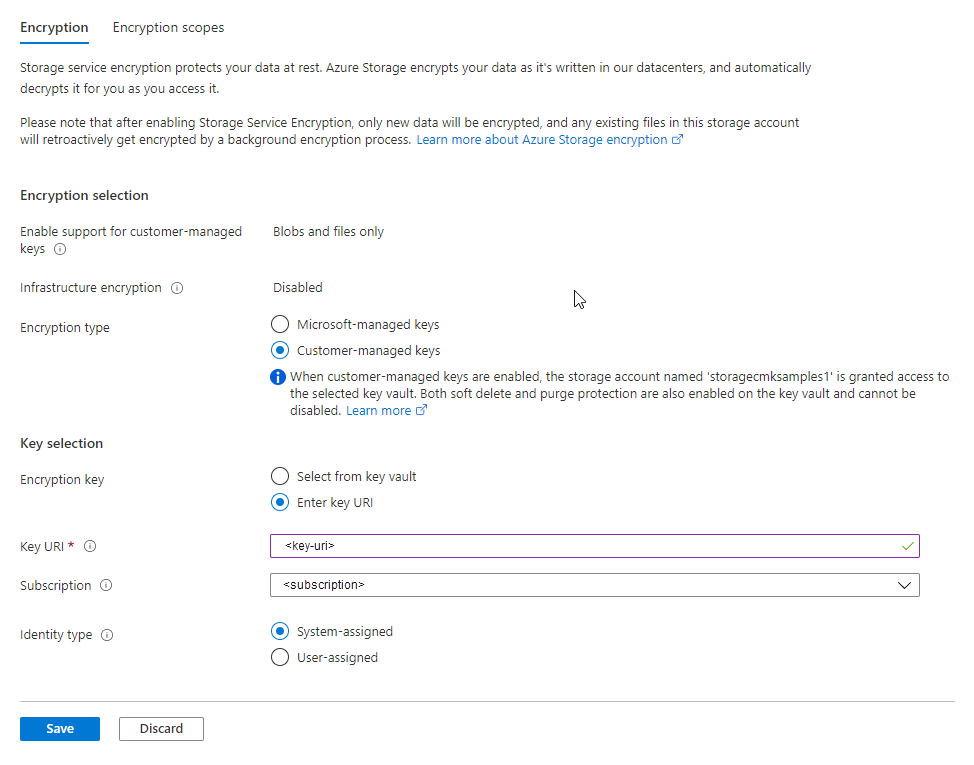

Чтобы настроить ручное обновление версий ключей, управляемых клиентом, с помощью портала Azure, укажите URI ключа, включая версию. Чтобы указать ключ с помощью URI, выполните следующие действия.

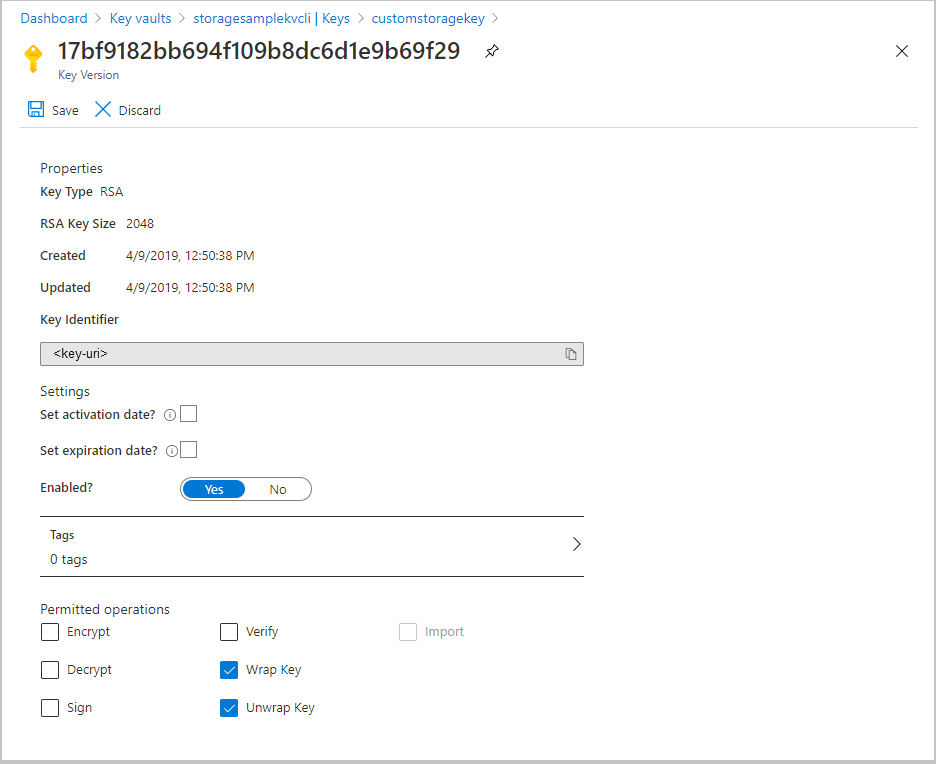

Чтобы найти URI ключа на портале Azure, перейдите в хранилище ключей и выберите параметр Ключи. Выберите нужный ключ, а затем щелкните его, чтобы просмотреть его версии. Выберите версию ключа для просмотра ее параметров.

Скопируйте значение поля Идентификатор ключа, которое предоставляет универсальный код ресурса (URI).

В параметрах раздела Ключ шифрования для учетной записи хранения нажмите Введите URI ключа.

Вставьте скопированный URI в поле URI ключа. Не указывайте версию ключа из URI, чтобы включилось автоматическое обновление версии ключа.

Укажите подписку, которая содержит хранилище ключей.

Укажите удостоверение, назначаемое системой или пользователем.

Сохранение изменений.

Изменение ключа

Ключ, используемый для шифрования службы хранилища Azure, можно изменить в любое время.

Примечание.

При изменении версии ключа или ключа защита корневого ключа шифрования изменяется, но данные в вашей учетной записи служба хранилища Azure все время шифруются. С вашей стороны не требуется никаких дополнительных действий для обеспечения защиты ваших данных. Изменение ключа или смена версии ключа не влияет на производительность. Простой не связан с изменением ключа или поворотом версии ключа.

Чтобы изменить ключ с помощью портала Azure, выполните следующие действия:

- Перейдите к своей учетной записи хранения и откройте раздел параметров Шифрование.

- Выберите хранилище ключей, а затем — новый ключ.

- Сохранение изменений.

Если новый ключ находится в другом хранилище ключей, необходимо предоставить управляемому удостоверению доступ к ключу в новом хранилище. Если вы решили вручную обновить версию ключа, необходимо также обновить универсальный код ресурса (URI) хранилища ключей.

Отмена доступа к учетной записи хранения, использующая ключи, управляемые клиентом

Чтобы временно отменить доступ к учетной записи хранения, использующую ключи, управляемые клиентом, отключите ключ, используемый в настоящее время в хранилище ключей. Нет влияния на производительность или простоя, связанного с отключением и повторной настройкой ключа.

После отключения ключа клиенты не могут вызывать операции, которые считываются или записываются в большой двоичный объект или его метаданные. Сведения о том, какие операции завершаются сбоем, см. в статье "Отзыв доступа к учетной записи хранения, использующую ключи, управляемые клиентом".

Внимание

При отключении ключа в хранилище ключей данные в учетной записи служба хранилища Azure остаются зашифрованными, но он становится недоступным, пока не будет повторно добавлен ключ.

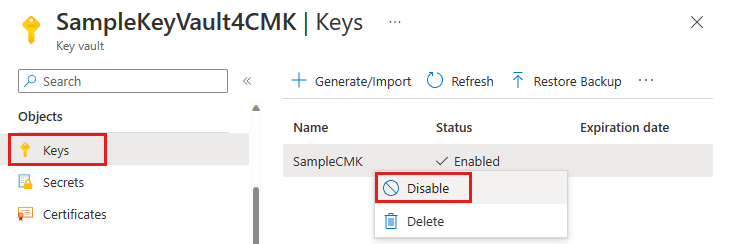

Чтобы отключить управляемый клиентом ключ с помощью портал Azure, выполните следующие действия.

Перейдите в хранилище ключей, содержащее ключ.

В разделе "Объекты" выберите "Ключи".

Щелкните правой кнопкой мыши ключ и выберите "Отключить".

Вернуться к ключам, управляемым Корпорацией Майкрософт

Ключи, управляемые клиентом, можно переключаться с ключей, управляемых корпорацией Майкрософт, в любое время с помощью портал Azure, PowerShell или Azure CLI.

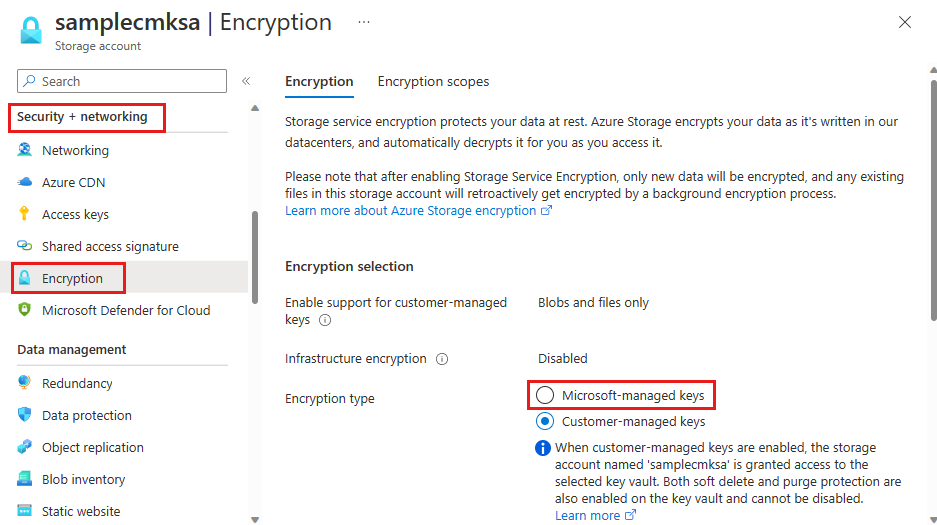

Чтобы перейти с ключей, управляемых клиентом, обратно в управляемые корпорацией Майкрософт ключи в портал Azure, выполните следующие действия.

Перейдите к учетной записи хранилища.

В разделе "Безопасность и сеть" выберите "Шифрование".

Измените тип шифрования на ключи, управляемые корпорацией Майкрософт.

Следующие шаги

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по