Создание рабочей области с включенной защитой от кражи данных

В этой статье описывается, как создать рабочую область с включенной защитой от кражи данных и управлять утвержденными клиентами Microsoft Entra для этой рабочей области.

Примечание.

Если рабочая область создана с настроенной управляемой виртуальной сетью и защитой от кражи данных, то потом такую конфигурацию области изменить нельзя.

Необходимые компоненты

- Разрешения на создание ресурса рабочей области в Azure.

- Разрешения рабочей области Synapse для создания управляемых частных конечных точек.

- Подписки, зарегистрированные для поставщика сетевых ресурсов. Подробнее.

Выполните действия, описанные в разделе Краткое руководство по созданию рабочей области Synapse, чтобы приступить к созданию рабочей области. Перед созданием рабочей области воспользуйтесь приведенными ниже сведениями, чтобы добавить защиту от кражи данных в рабочую область.

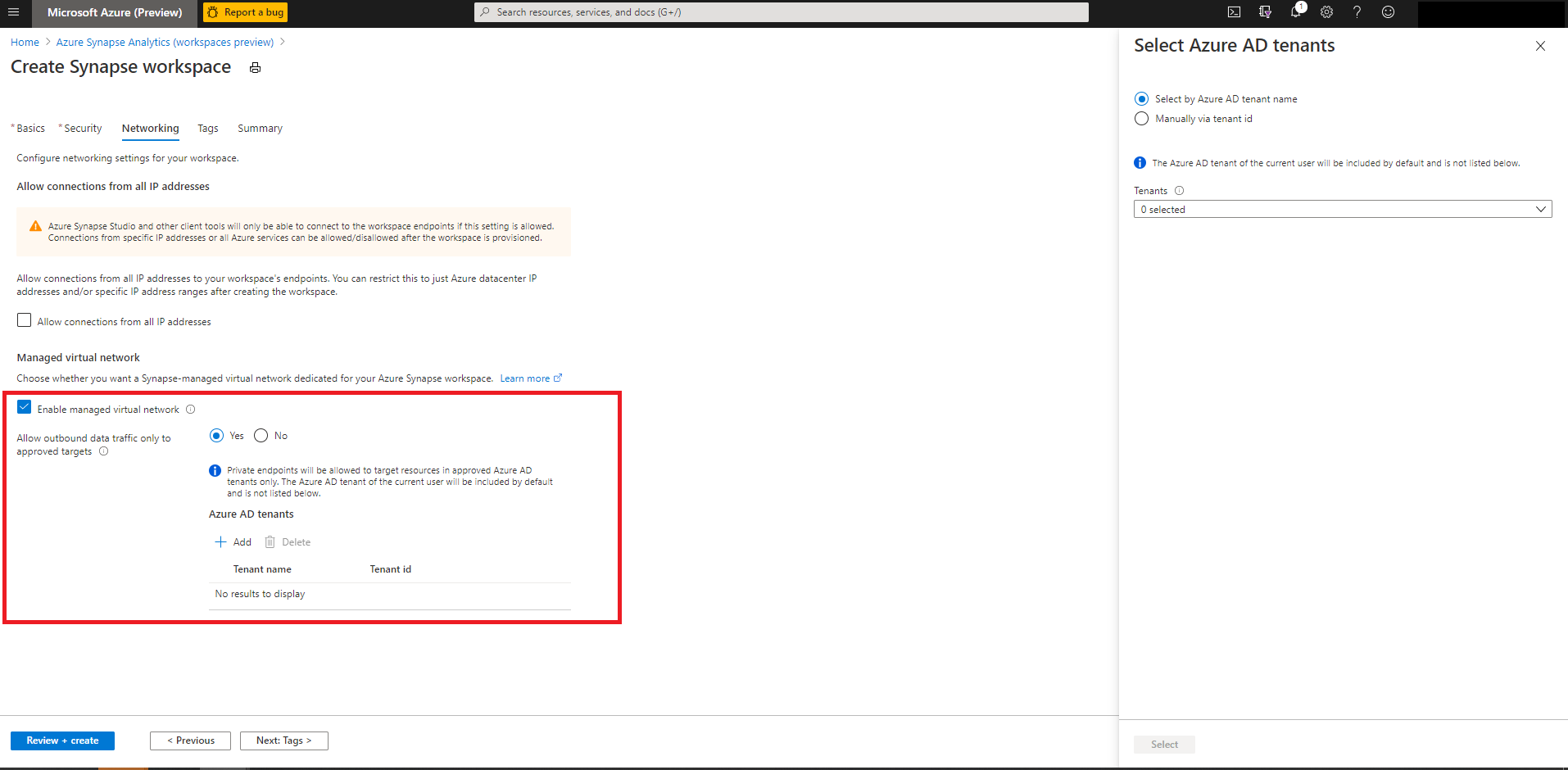

Добавление защиты от кражи данных при создании рабочей области

- На вкладке "Сеть" установите флажок "Включить управляемую виртуальную сеть".

- Выберите "Да" для параметра "Разрешить исходящий трафик только для только утвержденных целевых объектов".

- Выберите утвержденные клиенты Microsoft Entra для этой рабочей области.

- Проверьте конфигурацию и создайте рабочую область.

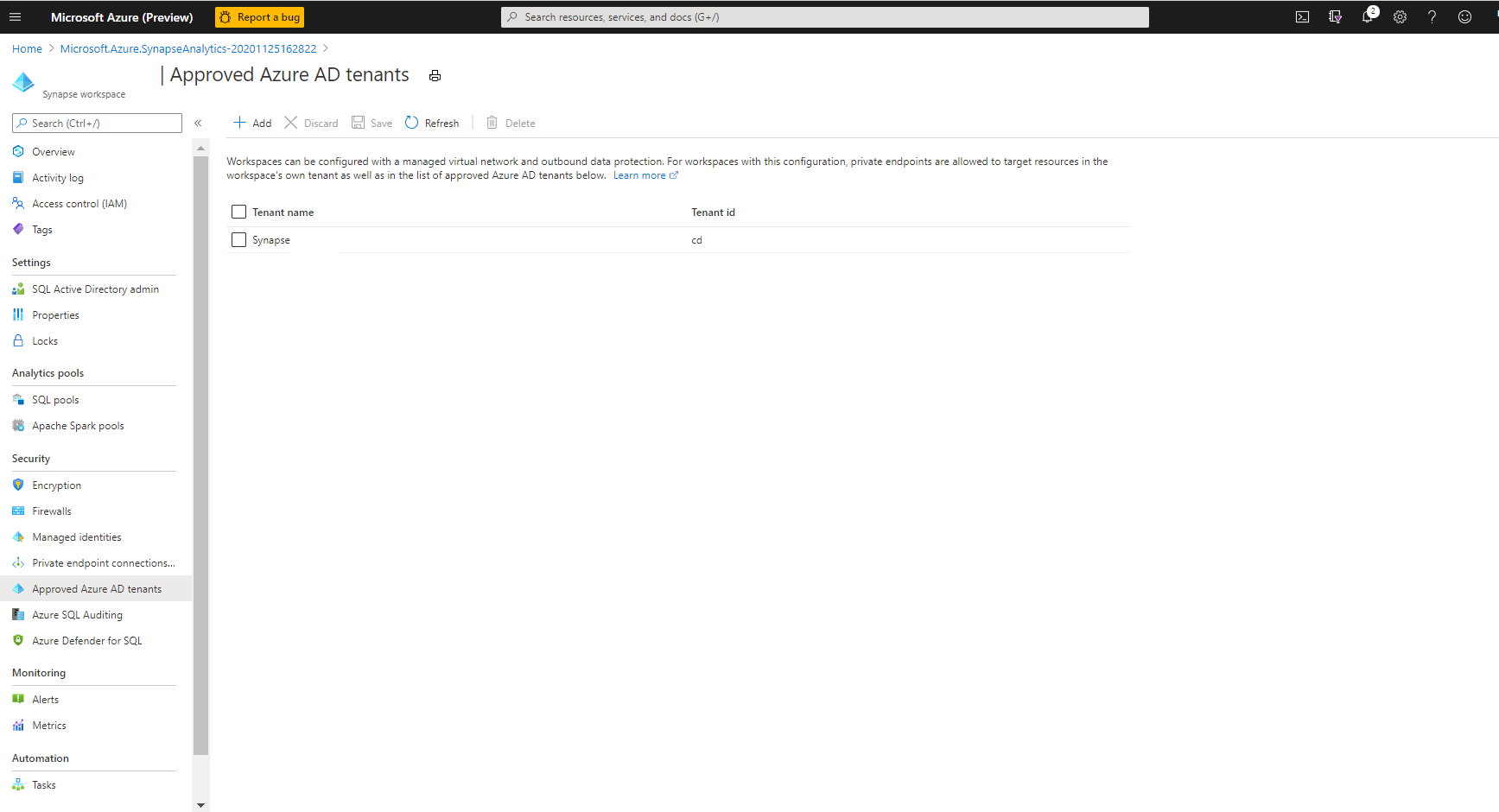

Управление утвержденными клиентами Microsoft Entra для рабочей области

- В портал Azure рабочей области перейдите к разделу "Утвержденные клиенты Microsoft Entra". Список утвержденных клиентов Microsoft Entra для рабочей области будет указан здесь. Клиент рабочей области включен по умолчанию и не указан в списке.

- Нажмите "+ Добавить", чтобы включить новые клиенты в список утвержденных.

- Чтобы удалить клиент Microsoft Entra из утвержденного списка, выберите клиент и нажмите кнопку "Удалить", а затем "Сохранить".

Подключение ресурсы Azure в утвержденных клиентах Microsoft Entra

Вы можете создать управляемые частные конечные точки для подключения к ресурсам Azure, которые находятся в клиентах Microsoft Entra, которые утверждены для рабочей области. Выполните действия, описанные в руководстве по созданию управляемых частных конечных точек.

Важно!

Ресурсы в клиентах, отличных от клиента рабочей области, не должны содержать правила брандмауэра, блокирующие подключения из пулов SQL к этим ресурсам. Ресурсы в управляемой виртуальной сети рабочей области, такие как кластеры Spark, могут подключаться через управляемые приватные каналы к ресурсам, защищенным брандмауэром.

Известные ограничения

Пользователи могут предоставить файл конфигурации среды для установки пакетов Python из общедоступных репозиториев, таких как PyPI. В защищенных от кражи данных рабочих областях подключения к исходящим репозиториям блокируются. В результате библиотеки Python, установленные из общедоступных репозиториев, таких как PyPI, не поддерживаются.

В качестве альтернативы пользователи могут отправлять пакеты рабочей области или создавать закрытый канал в своей основной учетной записи Azure Data Lake Storage. Дополнительные сведения см. в разделе Управление пакетами в Azure Synapse Analytics.

Прием данных из концентратора событий в пулы Data Explorer не будет работать, если ваша рабочая область Synapse использует управляемую виртуальную сеть с включенной защитой от утечки данных.

Следующие шаги

- Дополнительные сведения о защите от кражи данных в рабочих областях Synapse

- См. подробности про Управляемую виртуальную сеть рабочей области

- См. дополнительные сведения об управляемых частных конечных точках и статью

- Создание управляемой частной конечной точки для источника данных