Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Проверка подлинности Microsoft Entra — это механизм, который подключается к Azure Synapse Analytics с помощью удостоверений в идентификаторе Microsoft Entra.

С помощью проверки подлинности Microsoft Entra можно централизованно управлять удостоверениями пользователей, имеющими доступ к Azure Synapse, чтобы упростить управление разрешениями. Это дает такие преимущества:

- альтернатива обычной проверке подлинности по имени пользователя и паролю;

- Помогает предотвращать распространение учетных записей пользователей по серверам.

- Позволяет смену паролей в одном месте.

- Клиенты могут управлять разрешениями с помощью внешних групп (группы Microsoft Entra ID).

- Он может исключить хранение паролей, активировав интегрированную проверку подлинности Windows и другие формы аутентификации, поддерживаемые службой идентификации Microsoft Entra.

- Идентификатор Microsoft Entra поддерживает проверку подлинности на основе маркеров для приложений, подключающихся к Azure Synapse.

- Проверка подлинности Microsoft Entra поддерживает ADFS (федерацию домена) или собственную проверку подлинности пользователя или пароля для локального идентификатора Microsoft Entra без синхронизации домена.

- Идентификатор Microsoft Entra поддерживает подключения из SQL Server Management Studio, которые используют универсальную проверку подлинности Active Directory, которая включает многофакторную проверку подлинности (MFA). MFA обеспечивает надежную аутентификацию с использованием ряда простых вариантов проверки посредством телефонного звонка, текстового сообщения, смарт-карты с ПИН-кодом или уведомления в мобильном приложении. Дополнительные сведения см. в статье о поддержке SSMS для многофакторной проверки подлинности Microsoft Entra с помощью Synapse SQL.

- Идентификатор Microsoft Entra поддерживает аналогичные подключения из SQL Server Data Tools (SSDT), которые используют интерактивную проверку подлинности Active Directory. Дополнительные сведения см. в статье о поддержке идентификатора Microsoft Entra в SQL Server Data Tools (SSDT).

Действия по настройке включают следующие процедуры для настройки и использования проверки подлинности Microsoft Entra.

- Создание и заполнение идентификатора Microsoft Entra.

- Создание удостоверения Microsoft Entra

- Назначение роли созданному удостоверению Microsoft Entra в рабочей области Synapse

- Подключитесь к Synapse Studio с помощью удостоверений Microsoft Entra.

Сквозная передача Microsoft Entra в Azure Synapse Analytics

Azure Synapse Analytics позволяет получить доступ к данным в озере данных с помощью удостоверения Microsoft Entra.

Определение прав доступа к файлам и данным, которые учитываются в разных подсистемах обработки, упрощает работу с озерами данных, так как разрешения определяются в одном месте, и теперь не нужно определять их в нескольких местах.

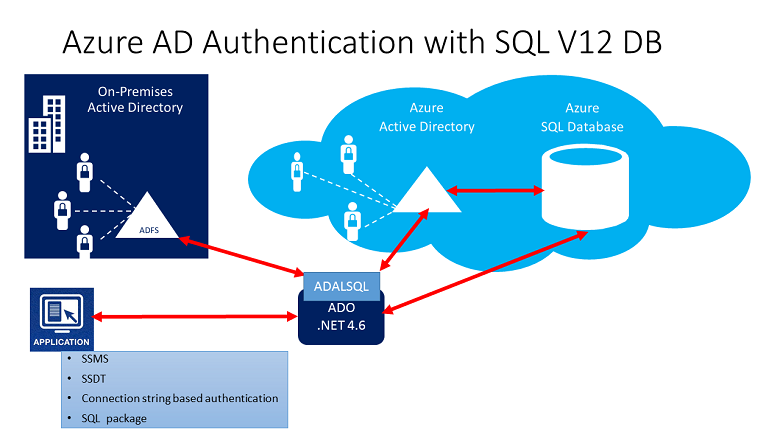

Архитектура доверия

На следующей высокоуровневой схеме представлена архитектура решения для использования проверки подлинности Microsoft Entra с Synapse SQL. Для поддержки пароля собственного пользователя Microsoft Entra рассматривается только облачная часть и Azure AD/Synapse Synapse SQL. Для поддержки федеративной проверки подлинности (или имени пользователя и пароля в качестве учетных данных Windows) требуется взаимодействие с блоком ADFS. Стрелки обозначают пути обмена данными.

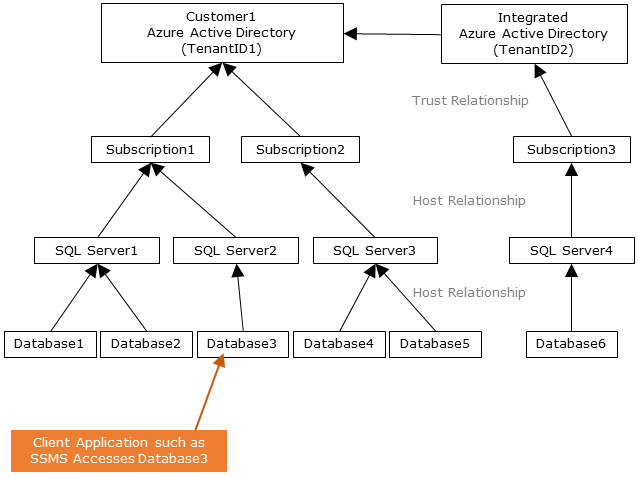

На этой диаграмме показаны федерация, отношения доверия и отношения хостинга, которые позволяют клиенту подключиться к базе данных, отправив токен. Токен проходит аутентификацию через идентификатор Microsoft Entra и признается доверенным в базе данных.

Клиент 1 может представлять идентификатор Microsoft Entra с встроенными пользователями или идентификатор Microsoft Entra с федеративными пользователями. Клиент 2 представляет собой возможное решение, включая импортированных пользователей; в этом примере они поступают из федеративного Microsoft Entra ID, синхронизированного с ADFS и идентификатором Microsoft Entra.

Важно понимать, что доступ к базе данных с помощью проверки подлинности Microsoft Entra требует, чтобы подписка на размещение связана с идентификатором Microsoft Entra. Эту же подписку нужно использовать, чтобы создать сервер SQL Server для размещения Базы данных SQL Azure или выделенного пула SQL.

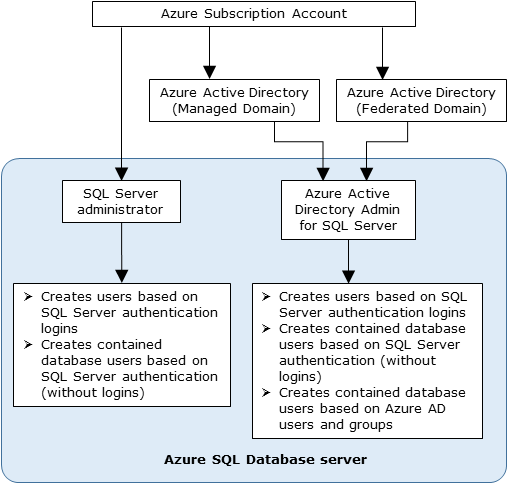

Структура администраторов

При использовании проверки подлинности Microsoft Entra имеется две учетные записи администратора для Synapse SQL, исходный администратор SQL (с помощью проверки подлинности SQL) и администратор Microsoft Entra. Только администратор с учетной записью Microsoft Entra может создать первого пользователя базы данных Microsoft Entra ID в пользовательской базе данных.

Аккаунтом администратора Microsoft Entra может быть пользователь Microsoft Entra или группа Microsoft Entra. Если администратор является учетной записью группы, она может использоваться любым членом группы, что позволяет нескольким администраторам Microsoft Entra управлять экземпляром Synapse SQL.

Использование учетной записи группы в качестве администратора повышает управляемость, позволяя централизованно добавлять и удалять участников группы в идентификаторе Microsoft Entra без изменения пользователей или разрешений в рабочей области Azure Synapse Analytics. В любое время можно настроить только одного администратора Microsoft Entra (пользователя или группы).

Разрешения

Чтобы создавать новых пользователей, у вас должно быть разрешение ALTER ANY USER в базе данных. Разрешение ALTER ANY USER можно предоставить любому пользователю базы данных. Разрешение ALTER ANY USER также принадлежит администратору SQL и учетным записям администратора Microsoft Entra, пользователям базы данных с разрешениями CONTROL ON DATABASE или ALTER ON DATABASE для этой базы данных, и членам роли базы данных db_owner.

Чтобы создать встроенного пользователя базы данных в Synapse SQL, необходимо подключиться к базе данных или экземпляру с помощью идентификации Microsoft Entra. Чтобы создать первого пользователя автономной базы данных, необходимо подключиться к базе данных с помощью администратора Microsoft Entra (который является владельцем базы данных).

Любая проверка подлинности Microsoft Entra возможна только в том случае, если администратор Microsoft Entra был создан для Synapse SQL. Если администратор Microsoft Entra был удален с сервера, существующие пользователи Microsoft Entra, созданные ранее в Synapse SQL, больше не могут подключаться к базе данных с помощью учетных данных Microsoft Entra.

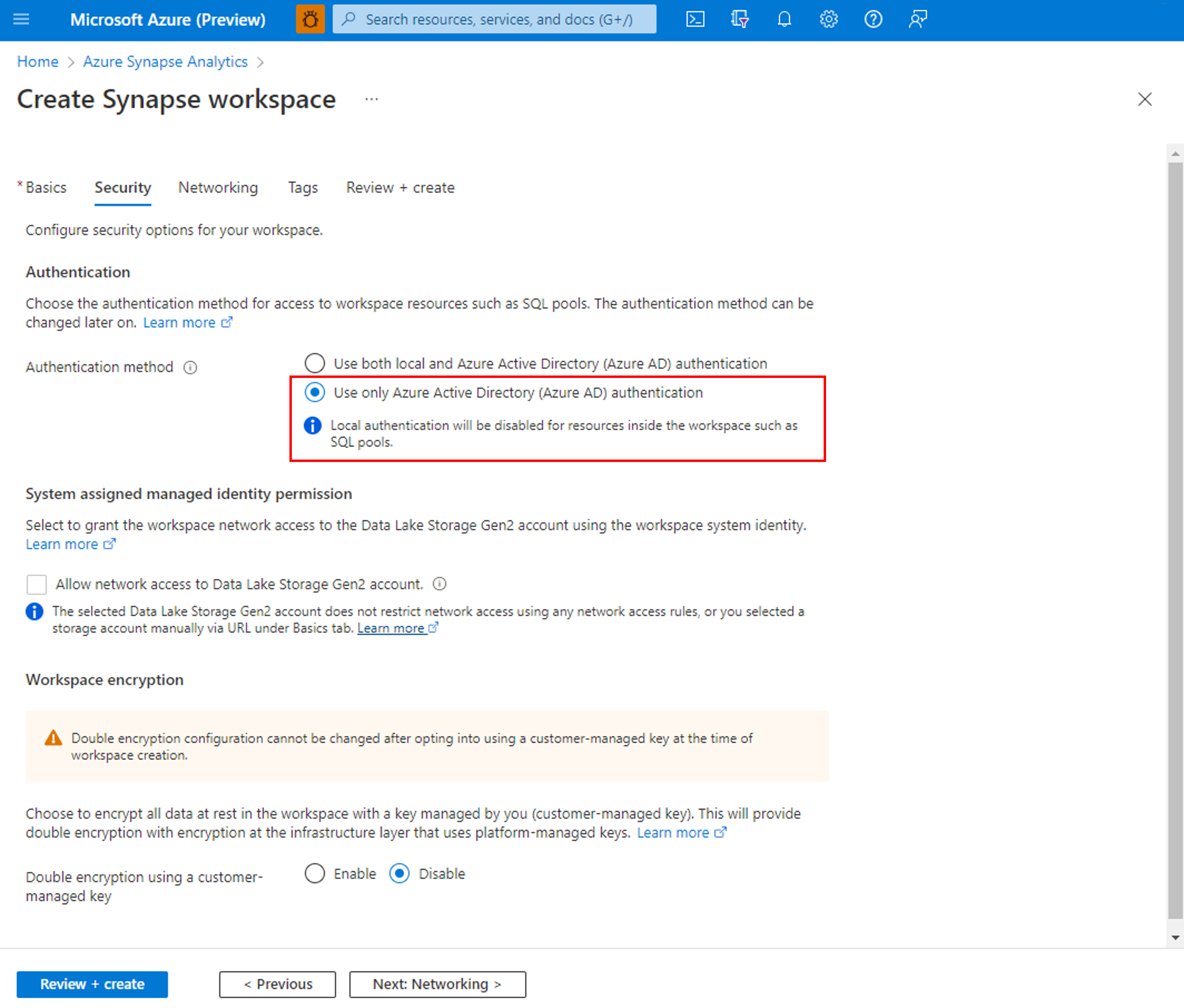

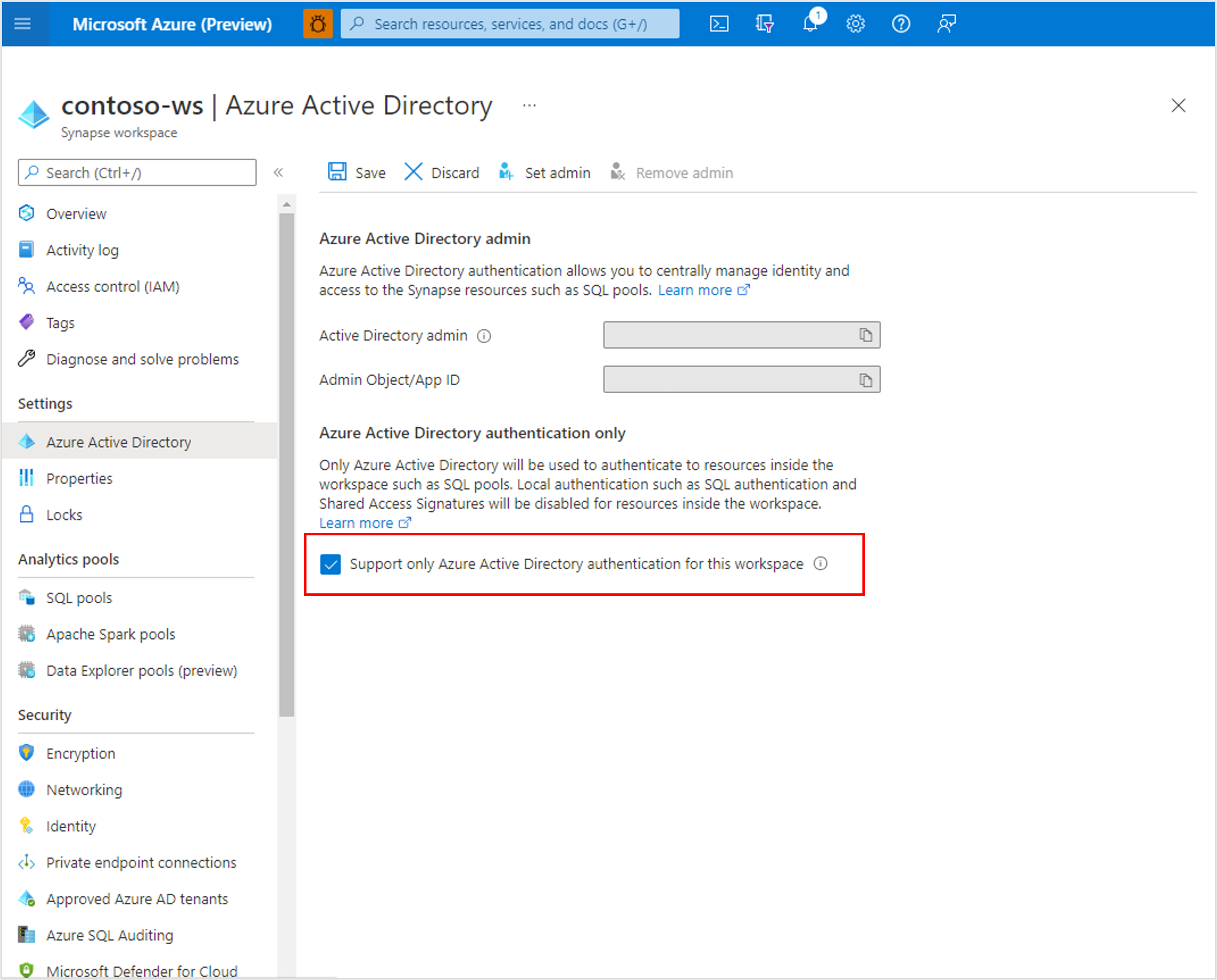

Отключение локальной проверки подлинности

Разрешая только проверку подлинности Microsoft Entra, централизованно управляйте доступом к ресурсам Azure Synapse, таким как пулы SQL. Чтобы отключить локальную проверку подлинности в Synapse во время создания рабочей области, выберите использовать только проверку подлинности Microsoft Entra в качестве метода проверки подлинности . Имя для входа администратора SQL все равно будет создано, но будет отключено. Локальную проверку подлинности позже может включить владелец или участник Azure в рабочей области Synapse.

Вы также можете отключить локальную проверку подлинности после создания рабочей области с помощью портала Azure. Локальная проверка подлинности не может быть отключена, пока администратор Microsoft Entra не будет создан для рабочей области Azure Synapse.

Возможности и ограничения Microsoft Entra

Следующие элементы Microsoft Entra ID могут быть настроены в Synapse SQL:

- Нативные члены: участник, созданный в Microsoft Entra ID в управляемом домене или в домене клиента. Дополнительные сведения см. в статье "Добавление собственного доменного имени в идентификатор Microsoft Entra ID".

- Федеративные участники домена: участник, созданный в системе Microsoft Entra ID с федеративным доменом. Дополнительные сведения см. в статье "Развертывание службы федерации Active Directory (AD FS) в Azure".

- Импортированные пользователи из других каталогов Azure AD, являющиеся участниками собственного или федеративного домена.

- Группы Active Directory, созданные как группы безопасности.

Пользователи Microsoft Entra, которые являются частью группы, которая имеет

db_ownerроль сервера, не могут использовать синтаксис CREATE DATABASE SCOPED CREDENTIAL в Synapse SQL. Отобразится следующая ошибка:SQL Error [2760] [S0001]: The specified schema name 'user@mydomain.com' either does not exist or you do not have permission to use it.db_ownerПредоставьте роль пользователю Microsoft Entra напрямую, чтобы устранить проблему CREATE DATABASE SCOPED CREDENTIAL.Эти системные функции возвращают значения NULL при выполнении под учетными записями Microsoft Entra.

SUSER_ID()SUSER_NAME(<admin ID>)SUSER_SNAME(<admin SID>)SUSER_ID(<admin name>)SUSER_SID(<admin name>)

Подключитесь с помощью удостоверений Microsoft Entra

Проверка подлинности Microsoft Entra поддерживает следующие методы подключения к базе данных с помощью удостоверений Microsoft Entra:

- Пароль Microsoft Entra

- Интегрированный Microsoft Entra

- Microsoft Entra Universal с многофакторной аутентификацией

- Использование токена аутентификации приложения

Для субъектов сервера Microsoft Entra (имена входа) поддерживаются следующие методы проверки подлинности:

- Пароль Microsoft Entra

- Интегрированная Microsoft Entra

- Microsoft Entra Universal с многофакторной аутентификацией

Дополнительные рекомендации

- Чтобы повысить управляемость, рекомендуется подготовить выделенную группу Microsoft Entra в качестве администратора.

- В любое время можно настроить только один администратор Microsoft Entra (пользователь или группа) для пулов Synapse SQL.

- Добавление субъектов сервера Microsoft Entra (logins) для Synapse SQL позволяет создавать несколько субъектов сервера Microsoft Entra (имена входа), которые можно добавить в

sysadminроль.

- Добавление субъектов сервера Microsoft Entra (logins) для Synapse SQL позволяет создавать несколько субъектов сервера Microsoft Entra (имена входа), которые можно добавить в

- Только администратор Microsoft Entra для Synapse SQL изначально может подключаться к Synapse SQL с помощью учетной записи Microsoft Entra. Затем администратор Active Directory может настроить других пользователей базы данных Microsoft Entra.

- Мы рекомендуем установить время ожидания подключения в 30 секунд.

- SQL Server 2016 Management Studio и SQL Server Data Tools для Visual Studio 2015 (версия 14.0.60311.1April 2016 или более поздней версии) поддерживают проверку подлинности Microsoft Entra. (Проверка подлинности Microsoft Entra поддерживается поставщиком данных .NET Framework для SqlServer; начиная с версии .NET Framework 4.6). Таким образом, новейшие версии этих средств и приложений уровня данных (DAC и BACPAC) могут использовать проверку подлинности Microsoft Entra.

- Начиная с версии 15.0.1, служебные программыSQLCMD и BCP поддерживают интерактивную аутентификацию Active Directory с возможностью MFA.

- Для SQL Server Data Tools для Visual Studio 2015 требуется версия Data Tools, выпущенная в апреле 2016 г. (14.0.60311.1), или более поздняя. В настоящее время пользователи Microsoft Entra не отображаются в SSDT Обозревателе объектов. В качестве обходного решения, просмотрите пользователей в sys.database_principals.

- Microsoft JDBC Driver 6.0 для SQL Server поддерживает проверку подлинности Microsoft Entra. Вы можете также ознакомиться с настройкой свойств подключения.

- Учетная запись администратора Microsoft Entra управляет доступом к выделенным пулам, а роли Synapse RBAC используются для управления доступом к бессерверным пулам, например с ролью администратора Synapse и администратора Synapse SQL. Дополнительные сведения о настройке ролей RBAC Synapse с помощью Synapse Studio см. в статье Управление назначениями ролей RBAC Synapse в Synapse Studio.

- Если пользователь настроен как администратор Microsoft Entra и администратор Synapse, а затем удален из роли администратора Microsoft Entra, пользователь потеряет доступ к выделенным пулам SQL в Synapse. Их необходимо удалить, а затем добавить в роль администратора Synapse, чтобы восстановить доступ к выделенным пулам SQL.

Следующие шаги

- Общие сведения о доступе к SQL Synapse и управлении им см. в разделе Управление доступом к SQL Synapse.

- Дополнительные сведения о субъектах базы данных см. в Принципах.

- Дополнительные сведения о ролях баз данных см. в статье Роли баз данных.