Вопросы и ответы о доверенном запуске

Внимание

Эта статья ссылается на CentOS, дистрибутив Linux, который приближается к состоянию окончания срока действия (EOL). Думайте об использовании и планировании соответствующим образом. Дополнительные сведения см. в руководстве по EOL CentOS.

Часто задаваемые вопросы об использовании функций доверенного запуска Azure, поддержка других функций Azure и исправления распространенных ошибок.

Случаи использования

В этом разделе приводятся ответы на вопросы о вариантах использования для доверенного запуска.

Почему следует использовать доверенный запуск? Что защищает доверенный запуск от?

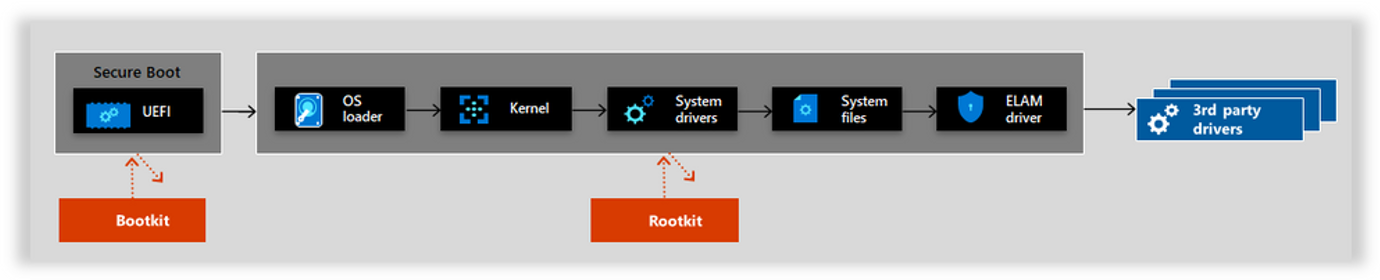

Доверенные защитники запуска от загрузочных наборов, корневых киитов и вредоносных программ на уровне ядра. Эти сложные вредоносные программы выполняются в режиме ядра и скрыты для пользователей. Например:

- Rootkits встроенного ПО: эти комплекты перезаписывают встроенное ПО BIOS виртуальной машины, поэтому rootkit может запускаться до операционной системы (ОС).

- Загрузочные комплекты: эти комплекты заменяют загрузчик ОПЕРАЦИОННОй системы, чтобы виртуальная машина загружала загрузочный комплект перед ОС.

- Rootkits ядра: эти комплекты заменяют часть ядра ОС, поэтому rootkit может запускаться автоматически при загрузке ОС.

- Коркиты драйверов: эти комплекты притворяются одним из доверенных драйверов, которые ОС использует для взаимодействия с компонентами виртуальной машины.

Каковы различия между безопасной загрузкой и измеренной загрузкой?

В цепочке безопасной загрузки каждый шаг процесса загрузки проверяет криптографическую подпись последующих шагов. Например, BIOS проверяет подпись на загрузчике, а загрузчик проверяет подписи на всех загруженных объектах ядра и т. д. Если какой-либо из объектов скомпрометирован, подпись не соответствует, и виртуальная машина не загружается. Дополнительные сведения см. в статье Безопасная загрузка.

Как доверенный запуск сравнивается с экранируемой виртуальной машиной Hyper-V?

Экранированная виртуальная машина Hyper-V сейчас доступна только в Hyper-V. Экранируемая виртуальная машина Hyper-V обычно развертывается с помощью Guarded Fabric. Защищенная структура состоит из службы защиты узла (HGS), одного или нескольких защищенных узлов и набора экранированных виртуальных машин. Экранированные виртуальные машины Hyper-V используются в структурах, где данные и состояние виртуальной машины должны быть защищены от различных субъектов. Эти субъекты являются администраторами структуры и ненадежным программным обеспечением, которое может работать на узлах Hyper-V.

С другой стороны, доверенный запуск можно развернуть как автономную виртуальную машину или как масштабируемые наборы виртуальных машин в Azure без другого развертывания и управления HGS. Все функции доверенного запуска можно включить с помощью простого изменения кода развертывания или флажка на портал Azure.

Что такое гостевое состояние виртуальной машины?

Гостевой состояние виртуальной машины (VMGS) относится к доверенным виртуальным машинам запуска. Это большой двоичный объект, управляемый Azure и содержащий унифицированный расширяемый интерфейс встроенного ПО (UEFI) и другие сведения о безопасности. Жизненный цикл большого двоичного объекта VMGS привязан к диску ОС.

Можно ли отключить доверенный запуск для нового развертывания виртуальной машины?

Доверенные виртуальные машины запуска обеспечивают базовую безопасность вычислений. Рекомендуется не отключить их для новых развертываний виртуальных машин или масштабируемых наборов виртуальных машин, за исключением случаев, если у развертываний есть зависимость:

- Размер виртуальной машины в настоящее время не поддерживается

- Неподдерживаемые функции с доверенным запуском

- ОС, которая не поддерживает доверенный запуск

Параметр можно использовать securityType со Standard значением, чтобы отключить доверенный запуск в новых развертываниях виртуальных машин или масштабируемых наборов виртуальных машин с помощью Azure PowerShell (версии 10.3.0+) и Azure CLI (версии 2.53.0+).

Примечание.

Мы не рекомендуем отключить безопасную загрузку, если вы не используете пользовательское ядро или драйверы без знака.

Если необходимо отключить безопасную загрузку в конфигурации виртуальной машины, снимите флажок "Включить безопасную загрузку ".

az vm create -n MyVm -g MyResourceGroup --image Ubuntu2204 `

--security-type 'Standard'

Поддерживаемые функции и развертывания

В этом разделе рассматриваются поддерживаемые функции и развертывания доверенного запуска.

Поддерживается ли коллекция вычислений Azure доверенным запуском?

Доверенный запуск теперь позволяет создавать и совместно использовать образы через коллекцию вычислений Azure (ранее Общая коллекция образов). Источник изображения может быть следующим:

- Существующая виртуальная машина Azure, которая является обобщенной или специализированной.

- Существующий управляемый диск или моментальный снимок.

- VHD или версия образа из другой коллекции.

Дополнительные сведения о развертывании виртуальной машины доверенного запуска с помощью коллекции вычислений Azure см. в статье "Развертывание виртуальных машин доверенного запуска".

Поддерживается ли Azure Backup доверенным запуском?

Доверенный запуск теперь поддерживает Azure Backup. Дополнительные сведения см. в таблице поддержки резервного копирования виртуальных машин Azure.

Будет ли Azure Backup продолжать работу после включения доверенного запуска?

Резервные копии, настроенные с помощью расширенной политики , продолжают создавать резервные копии виртуальных машин после включения доверенного запуска.

Поддерживаются ли временные диски ОС доверенным запуском?

Доверенный запуск поддерживает временные диски ОС. Дополнительные сведения см. в разделе "Доверенный запуск" для временных дисков ОС.

Примечание.

При использовании временных дисков для виртуальных машин доверенного запуска, ключей и секретов, созданных или запечатанных виртуальным доверенным платформенным модулем (vTPM) после создания виртуальной машины, может не сохраняться в таких операциях, как повторное создание и восстановление платформы, например восстановление служб.

Доступны ли функции безопасности с доверенным запуском, применимым к дискам данных?

Доверенный запуск обеспечивает базовую безопасность операционной системы, размещенной на виртуальной машине, заверив целостность загрузки. Надежные функции безопасности запуска применимы только для запуска дисков ОС и ОС, они не применимы только к дискам данных или двоичным файлам ОС, хранящимся на дисках данных. Дополнительные сведения см. в обзоре доверенного запуска

Можно ли восстановить виртуальную машину с помощью резервных копий, сделанных до включения доверенного запуска?

Резервные копии, сделанные перед обновлением существующей виртуальной машины поколения 2 до доверенного запуска , можно использовать для восстановления всей виртуальной машины или отдельных дисков данных. Их нельзя использовать для восстановления или замены только диска ОС.

Как найти размеры виртуальных машин, поддерживающие доверенный запуск?

См. список размеров виртуальных машин поколения 2, поддерживающих доверенный запуск.

Используйте следующие команды, чтобы проверить, не поддерживает ли размер виртуальной машины поколения 2.

subscription="<yourSubID>"

region="westus"

vmSize="Standard_NC12s_v3"

az vm list-skus --resource-type virtualMachines --location $region --query "[?name=='$vmSize'].capabilities" --subscription $subscription

Как проверить, поддерживает ли образ ОС доверенный запуск?

См. список версий ОС, поддерживаемых доверенным запуском.

Образы ОС Marketplace

Используйте следующие команды, чтобы проверить, поддерживает ли образ ОС Azure Marketplace доверенный запуск.

az vm image show --urn "MicrosoftWindowsServer:WindowsServer:2022-datacenter-azure-edition:latest"

Ответ похож на следующую форму. Если hyperVGeneration он содержится v2 SecurityType в выходных TrustedLaunch данных, образ ОС поколения 2 поддерживает доверенный запуск.

{

"architecture": "x64",

"automaticOsUpgradeProperties": {

"automaticOsUpgradeSupported": false

},

"dataDiskImages": [],

"disallowed": {

"vmDiskType": "Unmanaged"

},

"extendedLocation": null,

"features": [

{

"name": "SecurityType",

"value": "TrustedLaunchAndConfidentialVmSupported"

},

{

"name": "IsAcceleratedNetworkSupported",

"value": "True"

},

{

"name": "DiskControllerTypes",

"value": "SCSI, NVMe"

},

{

"name": "IsHibernateSupported",

"value": "True"

}

],

"hyperVGeneration": "V2",

"id": "/Subscriptions/00000000-0000-0000-0000-00000000000/Providers/Microsoft.Compute/Locations/westus/Publishers/MicrosoftWindowsServer/ArtifactTypes/VMImage/Offers/WindowsServer/Skus/2022-datacenter-azure-edition/Versions/20348.1906.230803",

"imageDeprecationStatus": {

"alternativeOption": null,

"imageState": "Active",

"scheduledDeprecationTime": null

},

"location": "westus",

"name": "20348.1906.230803",

"osDiskImage": {

"operatingSystem": "Windows",

"sizeInGb": 127

},

"plan": null,

"tags": null

}

Образ ОС коллекции вычислений Azure

Используйте следующие команды, чтобы проверить, поддерживает ли образ ОС коллекции вычислений Azure доверенный запуск.

az sig image-definition show `

--gallery-image-definition myImageDefinition `

--gallery-name myImageGallery `

--resource-group myImageGalleryRg

Ответ похож на следующую форму. Если hyperVGeneration он содержится v2 SecurityType в выходных TrustedLaunch данных, образ ОС поколения 2 поддерживает доверенный запуск.

{

"architecture": "x64",

"features": [

{

"name": "SecurityType",

"value": "TrustedLaunchSupported"

}

],

"hyperVGeneration": "V2",

"id": "/subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/myImageGalleryRg/providers/Microsoft.Compute/galleries/myImageGallery/images/myImageDefinition",

"identifier": {

"offer": "myImageDefinition",

"publisher": "myImageDefinition",

"sku": "myImageDefinition"

},

"location": "westus3",

"name": "myImageDefinition",

"osState": "Generalized",

"osType": "Windows",

"provisioningState": "Succeeded",

"recommended": {

"memory": {

"max": 32,

"min": 1

},

"vCPUs": {

"max": 16,

"min": 1

}

},

"resourceGroup": "myImageGalleryRg",

"tags": {},

"type": "Microsoft.Compute/galleries/images"

}

Как внешние драйверы связи работают с доверенными виртуальными машинами запуска?

Для добавления COM-портов требуется отключить безопасную загрузку. COM-порты по умолчанию отключены в виртуальных машинах доверенного запуска.

Устранение неполадок

В этом разделе приводятся ответы на вопросы о конкретных состояниях, типах загрузки и распространенных проблемах загрузки.

Что делать, если у виртуальной машины доверенного запуска сбои развертывания?

В этом разделе приведены дополнительные сведения о сбоях развертывания доверенных запусков, которые позволяют предпринять надлежащие действия, чтобы предотвратить их.

Virtual machine <vm name> failed to create from the selected snapshot because the virtual Trusted Platform Module (vTPM) state is locked.

To proceed with the VM creation, please select a different snapshot without a locked vTPM state.

For more assistance, please refer to “Troubleshooting locked vTPM state” in FAQ page at https://aka.ms/TrustedLaunch-FAQ.

Эта ошибка развертывания возникает, когда указанная точка моментального снимка или восстановления недоступна или недоступна по следующим причинам:

- Поврежденное состояние гостевой машины (VMGS)

- VTPM в заблокированном состоянии

- Один или несколько критически важных индексов vTPM находятся в недопустимом состоянии.

Это может произойти, если пользователь или рабочая нагрузка, запущенная на виртуальной машине, устанавливает блокировку vTPM или изменяет критически важные индексы vTPM, которые покидают VTPM в недопустимом состоянии.

Повторная попытка с той же точкой моментального снимка и восстановления приведет к тому же сбою.

Чтобы устранить эту проблему:

- На исходной виртуальной машине доверенного запуска, в которой был создан моментальный снимок или точка восстановления, необходимо исправить ошибки vTPM.

- Если состояние vTPM было изменено рабочей нагрузкой на виртуальной машине, необходимо использовать то же самое, чтобы проверить состояния ошибок и перенести vTPM в состояние без ошибок.

- Если средства TPM использовались для изменения состояния vTPM, то следует использовать те же средства, чтобы проверить состояния ошибок и привести vTPM к состоянию, отличному от ошибок.

После освобождения моментального снимка или точки восстановления от этих ошибок можно использовать ее для создания виртуальной машины доверенного запуска.

Почему виртуальная машина доверенного запуска не загружается правильно?

Если неподписанные компоненты обнаружены из UEFI (гостевого встроенного ПО), загрузчика, ОС или драйверов загрузки, виртуальная машина доверенного запуска не загрузится. Параметр безопасной загрузки в виртуальной машине доверенного запуска не загружается, если во время загрузки обнаружены неподписанные или ненадежные компоненты загрузки и отчеты в качестве сбоя безопасной загрузки.

Примечание.

Доверенные виртуальные машины запуска, созданные непосредственно из образа Azure Marketplace, не должны столкнуться с ошибками безопасной загрузки. Образы коллекции вычислений Azure с исходным источником образа Azure Marketplace и моментальными снимками, созданными на основе доверенных виртуальных машин запуска, также не должны столкнуться с этими ошибками.

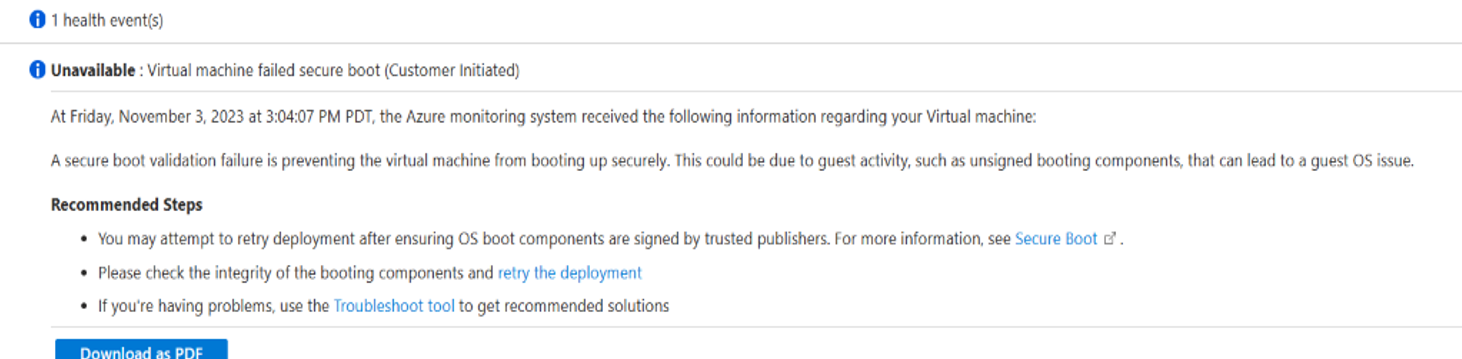

Как проверить сценарий без загрузки в портал Azure?

Если виртуальная машина становится недоступной из сбоя безопасной загрузки, "без загрузки" означает, что виртуальная машина имеет компонент ОС, подписанный доверенным центром, который блокирует загрузку доверенной виртуальной машины запуска. В развертывании виртуальной машины могут отображаться сведения о работоспособности ресурсов в портал Azure с сообщением об ошибке проверки в безопасной загрузке.

Чтобы получить доступ к работоспособности ресурсов на странице конфигурации виртуальной машины, перейдите к Работоспособность ресурсов в области справки.

Если вы проверили, что загрузка не была вызвана сбоем безопасной загрузки:

- Образ, который вы используете, является более старой версией, которая может иметь один или несколько ненадежных компонентов загрузки и находится в пути к нерекомендуемой загрузке. Чтобы устранить устаревший образ, обновите поддерживаемую более новую версию образа.

- Образ, который вы используете, может быть создан вне источника Marketplace или компоненты загрузки были изменены и содержат неподписанные или ненадежные компоненты загрузки. Чтобы проверить, не подписан ли образ или ненадежные компоненты загрузки, см. в следующем разделе "Проверка сбоев безопасной загрузки".

- Если предыдущие два сценария не применяются, виртуальная машина потенциально заражена вредоносными программами (bootkit/rootkit). Рассмотрите возможность удаления виртуальной машины и повторного создания виртуальной машины из одного исходного образа при оценке всего установленного программного обеспечения.

Почему виртуальная машина доверенного запуска отображает 50 МБ меньше памяти?

При использовании доверенного запуска среда выполнения, известная как "paravisor", создается и выполняется внутри виртуальной машины. Как правило, около 50 МБ памяти используется паравизором и будет отображаться как зарезервированный в гостевой операционной системе.

Проверка сбоев безопасной загрузки

В этом разделе показано, как проверить сбои безопасной загрузки.

Виртуальные машины Linux

Чтобы проверить, какие компоненты загрузки отвечают за сбои безопасной загрузки на виртуальной машине Linux Azure, можно использовать средство SBInfo из пакета безопасности Linux.

- Отключите безопасную загрузку.

- Подключитесь к виртуальной машине доверенного запуска Azure Linux.

- Установите средство SBInfo для распространения виртуальной машины. Он находится в пакете безопасности Linux.

Эти команды применяются к дистрибутивам Ubuntu, Debian и другим дистрибутивам на основе Debian.

echo "deb [arch=amd64] http://packages.microsoft.com/repos/azurecore/ trusty main" | sudo tee -a /etc/apt/sources.list.d/azure.list

echo "deb [arch=amd64] http://packages.microsoft.com/repos/azurecore/ xenial main" | sudo tee -a /etc/apt/sources.list.d/azure.list

echo "deb [arch=amd64] http://packages.microsoft.com/repos/azurecore/ bionic main" | sudo tee -a /etc/apt/sources.list.d/azure.list

wget https://packages.microsoft.com/keys/microsoft.asc

wget https://packages.microsoft.com/keys/msopentech.asc

sudo apt-key add microsoft.asc && sudo apt-key add msopentech.asc

sudo apt update && sudo apt install azure-security

После установки пакета безопасности Linux для дистрибутива выполните sbinfo команду, чтобы проверить, какие компоненты загрузки отвечают за сбои безопасной загрузки, отображая все неподписанные модули, ядра и загрузчики.

sudo sbinfo -u -m -k -b

Дополнительные сведения о средстве диагностики SBInfo можно запустить sudo sbinfo -help.

Почему я получаю ошибку мониторинга целостности загрузки?

Доверенный запуск для виртуальных машин Azure отслеживается для расширенных угроз. При обнаружении таких угроз активируется оповещение. Оповещения доступны только в том случае, если в Microsoft Defender для облака включены расширенные функции безопасности.

Microsoft Defender для облака периодически выполняет аттестацию. Если аттестация завершается ошибкой, активируется оповещение средней серьезности. Аттестация доверенного запуска может завершиться ошибкой по следующим причинам:

- Аттестованная информация, включая журнал доверенной вычислительной системы (TCB), отклоняется от доверенных базовых показателей (например, если включена безопасная загрузка). Любое отклонение указывает, что ненадежные модули были загружены, и ОС может быть скомпрометирована.

- Кавычка аттестации не может быть проверена, чтобы она была получена из VTPM проверенной виртуальной машины. Сбой проверки указывает, что вредоносные программы присутствуют и могут перехватывать трафик в TPM.

- Расширение аттестации на виртуальной машине не отвечает. Неответственное расширение указывает на атаку типа "отказ в обслуживании" вредоносными программами или администратором ОС.

Сертификаты

В этом разделе содержатся сведения о сертификатах.

Как установить корень доверия с доверенными виртуальными машинами запуска?

Общедоступный сертификат TPM AK обеспечивает видимость сведений о полной цепочке сертификатов (корневых и промежуточных сертификатах) для проверки доверия к сертификату и корневой цепочке. Чтобы убедиться, что вы постоянно имеете высокий уровень безопасности для доверенного запуска, он предоставляет сведения о свойствах экземпляра, чтобы можно было выполнить трассировку обратно в полную цепочку.

Инструкции по загрузке

Сертификаты пакетов, состоящие из P7b (полный центр сертификации) и .cer (промежуточный ЦС), показывают центр подписи и сертификации. Скопируйте соответствующее содержимое и используйте средства для проверки и оценки сведений о сертификатах.

Выберите, чтобы скачать CRT, который следует для корневого центра сертификации Azure Virtual TPM 2023

Выберите, чтобы просмотреть содержимое P7B

Глобальный виртуальный ЦС TPM — 01:

-----BEGIN CERTIFICATE-----

MIIRKQYJKoZIhvcNAQcCoIIRGjCCERYCAQExADCCBbMGCSqGSIb3DQEHAaCCBaQE

ggWgMIIFnDCCA4SgAwIBAgITMwAAAALA0XtLj5ecNQAAAAAAAjANBgkqhkiG9w0B

AQwFADBpMQswCQYDVQQGEwJVUzEeMBwGA1UEChMVTWljcm9zb2Z0IENvcnBvcmF0

aW9uMTowOAYDVQQDEzFBenVyZSBWaXJ0dWFsIFRQTSBSb290IENlcnRpZmljYXRl

IEF1dGhvcml0eSAyMDIzMB4XDTIzMDYwODE3NTMwNFoXDTI1MTEwMzE3NTMwNFow

JTEjMCEGA1UEAxMaR2xvYmFsIFZpcnR1YWwgVFBNIENBIC0gMDEwggEiMA0GCSqG

SIb3DQEBAQUAA4IBDwAwggEKAoIBAQC/NqouHGBovTadw1GLMQYNxWrEciPSh7gE

7VxsfbbPCE0SfTO80OF2raLdRYN2gEWE2Dr8+TDUuAb/WBFyczhU1aHFPssg8B3/

DT6pTXlDlohLLPWkjYU+OuT1/Ls7RzjQBe2se/MJyPaIJXI6KgCwePw7EcWFChe8

aCTUMHYBG0Ju4xNlMTUd/tcu6a53CXn6Nq48umwlaJelRh+i1f0vcwB2CY/v+Rli

wb/8DM5Ed9FUHZOKyp5Vnaw9GWloM46sLQT/fdHB0jmugfNZzafkkhQAYiNL3jYN

YFZH5/IgUfYJ/yybwnwoxOdV2NV0Q2i+P5Pcb0WNGaJY47aqOj8BAgMBAAGjggF/

MIIBezASBgNVHRMBAf8ECDAGAQH/AgEAMA4GA1UdDwEB/wQEAwICBDAXBgNVHSUE

EDAOBgVngQUIAQYFZ4EFCAMwHQYDVR0OBBYEFP/2zueowUhpKMuKS/LYgYG1bYCB

MB8GA1UdIwQYMBaAFEv+JlqUwfYzw4NIJt3z5bBksqqVMHYGA1UdHwRvMG0wa6Bp

oGeGZWh0dHA6Ly93d3cubWljcm9zb2Z0LmNvbS9wa2lvcHMvY3JsL0F6dXJlJTIw

VmlydHVhbCUyMFRQTSUyMFJvb3QlMjBDZXJ0aWZpY2F0ZSUyMEF1dGhvcml0eSUy

MDIwMjMuY3JsMIGDBggrBgEFBQcBAQR3MHUwcwYIKwYBBQUHMAKGZ2h0dHA6Ly93

d3cubWljcm9zb2Z0LmNvbS9wa2lvcHMvY2VydHMvQXp1cmUlMjBWaXJ0dWFsJTIw

VFBNJTIwUm9vdCUyMENlcnRpZmljYXRlJTIwQXV0aG9yaXR5JTIwMjAyMy5jcnQw

DQYJKoZIhvcNAQEMBQADggIBAEhTwx26W+Xap7zXExbAwnHYtN6kB4dIGXdgQIiQ

y5OQltsSj2jx7qZ/af5n5OnTBQ+gXM8siVipgaAIdBkbGgOjCb6b6MTe1YpFAH4f

Qv8eVwTVDziBMD0EKI30h0JbFKLdSdKe48O9Lw+T2b0PBXvMFJOSdZT7meGIkpNx

SqmAZ+RNyreLxil9knNjF5ymPT0RcGK52+MwGlElBb/jc+snhr+ZJZ1grjFky9Nz

jCTiE5SG+6H3YgiHCqfXr0L3NRt/QZ5IgkuGkNPeMvn4JjevFwAhXFxBqJYJ7mY6

1MJuWTdyhhoUJgzmZo1hS+GNyuMKaKBLreUwtc1y7LRH3YGGed57HbQ9bmyMdhO7

x8KZNrBDX2/cRLzrCmpSUldmKMu9G4dpzXpde4pFMObiVFrGRq8/9HMOJwZlQvzh

wQp0PUMY/gIU5rf23n1M1M36tM5g5CEzxQUGtVaG9ABTJQ2zijD5wDo840vbznyK

t3ihimrUs+LqpPDNXyxbwvibcZidwSdhu0QmUoyYsgSP2Zff5E8ks53h2xQSM3zz

2qaWVS1vVqG4zC0EfRnO65ogPPfrtK6ZiFmVHSWP9vPkFcUNYDnYQXW/TArO/JCe

2I++GClM7AcDQwWLxcopzskGQdHNM1zMsprRRwYaVpTJH67xeNda6+Y7IOPJYTvy

oXHPoIILVDCCBZwwggOEoAMCAQICEzMAAAACwNF7S4+XnDUAAAAAAAIwDQYJKoZI

hvcNAQEMBQAwaTELMAkGA1UEBhMCVVMxHjAcBgNVBAoTFU1pY3Jvc29mdCBDb3Jw

b3JhdGlvbjE6MDgGA1UEAxMxQXp1cmUgVmlydHVhbCBUUE0gUm9vdCBDZXJ0aWZp

Y2F0ZSBBdXRob3JpdHkgMjAyMzAeFw0yMzA2MDgxNzUzMDRaFw0yNTExMDMxNzUz

MDRaMCUxIzAhBgNVBAMTGkdsb2JhbCBWaXJ0dWFsIFRQTSBDQSAtIDAxMIIBIjAN

BgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAvzaqLhxgaL02ncNRizEGDcVqxHIj

0oe4BO1cbH22zwhNEn0zvNDhdq2i3UWDdoBFhNg6/Pkw1LgG/1gRcnM4VNWhxT7L

IPAd/w0+qU15Q5aISyz1pI2FPjrk9fy7O0c40AXtrHvzCcj2iCVyOioAsHj8OxHF

hQoXvGgk1DB2ARtCbuMTZTE1Hf7XLumudwl5+jauPLpsJWiXpUYfotX9L3MAdgmP

7/kZYsG//AzORHfRVB2TisqeVZ2sPRlpaDOOrC0E/33RwdI5roHzWc2n5JIUAGIj

S942DWBWR+fyIFH2Cf8sm8J8KMTnVdjVdENovj+T3G9FjRmiWOO2qjo/AQIDAQAB

o4IBfzCCAXswEgYDVR0TAQH/BAgwBgEB/wIBADAOBgNVHQ8BAf8EBAMCAgQwFwYD

VR0lBBAwDgYFZ4EFCAEGBWeBBQgDMB0GA1UdDgQWBBT/9s7nqMFIaSjLikvy2IGB

tW2AgTAfBgNVHSMEGDAWgBRL/iZalMH2M8ODSCbd8+WwZLKqlTB2BgNVHR8EbzBt

MGugaaBnhmVodHRwOi8vd3d3Lm1pY3Jvc29mdC5jb20vcGtpb3BzL2NybC9BenVy

ZSUyMFZpcnR1YWwlMjBUUE0lMjBSb290JTIwQ2VydGlmaWNhdGUlMjBBdXRob3Jp

dHklMjAyMDIzLmNybDCBgwYIKwYBBQUHAQEEdzB1MHMGCCsGAQUFBzAChmdodHRw

Oi8vd3d3Lm1pY3Jvc29mdC5jb20vcGtpb3BzL2NlcnRzL0F6dXJlJTIwVmlydHVh

bCUyMFRQTSUyMFJvb3QlMjBDZXJ0aWZpY2F0ZSUyMEF1dGhvcml0eSUyMDIwMjMu

Y3J0MA0GCSqGSIb3DQEBDAUAA4ICAQBIU8Mdulvl2qe81xMWwMJx2LTepAeHSBl3

YECIkMuTkJbbEo9o8e6mf2n+Z+Tp0wUPoFzPLIlYqYGgCHQZGxoDowm+m+jE3tWK

RQB+H0L/HlcE1Q84gTA9BCiN9IdCWxSi3UnSnuPDvS8Pk9m9DwV7zBSTknWU+5nh

iJKTcUqpgGfkTcq3i8YpfZJzYxecpj09EXBiudvjMBpRJQW/43PrJ4a/mSWdYK4x

ZMvTc4wk4hOUhvuh92IIhwqn169C9zUbf0GeSIJLhpDT3jL5+CY3rxcAIVxcQaiW

Ce5mOtTCblk3coYaFCYM5maNYUvhjcrjCmigS63lMLXNcuy0R92Bhnneex20PW5s

jHYTu8fCmTawQ19v3ES86wpqUlJXZijLvRuHac16XXuKRTDm4lRaxkavP/RzDicG

ZUL84cEKdD1DGP4CFOa39t59TNTN+rTOYOQhM8UFBrVWhvQAUyUNs4ow+cA6PONL

2858ird4oYpq1LPi6qTwzV8sW8L4m3GYncEnYbtEJlKMmLIEj9mX3+RPJLOd4dsU

EjN889qmllUtb1ahuMwtBH0ZzuuaIDz367SumYhZlR0lj/bz5BXFDWA52EF1v0wK

zvyQntiPvhgpTOwHA0MFi8XKKc7JBkHRzTNczLKa0UcGGlaUyR+u8XjXWuvmOyDj

yWE78qFxzzCCBbAwggOYoAMCAQICEFH0MdoskgiKTing2SneSqcwDQYJKoZIhvcN

AQEMBQAwaTELMAkGA1UEBhMCVVMxHjAcBgNVBAoTFU1pY3Jvc29mdCBDb3Jwb3Jh

dGlvbjE6MDgGA1UEAxMxQXp1cmUgVmlydHVhbCBUUE0gUm9vdCBDZXJ0aWZpY2F0

ZSBBdXRob3JpdHkgMjAyMzAeFw0yMzA2MDExODA4NTNaFw00ODA2MDExODE1NDFa

MGkxCzAJBgNVBAYTAlVTMR4wHAYDVQQKExVNaWNyb3NvZnQgQ29ycG9yYXRpb24x

OjA4BgNVBAMTMUF6dXJlIFZpcnR1YWwgVFBNIFJvb3QgQ2VydGlmaWNhdGUgQXV0

aG9yaXR5IDIwMjMwggIiMA0GCSqGSIb3DQEBAQUAA4ICDwAwggIKAoICAQC6DDML

3USe/m1tNGnShNVXpjaiUvtuvFK3vEHH2V1TrFTttvjy/VkaD51qNK+XVaKJmBm6

G4eBwu9rPbBmOgRkXvlItizMLlp4qwbTo2id+K9WYnjTHFTSU/3V1uRzfxy5Zv4E

ipVs6ghMeoBRQEE78mJf+Y2CODntOcye6I4Iyv+mR16RcrF58lCEyfaoI5+eOiCY

fxuTjAt5g3xVOwPxgIvi2Gjh0s14+vS5Nbwn7TavQ3EB7Qe6LTtFcRZES2lC3H7v

wGBzOxQv0qunCW/QLvCvyFIcP+ZSUl2WsCycB6XBGMxE5tm5WndFR7AAmizbnGS+

cAYvBhLrEPVqPFtada1AjKfPabn8WtwK/bGGb1niZbyoIFnEFVJYb7yGRJ0/n7Xh

L8E3aGo5eakr2Wwzxgj42/da0s56Ii6vF6oEAQRY5xIky/lYmmZsmT2FLAbwWN5S

lwdZdoYIGoXwSGoOI9MHIKpS/Nki+6QHRo6tBaLukioB55JK1eQjcVAQVTDQsFKI

+ZrxI3eZhe1z4HzPfKjQAW9gKrX5flbgpFPxtV7xaE6kvQJMGy0xhTEvfowhFNq8

OsJyrhr9U8fYrknTb7F7fLLceH5FXib5xaSXgCMAWVYCkUk2t8N9PfZNJlvKhojJ

8AiOUn3Wdkicg+LhJrM7J4nhOsAFndbSy4NY7wIDAQABo1QwUjAOBgNVHQ8BAf8E

BAMCAYYwDwYDVR0TAQH/BAUwAwEB/zAdBgNVHQ4EFgQUS/4mWpTB9jPDg0gm3fPl

sGSyqpUwEAYJKwYBBAGCNxUBBAMCAQAwDQYJKoZIhvcNAQEMBQADggIBAC4DQMoP

CNADTTv/CNgYaUzrG8sDdmEpkoQJooOYeLArWiUjNXUV8APpHmOjwl0BLfz0QEAI

hzXDhec27jlNQcP2eWe5PaJLdOHrvArEtgaXPjzoPY7OpQbZooDOS1iQh9YKDA9J

CWKc5Ggs8dU3Q98o6NMUsYBoWm5OSLtbKA9zsYVMiBXMWpbocJIlSDbdyYcuxu1S

U5RMJJNtQKDq0MVLCR9H9hl42EoUta/aiz8y3+8pHDputoxxpi2VWbowcyyHTZNW

5Yz/VbhlvnCEgcM5DXhDDBbn3C9sYerP6IlJ14nBVrxuxOoqD52smF6x8t0YevFy

54X6c3gs728/yOMjFd/KhqP3AGNjiaV1Lrg/2WyOa0/pUQRJA1tZMRz/HKcJEcBq

KVfPoF9iklLnCCDeJfP66zQxF/E9G+VPgVKoju2eWJ8Qsmvx9GSMJkJ05S0U1Nn1

vjhhvsciK4zIv9Jev8lj1JCAJDbb0v8ju1EkVSz27RlZN0K3uh3KmnAl8xIyDXCY

RhFYPN2PJzPmPmvSdJVJx8rTEhWRPOYfPDrHkUtkMKo6M1KNo9Q6MJoUklL/TWuQ

HttsnHIgZBGUqvGuK0pcKrYWhCzaXqEy1JOolaFJCv4i72jL65HY/ciWNTv4L5Xz

dmojU0k/9m3fjwOEQU6Bva15+rzZFFnWy4m1MQA=

-----END CERTIFICATE-----

Full Certificate Authority Details

Thumbprint # cdb9bc34197a5355f652f1583fbd4e9a1d4801f0

Serial Number # 51f431da2c92088a4e29e0d929de4aa7

Valid Until # 01/Jun/2048

Выберите, чтобы просмотреть содержимое сертификата .cert для корневого сертификата

Корневой центр сертификации Azure Virtual TPM 2023

-----BEGIN CERTIFICATE-----

MIIFsDCCA5igAwIBAgIQUfQx2iySCIpOKeDZKd5KpzANBgkqhkiG9w0BAQwFADBp

MQswCQYDVQQGEwJVUzEeMBwGA1UEChMVTWljcm9zb2Z0IENvcnBvcmF0aW9uMTow

OAYDVQQDEzFBenVyZSBWaXJ0dWFsIFRQTSBSb290IENlcnRpZmljYXRlIEF1dGhv

cml0eSAyMDIzMB4XDTIzMDYwMTE4MDg1M1oXDTQ4MDYwMTE4MTU0MVowaTELMAkG

A1UEBhMCVVMxHjAcBgNVBAoTFU1pY3Jvc29mdCBDb3Jwb3JhdGlvbjE6MDgGA1UE

AxMxQXp1cmUgVmlydHVhbCBUUE0gUm9vdCBDZXJ0aWZpY2F0ZSBBdXRob3JpdHkg

MjAyMzCCAiIwDQYJKoZIhvcNAQEBBQADggIPADCCAgoCggIBALoMMwvdRJ7+bW00

adKE1VemNqJS+268Ure8QcfZXVOsVO22+PL9WRoPnWo0r5dVoomYGbobh4HC72s9

sGY6BGRe+Ui2LMwuWnirBtOjaJ34r1ZieNMcVNJT/dXW5HN/HLlm/gSKlWzqCEx6

gFFAQTvyYl/5jYI4Oe05zJ7ojgjK/6ZHXpFysXnyUITJ9qgjn546IJh/G5OMC3mD

fFU7A/GAi+LYaOHSzXj69Lk1vCftNq9DcQHtB7otO0VxFkRLaULcfu/AYHM7FC/S

q6cJb9Au8K/IUhw/5lJSXZawLJwHpcEYzETm2blad0VHsACaLNucZL5wBi8GEusQ

9Wo8W1p1rUCMp89pufxa3Ar9sYZvWeJlvKggWcQVUlhvvIZEnT+fteEvwTdoajl5

qSvZbDPGCPjb91rSznoiLq8XqgQBBFjnEiTL+ViaZmyZPYUsBvBY3lKXB1l2hgga

hfBIag4j0wcgqlL82SL7pAdGjq0Fou6SKgHnkkrV5CNxUBBVMNCwUoj5mvEjd5mF

7XPgfM98qNABb2Aqtfl+VuCkU/G1XvFoTqS9AkwbLTGFMS9+jCEU2rw6wnKuGv1T

x9iuSdNvsXt8stx4fkVeJvnFpJeAIwBZVgKRSTa3w3099k0mW8qGiMnwCI5SfdZ2

SJyD4uEmszsnieE6wAWd1tLLg1jvAgMBAAGjVDBSMA4GA1UdDwEB/wQEAwIBhjAP

BgNVHRMBAf8EBTADAQH/MB0GA1UdDgQWBBRL/iZalMH2M8ODSCbd8+WwZLKqlTAQ

BgkrBgEEAYI3FQEEAwIBADANBgkqhkiG9w0BAQwFAAOCAgEALgNAyg8I0ANNO/8I

2BhpTOsbywN2YSmShAmig5h4sCtaJSM1dRXwA+keY6PCXQEt/PRAQAiHNcOF5zbu

OU1Bw/Z5Z7k9okt04eu8CsS2Bpc+POg9js6lBtmigM5LWJCH1goMD0kJYpzkaCzx

1TdD3yjo0xSxgGhabk5Iu1soD3OxhUyIFcxaluhwkiVINt3Jhy7G7VJTlEwkk21A

oOrQxUsJH0f2GXjYShS1r9qLPzLf7ykcOm62jHGmLZVZujBzLIdNk1bljP9VuGW+

cISBwzkNeEMMFufcL2xh6s/oiUnXicFWvG7E6ioPnayYXrHy3Rh68XLnhfpzeCzv

bz/I4yMV38qGo/cAY2OJpXUuuD/ZbI5rT+lRBEkDW1kxHP8cpwkRwGopV8+gX2KS

UucIIN4l8/rrNDEX8T0b5U+BUqiO7Z5YnxCya/H0ZIwmQnTlLRTU2fW+OGG+xyIr

jMi/0l6/yWPUkIAkNtvS/yO7USRVLPbtGVk3Qre6HcqacCXzEjINcJhGEVg83Y8n

M+Y+a9J0lUnHytMSFZE85h88OseRS2QwqjozUo2j1DowmhSSUv9Na5Ae22ycciBk

EZSq8a4rSlwqthaELNpeoTLUk6iVoUkK/iLvaMvrkdj9yJY1O/gvlfN2aiNTST/2

bd+PA4RBToG9rXn6vNkUWdbLibU=

-----END CERTIFICATE-----

Выберите, чтобы просмотреть промежуточное содержимое ЦС

Промежуточный центр сертификации для сертификата TPM:

"Global Virtual TPM CA - XX" (intermediate CA) [.cer],

-----BEGIN CERTIFICATE-----

MIIFnDCCA4SgAwIBAgITMwAAAALA0XtLj5ecNQAAAAAAAjANBgkqhkiG9w0BAQwF

ADBpMQswCQYDVQQGEwJVUzEeMBwGA1UEChMVTWljcm9zb2Z0IENvcnBvcmF0aW9u

MTowOAYDVQQDEzFBenVyZSBWaXJ0dWFsIFRQTSBSb290IENlcnRpZmljYXRlIEF1

dGhvcml0eSAyMDIzMB4XDTIzMDYwODE3NTMwNFoXDTI1MTEwMzE3NTMwNFowJTEj

MCEGA1UEAxMaR2xvYmFsIFZpcnR1YWwgVFBNIENBIC0gMDEwggEiMA0GCSqGSIb3

DQEBAQUAA4IBDwAwggEKAoIBAQC/NqouHGBovTadw1GLMQYNxWrEciPSh7gE7Vxs

fbbPCE0SfTO80OF2raLdRYN2gEWE2Dr8+TDUuAb/WBFyczhU1aHFPssg8B3/DT6p

TXlDlohLLPWkjYU+OuT1/Ls7RzjQBe2se/MJyPaIJXI6KgCwePw7EcWFChe8aCTU

MHYBG0Ju4xNlMTUd/tcu6a53CXn6Nq48umwlaJelRh+i1f0vcwB2CY/v+Rliwb/8

DM5Ed9FUHZOKyp5Vnaw9GWloM46sLQT/fdHB0jmugfNZzafkkhQAYiNL3jYNYFZH

5/IgUfYJ/yybwnwoxOdV2NV0Q2i+P5Pcb0WNGaJY47aqOj8BAgMBAAGjggF/MIIB

ezASBgNVHRMBAf8ECDAGAQH/AgEAMA4GA1UdDwEB/wQEAwICBDAXBgNVHSUEEDAO

BgVngQUIAQYFZ4EFCAMwHQYDVR0OBBYEFP/2zueowUhpKMuKS/LYgYG1bYCBMB8G

A1UdIwQYMBaAFEv+JlqUwfYzw4NIJt3z5bBksqqVMHYGA1UdHwRvMG0wa6BpoGeG

ZWh0dHA6Ly93d3cubWljcm9zb2Z0LmNvbS9wa2lvcHMvY3JsL0F6dXJlJTIwVmly

dHVhbCUyMFRQTSUyMFJvb3QlMjBDZXJ0aWZpY2F0ZSUyMEF1dGhvcml0eSUyMDIw

MjMuY3JsMIGDBggrBgEFBQcBAQR3MHUwcwYIKwYBBQUHMAKGZ2h0dHA6Ly93d3cu

bWljcm9zb2Z0LmNvbS9wa2lvcHMvY2VydHMvQXp1cmUlMjBWaXJ0dWFsJTIwVFBN

JTIwUm9vdCUyMENlcnRpZmljYXRlJTIwQXV0aG9yaXR5JTIwMjAyMy5jcnQwDQYJ

KoZIhvcNAQEMBQADggIBAEhTwx26W+Xap7zXExbAwnHYtN6kB4dIGXdgQIiQy5OQ

ltsSj2jx7qZ/af5n5OnTBQ+gXM8siVipgaAIdBkbGgOjCb6b6MTe1YpFAH4fQv8e

VwTVDziBMD0EKI30h0JbFKLdSdKe48O9Lw+T2b0PBXvMFJOSdZT7meGIkpNxSqmA

Z+RNyreLxil9knNjF5ymPT0RcGK52+MwGlElBb/jc+snhr+ZJZ1grjFky9NzjCTi

E5SG+6H3YgiHCqfXr0L3NRt/QZ5IgkuGkNPeMvn4JjevFwAhXFxBqJYJ7mY61MJu

WTdyhhoUJgzmZo1hS+GNyuMKaKBLreUwtc1y7LRH3YGGed57HbQ9bmyMdhO7x8KZ

NrBDX2/cRLzrCmpSUldmKMu9G4dpzXpde4pFMObiVFrGRq8/9HMOJwZlQvzhwQp0

PUMY/gIU5rf23n1M1M36tM5g5CEzxQUGtVaG9ABTJQ2zijD5wDo840vbznyKt3ih

imrUs+LqpPDNXyxbwvibcZidwSdhu0QmUoyYsgSP2Zff5E8ks53h2xQSM3zz2qaW

VS1vVqG4zC0EfRnO65ogPPfrtK6ZiFmVHSWP9vPkFcUNYDnYQXW/TArO/JCe2I++

GClM7AcDQwWLxcopzskGQdHNM1zMsprRRwYaVpTJH67xeNda6+Y7IOPJYTvyoXHP

-----END CERTIFICATE-----

Intermediate Certificate Authority

Thumbprint # db1f3959dcce7091f87c43446be1f4ab2d3415b7

Serial Number # 3300000002c0d17b4b8f979c35000000000002

Valid Until # November 3rd, 2025

Какие доверенные сертификаты Майкрософт встроены в виртуальные машины Azure?

Для виртуальных машин Windows сертификат ЦС Windows построен в встроенном ПО UEFI. Для виртуальных машин Linux сертификат ЦС Microsoft UEFI построен в встроенном ПО UEFI. Только для виртуальных машин Linux Azure дополнительный сертификат Linux Kmod PCA также добавляется в встроенное ПО UEFI для всех дистрибутивов Linux. Linux Kmod PCA используется для подписи модулей ядра Майкрософт.

Сертификат PCA для Linux Kmod добавляется, чтобы упростить взаимодействие с клиентом при использовании решений Майкрософт, таких как Azure Site Recovery (ASR), который устанавливает модуль ядра. Модуль ядра ASR загружается без каких-либо действий клиента для предоставления ключа, так как модуль ядра ASR подписан с помощью доверенного сертификата "Linux Kmod PCA" служб Azure.

Инструкции по загрузке

Сертификаты пакетов, состоящие из P7b и .cer показывают центр подписи и сертификации. Скопируйте соответствующее содержимое и используйте средства для проверки и оценки сведений о сертификатах.

Выберите, чтобы скачать CRT, который следует для ЦС Microsoft Windows

Выберите, чтобы скачать CRT, который следует для ЦС Microsoft UEFI

Выберите, чтобы просмотреть содержимое P7B

Сертификат PCA для служб Azure для Linux:

-----BEGIN CERTIFICATE-----

MIIGrjCCBJagAwIBAgITMwAAAATCM9cMfybr0QAAAAAABDANBgkqhkiG9w0BAQwF

ADBbMQswCQYDVQQGEwJVUzEeMBwGA1UEChMVTWljcm9zb2Z0IENvcnBvcmF0aW9u

MSwwKgYDVQQDEyNNaWNyb3NvZnQgUlNBIFNlcnZpY2VzIFJvb3QgQ0EgMjAyMTAe

Fw0yMzA4MDgxODE0NTVaFw0zODA4MDgxODI0NTVaMFUxCzAJBgNVBAYTAlVTMR4w

HAYDVQQKExVNaWNyb3NvZnQgQ29ycG9yYXRpb24xJjAkBgNVBAMTHUF6dXJlIFNl

cnZpY2VzIExpbnV4IEttb2QgUENBMIICIjANBgkqhkiG9w0BAQEFAAOCAg8AMIIC

CgKCAgEAwQAMp1T5lFW9RKdeuXVts2Wcim44ObsCNa4PVMfdpiPNOCPCYFBkyB2o

k/s/8Is5pYxNkjcvNdYPKW+8E8IC1HU6Vj+jR+sdtuFX1mbYV9I4LWNZEWHr/FHn

A2lk8QLGwj9HfElQxKNjEtgkJPfvtp5B3XlPkhMzxZCdzqWZk9qNd8l9PaccSidC

m/BB8dBbf7MirXAphT9FPn5gNAUqmc2Sz2/HcGPp0n1X3VMf/9gemri/MEKScO6r

byLT7rpLnVUNWfSVARM35e0cFkyGfYtDh4LgrNUnl2lpZg/nvCdeR4k4mgYbYGWQ

EppENAJ8Hh3gxKiG7phYShxxG+x5NZdIqhBa71VGgrlqys/9ybZNsqW5iBjleflQ

L7SWz4vbZGkVNDQ1tpWF/UrM4rHfmLiXhofDmN3/lYZ4veeyMkktvmLk9RUcO9X4

MzKVipZGr9a6gDIU5obNAuD5enny3ejD1ny6azSbRY6YYgJx/zgxg93wbVgVMljy

ke8y0QDtZfDi078AuOWhrUzw4t87NfdlZ/NmAJIcildRaICDes6/kW5AOyCfZqV4

vXVD7dokC8pbt7hvmTZeWrGBTSPvo8PiJvRdhQYE2lDiOjtXFElcDG6/xs4XLrUy

P/U1L2Q7F7GgA46KhQILqYkJhmEgrSVc4EsZ2xDFmdHRpSM5EjsCAwEAAaOCAW8w

ggFrMA4GA1UdDwEB/wQEAwIBhjAQBgkrBgEEAYI3FQEEAwIBADAdBgNVHQ4EFgQU

aXzE9BoiCaer0GBMHxlvTYxXNdkwGQYJKwYBBAGCNxQCBAweCgBTAHUAYgBDAEEw

DwYDVR0TAQH/BAUwAwEB/zAfBgNVHSMEGDAWgBQODLFkab0tsdVrJqZH6lZOgMPt

ijBmBgNVHR8EXzBdMFugWaBXhlVodHRwOi8vd3d3Lm1pY3Jvc29mdC5jb20vcGtp

b3BzL2NybC9NaWNyb3NvZnQlMjBSU0ElMjBTZXJ2aWNlcyUyMFJvb3QlMjBDQSUy

MDIwMjEuY3JsMHMGCCsGAQUFBwEBBGcwZTBjBggrBgEFBQcwAoZXaHR0cDovL3d3

dy5taWNyb3NvZnQuY29tL3BraW9wcy9jZXJ0cy9NaWNyb3NvZnQlMjBSU0ElMjBT

ZXJ2aWNlcyUyMFJvb3QlMjBDQSUyMDIwMjEuY3J0MA0GCSqGSIb3DQEBDAUAA4IC

AQB2eZw8jfATH/wiLEpIA4Npc3+f6KhmsMlbC5o+ud3mkKMy7O3IgUP3nITvtFPV

ekyfGQZB3Hm0dOVCNaGZ6BLYD4iEXD6I1Z2XqUayKitGZaagOjAjr2piRpcwGSql

V8lVq1EfKH/iJYf/408D/hkH8M/6TQqZRSjpsmeX/PxYXKZrEKr6XQsUy1dGq7oR

UTc6WU0iy7WMagrqQAQlGpZpSehhoGvodwJoSGhPM9/GDIiEiwXT2hkswJX8/MQQ

T8O9Is0aLAgf+bwuk9Ng8TDNr/m8B2VXYrfcW2OTlJy7kXh8LmiQfxV7JtS8UKSx

OL+AXJtcAn3MBMscG+Lb3SGoQywGeNqCeeglIvMeOYhFrQ5WT3Ob04ZHAbt+aQ/r

psceMSMsE3RwcCANZhq98/6kh8cUsblmJbBgUV4pFJtEMjmUByZa8aRfABM7FUZ4

My/GJL6iPgcqzCTofkc7Z50Fa3NjXEyGzWMae3mS/djRePlr3RaTBTELCdtHVG/H

OFIyldD/wdlzvoOIkNc7UoIQPbjvxM0qCb6ruQiifCjvo8KFXjdmft/Dh3h60idH

g2Zz8q2u48vpBVBwxv5mJOF6ioYTpJpMtLfFgAOdTxIma89Ibja866Sr73Sg/J0b

KoeRpZWk8vqiJUl9PAk+JMqy8Fe/DoKq5OYT3zeZuVxGUQ==

-----END CERTIFICATE-----

Linux kmod PCA Details

Serial Number # 3300000004c233d70c7f26ebd1000000000004

Valid Until # 08/Aug/2038