Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

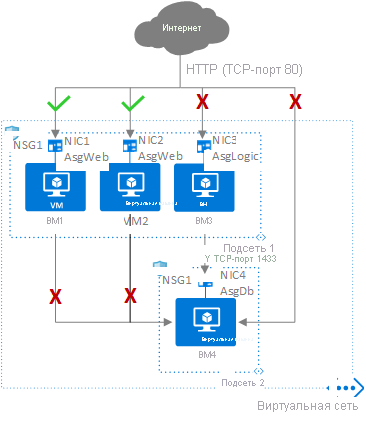

Группы безопасности приложений в виртуальной сети Azure позволяют настроить сетевую безопасность как естественное расширение структуры приложения, что позволяет группировать виртуальные машины и определять политики безопасности сети на основе этих групп. Вы можете повторно использовать политику безопасности в крупном масштабе без необходимости вручного управления явными IP-адресами. Платформа сама обрабатывает явные IP-адреса и множество наборов правил, позволяя вам сосредоточиться на бизнес-логике. Чтобы лучше понять группы безопасности приложений, рассмотрим следующий пример:

На предыдущем рисунке NIC1 и NIC2 — это члены группы безопасности приложений AsgWeb. NIC3 — это член группы безопасности приложений AsgLogic. NIC4 — это член группы безопасности приложений AsgDb. Хотя каждый сетевой интерфейс (сетевой адаптер) в этом примере является членом только одной группы безопасности приложений, сетевой интерфейс может быть членом нескольких групп безопасности приложений до ограничений Azure. Ни один из сетевых интерфейсов не имеет связанных групп безопасности сети. NSG1 связана с обеими подсетями и содержит следующие правила.

Allow-HTTP-Inbound-Internet

Это правило требуется для разрешения трафика из Интернета на веб-серверы. Так как входящий трафик из Интернета запрещен правилом безопасности DenyAllInbound по умолчанию, для групп безопасности приложений AsgLogic или AsgDb не требуется дополнительное правило.

| Priority | Source | Source ports | Destination | Destination ports | Protocol | Access |

|---|---|---|---|---|---|---|

| 100 | Internet | * | AsgWeb | 80 | TCP | Allow |

Deny-Database-All

Так как правило безопасности AllowVNetInBound по умолчанию разрешает все коммуникации между ресурсами в одной виртуальной сети, вам нужно это правило, чтобы запретить трафик от всех ресурсов.

| Priority | Source | Source ports | Destination | Destination ports | Protocol | Access |

|---|---|---|---|---|---|---|

| 120 | * | * | AsgDb | 1433 | Any | Deny |

Allow-Database-BusinessLogic

Это правило разрешает трафик из группы безопасности приложений AsgLogic в группу безопасности приложений AsgDb. Приоритет для этого правила выше, чем приоритет правила Deny-Database-All. Таким образом, это правило обрабатывается до правила Deny-Database-All, поэтому трафик из группы безопасности приложений AsgLogic разрешен, тогда как весь остальной трафик запрещен.

| Priority | Source | Source ports | Destination | Destination ports | Protocol | Access |

|---|---|---|---|---|---|---|

| 110 | AsgLogic | * | AsgDb | 1433 | TCP | Allow |

Сетевые интерфейсы, которые являются членами группы безопасности приложений, применяют правила группы безопасности сети, которые указывают его в качестве источника или назначения. Правила группы безопасности сети не влияют на другие сетевые интерфейсы. Если сетевой интерфейс не является членом группы безопасности приложений, правило не применяется к сетевому интерфейсу, даже если группа безопасности сети связана с подсетью.

Constraints

Группы безопасности приложений имеют следующие ограничения:

Существуют ограничения на количество групп безопасности приложений, которые можно использовать в подписке, и другие ограничения, связанные с группами безопасности приложений. Дополнительные сведения см. в разделе Ограничения сети.

Все сетевые интерфейсы, назначенные группе безопасности приложений, должны существовать в одной виртуальной сети, в которую входит первый сетевой интерфейс, назначенный группе безопасности приложений. Например, если группе безопасности приложений был первым назначен сетевой интерфейс с именем AsgWeb в виртуальной сети VNet1, все остальные сетевые интерфейсы, назначаемые ASGWeb, должны существовать в VNet1. Сетевые интерфейсы из разных виртуальных сетей нельзя добавлять в одну группу безопасности приложений.

Если указать группу безопасности приложений в качестве источника и назначения в правиле группы безопасности сети, сетевые интерфейсы в обеих группах безопасности приложений должны существовать в одной виртуальной сети.

- Например, AsgLogic содержит сетевые интерфейсы из VNet1 и AsgDb содержит сетевые интерфейсы из виртуальной сети 2. В этом случае невозможно назначить AsgLogic источником и AsgDb в качестве назначения в том же правиле группы безопасности сети. Все сетевые интерфейсы для групп безопасности исходного и целевого приложений должны существовать в одной виртуальной сети.

Tip

Чтобы свести к минимуму количество необходимых правил безопасности, спланируйте необходимые группы безопасности приложений. Создавайте правила с помощью тегов служб или групп безопасности приложений, а не отдельных IP-адресов или диапазонов IP-адресов, когда это возможно.

Next steps

- Узнайте, как создать группу безопасности сети.