Шлюз NAT и зоны доступности

Шлюз NAT — это зональный ресурс, то есть его можно развернуть и использовать из отдельных зон доступности. С помощью сценариев изоляции зон можно сопоставить ресурсы зонального шлюза NAT с зонально назначенными ресурсами на основе IP-адресов (например, виртуальными машинами), чтобы обеспечить устойчивость зоны к сбоям. Просмотрите этот документ, чтобы получить представление об этих понятиях и узнать рекомендации по общему проектированию.

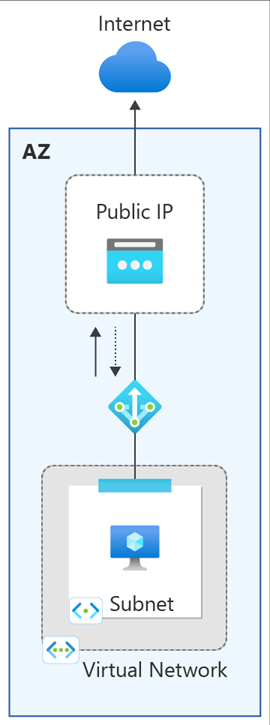

Рис. 1. Зональное развертывание шлюза NAT.

Шлюз NAT может быть назначен определенной зоне в пределах региона или без зоны. Какое свойство зоны, выбранное для ресурса шлюза NAT, также сообщает свойству зоны общедоступного IP-адреса, который также можно использовать для исходящего подключения.

Шлюз NAT включает встроенную устойчивость

Виртуальные сети и их подсети являются региональными. Подсети не ограничиваются зоной. Хотя шлюз NAT является зональным ресурсом, это высоконадежный способ исходящего подключения к Интернету из подсетей виртуальной сети. Шлюз NAT использует программно-определяемую сеть для работы в качестве полностью управляемой и распределенной службы. Инфраструктура шлюза NAT включает встроенную избыточность. Она позволяет продолжать работу даже в случае сбоя нескольких компонентов инфраструктуры. Зоны доступности повышают устойчивость с помощью сценариев изоляции зон для шлюза NAT.

Зональный

Ресурс шлюза NAT можно разместить в определенной зоне для региона. При развертывании шлюза NAT в определенной зоне он предоставляет исходящее подключение к Интернету явным образом из этой зоны. Ресурсы шлюза NAT, назначенные зоне доступности, могут быть присоединены к общедоступным IP-адресам из одной зоны или избыточных между зонами. Общедоступные IP-адреса из другой зоны доступности или не допускаются.

Шлюз NAT может обеспечить исходящее подключение для виртуальных машин из других зон доступности, отличных от собственной. Подсеть виртуальной машины должна быть настроена для ресурса шлюза NAT для обеспечения исходящего подключения. Кроме того, для одного ресурса шлюза NAT можно настроить несколько подсетей.

Хотя виртуальные машины в подсетях из разных зон доступности можно настроить для отдельного зонального ресурса шлюза NAT, эта конфигурация не является самой эффективной для обеспечения устойчивости зоны к зональным сбоям. Дополнительные сведения о защите от зональных сбоев см. в разделе Рекомендации по проектированию далее в этой статье.

Незональный

Если во время развертывания ресурса шлюза NAT не выбрана зона, шлюз NAT по умолчанию не помещается в зону . Если шлюз NAT помечен как Без зоны, Azure поместит ресурс в одну из зон за вас. Нет видимости, в какой зоне Azure выбирается шлюз NAT. После развертывания шлюза NAT вы не сможете изменить зональные конфигурации. Ресурсы шлюза NAT без зоны, хотя зональные ресурсы все равно можно связать с общедоступными IP-адресами, которые принадлежат к зоне, имеют пометку "без зоны" или имеют избыточность между зонами.

Рекомендации по проектированию

Теперь, когда вы ознакомились со свойствами, связанными с зонами, для шлюза NAT, изучите следующие рекомендации по проектированию для обеспечения высокой устойчивости исходящих подключений из виртуальных сетей Azure.

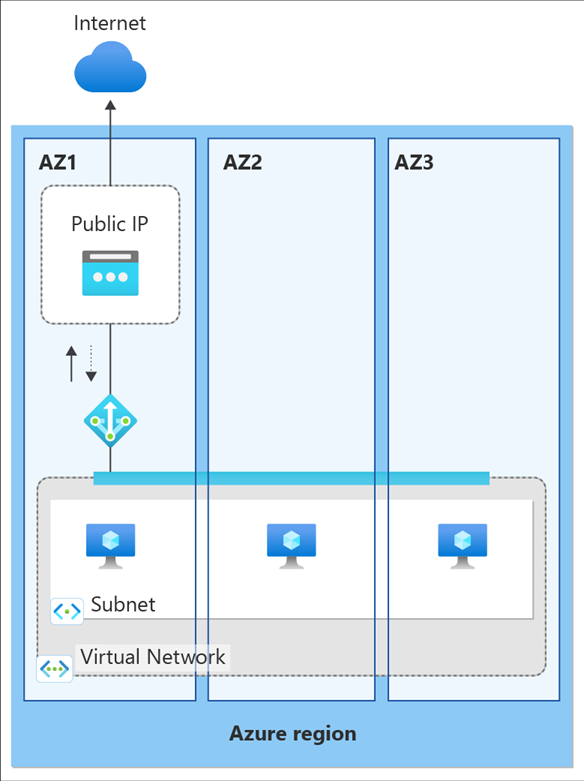

Отдельный зональный ресурс шлюза NAT для ресурсов в нескольких зонах

Отдельный зональный ресурс шлюза NAT можно настроить для подсети с виртуальными машинами, которые работают в нескольких зонах доступности, или для нескольких подсетей с разными зональными виртуальными машинами. При настройке этого типа развертывания шлюз NAT предоставляет исходящее подключение к Интернету для всех ресурсов подсети из определенной зоны, в которой находится шлюз NAT. Если зона, в которую развертывается шлюз NAT, выходит из строя, то исходящие подключения во всех экземплярах виртуальных машин, связанных с шлюзом NAT, будут отключены. Эта настройка не обеспечивает оптимальную устойчивость зоны.

Рис. 2. Единый зональный ресурс шлюза NAT для ресурсов с несколькими зонами не предоставляет эффективный метод устойчивости между зонами от сбоев.

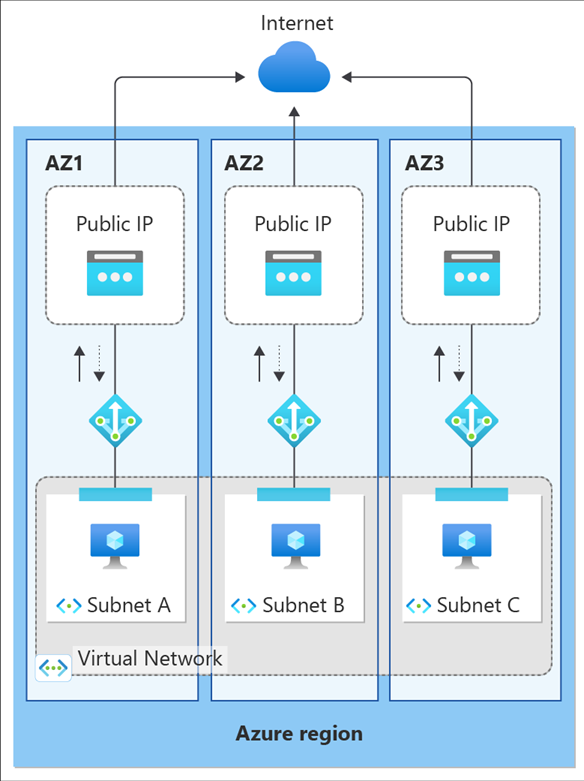

Зональный ресурс шлюза NAT для каждой зоны в регионе для обеспечения устойчивости зоны

Зональное обязательство для сценариев изоляции зоны действует, если экземпляр виртуальной машины, использующий ресурс шлюза NAT, находится в той же зоне, что и ресурс шлюза NAT и его общедоступные IP-адреса. Чтобы изолировать зону, создайте зональный стек для каждой зоны доступности. Этот зональный стек состоит из экземпляров виртуальных машин, ресурса шлюза NAT с общедоступными IP-адресами или префиксом в подсети в одной зоне.

Рис. 3. Зональная изоляция путем создания зональных стеков с тем же шлюзом NAT NAT зоны, общедоступными IP-адресами и виртуальными машинами обеспечивает лучший способ обеспечения устойчивости зон к сбоям.

Примечание.

Создание зональных стеков для каждой зоны доступности в регионе является наиболее эффективным способом для обеспечения устойчивости зон к сбоям для шлюза NAT. Однако конфигурация ths защищает только оставшиеся зоны доступности, в которых произошел сбой. При этой конфигурации сбой исходящего подключения из-за сбоя зоны изолирован от конкретной зоны. Сбой не повлияет на другие зональные стеки, в которых развертываются другие шлюзы NAT с собственными подсетями и зональными общедоступными IP-адресами.

Интеграция входящих подключений с подсистемой балансировки нагрузки цен. категории "Стандартный"

Если для вашего сценария требуются входящие конечные точки, у вас есть два варианта:

| Вариант | Расписание | Пример | Pro | Против |

|---|---|---|---|---|

| (1) | Согласование входящих конечных точек с соответствующими зональными стеками, созданными для исходящего трафика. | Создание подсистемы балансировки нагрузки ценовой категории "Стандартный" с зональным внешним интерфейсом. | Одинаковая модель сбоев для входящих и исходящих подключений. Проще в использовании. | Обычное имя системы доменных имен (DNS) должно маскировать отдельные IP-адреса для каждой зоны. |

| (2) | Наложите зональные стеки с помощью входящего трафика между зонами. | Создание подсистемы балансировки нагрузки ценовой категории "Стандартный" с избыточным между зонами внешним интерфейсом. | Один IP-адрес для входящей конечной точки. | Разные модели сбоев для входящих и исходящих подключений. Сложнее в использовании. |

Примечание.

Обратите внимание, что зональная конфигурация подсистемы балансировки нагрузки работает по-разному от шлюза NAT. Выбор зоны доступности подсистемы балансировки нагрузки является синонимом выбора зоны внешнего IP-адреса. Для общедоступных подсистем балансировки нагрузки, если общедоступный IP-адрес в интерфейсе подсистемы балансировки нагрузки является избыточным по зонам, то подсистема балансировки нагрузки также является избыточной по зонам. Если общедоступный IP-адрес в интерфейсе подсистемы балансировки нагрузки зональный, подсистема балансировки нагрузки также будет назначена той же зоне.

Ограничения

- После развертывания зоны для шлюза NAT нельзя изменить, обновить или создать.

Следующие шаги

- Дополнительные сведения о регионах и зонах доступности Azure см. в этой статье.

- Дополнительные сведения о шлюзе Azure NAT

- Узнайте больше об Azure Load Balancer.