Что такое NAT-шлюз Azure?

Шлюз NAT Azure — это полностью управляемая и высоко отказоустойчивая служба преобразования сетевых адресов (NAT). Шлюз Azure NAT позволяет всем экземплярам в частной подсети подключаться к Интернету, оставаясь полностью закрытым. Незапрошенные входящие подключения из Интернета не разрешены через шлюз NAT. Только пакеты, поступающие в качестве пакетов ответа для исходящего подключения, могут передаваться через шлюз NAT.

Шлюз NAT предоставляет динамические функции портов SNAT для автоматического масштабирования исходящего подключения и снижения риска нехватки портов SNAT.

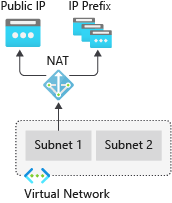

Рисунок. Шлюз NAT Azure

Шлюз NAT Azure обеспечивает исходящее подключение для многих ресурсов Azure, в том числе:

Виртуальные машины Azure или масштабируемые наборы виртуальных машин в частной подсети.

кластеры Служба Azure Kubernetes (AKS).

Группа контейнеров Azure.

Приложения-функции Azure.

экземпляры служб приложение Azure (веб-приложения, REST API и мобильные серверные серверы) через интеграцию виртуальной сети.

Azure Databricks или с внедрением виртуальной сети.

Преимущества шлюза NAT Azure

Простая настройка

Развертывания намеренно упрощаются с помощью шлюза NAT. Подключите шлюз NAT к подсети и общедоступному IP-адресу и сразу же подключите исходящий трафик к Интернету. Требуется нулевая конфигурация обслуживания и маршрутизации. Более общедоступные IP-адреса или подсети можно добавлять позже без влияния на существующую конфигурацию.

Ниже приведен пример настройки шлюза NAT.

Создайте незональный или зональный шлюз NAT.

Назначьте общедоступный IP-адрес или префикс общедоступного IP-адреса.

Настройте использование шлюза NAT в подсети виртуальной сети.

При необходимости измените время ожидания простоя протокола управления передачей (TCP) (необязательно). Проверьте таймеры, прежде чем изменять значения по умолчанию.

Безопасность

Шлюз NAT основан на модели безопасности сети нулевого доверия и по умолчанию является безопасным. При использовании шлюза NAT частные экземпляры в подсети не нуждаются в общедоступных IP-адресах для доступа к Интернету. Частные ресурсы могут достигать внешних источников за пределами виртуальной сети по исходному сетевому адресу, превратив (SNAT) в статические общедоступные IP-адреса или префиксы шлюза NAT. Вы можете предоставить непрерывный набор IP-адресов для исходящего подключения с помощью префикса общедоступного IP-адреса. На основе этого предсказуемого списка IP-адресов можно настроить правила брандмауэра назначения.

Устойчивость

Шлюз NAT Azure — это полностью управляемая и распределенная служба. Она не зависит от отдельных вычислительных экземпляров, таких как виртуальные машины или одно физическое устройство шлюза. Шлюз NAT всегда располагает несколькими доменами сбоя и может выдерживать многочисленные сбои без простоя. Программно-определяемая сеть обеспечивает высокую устойчивость шлюза NAT.

Масштабируемость

Шлюз NAT масштабируется после создания. Действия по расширению или масштабированию выполнять не требуется. Azure управляет операцией шлюза NAT для вас.

Подключите шлюз NAT к подсети, чтобы обеспечить исходящее подключение ко всем частным ресурсам в этой подсети. Все подсети в виртуальной сети могут использовать один и тот же ресурс шлюза NAT. Исходящее подключение можно масштабировать, назначив до 16 общедоступных IP-адресов или префикс общедоступного IP-адреса /28 размера шлюзу NAT. Если шлюз NAT связан с префиксом общедоступного IP-адреса, выполняется автоматическое масштабирование до количества IP-адресов, необходимых для исходящего подключения.

Производительность

Шлюз NAT Azure — это программное обеспечение, определяемая сетью. Каждый шлюз NAT может обрабатывать до 50 Гбит/с данных для исходящего и возвращаемого трафика.

Шлюз NAT не влияет на пропускную способность сети вычислительных ресурсов. Узнайте подробнее о производительности шлюза NAT.

Основы шлюза NAT Azure

Исходящее соединение

Шлюз NAT — это рекомендуемый метод для исходящего подключения.

- Сведения о переносе исходящего доступа к шлюзу NAT из исходящего доступа по умолчанию или правил исходящего трафика подсистемы балансировки нагрузки см. в статье "Миграция исходящего доступа к шлюзу NAT Azure".

Примечание.

30 сентября 2025 г. исходящий доступ по умолчанию для новых развертываний будет прекращен. Вместо этого рекомендуется использовать явную форму исходящего подключения, например шлюз NAT.

Исходящий трафик определяется на уровне подсети с шлюзом NAT. Шлюз NAT заменяет назначение интернета по умолчанию подсети.

Конфигурации маршрутизации трафика не требуются для использования шлюза NAT.

Шлюз NAT позволяет создавать потоки из виртуальной сети к службам за пределами вашей виртуальной сети. Возврат трафика из Интернета разрешен только в ответ на активный поток. Службы за пределами виртуальной сети не могут инициировать входящие подключения через шлюз NAT.

Шлюз NAT имеет приоритет над другими методами исходящего подключения, включая подсистему балансировки нагрузки, общедоступные IP-адреса уровня экземпляра и Брандмауэр Azure.

Если шлюз NAT настроен на виртуальную сеть, в которой уже существует другой метод исходящего подключения, шлюз NAT перенаправит весь исходящий трафик вперед. Поток трафика для существующих подключений в Azure Load Balancer отсутствует. Все новые подключения используют шлюз NAT.

Шлюз NAT не имеет ограничений по портам SNAT, определенных для исходящего доступа по умолчанию и в правилах для исходящего трафика подсистемы балансировки нагрузки.

Шлюз NAT поддерживает только протоколы ПРОТОКОЛА TCP и пользовательской диаграммы данных (UDP). Протокол сообщений управления Интернетом (ICMP) не поддерживается.

Маршруты трафика

Подсеть имеет системный маршрут по умолчанию, который направляет трафик с назначением 0.0.0.0/0 в Интернет автоматически. После настройки шлюза NAT в подсети обмен данными между виртуальными машинами, существующими в подсети, в Интернете будет определять приоритет с помощью общедоступного IP-адреса шлюза NAT.

При создании определяемого пользователем маршрута (UDR) в таблице маршрутов подсети для трафика 0.0.0.0/0 по умолчанию для этого трафика переопределяется. UDR, который отправляет трафик 0.0.0.0/0/0 на виртуальное устройство или шлюз виртуальной сети (VPN-шлюз и ExpressRoute) в качестве типа следующего прыжка вместо переопределения подключения шлюза NAT к Интернету.

Исходящее подключение следует этому порядку приоритета между различными методами маршрутизации и исходящего подключения:

- UDR для следующего прыжка Виртуальный модуль или шлюз шлюза NAT шлюза NAT на уровне общедоступного IP-адреса шлюза >> виртуальной машины в правилах исходящего трафика >> подсистемы балансировки нагрузки виртуальной >> машины >> по умолчанию в Интернет.

Конфигурации шлюза NAT

Несколько подсетей в одной виртуальной сети могут использовать один или несколько разных шлюзов NAT.

К одной подсети невозможно прикрепить несколько шлюзов NAT.

Шлюз NAT не распространяется на несколько виртуальных сетей.

Шлюз NAT нельзя развернуть в подсети шлюза.

Ресурс шлюза NAT может использовать до 16 IP-адресов в любом сочетании следующих типов:

Общедоступные IP-адреса.

Префиксы общедоступного IP-адреса.

Общедоступные IP-адреса и префиксы, производные от пользовательских префиксов IP-адресов (BYOIP), см. дополнительные сведения о префиксе пользовательского IP-адреса (BYOIP).

Шлюз NAT нельзя связать с общедоступными IP-адресами IPv6 или префиксом общедоступных IP-адресов IPv6.

Шлюз NAT можно использовать с подсистемой балансировки нагрузки с помощью правил исходящего трафика для обеспечения исходящего подключения с двумя стеками. См . два исходящих подключения стека с помощью шлюза NAT и подсистемы балансировки нагрузки.

Шлюз NAT работает с любым сетевым интерфейсом виртуальной машины или конфигурацией IP-адресов. Шлюз NAT может использовать несколько IP-конфигураций SNAT в сетевом интерфейсе.

Шлюз NAT может быть связан с Брандмауэр Azure подсетью в виртуальной сети концентратора и предоставлять исходящее подключение из периферийных виртуальных сетей, пиринговых к концентратору. Дополнительные сведения см. в статье Брандмауэр Azure интеграции с шлюзом NAT.

Зоны доступности

Шлюз NAT можно создать в определенной зоне доступности или поместить в нее.

Шлюз NAT можно изолировать в определенной зоне при создании сценариев изоляции зоны. Это развертывание называется зональным развертыванием. После развертывания шлюза NAT невозможно изменить выбор зоны.

Шлюз NAT по умолчанию не помещается в зону . Незональный шлюз NAT помещается в зону для вас в Azure.

Шлюз NAT и основные ресурсы

Шлюз NAT совместим со стандартными общедоступными IP-адресами или ресурсами префикса общедоступных IP-адресов или сочетанием обоих.

Базовые ресурсы, такие как базовая подсистема балансировки нагрузки или основные общедоступные IP-адреса, несовместимы с шлюзом NAT. Шлюз NAT нельзя использовать с подсетями, где существуют основные ресурсы. Базовая подсистема балансировки нагрузки и базовый общедоступный IP-адрес можно обновить до уровня "Стандартный", чтобы работать с шлюзом NAT.

Дополнительные сведения об обновлении подсистемы балансировки нагрузки с уровня "Базовый" до уровня "Стандартный" см. в статье Об обновлении общедоступной базовой подсистемы балансировки нагрузки Azure.

Дополнительные сведения об обновлении общедоступного IP-адреса с уровня "базовый" до "стандартный" см. в статье об обновлении общедоступного IP-адреса.

Дополнительные сведения об обновлении базового общедоступного IP-адреса, подключенного к виртуальной машине с базовой до стандартной, см. в статье Об обновлении базового общедоступного IP-адреса, подключенного к виртуальной машине.

Время ожидания подключения и таймеры

Шлюз NAT отправляет пакет сброса TCP (RST) для любого потока подключения, который он не распознает как существующее подключение. Поток подключения больше не существует, если достигнуто время ожидания простоя шлюза NAT или подключение было закрыто ранее.

Когда отправитель трафика в неисправном потоке подключения получает пакет TCP RST шлюза NAT, подключение больше не используется.

Порты SNAT недоступны для повторного использования в той же конечной точке назначения после закрытия подключения. Шлюз NAT помещает порты SNAT в состояние охлаждения, прежде чем их можно повторно использовать для подключения к той же конечной точке назначения.

Продолжительность повторного использования порта SNAT (охлаждения) зависит от того, как подключение закрывается. Дополнительные сведения см. в разделе Таймеры повторного использования портов.

По умолчанию время ожидания в режиме простоя для TCP-подключения равно 4 минутам, но его можно увеличить до 120 минут. Любое действие с потоком также может повлечь сброс таймера простоя, в том числе проверка активности TCP-подключения. Дополнительные сведения см. в разделе Таймеры тайм-аута простоя.

Трафик UDP имеет время ожидания простоя в течение 4 минут, которые нельзя изменить.

Трафик UDP имеет таймер повторного использования порта в 65 секунд, для которого порт находится в удержании, прежде чем он доступен для повторного использования в той же конечной точке назначения.

Соглашение о ценах и уровне обслуживания (SLA)

Цены на шлюз NAT Azure см. в разделе о ценах на шлюз NAT.

Дополнительные сведения об уровне обслуживания см. в статье об уровне обслуживания для шлюза NAT Azure.

Следующие шаги

Дополнительные сведения о создании и проверке шлюза NAT см. в кратком руководстве по созданию шлюза NAT с помощью портал Azure.

Дополнительные сведения о шлюзе NAT Azure см. в статье "Как улучшить исходящее подключение с помощью шлюза Azure NAT".

Дополнительные сведения о ресурсе шлюза NAT см. в разделе ресурса шлюза NAT.

Дополнительные сведения о шлюзе Azure NAT см. в следующем модуле:

- Модуль Learn. Общие сведения о шлюзе NAT Azure.

Дополнительные сведения об параметрах архитектуры для шлюза NAT Azure см. в обзоре Azure NAT-шлюза Azure NAT.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по