Создание, изменение и удаление пиринга в виртуальной сети

Узнайте, как создавать, изменять и удалять пиринг в виртуальной сети. Пиринг между виртуальными сетями позволяет подключать виртуальные сети в одном регионе и в разных регионах (также известных как глобальный пиринг виртуальная сеть) через магистральную сеть Azure. После создания пиринга управление виртуальными сетями все равно осуществляется как отдельными ресурсами. Если у вас нет опыта работы с пиринговой связью между виртуальными сетями, вы можете узнать больше, изучив обзорную статью или пройдя учебник.

Необходимые компоненты

Если у вас нет учетной записи Azure с активной подпиской, создайте учетную запись бесплатно. Прежде чем перейти к оставшейся части этой статьи, выполните одну из следующих задач:

Войдите в портал Azure с помощью учетной записи Azure с необходимыми разрешениями для работы с пирингами.

Создание пиринга

Прежде чем создавать пиринг, ознакомьтесь с требованиями и ограничениями, а также с требуемыми разрешениями.

В поле поиска в верхней части портал Azure введите виртуальную сеть. В результатах поиска выберите Виртуальные сети.

В виртуальных сетях выберите сеть, для которой нужно создать пиринг.

Выберите пиринги в параметрах.

Выберите Добавить.

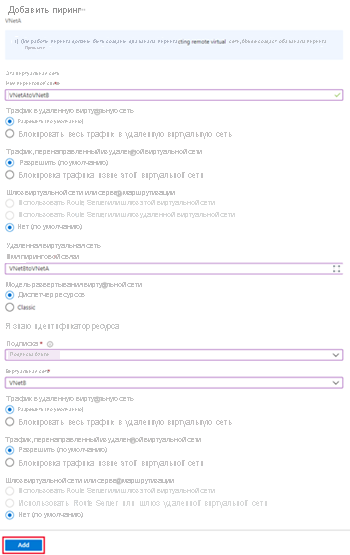

Введите или выберите значения для следующих параметров, а затем нажмите кнопку "Добавить".

Настройки Описание Сводка по удаленной виртуальной сети Имя пиринговой связи Имя пиринга из локальной виртуальной сети. Имя должно быть уникальным в пределах виртуальной сети. Модель развертывания виртуальной сети Выберите модель развертывания виртуальной сети, с которой нужно установить пиринг. Я знаю идентификатор ресурса Если у вас есть доступ на чтение к виртуальной сети, с которой нужно установить пиринг, не устанавливайте этот флажок. Если у вас нет доступа на чтение к виртуальной сети или подписке, с которой вы хотите выполнить пиринг, установите этот флажок. ИД ресурса Это поле отображается при проверке флажка "Идентификатор ресурса". Введенный идентификатор ресурса должен принадлежать виртуальной сети, находящейся в том же (или другом поддерживаемом) регионе Azure, что и исходная виртуальная сеть.

Полный идентификатор ресурса выглядит примерно так./subscriptions/<Id>/resourceGroups/<resource-group-name>/providers/Microsoft.Network/virtualNetworks/<virtual-network-name>

Идентификатор ресурса для виртуальной сети можно получить, просмотрев свойства виртуальной сети. Сведения о просмотре свойств виртуальной сети см. в разделе Просмотр виртуальных сетей и параметров. Разрешения пользователя должны быть назначены, если подписка связана с другим клиентом Microsoft Entra, чем подписка с виртуальной сетью, которую вы пиринговаете. Добавьте пользователя из каждого клиента в качестве гостевого пользователя в противоположном клиенте.Отток подписок Выберите подписку виртуальной сети, с которой нужно установить пиринг. В списке указана одна или несколько подписок в зависимости от того, у скольких подписок в вашей учетной записи есть доступ на чтение. Виртуальная сеть Выберите удаленную виртуальную сеть. Параметры пиринга удаленной виртуальной сети Разрешить одноранговой виртуальной сети доступ к виртуальной сети "vnet-1" По умолчанию этот параметр выбран.

— Выберите этот параметр, чтобы разрешить трафик из одноранговой виртуальной сети в vnet-1. Этот параметр позволяет взаимодействовать между концентратором и периферийным сетевым топологией и позволяет виртуальной машине в одноранговой виртуальной сети взаимодействовать с виртуальной машиной в виртуальной сети "vnet-1". Тег службы VirtualNetwork для групп безопасности сети включает виртуальную сеть и пиринговую виртуальную сеть при выборе этого параметра. Дополнительные сведения о тегах служб см. в разделе тегов службы Azure.Разрешить пиринговой виртуальной сети получать переадресованный трафик из "vnet-1" Этот параметр не выбран по умолчанию.

Включение этого параметра позволит одноранговой виртуальной сети получать трафик из виртуальных сетей, пиринговых в "vnet-1". Например, если виртуальная сеть-2 имеет NVA, которая получает трафик извне виртуальной сети-2, который пересылается в виртуальную сеть-1, можно выбрать этот параметр, чтобы разрешить этому трафику доступ к виртуальной сети-1 из виртуальной сети-2. Если эта возможность активирована, перенаправленный трафик передается с помощью пирингового подключения, но при этом определяемые пользователем маршруты или виртуальные модули сетей не создаются. Определяемые пользователем маршруты или виртуальные модули сетей создаются отдельно.Разрешить шлюзу или серверу маршрутизации в пиринговой виртуальной сети перенаправить трафик в "vnet-1" Этот параметр по умолчанию не выбран.

— Включение этого параметра позволит "vnet-1" получать трафик от шлюза одноранговых виртуальных сетей или сервера маршрутизации. Чтобы включить этот параметр, пиринговая виртуальная сеть должна содержать шлюз или сервер маршрутов.Включите пиринговую виртуальную сеть для использования удаленного шлюза или сервера маршрутов "vnet-1" Этот параметр не выбран по умолчанию.

Этот параметр можно включить, только если "vnet-1" имеет удаленный шлюз или сервер маршрутизации, а "vnet-1" позволяет "Разрешить шлюзу в "vnet-1" перенаправить трафик в одноранговую виртуальную сеть. Этот параметр можно включить только в одном из пиринговых виртуальных сетей.

Этот параметр также можно выбрать, если вы хотите, чтобы эта виртуальная сеть использовал удаленный сервер маршрутизации для обмена маршрутами, см . раздел Azure Route Server.

ЗАМЕТКА: Вы не можете использовать удаленные шлюзы, если у вас уже есть шлюз, настроенный в виртуальной сети. Дополнительные сведения об использовании шлюза для транзита см. в статье "Настройка VPN-шлюза для передачи в пиринг виртуальной сети".Сводка по локальной виртуальной сети Имя пиринговой связи Имя пиринга из удаленной виртуальной сети. Имя должно быть уникальным в пределах виртуальной сети. Параметры пиринга локальной виртуальной сети Разрешить "vnet-1" доступ к одноранговой виртуальной сети По умолчанию этот параметр выбран.

— Выберите этот параметр, чтобы разрешить трафик из "vnet-1" в пиринговую виртуальную сеть. Этот параметр позволяет обмениваться данными между концентратором и периферийными сетевыми топологиями и позволяет виртуальной машине в виртуальной сети "vnet-1" взаимодействовать с виртуальной машиной в одноранговой виртуальной сети.Разрешить "vnet-1" получать перенаправленный трафик из одноранговой виртуальной сети Этот параметр не выбран по умолчанию.

Включение этого параметра позволит "vnet-1" получать трафик из виртуальных сетей, пиринговых в пиринговую виртуальную сеть. Например, если у виртуальной сети-2 есть NVA, которая получает трафик извне виртуальной сети-2, который перенаправляется в виртуальную сеть-1, этот параметр можно выбрать, чтобы разрешить этот трафик для доступа к виртуальной сети-1 из виртуальной сети-2. Если эта возможность активирована, перенаправленный трафик передается с помощью пирингового подключения, но при этом определяемые пользователем маршруты или виртуальные модули сетей не создаются. Определяемые пользователем маршруты или виртуальные модули сетей создаются отдельно.Разрешить шлюзу или серверу маршрутизации в vnet-1 перенаправить трафик в пиринговую виртуальную сеть. Этот параметр по умолчанию не выбран.

— Включение этого параметра позволит одноранговой виртуальной сети получать трафик от шлюза vnet-1 или сервера маршрутизации. Чтобы включить этот параметр, "vnet-1" должен содержать шлюз или сервер маршрутизации.Разрешить "vnet-1" использовать удаленный шлюз или сервер маршрутизации одноранговых виртуальных сетей Этот параметр не выбран по умолчанию.

Этот параметр можно включить, только если одноранговая виртуальная сеть имеет удаленный шлюз или сервер маршрутизации, а одноранговая виртуальная сеть позволяет "Разрешить шлюзу в пиринговой виртуальной сети перенаправить трафик в "vnet-1". Этот параметр можно включить только в одном из пирингов vnet-1.

Примечание.

Если вы используете шлюз виртуальная сеть для передачи локального трафика транзитивно в пиринговую виртуальную сеть, то для локального VPN-устройства необходимо задать значение "интересный". Возможно, потребуется добавить все адреса CIDR виртуальной сети Azure в конфигурацию VPN-туннеля SITE-2-Site IPSec на локальном VPN-устройстве. Адреса CIDR включают такие ресурсы, как концентратор, периферийные устройства и пулы IP-адресов типа "Точка 2- сайта". В противном случае локальные ресурсы не смогут обмениваться данными с ресурсами в одноранговой виртуальной сети. Интересный трафик передается через связи безопасности этапа 2. Связь безопасности создает выделенный VPN-туннель для каждой указанной подсети. Локальный и VPN-шлюз уровень Azure должны поддерживать одинаковое количество туннелей VPN типа "сеть 2-сеть" и подсетей виртуальной сети Azure. В противном случае локальные ресурсы не смогут обмениваться данными с ресурсами в одноранговой виртуальной сети. Обратитесь к локальной документации по VPN, чтобы создать ассоциации безопасности этапа 2 для каждой указанной подсети виртуальной сети Azure.

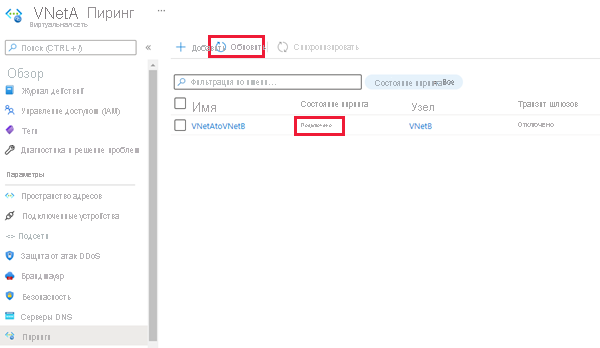

Нажмите кнопку "Обновить " через несколько секунд, а состояние пиринга изменится с обновления на подключенное.

Пошаговые инструкции по реализации пиринга между виртуальными сетями из разных подписок и с разными моделями развертывания приведены в разделе Дальнейшие действия.

Просмотр или изменение параметров пиринга

Прежде чем изменять пиринг, ознакомьтесь с требованиями и ограничениями, а также с требуемыми разрешениями.

В поле поиска в верхней части портал Azure введите виртуальную сеть. В результатах поиска выберите Виртуальные сети.

Выберите виртуальную сеть, которую вы хотите просмотреть или изменить параметры пиринга в виртуальных сетях.

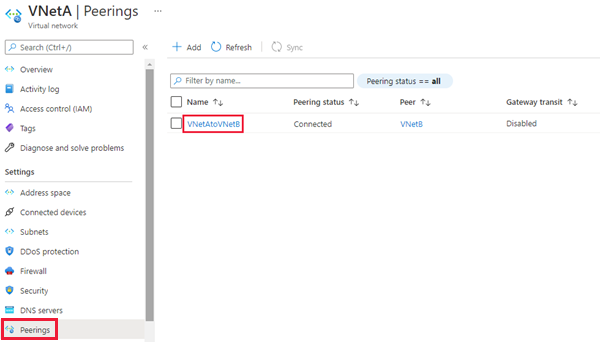

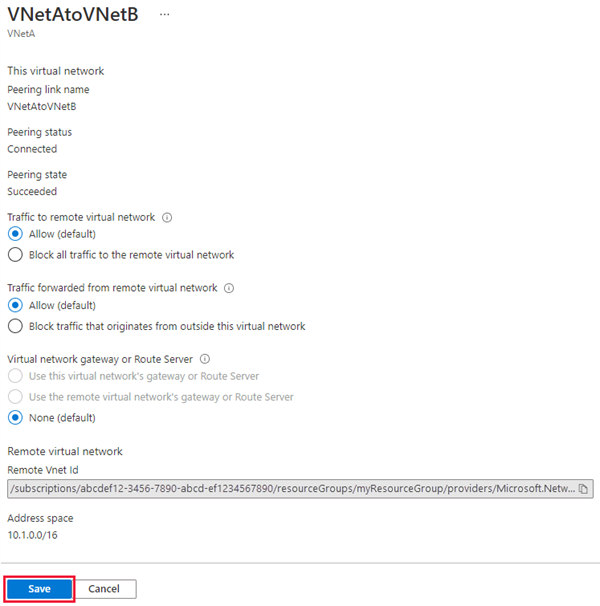

Выберите пиринги в параметрах , а затем выберите пиринг, для которого нужно просмотреть или изменить параметры.

Измените соответствующий параметр. С возможными значениями для каждого параметра можно ознакомиться в описании шага 4 в разделе о создании пиринга. Чтобы завершить изменение конфигурации, нажмите кнопку Сохранить.

Удаление пиринга

Перед удалением пиринга ознакомьтесь с требованиями и ограничениями и необходимыми разрешениями.

При удалении пиринга между двумя виртуальными сетями трафик больше не может передаваться между виртуальными сетями. Если вы хотите, чтобы виртуальные сети могли взаимодействовать иногда, но не всегда, а не удалять пиринг, отмените выбор параметра "Разрешить трафик к удаленной виртуальной сети ", если вы хотите заблокировать трафик к удаленной виртуальной сети. Возможно, вам будет удобнее отключать и включать доступ к сети, чем удалять и повторно создавать пиринг.

В поле поиска в верхней части портал Azure введите виртуальную сеть. В результатах поиска выберите Виртуальные сети.

Выберите виртуальную сеть, которую вы хотите просмотреть или изменить параметры пиринга в виртуальных сетях.

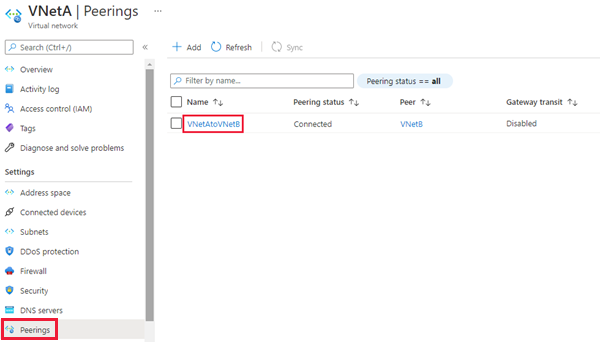

Выберите пиринги в параметрах.

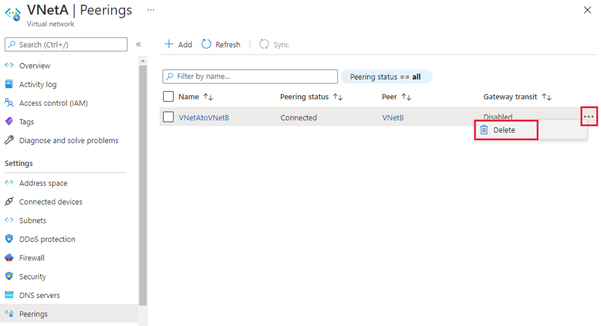

Выберите поле рядом с пирингом, который вы хотите удалить, и нажмите кнопку "Удалить".

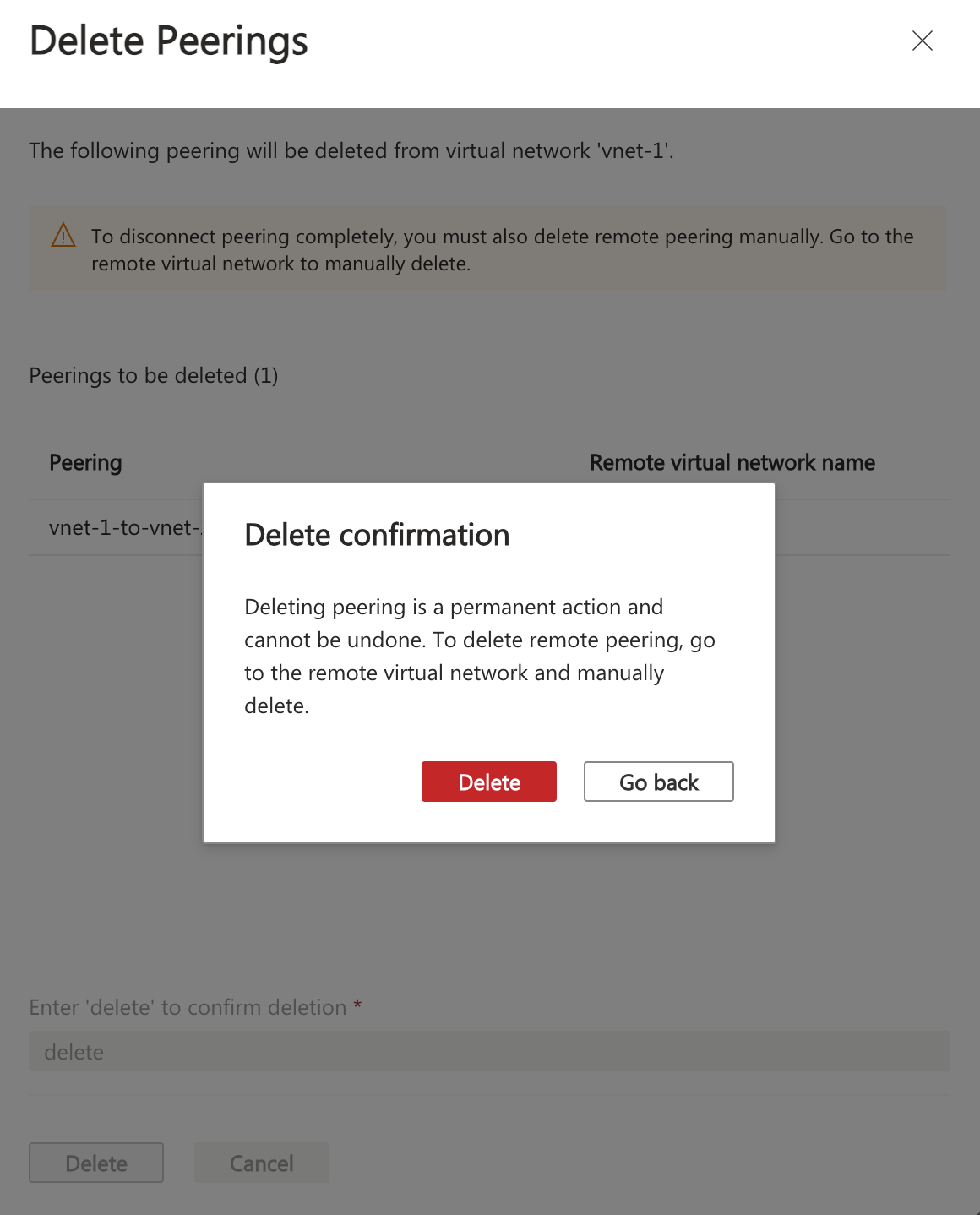

В разделе "Удалить пиринги" введите удаление в поле подтверждения и нажмите кнопку "Удалить".

Примечание.

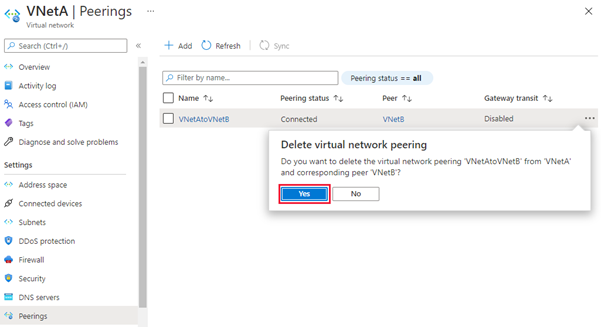

При удалении пиринга виртуальной сети из виртуальной сети также будет удален пиринг из удаленной виртуальной сети.

Выберите "Удалить" , чтобы подтвердить удаление в подтверждении удаления.

Требования и ограничения

Пиринг между виртуальными сетями можно создать в одном регионе или в разных регионах. Пиринговые виртуальные сети в разных регионах также называются глобальными виртуальная сеть пиринга.

При создании пиринга глобальных виртуальных сетей одноранговые виртуальные сети могут существовать в любом регионе общедоступного облака Azure, регионах облака Azure для Китая или в регионах облака для государственных организаций. Пиринг между облаками невозможен. Например, виртуальная сеть в общедоступном облаке Azure не может быть одноранговой в виртуальной сети в Microsoft Azure, управляемой облаком 21Vianet.

Если часть пиринга является частью пиринга, виртуальная сеть не может быть перемещена. Если необходимо переместить виртуальную сеть в другую группу ресурсов или подписку, необходимо удалить пиринг, переместить виртуальную сеть и повторно создать пиринг.

Ресурсы в одной виртуальной сети не могут взаимодействовать с внешним IP-адресом базовой подсистемы балансировки нагрузки (внутренней или общедоступной) в глобально одноранговой виртуальной сети. Поддержка базовой подсистемы балансировки нагрузки существует только в одном регионе. Поддержка стандартной подсистемы балансировки нагрузки существует для пиринга виртуальная сеть и глобального пиринга виртуальная сеть. Некоторые службы, использующие базовую подсистему балансировки нагрузки, не работают над пирингом глобальной виртуальной сети. Дополнительные сведения см. в разделе "Ограничения, связанные с глобальными виртуальная сеть пирингом и подсистемами балансировки нагрузки".

Вы можете использовать удаленные шлюзы или разрешить транзит шлюза в одноранговых глобальных виртуальных сетях и одноранговых локальных виртуальных сетях.

Виртуальные сети могут находиться в одной или разных подписках. При одноранговых виртуальных сетях в разных подписках обе подписки могут быть связаны с тем же или другим клиентом Microsoft Entra. Если у вас еще нет клиента AD, можно создать его.

У одноранговых виртуальных сетей должны быть неперекрывающиеся IP-адреса.

Можно создать пиринг между двумя виртуальными сетями, развернутыми с помощью Resource Manager, или между виртуальной сетью, развернутой посредством Resource Manager, и виртуальной сетью, созданной при помощи классической модели развертывания. Пиринг между виртуальными сетями, созданными с помощью классической модели развертывания, невозможен. Если вы не знакомы с моделями развертывания Azure, см. статью Развертывание с помощью Azure Resource Manager и классическое развертывание: сведения о моделях развертывания и состоянии ресурсов. Вы можете использовать VPN-шлюз для подключения двух виртуальных сетей, созданных с помощью классической модели развертывания.

При одноранговом подключении двух виртуальных сетей, созданных с помощью Resource Manager, необходимо настроить пиринг для каждой виртуальной сети в пиринге. Отображается состояние пиринга одного из следующих типов.

Инициировано: при создании первого пиринга его состояние инициируется.

Подключено: при создании второго пиринга состояние пиринга становится подключенным для обоих пирингов. Пиринг не будет успешно установлен до тех пор, пока состояние пиринга для обоих пирингов виртуальной сети не установлено.

Если пиринг устанавливается между виртуальной сетью, созданной с помощью Resource Manager, и виртуальной сетью, созданной с использованием классической модели развертывания, пиринг настраивается только для виртуальной сети, созданной с помощью Resource Manager. Пиринг для виртуальной сети (классической) или между двумя виртуальными сетями, развернутыми с помощью классической модели развертывания. При создании пиринга с передачей данных из виртуальной сети (Resource Manager) в классическую виртуальную сеть для состояния пиринга устанавливается значение Обновление, которое вскоре изменяется на Подключено.

Пиринговая связь устанавливается между двумя виртуальными сетями. Пиринги сами по себе не являются транзитивными. Предположим, что пиринг создается между:

VirtualNetwork1 и VirtualNetwork2

VirtualNetwork2 и VirtualNetwork3

Между VirtualNetwork1 и VirtualNetwork3 через VirtualNetwork2 нет подключения. Если вы хотите, чтобы VirtualNetwork1 и VirtualNetwork3 напрямую взаимодействовали, необходимо создать явный пиринг между VirtualNetwork1 и VirtualNetwork3 или перейти через NVA в сети Концентратора. Дополнительные сведения см. в статье "Топология центральной сети" в Azure.

Разрешение имен Azure по умолчанию не поддерживается для пиринговых виртуальных сетей. Чтобы разрешить имена в других виртуальных сетях, необходимо использовать Azure Частная зона DNS или пользовательский DNS-сервер. Дополнительные сведения о настройке собственного DNS-сервера см. в разделе Разрешение имен с помощью собственного DNS-сервера.

Ресурсы в одноранговых виртуальных сетях в одном регионе могут взаимодействовать друг с другом с той же задержкой, что и в одной виртуальной сети. Пропускная способность сети зависит от пропускной способности виртуальной машины, которая пропорциональна ее размеру. Дополнительные ограничения пропускной способности при пиринге не применяются. Размер каждой виртуальной машины имеет собственную максимальную пропускную способность сети. Дополнительные сведения о максимальной пропускной способности сети для разных размеров виртуальных машин см. в статье "Размеры виртуальных машин" в Azure.

Можно создать пиринг между виртуальными сетями и установить между ними подключение через шлюз виртуальной сети Azure. Если виртуальные сети подключены при помощи пиринга и шлюза, трафик между ними проходит через конфигурацию пиринга, а не через шлюз.

Чтобы убедиться, что используются новые маршруты, клиенты VPN "точка-сеть" необходимо загрузить заново после успешной настройки пиринга виртуальной сети.

Существует номинальная плата за входящий трафик и исходящий трафик, который использует пиринг виртуальной сети. Дополнительные сведения см. на странице цен.

Шлюз приложений, у которых нет Включенная сетевая изоляция не позволяет отправлять трафик между одноранговых виртуальных сетей при отключении трафика в удаленную виртуальную сеть.

Разрешения

Учетным записям, используемым для работы с пирингом виртуальных сетей, должны быть назначены следующие роли:

Участник сетей: для виртуальной сети, развернутой с помощью Resource Manager.

Участник классической сети: для виртуальной сети, развернутой через классическую модель развертывания.

Если учетная запись не назначена одной из предыдущих ролей, она должна быть назначена пользовательской роли , назначенной необходимыми действиями из следующей таблицы:

| Действие | Имя. |

|---|---|

| Microsoft.Network/virtualNetworks/virtualNetworkPeerings/write | Требуется для создания пиринга между виртуальной сетью А и виртуальной сетью Б. Виртуальная сеть А должна быть развернута с помощью Resource Manager. |

| Microsoft.Network/virtualNetworks/peer/action | Требуется для создания пиринга между виртуальной сетью Б, развернутой с помощью Resource Manager, и виртуальной сетью A. |

| Microsoft.ClassicNetwork/virtualNetworks/peer/action | Требуется для создания пиринга между классической виртуальной сетью Б и виртуальной сетью A. |

| Microsoft.Network/virtualNetworks/virtualNetworkPeerings/read | Чтение пиринга виртуальных сетей |

| Microsoft.Network/virtualNetworks/virtualNetworkPeerings/delete | Удаление пиринга виртуальных сетей |

Следующие шаги

Пиринг виртуальной сети можно создать между виртуальными сетями, созданными с помощью одной или разных моделей развертывания, которые существуют в одной или разных подписках. Изучите руководство одного из следующих сценариев:

Модель развертывания Azure Отток подписок Обе — диспетчер ресурсов Та же Разные Одна — диспетчер ресурсов, вторая — классическая Та же Разные Узнайте, как создать топологию сети концентратора и периферийной сети.

Создание пиринга виртуальных сетей с помощью образцов скриптов PowerShell или Azure CLI либо на основе шаблонов Azure Resource Manager

Создайте и назначьте определения Политики Azure для виртуальных сетей.