Устранение неполадок с пирингом виртуальной сети

В этом руководстве по устранению неполадок описаны действия, которые помогут устранить большинство проблем пиринга между виртуальными сетями.

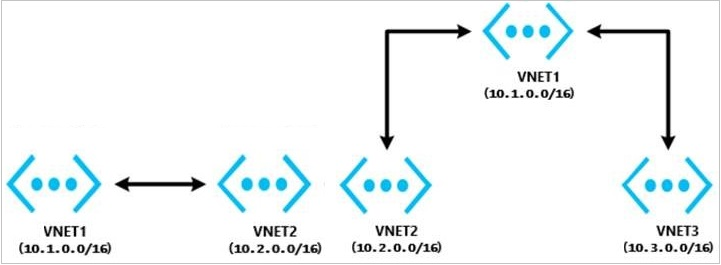

Настройка пиринга между двумя виртуальными сетями

Настройка зависит от того, принадлежат ли виртуальные сети к одной или разным подпискам.

Виртуальные сети с одной подпиской

Чтобы настроить пиринг между виртуальными сетями, принадлежащие к одной подписке, используйте методы, описанные в следующих статьях.

- Если виртуальные сети находятся в одном регионе, см. раздел Создание пиринга.

- Если виртуальные сети находятся в различных регионах, см. статью Пиринг между виртуальными сетями.

Примечание.

Подключение с использованием глобального пиринга между виртуальными сетями не работает для следующих ресурсов:

- виртуальные машины (ВМ) за внутренней подсистемой балансировки нагрузки со SKU "Базовый";

- Redis Cache (использует внутренняя подсистема балансировки нагрузки внутренний со SKU "Базовый");

- шлюз приложений версии 1 (использует внутренняя подсистема балансировки нагрузки внутренний со SKU "Базовый");

- масштабируемый набор виртуальных машин (использует внутренняя подсистема балансировки нагрузки внутренний со SKU "Базовый");

- кластеры Azure Service Fabric (использует внутренняя подсистема балансировки нагрузки внутренний со SKU "Базовый");

- группы доступности AlwaysOn для SQL Server (использует внутренняя подсистема балансировки нагрузки внутренний со SKU "Базовый");

- Среда службы приложений Azure для PowerApps (использует внутреннюю подсистему балансировки нагрузки с SKU "Базовый");

- Управление API Azure (использует внутренняя подсистема балансировки нагрузки внутренний со SKU "Базовый");

- Доменные службы Microsoft Entra (использует SKU SLB уровня "Базовый")

Дополнительные сведения см. в разделе о требованиях и ограничениях для глобального пиринга.

Виртуальные сети с разными подписками или клиентами Active Directory

Сведения о настройке пиринга виртуальных сетей для виртуальных сетей в разных подписках или клиентах Active Directory см. в статье "Создание пиринга между разными подписками".

Примечание.

Чтобы настроить пиринг между сетями, необходимы разрешения Участник сетей в обеих подписках. Дополнительные сведения см. в разделе о разрешениях для пиринга.

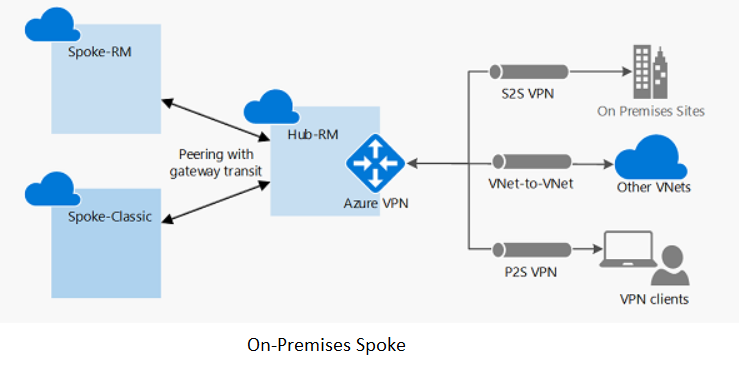

Настройка пиринга между виртуальными сетями со звездообразной топологией, использующими локальные ресурсы

Для подключений "сеть — сеть" или ExpressRoute

Воспользуйтесь инструкциями из статьи о настройке транзита VPN-шлюзов для пиринга между виртуальными сетями.

Для подключений "точка — сеть"

- Воспользуйтесь инструкциями из статьи о настройке транзита VPN-шлюзов для пиринга между виртуальными сетями.

- После установки или изменения пиринга между виртуальными сетями скачайте и переустановите пакет "точка — сеть", чтобы клиенты "точка — сеть" могли получать обновленные маршруты к периферийной виртуальной сети.

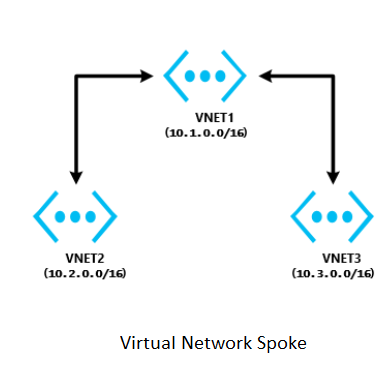

Настройка пиринга между виртуальными сетями со звездообразной топологией

Виртуальные сети в одном регионе

- В центральной виртуальной сети настройте сетевой виртуальный модуль (NVA).

- В периферийных виртуальных сетях примените определяемые пользователем маршруты с типом следующего прыжка "сетевой виртуальный модуль".

Дополнительные сведения см. в разделе Цепочка служб.

Примечание.

Если вам нужна помощь по настройке сетевого виртуального модуля, обратитесь к его поставщику.

Дополнительные сведения об устранении неполадок при настройке и маршрутизации устройств NVA см. в статье Неполадки сетевого виртуального модуля в Azure.

Виртуальные сети в разных регионах

Теперь поддерживается транзитное подключение с использованием глобального пиринга между виртуальными сетями. Подключение с использованием глобального пиринга между виртуальными сетями не работает для следующих ресурсов:

- Виртуальные машины за внутренним балансировщиком нагрузки SKU "Базовый"

- Redis Cache (использует внутренняя подсистема балансировки нагрузки внутренний со SKU "Базовый");

- шлюз приложений (использует внутренняя подсистема балансировки нагрузки внутренний со SKU "Базовый");

- Масштабируемые наборы (использует внутренняя подсистема балансировки нагрузки внутренний со SKU "Базовый");

- Кластеры Service Fabric (используют внутренний балансировщик нагрузки SKU "Базовый")

- группы доступности AlwaysOn для SQL Server (использует внутренняя подсистема балансировки нагрузки внутренний со SKU "Базовый");

- Среды службы приложений (ASE) (использует внутренняя подсистема балансировки нагрузки внутренний со SKU "Базовый");

- Управление API (использует внутренний балансировщик нагрузки SKU "Базовый")

- Доменные службы Microsoft Entra (использует SKU SLB уровня "Базовый")

Дополнительные сведения о требованиях и ограничениях для глобального пиринга между виртуальными сетями см. в этом разделе.

Устранение проблем с подключением между двумя одноранговыми виртуальными сетями

Войдите на портал Azure с помощью учетной записи, которой назначены необходимые роли и разрешения. Выберите виртуальную сеть, выберите Пиринг, а затем проверьте поле Состояние. Определите состояние.

Состояние пиринга — "Подключено"

Чтобы устранить неполадку, выполните следующие действия.

Проверьте потоки сетевого трафика.

На исходной виртуальной машине используйте функции Устранение неполадок с подключением и Проверка IP-потока для целевой виртуальной машины, чтобы определить, нет ли NSG или UDR, вызывающих помехи в потоках трафика.

Если вы используете брандмауэр или NVA, выполните следующие действия.

- Задокументируйте параметры UDR, чтобы их можно было восстановить после выполнения этого шага.

- Удалите UDR из подсети исходной виртуальной машины или сетевую карту, которая указывает на NVA в качестве места назначения для следующего прыжка. Проверьте подключение исходной виртуальной машины непосредственно к месту назначению, которое обходит NVA. Если это не сработало, см. руководство по устранению неполадок NVA.

Выполните трассировку сети.

Запустите трассировку сети на целевой виртуальной машине. Для Windows можно использовать Netsh. Для Linux используйте TCPDump.

На исходной виртуальной машине запустите TcpPing или PsPing для IP-адреса места назначения.

Вот приведен пример команды TcpPing:

tcping64.exe -t <destination VM address> 3389.После завершения TcpPing остановите трассировку сети в месте назначения.

Если пакеты поступают от исходной виртуальной машины, сетевая ошибка отсутствует. Изучите работу брандмауэра виртуальной машины и приложения, слушающего этот порт, для выявления проблемы конфигурации.

Примечание.

Вы не можете использовать глобальный пиринг между виртуальными сетями (виртуальным сетям в разных регионах) для подключения к ресурсам следующих типов:

- Виртуальные машины за внутренним балансировщиком нагрузки SKU "Базовый"

- Redis Cache (использует внутренняя подсистема балансировки нагрузки внутренний со SKU "Базовый");

- шлюз приложений (использует внутренняя подсистема балансировки нагрузки внутренний со SKU "Базовый");

- Масштабируемые наборы (использует внутренняя подсистема балансировки нагрузки внутренний со SKU "Базовый");

- Кластеры Service Fabric (используют внутренний балансировщик нагрузки SKU "Базовый")

- группы доступности AlwaysOn для SQL Server (использует внутренняя подсистема балансировки нагрузки внутренний со SKU "Базовый");

- Среды службы приложений (ASE) (использует внутренняя подсистема балансировки нагрузки внутренний со SKU "Базовый");

- Управление API (использует внутренний балансировщик нагрузки SKU "Базовый")

- Доменные службы Microsoft Entra (использует SKU SLB уровня "Базовый")

Дополнительные сведения см. в разделе о требованиях и ограничениях для глобального пиринга.

Состояние пиринга — "Отключено"

Чтобы устранить эту проблему, удалите пиринг из обеих виртуальных сетей, а затем создайте его повторно.

Устранение проблем с подключением между виртуальной сетью со звездообразной топологией и локальным ресурсом

Определите, используется ли в сети NVA или VPN-шлюз стороннего производителя.

В сети используется NVA или VPN-шлюз стороннего производителя

Сведения об устранении проблем с подключением, влияющих на NVA или VPN-шлюз стороннего производителя, см. по следующим ссылкам:

В сети не используется NVA или VPN-шлюз стороннего производителя

Определите, есть ли у центральной и периферийной виртуальных сетей VPN-шлюз.

У центральной и периферийной виртуальных сетей есть VPN-шлюз

Использование удаленного шлюза не поддерживается.

Если у периферийной виртуальной сети уже есть VPN-шлюз, параметр Использовать удаленный шлюз не поддерживается в периферийной виртуальной сети. Это связано с ограничением пиринга между виртуальными сетями.

У центральной и периферийной виртуальных сетей нет VPN-шлюза

Для подключений типа "сеть — сеть" или Azure ExpressRoute проверьте наличие следующих основных причин проблем с подключением к удаленной виртуальной сети из локальной среды.

- Убедитесь, что в виртуальной сети с шлюзом установлен флажок Разрешить перенаправленный трафик.

- Убедитесь, что в виртуальной сети без шлюза установлен флажок Использовать удаленный шлюз.

- Попросите администратора сети проверить локальные устройства и убедиться в том, что для них для всех добавлено адресное пространство удаленной виртуальной сети.

Для подключений "точка — сеть" выполните следующие действия.

- Убедитесь, что в виртуальной сети с шлюзом установлен флажок Разрешить перенаправленный трафик.

- Убедитесь, что в виртуальной сети без шлюза установлен флажок Использовать удаленный шлюз.

- Скачайте и переустановите пакет клиента "точка — сеть". Новые маршруты виртуальных сетей для пиринга не добавляются автоматически на клиенты "точка — сеть".

Устранение неполадок с сетевым подключением между периферийными виртуальными сетями в одном регионе в звездообразной топологии

Центральная сеть должна включать NVA. Настройте маршруты UDR в периферийных сетях, для которых в качестве места назначения следующего прыжка задан сетевой виртуальный модуль, и активируйте параметр Разрешить перенаправленный трафик в центральной виртуальной сети.

Дополнительные сведения см. в разделе Цепочка служб. Указанные требования следует обсудить с выбранным поставщиком NVA.

Устранение неполадок с сетевым подключением между периферийными виртуальными сетями в разных регионах в звездообразной топологии

Теперь поддерживается транзитное подключение с использованием глобального пиринга между виртуальными сетями. Подключение с использованием глобального пиринга между виртуальными сетями не работает для следующих ресурсов:

- Виртуальные машины за внутренним балансировщиком нагрузки SKU "Базовый"

- Redis Cache (использует внутренняя подсистема балансировки нагрузки внутренний со SKU "Базовый");

- шлюз приложений (использует внутренняя подсистема балансировки нагрузки внутренний со SKU "Базовый");

- Масштабируемые наборы (использует внутренняя подсистема балансировки нагрузки внутренний со SKU "Базовый");

- Кластеры Service Fabric (используют внутренний балансировщик нагрузки SKU "Базовый")

- группы доступности AlwaysOn для SQL Server (использует внутренняя подсистема балансировки нагрузки внутренний со SKU "Базовый");

- Среды службы приложений (ASE) (использует внутренняя подсистема балансировки нагрузки внутренний со SKU "Базовый");

- Управление API (использует внутренний балансировщик нагрузки SKU "Базовый")

- Доменные службы Microsoft Entra (использует SKU SLB уровня "Базовый")

Дополнительные сведения см. в разделе о требованиях и ограничениях для глобального пиринга и статье о других топологиях VPN.

Устранение неполадок с сетевым подключением между веб-приложением и периферийной виртуальной сетью в звездообразной топологии

Чтобы устранить неполадку, выполните следующие действия.

- Войдите на портал Azure.

- В веб-приложении выберите сетевые подключения, а затем выберите Интеграция виртуальной сети.

- Проверьте, видите ли вы удаленную виртуальную сеть. Вручную введите адресное пространство удаленной виртуальной сети (Синхронизировать сеть и Добавить маршруты).

Дополнительные сведения см. в следующих статьях:

- Интеграция приложения с виртуальной сетью Azure

- Сведения о маршрутизации VPN-подключений "точка — сеть"

Устранение неполадки, являющейся причиной сообщения об ошибке с конфигурацией пиринга между виртуальными сетями

Текущий <TENANT ID> клиента не имеет прав доступа к связанной подписке

Чтобы устранить эту проблему, см. статью "Создание пиринга виртуальной сети между различными подписками".

Не подключено

Чтобы устранить эту проблему, удалите пиринг из обеих виртуальных сетей, а затем создайте его повторно.

Сбой пиринга виртуальной сети Databricks

Чтобы устранить эту проблему, настройте пиринг виртуальных сетей в Azure Databricks, а затем укажите целевую виртуальную сеть в поле Идентификатор ресурса. Дополнительные сведения см. в разделе Пиринг виртуальной сети Databricks в удаленную виртуальную сеть.

В удаленной виртуальной сети отсутствует шлюз

Эта проблема возникает при пиринге виртуальных сетей из разных клиентов и последующей настройке Use Remote Gateways. У портала Azure есть ограничение, которое заключается в том, что он не может проверить наличие шлюза виртуальной сети в виртуальной сети другого клиента.

Эту проблему можно решить двумя способами.

- Удалите пиринг и активируйте параметр

Use Remote Gatewaysпри создании нового пиринга. - Используйте PowerShell или CLI вместо портал Azure, чтобы активировать

Use Remote Gateways.