Интеграция служб Azure с виртуальными сетями для изоляции сети

виртуальная сеть интеграция службы Azure позволяет заблокировать доступ к службе только для инфраструктуры виртуальной сети. Инфраструктура виртуальной сети также включает в себя пиринговые виртуальные сети и локальные сети.

Интеграция с виртуальной сетью предоставляет службам Azure преимущества сетевой изоляции с помощью одного или нескольких из следующих методов:

Развертывание выделенных экземпляров службы в виртуальной сети. В этом случае закрытый доступ к этим службам сможет осуществляться в виртуальной сети и из локальных сетей.

Использование частных конечных точек, обеспечивающих безопасное подключение к службе по Приватному каналу Azure. Частная конечная точка использует частный IP-адрес из виртуальной сети, эффективно предоставляя доступ к службе из виртуальной сети.

Доступ к службе через общедоступные конечные точки. При этом виртуальная сеть расширяется на службу с помощью конечных точек службы. Конечные точки службы позволяют защитить ресурсы службы в виртуальной сети.

Использование тегов служб для разрешения или запрета трафика между ресурсами Azure и конечными точками с общедоступными IP-адресами.

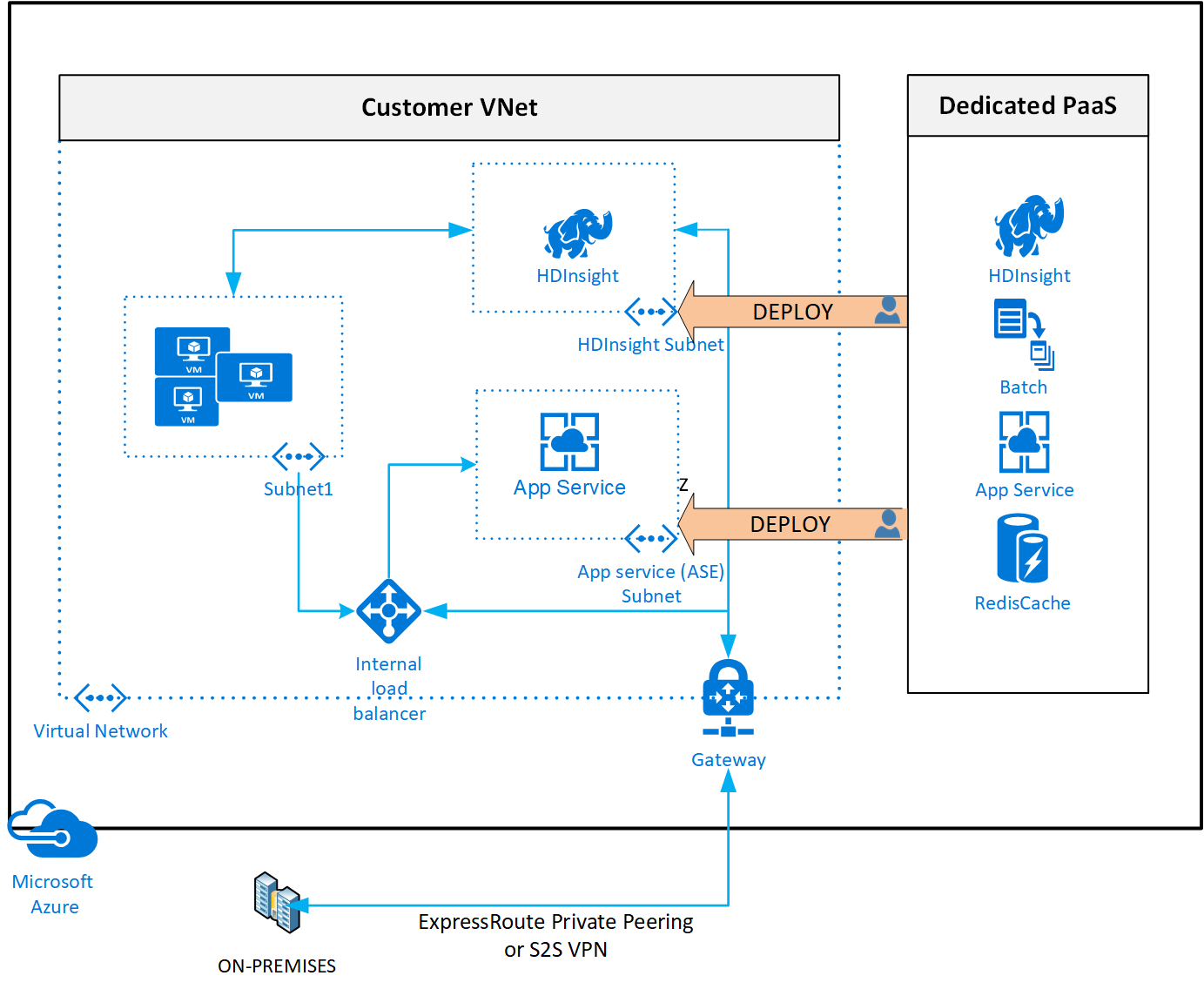

Развертывание выделенных служб Azure в виртуальных сетях

При развертывании выделенных служб Azure в виртуальной сети вы можете взаимодействовать с ресурсами служб в частном порядке через частные IP-адреса.

Развертывание выделенной службы Azure в виртуальной сети предоставляет следующие возможности.

Ресурсы в виртуальной сети могут взаимодействовать друг с другом в частном порядке через частные IP-адреса, например непосредственно передавать данные между службой HDInsight и сервером SQL Server, запущенным на виртуальной машине в виртуальной сети.

Локальные ресурсы могут обращаться к ресурсам в виртуальной сети с помощью частных IP-адресов через VPN-подключение типа "сеть —сеть" (VPN-шлюз) или канал ExpressRoute.

Виртуальные сети могут создавать пиринговую связь, что позволяет ресурсам в виртуальной сети взаимодействовать друг с другом через частные IP-адреса.

Служба Azure полностью управляет экземплярами службы в виртуальной сети. В систему управления входит мониторинг работоспособности ресурсов и масштабирование в зависимости от нагрузки.

Экземпляры служб развертываются в подсети в виртуальной сети. Входящий и исходящий доступ к подсети должен быть открыт посредством групп безопасности сети согласно рекомендациям для служб.

Некоторые службы накладывают ограничения на подсеть, в которой они развернуты. Эти ограничения задают пределы применения политик, маршрутов или сочетания виртуальных машин и служебных ресурсов в одной и той же подсети. Проверяйте ограничения по каждой службе, так как со временем они могут меняться. Примерами таких служб являются Azure NetApp Files, Выделенное устройство HSM, Экземпляры контейнеров Azure, Служба приложений.

При необходимости для служб можно использовать делегированную подсеть, чтобы явно указать, что в этой подсети может размещаться определенная служба. Службы Azure имеют явное разрешение на создание ресурсов службы в делегированной подсети с делегированием.

См. пример ответа REST API в виртуальной сети с делегированной подсетью. Полный список служб, использующих модель делегированной подсети, можно получить с помощью API Доступные делегирования.

Список служб, которые можно развернуть в виртуальной сети, см. в статье Развертывание выделенных служб Azure в виртуальных сетях.

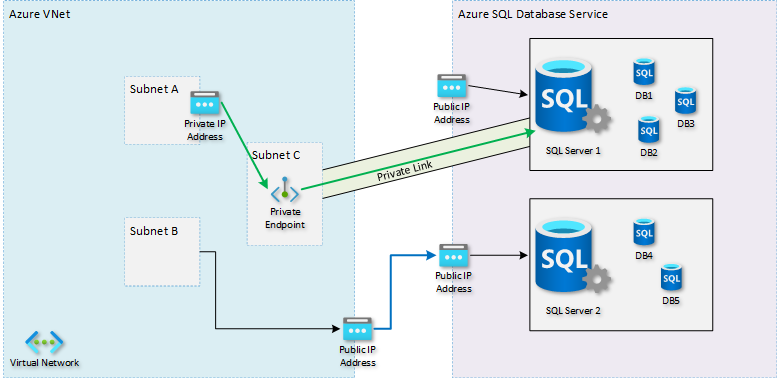

Приватный канал с частными конечными точками

Частные конечные точки обеспечивают безопасную передачу трафика из виртуальной сети в ресурс Azure. Для установки этого приватного канала не требуются общедоступные IP-адреса. Частная конечная точка — это особый сетевой интерфейс для службы Azure в виртуальной сети. Частная конечная точка для ресурса обеспечивает безопасное подключение между клиентами в виртуальной сети и ресурсом Azure. Частной конечной точке назначается IP-адрес из диапазона IP-адресов виртуальной сети. Подключение между частной конечной точкой и службой Azure — это приватный канал.

На схеме справа база данных SQL Azure представлена в качестве целевой службы PaaS. Роль целевого объекта может играть любая служба, поддерживающая частные конечные точки. Существует несколько экземпляров логического SQL Server для нескольких клиентов, доступных через общедоступные IP-адреса.

В этом случае один экземпляр логического SQL Server предоставляется с частной конечной точкой. Конечная точка позволяет получать к SQL Server доступ через частный IP-адрес в виртуальной сети клиента. Из-за изменения в конфигурации DNS теперь клиентское приложение отправляет свой трафик непосредственно в эту частную конечную точку. Целевая служба видит трафик, исходящий с частного IP-адреса виртуальной сети.

Зеленая стрелка представляет приватный канал. Общедоступный IP-адрес по-прежнему может существовать для целевого ресурса вместе с частной конечной точкой. Общедоступный IP-адрес больше не используется клиентским приложением. Теперь брандмауэр может запретить всякий доступ к этому общедоступному IP-адресу, сделав его доступным только через частные конечные точки. Подключения к серверу SQL Server без частной конечной точки из виртуальной сети исходят из общедоступного IP-адреса. Синяя стрелка представляет этот поток.

Для достижения целевой службы клиентское приложение обычно использует имя узла DNS. Вносить изменения в приложение не требуется. Разрешение DNS в виртуальной сети должно быть настроено для разрешения того же имени узла в частный IP-адрес целевого ресурса, а не исходный общедоступный IP-адрес. При наличии частного пути между клиентом и целевой службой клиент не использует общедоступный IP-адрес. Целевая служба может отключать общий доступ.

Такое предоставление отдельных экземпляров позволяет предотвратить кражу данных. Злоумышленник не может собрать информацию из базы данных и передать ее в другую общедоступную базу данных или учетную запись хранения. Можно запретить доступ к общедоступным IP-адресам всех служб PaaS. Можно по-прежнему разрешить доступ к экземплярам PaaS через их частные конечные точки.

Список поддерживаемых служб Azure и дополнительные сведения о приватных каналах см. в статье Что такое приватный канал?

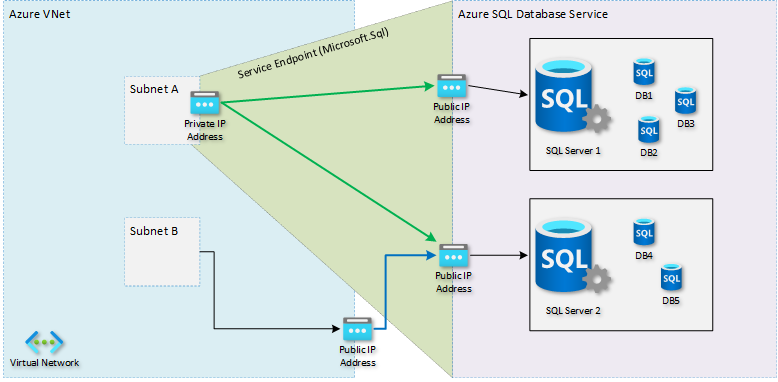

Конечные точки служб

Конечные точки службы обеспечивают безопасное и прямое подключение к службам Azure через магистральную сеть Azure. Конечные точки позволяют защищать ресурсы Azure в пределах отдельных виртуальных сетей. Конечные точки службы позволяют частным IP-адресам в виртуальной сети обращаться к службе Azure без необходимости исходящего общедоступного IP-адреса.

Без конечных точек службы ограничение доступа только к виртуальной сети может оказаться сложной задачей. Исходный IP-адрес может меняться. Можно также предоставлять доступ к нему другим клиентам. Например, службам PaaS с общими исходящими IP-адресами. При использовании конечных точек службы исходный IP-адрес, который видит целевая служба, становится частным IP-адресом из виртуальной сети. Такое изменение входящего трафика позволяет легко определить происхождение и использовать его для настройки соответствующих правил брандмауэра. Например, разрешить трафик только из определенной подсети в этой виртуальной сети.

Если используются конечные точки служб, текущие записи DNS для служб Azure остаются без изменений и продолжают разрешать общедоступные IP-адреса, которые назначены службе Azure.

На следующей схеме справа находится та же целевая служба PaaS. Слева находится виртуальная сеть клиента с двумя подсетями: подсеть A с конечной точкой Microsoft.Sqlслужбы и подсеть B, в которой не определены конечные точки службы.

Когда ресурс в подсети B пытается достичь любого SQL Server, он использует общедоступный IP-адрес для исходящей связи. Синяя стрелка представляет этот трафик. Брандмауэр SQL Server должен использовать этот общедоступный IP-адрес, чтобы разрешить или заблокировать сетевой трафик.

Когда ресурс в подсети A пытается связаться с сервером базы данных, он рассматривается как частный IP-адрес из виртуальной сети. Зеленые стрелки представляют этот трафик. Теперь брандмауэр SQL Server может разрешить или заблокировать именно подсеть A. Знание общедоступного IP-адреса исходной службы не требуется.

Конечные точки службы применяются ко всем экземплярам целевой службы. Например, ко всем экземплярам SQL Server клиентов Azure, а не только к экземпляру клиента.

Дополнительные сведения см. в статье Конечные точки служб в виртуальной сети.

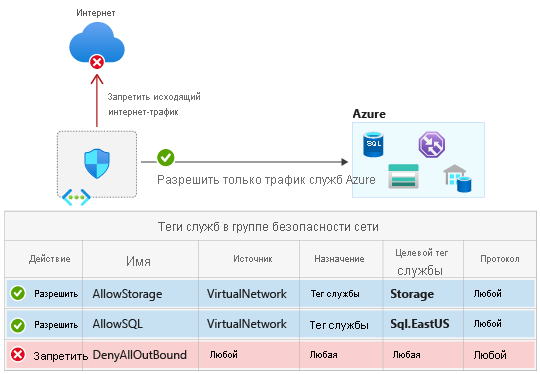

Теги служб

Тег службы представляет группу префиксов IP-адресов из определенной службы Azure. С помощью тегов служб можно определять элементы управления доступом к сети в группах безопасности сети и в Брандмауэре Azure. Можно разрешать или запрещать трафик для службы. Чтобы разрешить или запретить трафик, укажите тег службы в поле источника или назначения правила.

Можно обеспечить сетевую изоляцию и защитить свои ресурсы Azure от Интернета при доступе к службам Azure, использующим общедоступные конечные точки. Создайте правила группы безопасности сети для входящего и исходящего трафика, чтобы запретить входящий и исходящий трафик Интернета и разрешить входящий и исходящий трафик AzureCloud. Другие теги служб см. в списках доступных тегов конкретных служб Azure.

Дополнительные сведения о тегах служб и поддерживающих их службах Azure см. в статье Общие сведения о тегах служб.

Сравнение частных конечных точек и конечных точек служб

Примечание

Корпорация Майкрософт рекомендует использовать Приватный канал Azure. Приватный канал обеспечивает наилучшие возможности в отношении частного доступа к PaaS из локальной среды, встроенную защиту от кражи данных и службу сопоставления с частным IP-адресом в вашей сети. Дополнительные сведения см. в разделе Приватный канал Azure.

Вместо рассмотрения различий стоит отметить, что как конечные точки службы, так и частные конечные точки располагают общими характеристиками.

Обе функции используются для более детального контроля над брандмауэром в целевой службе. Например, с целью ограничения доступа к базам данных SQL Server или учетным записям хранения. Однако соответствующие операции отличаются, что подробно описано в предыдущих разделах.

Оба подхода решают проблему нехватки портов преобразования сетевых адресов (SNAT) источника. При туннелировании трафика через сетевой виртуальный модуль (NVA) или службу с ограничениями портов SNAT портов может не хватить. При использовании конечных точек службы или частных конечных точек передача трафика выполняется по оптимизированному пути непосредственно в целевую службу. Оба подхода могут использоваться приложениями с большой нагрузкой на подсистему передачи данных, так как снижаются задержка и затраты.

В обоих случаях можно гарантировать прохождение трафика в целевую службу через сетевой брандмауэр или NVA. Процедуры для обоих подходов отличаются. При использовании конечных точек службы следует настраивать конечную точку службы в подсети брандмауэра, а не в той подсети, в которой развернута исходная служба. При использовании частных конечных точек определяемый пользователем маршрут (UDR) для IP-адреса частной конечной точки размещается в исходной подсети, не в подсети частной конечной точки.

Ознакомьтесь со следующей таблицей, чтобы сравнить сведения и понять различия.

| Рассматриваемый вопрос | Конечные точки службы | Частные конечные точки |

|---|---|---|

| Область службы на уровне применения конфигурации | Вся служба (например, все SQL Server или учетные записи хранения всех клиентов). | Отдельный экземпляр (например, конкретный экземпляр SQL Server или учетная запись хранения, которыми вы владеете). |

| Встроенная защита от кражи данных: возможность перемещения и копирования данных из защищенного ресурса PaaS в другие незащищенные ресурсы PaaS с помощью вредоносной программы | Нет | Да |

| Частный доступ к ресурсу PaaS из локальной среды | Нет | Да |

| Для доступа к службе требуется настройка NSG | Да (с использованием тегов служб) | Нет |

| Служба доступна без использования общедоступного IP-адреса. | Нет | Да |

| Трафик из Azure в Azure остается в магистральной сети Azure. | Да | Да |

| Служба может отключать свой общедоступный IP-адрес. | Нет | Да |

| Можно ограничить трафик, поступающий из виртуальной сети Azure. | Да (разрешить доступ из конкретных подсетей и/или использовать группы безопасности сети) | Да |

| Вы можете легко ограничить трафик, поступающий из локальной среды (VPN или ExpressRoute) | Н/Д ** | Да |

| Требует изменений DNS. | Нет | Да (см. статью Конфигурация DNS) |

| Сказывается на затратах на решение. | Нет | Да (см. статью Цены на приватный канал) |

| Влияет на составное соглашение об уровне обслуживания для вашего решения. | Нет | Да (служба приватного канала имеет соглашение об уровне обслуживания 99,99 %) |

| Настройка и обслуживание | Простота настройки и управления | Требуются дополнительные усилия |

| Ограничения | Общее количество конечных точек службы в виртуальной сети не ограничено. Службы Azure могут применять ограничения на количество подсетей, используемых для защиты ресурса. (см. раздел Часто задаваемые вопросы о виртуальной сети) | Да (см. статью Ограничения для Приватного канала) |

** Ресурсы служб Azure, которые защищены в виртуальной сети, недоступны из локальных сетей. Чтобы разрешить трафик из локальной среды, необходимо также разрешить общедоступные IP-адреса (обычно это NAT) из локальных каналов или каналов ExpressRoute. Эти IP-адреса можно добавить в конфигурации брандмауэра IP-адресов для ресурсов служб Azure. Дополнительные сведения см. в статье Вопросы и ответы о виртуальной сети.

Дальнейшие действия

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по