Переход на Виртуальную глобальную сеть Azure

Виртуальная глобальная сеть Azure позволяет компаниям упростить глобальное подключение, чтобы воспользоваться преимуществами масштаба глобальной сети Майкрософт. В этой статье представлены технические подробности для компаний, которые хотят перейти от существующей управляемой клиентами топологии концентраторов к архитектуре, использующей управляемые Майкрософт концентраторы виртуальной глобальной сети.

Для получения информации о преимуществах, которые виртуальная глобальная сеть Azure предоставляет предприятиям, внедряющим современную корпоративную глобальную сеть, ориентированную на облако, см. раздел Архитектура глобальной транзитной сети и Virtual WAN.

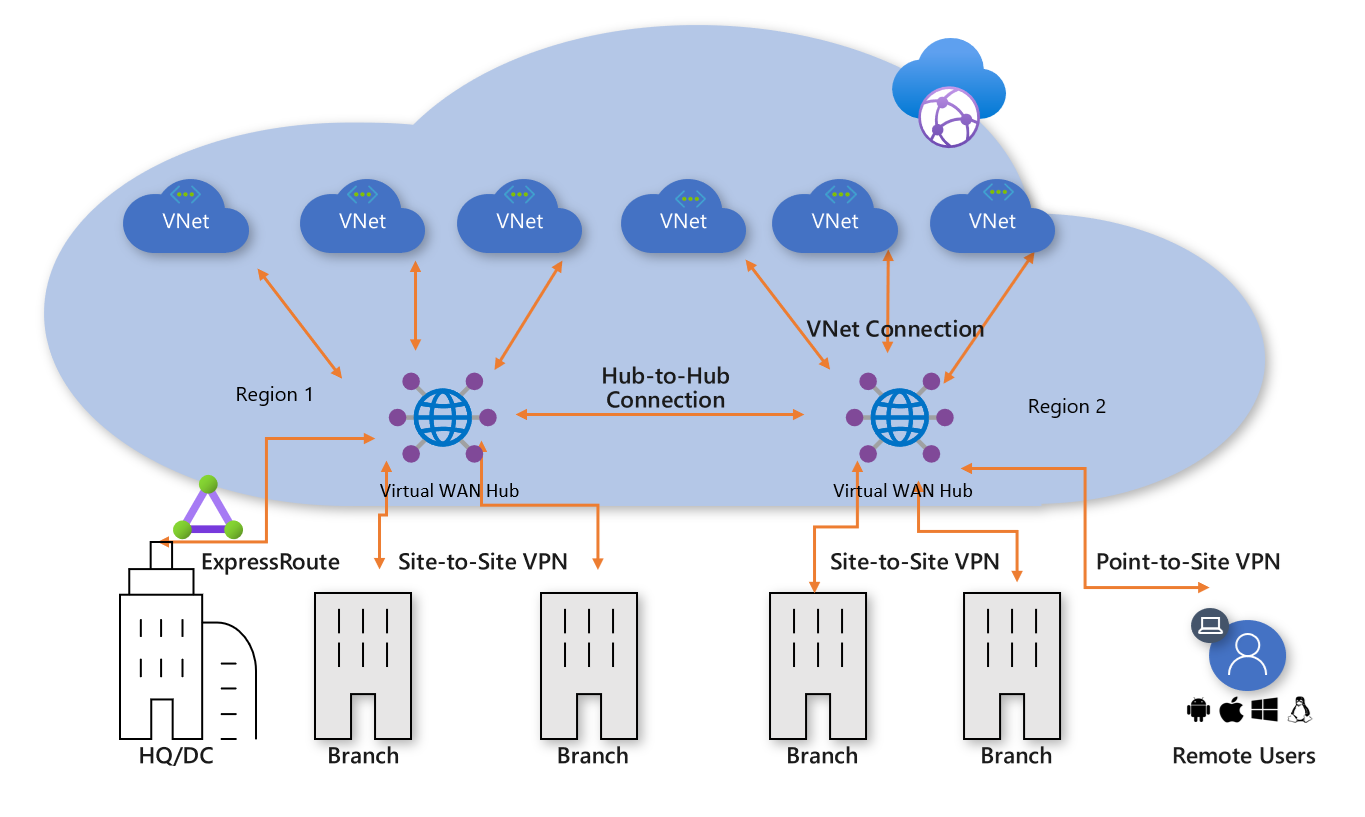

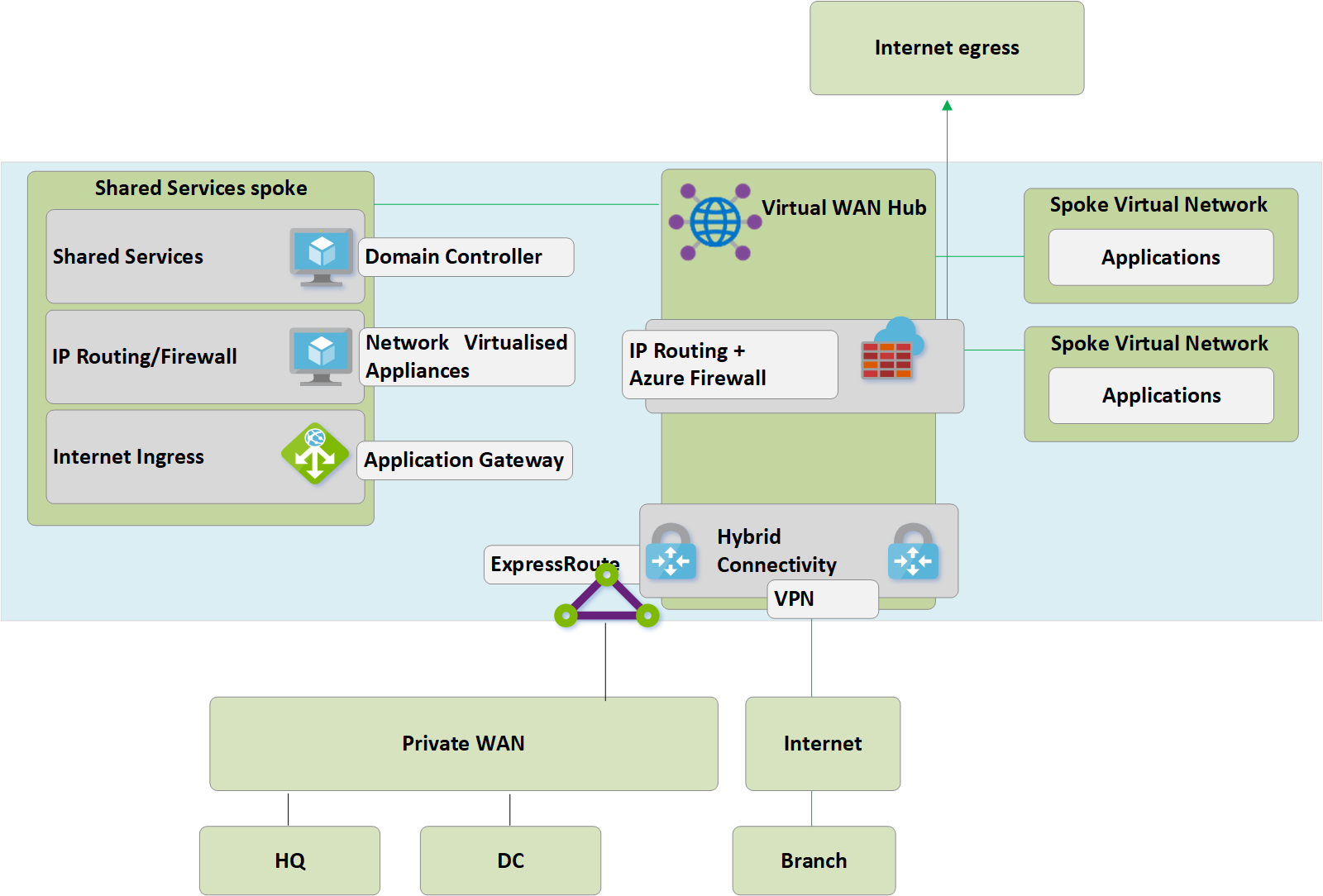

рисунок: Azure Виртуальная глобальная сеть

рисунок: Azure Виртуальная глобальная сеть

Тысячи наших клиентов приняли модель подключения Azure по принципу концентратора, чтобы использовать стандартное поведение транзитивной маршрутизации в сети Azure для создания простых и масштабируемых облачных сетей. Виртуальная глобальная сеть Azure основывается на этих концепциях и представляет новые возможности, которые позволяют использовать топологии глобального подключения не только между локальными местоположениями и Azure, но также позволяют клиентам использовать масштаб сети Майкрософт для расширения существующих глобальных сетей.

В этой статье показано, как перенести существующую управляемую клиентом среду концентратора в топологию, основанную на виртуальной глобальной сети Azure.

Сценарий

Contoso — это глобальная финансовая организация с офисами в Европе и Азии. Они планируют перенести свои существующие приложения из локального центра обработки данных в Azure и разработали фундаментальную конструкцию на основе управляемой клиентом архитектуры концентратора, включая региональные виртуальные сети концентраторов для гибридного подключения. В рамках перехода к облачным технологиям перед командой по сетевым технологиям была поставлена задача обеспечить, чтобы их возможности подключения были оптимизированы для развития бизнеса.

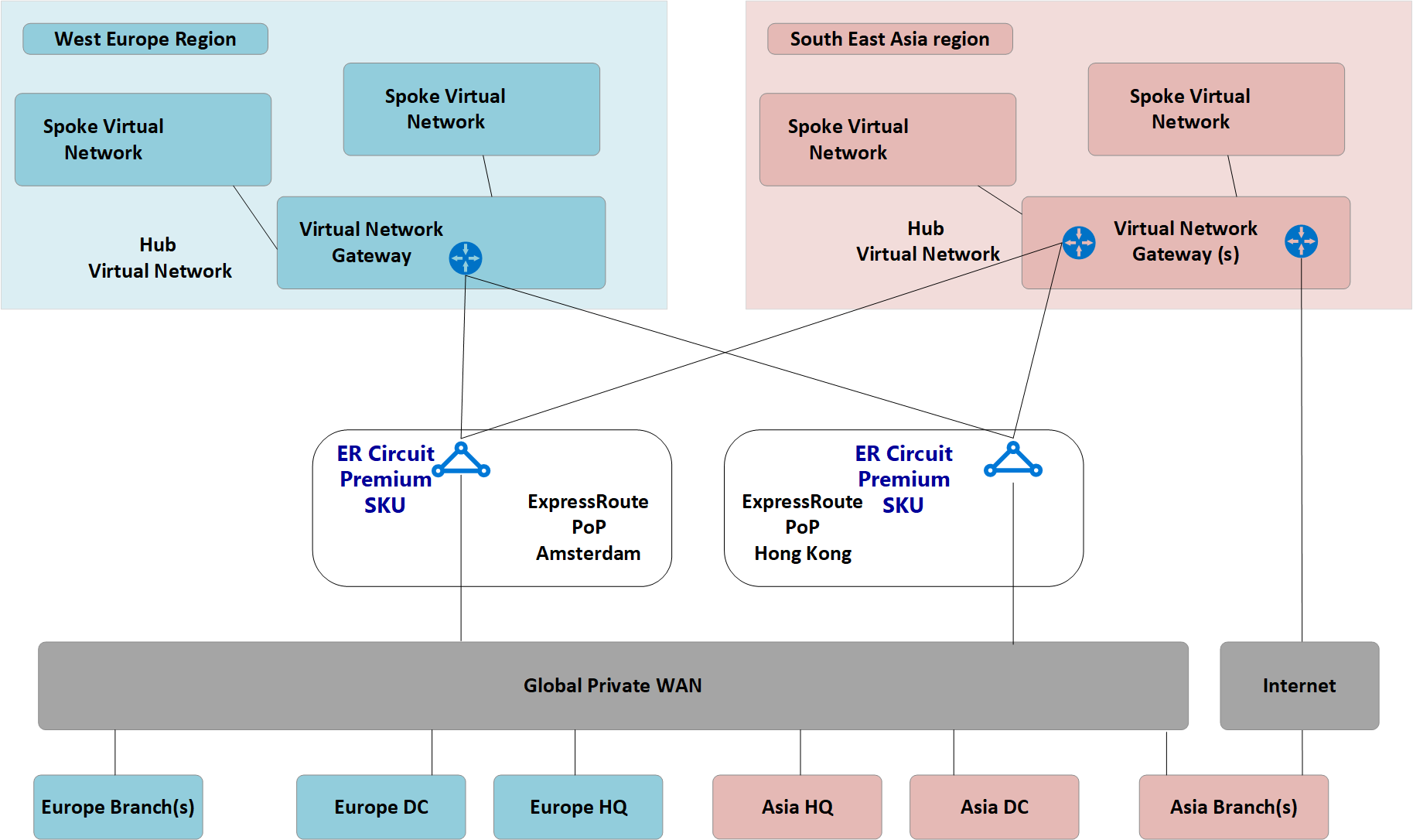

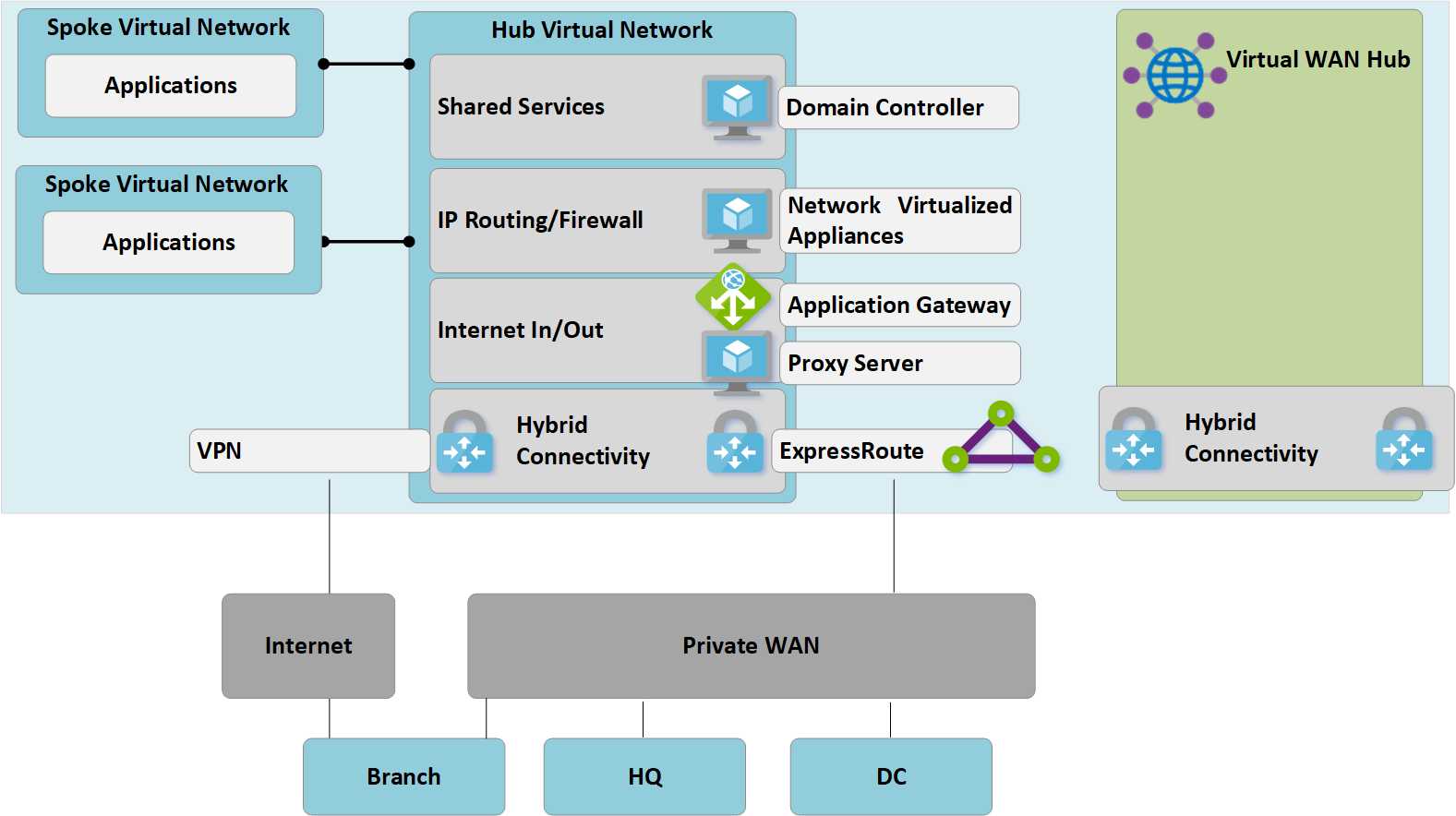

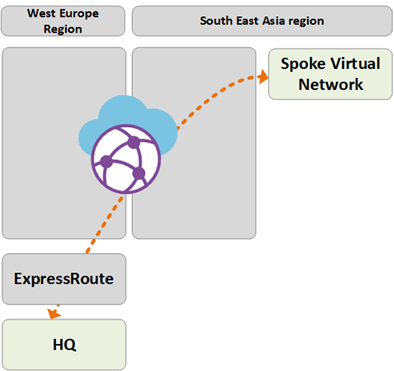

На следующем рисунке показано высокоуровневое представление существующей глобальной сети, включая подключение к нескольким регионам Azure.

Рис. Существующая сетевая топология Contoso

Рис. Существующая сетевая топология Contoso

Из существующей топологии сети могут быть понятны следующие моменты.

Топология концентратора используется во многих регионах, включая каналы ExpressRoute для обратного подключения к общей частной глобальной сети (WAN).

Некоторые из этих сайтов также имеют VPN-туннели непосредственно в Azure для доступа к приложениям, размещенным в облаке.

Требования

Команде по сетевым технологиям была поставлена задача реализовать модель глобальной сети, которая может поддерживать миграцию Contoso в облако и должна оптимизироваться в отношении затрат, масштабирования и производительности. В целом должны соблюдаться следующие требования.

- Обеспечить как штаб-квартиру, так и филиалы с оптимизированным доступом к размещенным в облаке приложениям.

- Удалите зависимость от существующих локальных центров обработки данных (DC) для завершения VPN, сохранив при этом следующие пути подключения:

- Филиал к виртуальной сети: офисы, подключенные к VPN, должны иметь доступ к приложениям, перенесенным в облако в локальном регионе Azure.

- От филиала к центру до центра к виртуальной сети: офисы, подключенные через VPN, должны иметь доступ к приложениям, перенесенным в облако в удаленном регионе Azure.

- Филиал к филиалу: региональные офисы, подключенные к VPN, должны иметь возможность связываться друг с другом и с сайтами HQ/DC, подключенными к ExpressRoute.

- От филиала к центру до центра к филиалу: глобально разделенные офисы, подключенные к VPN, должны иметь возможность связываться друг с другом и с любыми сайтами HQ/DC, подключенными к ExpressRoute.

- Филиал к Интернету: подключенные сайты должны иметь возможность связываться с Интернетом. Этот трафик необходимо фильтровать и регистрировать.

- От виртуальной сети к виртуальной сети: разветвленные виртуальные сети в одном регионе должны иметь возможность взаимодействовать друг с другом.

- От виртуальной сети к концентратору до концентратора к виртуальной сети: разветвленные виртуальные сети в разных регионах должны иметь возможность взаимодействовать друг с другом.

- Предоставьте пользователям Contoso в роуминге (ноутбук и телефон) возможность доступа к ресурсам компании, не находясь в корпоративной сети.

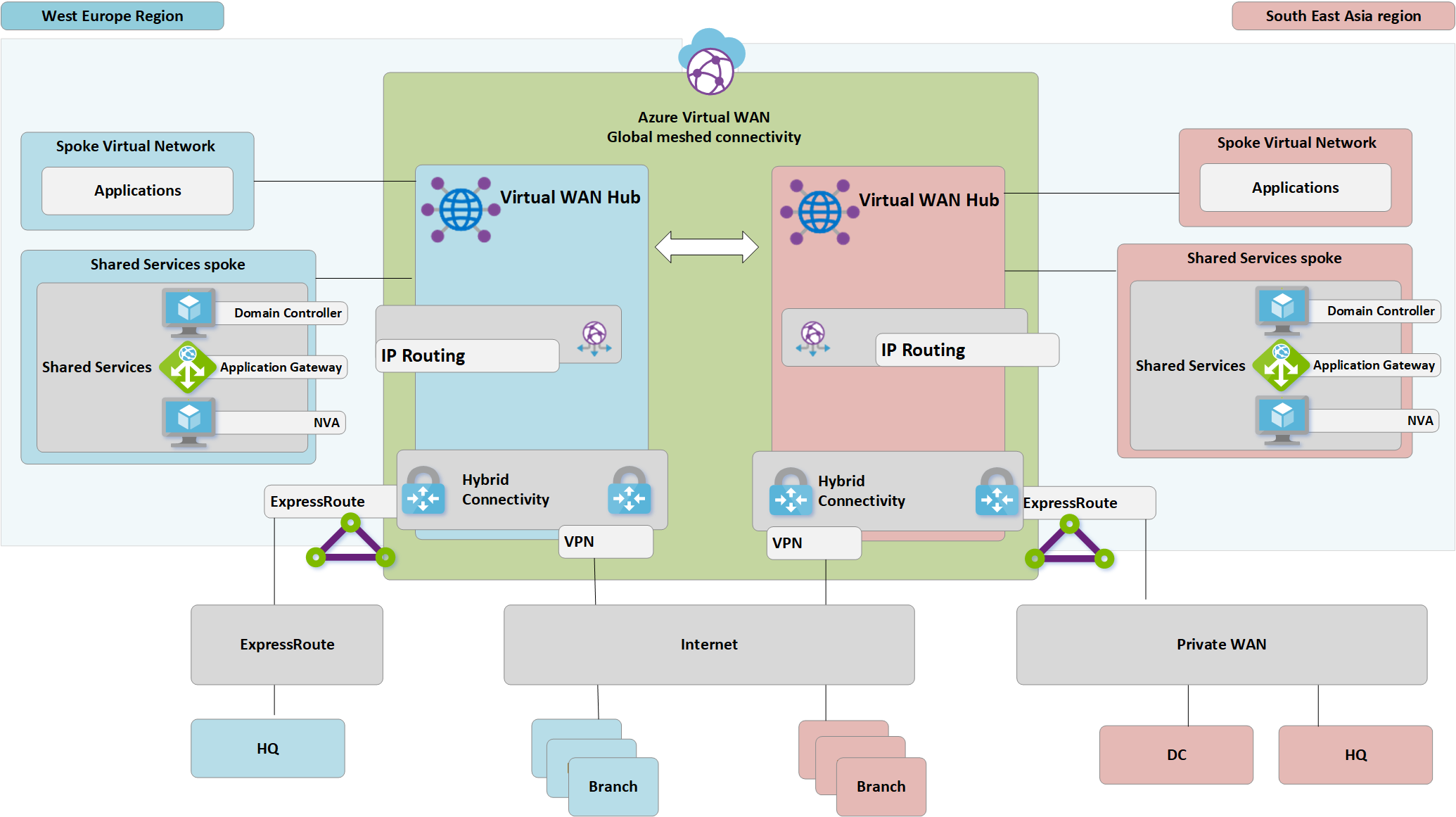

Архитектура виртуальной глобальной сети Azure

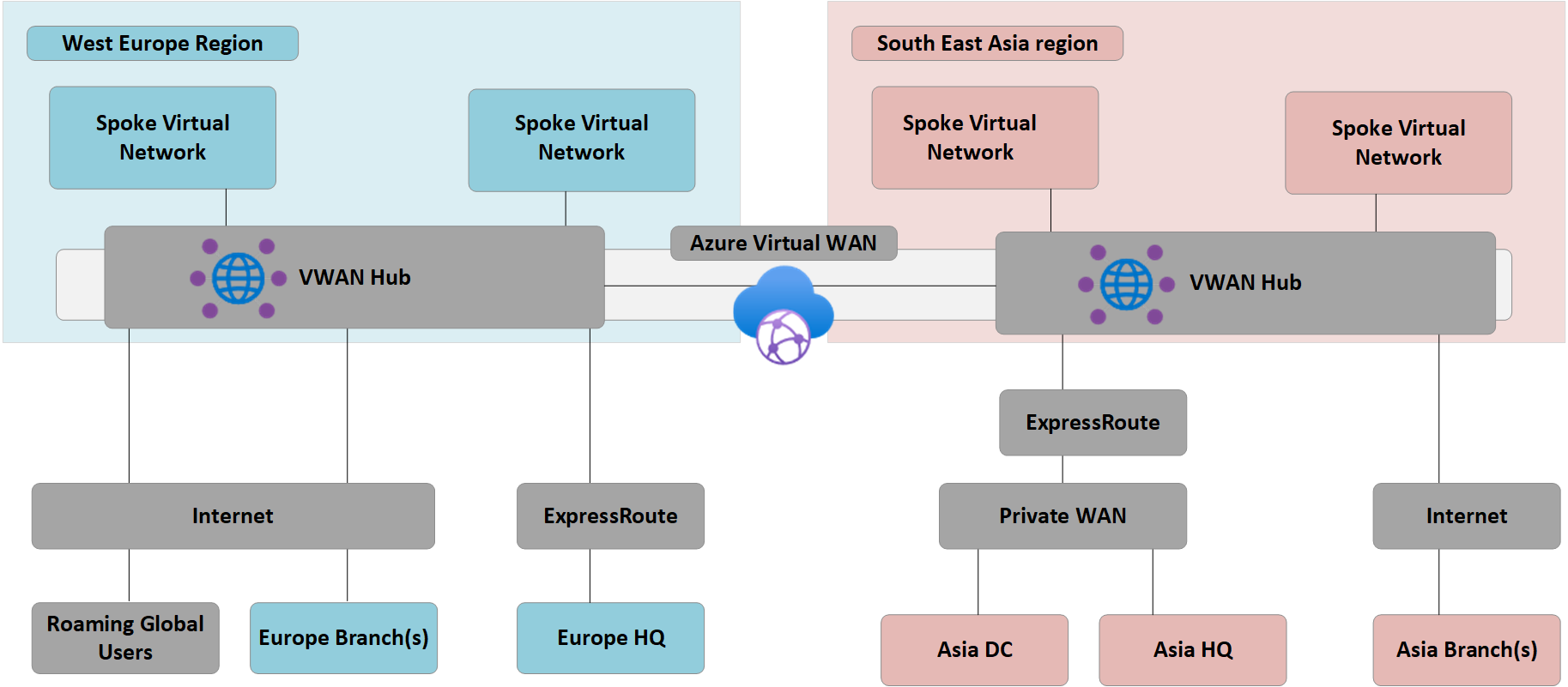

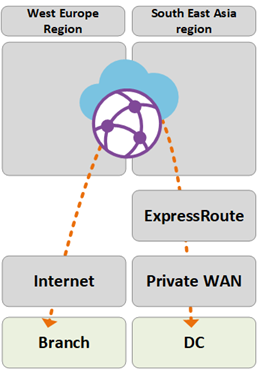

На следующем рисунке показано высокоуровневое представление обновленной целевой топологии с использованием виртуальной глобальной сети Azure для удовлетворения требований, подробно описанных в предыдущем разделе.

Рис. Архитектура azure Виртуальная глобальная сеть

Рис. Архитектура azure Виртуальная глобальная сеть

Сводка:

- Штаб-квартира в Европе сохраняет подключение ExpressRoute, а локальные ЦОД в Европе полностью перенесены Azure и теперь выведены из эксплуатации.

- ЦОД в Азии и штаб-квартира остаются подключенными к частной глобальной сети. Виртуальная глобальная сеть Azure теперь используется для расширения локальной сети оператора связи и обеспечения глобального подключения.

- Центры виртуальной глобальной сети Azure развернуты в регионах Azure как в Западной Европе, так и в Юго-Восточной Азии для обеспечения концентраторов подключения для устройств, подключенных к ExpressRoute и VPN.

- Концентраторы также поддерживают терминирование VPN для пользователей в сторонних сетях с несколькими типами клиентов, используя подключение OpenVPN к глобальной облачной сети. Это позволяет получать доступ не только к приложениям, перенесенным в Azure, но и к другим ресурсам, которые остаются в локальной среде.

- Подключение к Интернету для ресурсов в виртуальной сети, предоставляемый виртуальной глобальной сетью Azure.

Подключение к Интернету для удаленных сайтов, предоставляемое Виртуальной глобальной сетью Azure. Поддержка локального выхода в Интернет через интеграцию партнеров для оптимизации доступа к службам SaaS, таким как Microsoft 365.

Переход на Виртуальную глобальную сеть

В этом разделе показаны различные шаги по переходу на виртуальную глобальную сеть Azure.

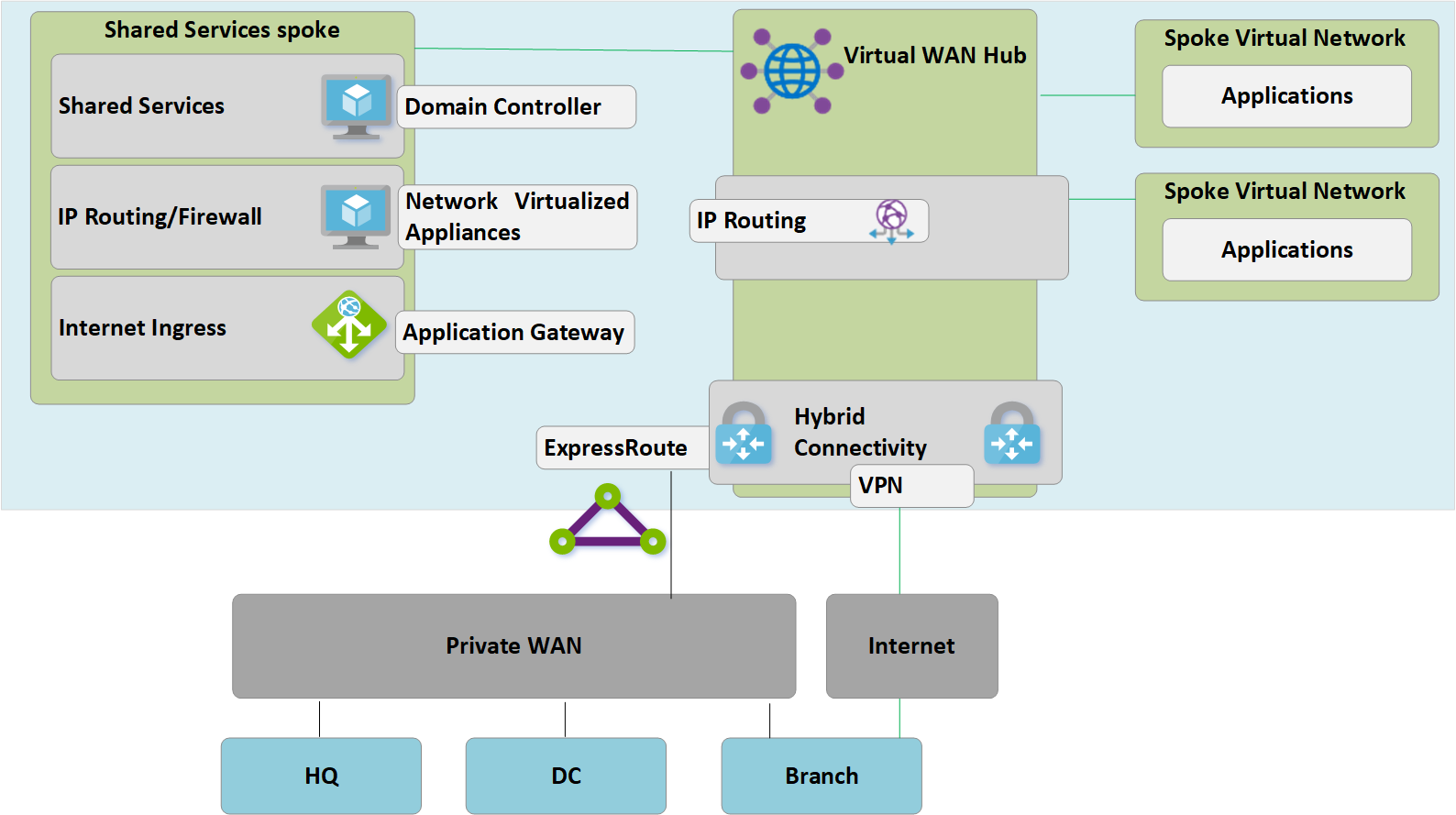

Шаг 1. Управляемый клиентом концентратор с одним регионом

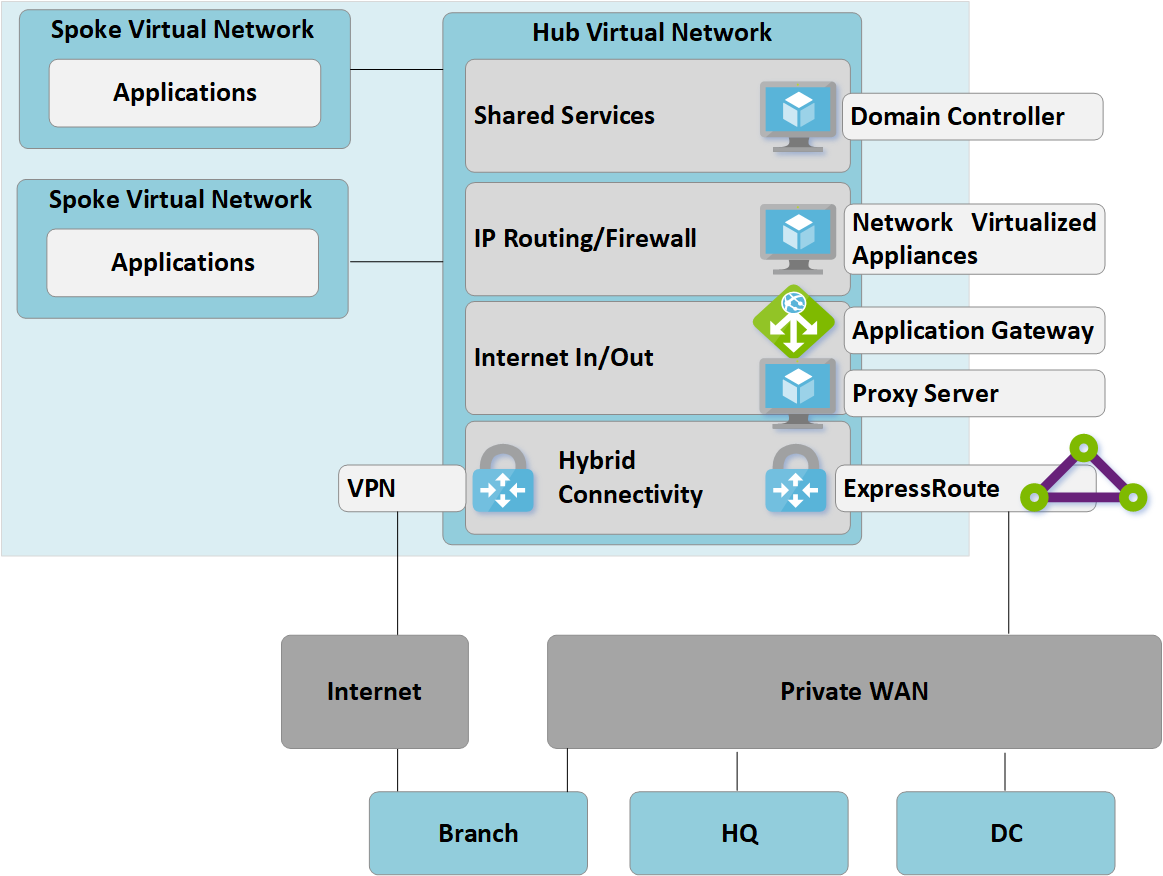

На следующем рисунке показана топология одного региона для Contoso до развертывания виртуальной глобальной сети Azure:

Рис. 1. Единый регион, ручной концентратор и периферийный

Рис. 1. Единый регион, ручной концентратор и периферийный

В соответствии с подходом концентратора, виртуальная сеть концентратора, управляемая заказчиком, содержит несколько функциональных блоков:

- Общие службы (любая общая функция, требуемая несколькими разветвлениями). Пример. Contoso использует контроллеры домена Windows Server на виртуальных машинах "Инфраструктура как услуга" (IaaS).

- Службы брандмауэра IP-адресации/маршрутизации предоставляются сторонним сетевым виртуальным модулем, что обеспечивает IP-маршрутизацию между сегментами уровня 3.

- Входящие и исходящие службы Интернета, включая шлюз приложений Azure для входящих HTTPS-запросов и сторонние прокси-службы, работающие на виртуальных машинах для фильтрованного исходящего доступа к Интернет-ресурсам.

- ExpressRoute и шлюз виртуальной сети VPN для подключения к локальным сетям.

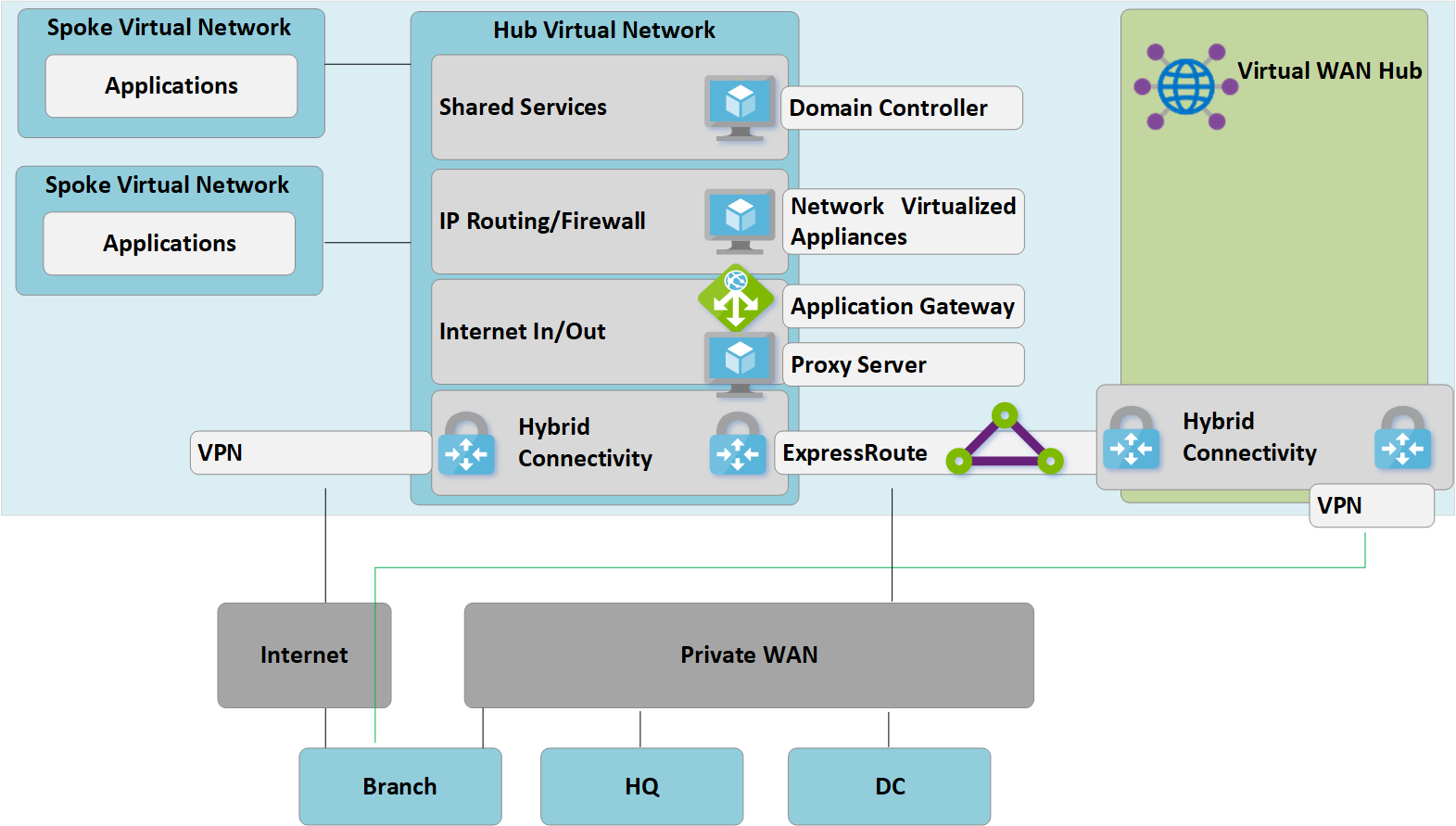

Шаг 2. Разверните концентраторы виртуальной глобальной сети

Разверните виртуальный концентратор глобальной сети в каждом регионе. Настройте концентратор виртуальной глобальной сети с функциями VPN и ExpressRoute, как описано в следующих статьях:

- Руководство по Создание подключения "сеть — сеть" с помощью Виртуальной глобальной сети Azure

- Руководство по созданию связи ExpressRoute с помощью Виртуальной глобальной сети Azure

Примечание

В виртуальной глобальной сети Azure необходимо использовать стандартный номер SKU, чтобы включить некоторые пути трафика, показанные в этой статье.

Рис. 2. Управляемый клиентом центр и периферийная миграция Виртуальная глобальная сеть

Рис. 2. Управляемый клиентом центр и периферийная миграция Виртуальная глобальная сеть

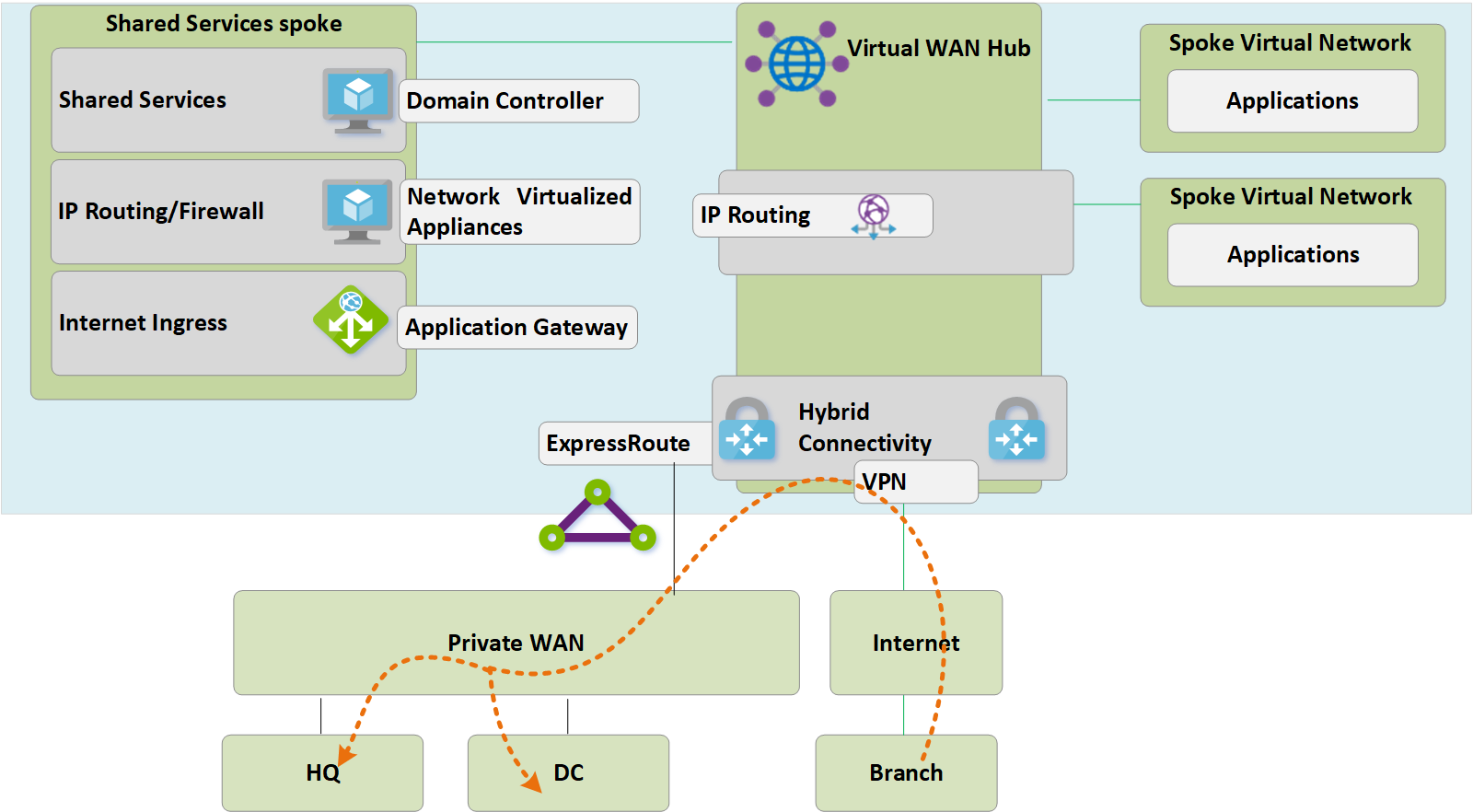

Шаг 3. Подключите удаленные сайты (ExpressRoute и VPN) к виртуальной глобальной сети

Подключите виртуальный концентратор глобальной сети к существующим каналам ExpressRoute и настройте VPN типа "сеть-сеть" через Интернет для любых удаленных филиалов.

Рис. 3. Управляемый клиентом центр и периферийная миграция Виртуальная глобальная сеть

Рис. 3. Управляемый клиентом центр и периферийная миграция Виртуальная глобальная сеть

На этом этапе локальное сетевое оборудование начнет получать маршруты, отражающие пространство IP-адресов, назначенное виртуальной сети концентратора, управляемой виртуальной глобальной сетью. Удаленные филиалы, подключенные через VPN, на этом этапе увидят два пути к существующим приложениям в сегментах виртуальных сетей. Эти устройства должны быть настроены для продолжения использования туннеля к управляемому клиентом концентратору, чтобы обеспечить симметричную маршрутизацию на этапе перехода.

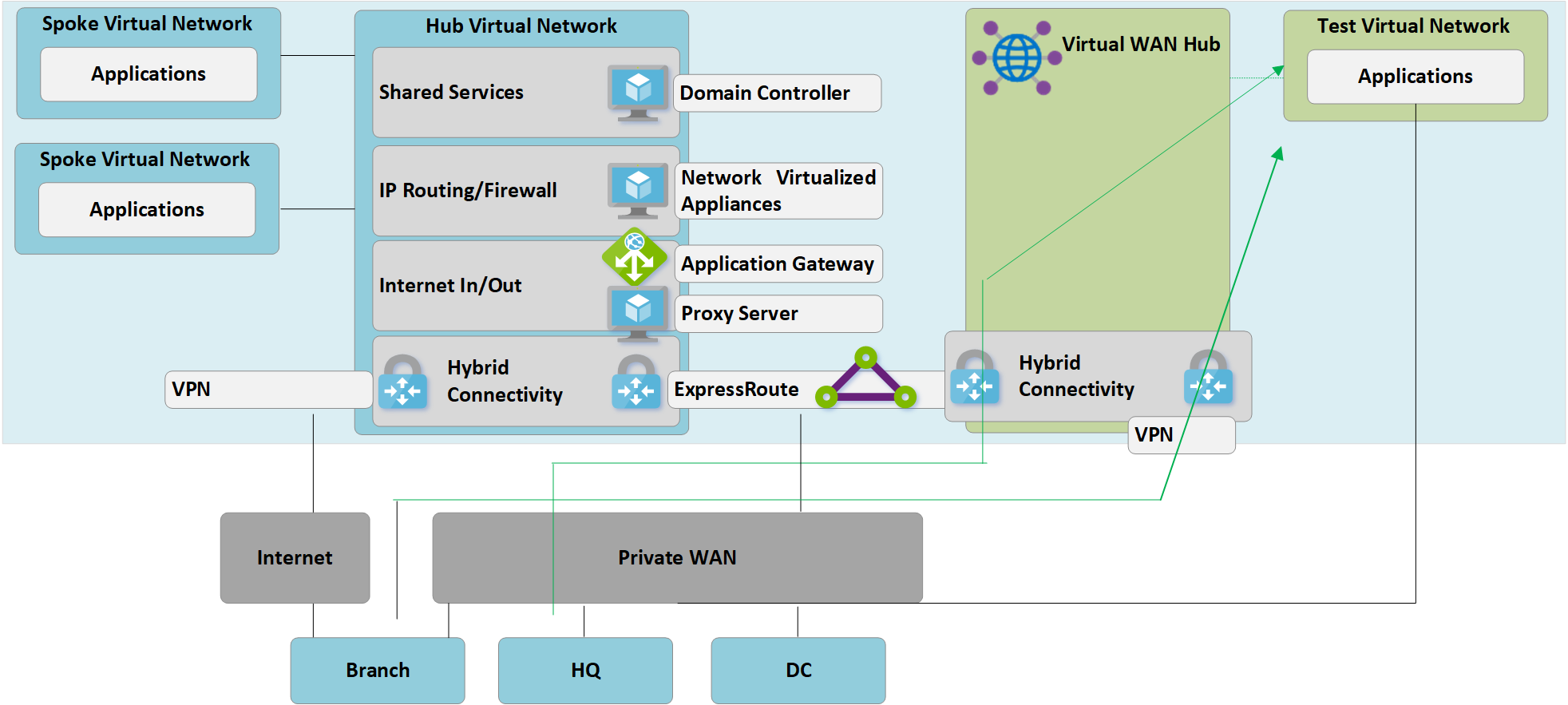

Шаг 4. Протестируйте гибридное подключение через виртуальную глобальную сеть

Прежде чем использовать управляемый концентратор виртуальной глобальной сети для производственного подключения, мы рекомендуем вам настроить тестовую разветвленную виртуальную сеть и подключение виртуальной глобальной сети VNet. Прежде чем продолжить, убедитесь, что подключения к этой тестовой среде работают через подключения ExpressRoute и VPN типа "сеть — сеть".

Рис. 4. Управляемый клиентом концентратор и периферийная миграция Виртуальная глобальная сеть

Рис. 4. Управляемый клиентом концентратор и периферийная миграция Виртуальная глобальная сеть

На этом этапе важно понимать, что как исходная виртуальная сеть концентратора, управляемая клиентом, так и новый виртуальный концентратор глобальной сети подключены к одному каналу ExpressRoute. Благодаря этому у нас есть путь трафика, который можно использовать для обеспечения связи разветвлений в обеих средах. Например, трафик из разветвления, подключенного к виртуальной сети концентратора, управляемой заказчиком, будет проходить через устройства MSEE, используемые для канала ExpressRoute, для достижения любого луча, подключенного через соединение VNet к новому концентратору виртуальной глобальной сети. Это позволяет выполнять поэтапную миграцию разветвлений на шаге 5.

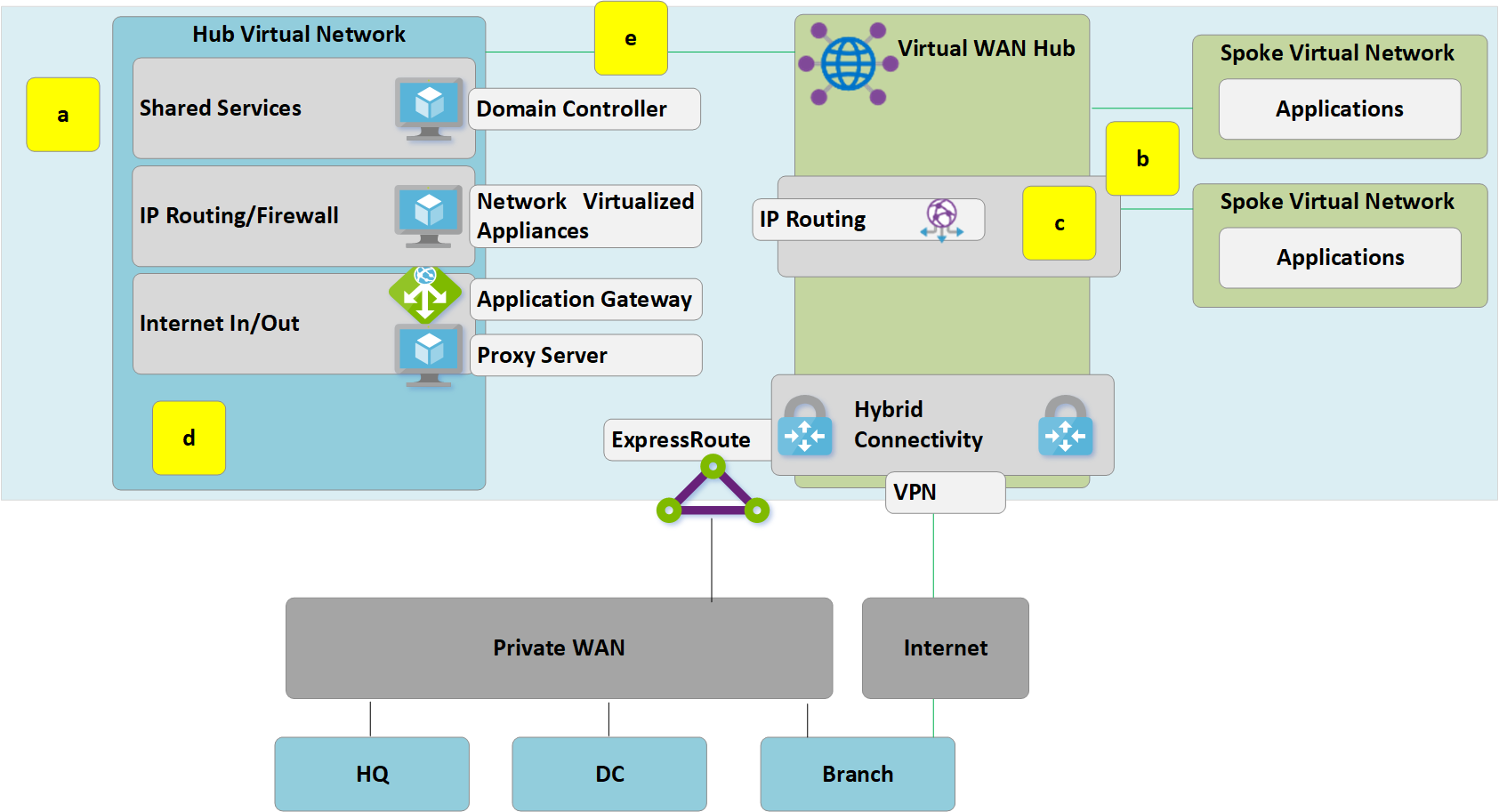

Шаг 5. Переход к виртуальному концентратору глобальной сети

Рис. 5. Управляемый клиентом центр и периферийная миграция Виртуальная глобальная сеть

Рис. 5. Управляемый клиентом центр и периферийная миграция Виртуальная глобальная сеть

a. Удалите существующие пиринговые соединения из разветвленных виртуальных сетей со старым управляемым клиентом концентратором. Доступ к приложениям в сегментах виртуальных сетей невозможен, пока не будут выполнены шаги а–в.

б. Подключите разветвления виртуальных сетей к концентратору виртуальной глобальной сети через подключения к виртуальной сети.

в. Удалите все определяемые пользователем маршруты (UDR), которые ранее использовались в сегментах виртуальных сетей для связи между сегментами. Этот путь теперь активируется динамической маршрутизацией, доступной в концентраторе виртуальной глобальной сети.

г. Существующие шлюзы ExpressRoute и VPN в управляемом клиентом концентраторе выведены из эксплуатации, чтобы разрешить следующий шаг (e).

д. Подключите старый управляемый клиентом концентратор (виртуальная сеть концентратора) к концентратору виртуальной глобальной сети через новое подключение к виртуальной сети.

Шаг 6. Старый концентратор становится разветвленным для общих служб

Итак, мы перестроили сеть Azure, чтобы сделать концентратор виртуальной глобальной сети центральной точкой в новой топологии.

. Рис. 6. Управляемый клиентом концентратор и периферийная миграция Виртуальная глобальная сеть

. Рис. 6. Управляемый клиентом концентратор и периферийная миграция Виртуальная глобальная сеть

Так как концентратор Виртуальной глобальной сети является управляемой сущностью и не позволяет развертывать пользовательские ресурсы, такие как виртуальные машины, блок общих служб теперь существует как периферийная виртуальная сеть и поддерживает такие функции, как прием трафика Интернета через Шлюз приложений Azure или виртуальный сетевой модуль. Трафик между средой общих служб и серверными виртуальными машинами теперь передается в концентратор, управляемый виртуальной глобальной сетью.

Шаг 7. Оптимизируйте локальное подключение, чтобы полностью использовать виртуальную глобальную сеть

На этом этапе компания Contoso в основном выполнила перенос бизнес-приложений в облако Майкрософт, за счет чего в локальном контроллере домена осталось лишь несколько устаревших приложений.

Рис. 7. Миграция между центрами и Виртуальная глобальная сеть

Рис. 7. Миграция между центрами и Виртуальная глобальная сеть

Чтобы использовать все функции виртуальной глобальной сети Azure, компания Contoso решила вывести из эксплуатации устаревшее локальные VPN-подключения. Все филиалы, которые продолжают получать доступ к сетям штаб-квартиры или ЦОД, могут использовать глобальную сеть Майкрософт с помощью встроенной транзитной маршрутизации виртуальной глобальной сети Azure.

Примечание

ExpressRoute Global Reach требуется клиентам, которые хотят использовать магистраль Майкрософт для обеспечения транзита ExpressRoute в ExpressRoute (не показан на рис. 7).

Конечная архитектура и пути трафика

Рис. Виртуальная глобальная сеть двух регионов

Рис. Виртуальная глобальная сеть двух регионов

В этом разделе рассматривается то, как эта топология соответствует исходным требованиям, на примере нескольких последовательностей трафика.

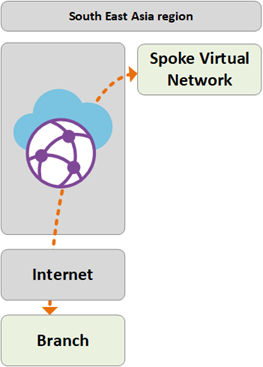

Путь 1

Путь 1 показывает поток трафика из филиала, подключенного к S2S VPN в Азии, в виртуальную сеть Azure в регионе Юго-Восточной Азии.

Трафик направляется следующим образом:

Филиал в Азии подключен через устойчивые туннели S2S с поддержкой BGP к концентратору виртуальной глобальной сети в Юго-Восточной Азии.

Азиатский виртуальный концентратор глобальной сети направляет трафик локально в подключенную виртуальную сеть.

Путь 2

Путь 2 показывает поток трафика от европейской штаб-квартиры, подключенной к ExpressRoute, в виртуальную сеть Azure в регионе Юго-Восточной Азии.

Трафик направляется следующим образом:

Европейская штаб-квартира подключена через канал ExpressRoute к концентратору виртуальной глобальной сети в Западной Европе.

Подключение "концентратор виртуальной глобальной сети — концентратор" обеспечивает передачу трафика в виртуальную сеть, подключенную в удаленном регионе.

Путь 3

Путь 3 показывает поток трафика от локального контроллера домена в Азии, подключенного к частной глобальной сети, к европейскому филиалу, подключенному через S2S.

Трафик направляется следующим образом:

ЦОД в Азии подключен к локальной частной службе глобальной сети.

Канал ExpressRoute локально заканчивается в частной глобальной сети и соединяется с виртуальным концентратором глобальной сети Юго-Восточной Азии.

Глобальная связь между концентраторами виртуальной глобальной сети позволяет передавать трафик.

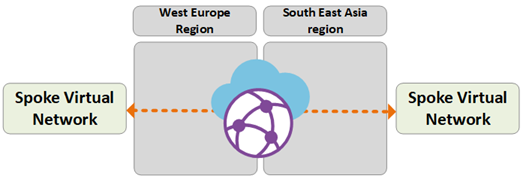

Путь 4

Путь 4 показывает поток трафика из виртуальной сети Azure в регионе Юго-Восточной Азии в виртуальную сеть Azure в регионе Западной Европы.

Трафик направляется следующим образом:

- Глобальное подключение виртуальной сети типа "концентратор — концентратор" поддерживает встроенную функцию транзита для всех подключенных виртуальных сетей Azure без дополнительной настройки.

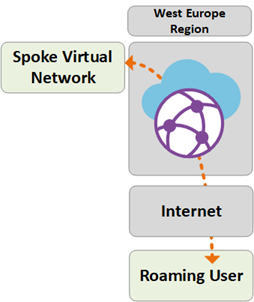

Путь 5

Путь 5 показывает поток трафика от пользователей роуминга VPN (P2S) в виртуальную сеть Azure в регионе Западной Европы.

Трафик направляется следующим образом:

Пользователи ноутбуков и мобильных устройств используют клиент OpenVPN для прозрачного подключения к шлюзу P2S VPN в Западной Европе.

Виртуальный концентратор глобальной сети в Западной Европе направляет трафик локально в подключенную виртуальную сеть.

Управление политиками и безопасностью с помощью брандмауэра Azure

Contoso проверила подключение между всеми филиалами и виртуальными сетями в соответствии с требованиями, которые обсуждались ранее в этой статье. Чтобы удовлетворить свои требования к контролю безопасности и изоляции сети, им необходимо продолжать разделять и регистрировать трафик через сеть концентраторов. Ранее эту функцию выполняло виртуальное сетевое устройство (NVA). Contoso также хочет списать свои существующие прокси-службы и использовать собственные службы Azure для фильтрации исходящего Интернета.

Рис. Брандмауэр Azure в Виртуальная глобальная сеть (защищенный виртуальный концентратор)

Рис. Брандмауэр Azure в Виртуальная глобальная сеть (защищенный виртуальный концентратор)

Чтобы внедрить брандмауэр Azure в концентраторы виртуальных глобальных сетей, чтобы включить единую точку управления политиками, необходимо выполнить следующие высокоуровневые шаги. Дополнительные сведения об этом процессе и концепции безопасных виртуальных концентраторов см. в разделе Диспетчер брандмауэра Azure.

- Создание политики Брандмауэра Azure

- Сопоставьте политику брандмауэра с концентратором виртуальной глобальной сети Azure. Этот шаг позволяет существующему концентратору Virtual WAN функционировать как защищенный виртуальный концентратор и развертывает необходимые ресурсы брандмауэра Azure.

Примечание

Существуют ограничения, связанные с использованием защищенных виртуальных концентраторов, включая межрегиональный трафик. Дополнительные сведения см. в разделе Диспетчер брандмауэра — известные проблемы.

Следующие пути показывают пути подключения, разрешенные с помощью защищенных виртуальных концентраторов Azure:

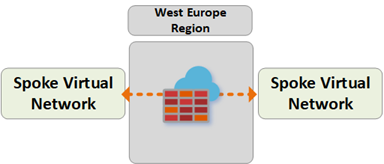

Путь 6

Путь 6 показывает безопасный поток трафика между виртуальными сетями в одном регионе.

Трафик направляется следующим образом:

Виртуальные сети, подключенные к одному и тому же защищенному виртуальному концентратору, теперь направляют трафик через брандмауэр Azure.

Брандмауэр Azure может применять политики к этому трафику.

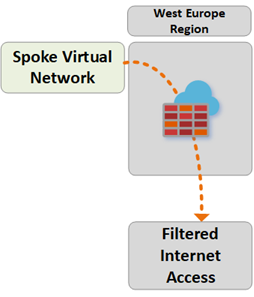

Путь 7

Путь 7 показывает поток трафика из виртуальной сети Azure в Интернет или стороннюю службу безопасности.

Трафик направляется следующим образом:

Виртуальные сети, подключенные к защищенному виртуальному концентратору, могут передавать трафик в общедоступные места назначения в Интернете, используя безопасный концентратор в качестве центральной точки доступа к Интернету.

Этот трафик можно отфильтровать локально с помощью правил FQDN брандмауэра Azure или отправить в стороннюю службу безопасности для проверки.

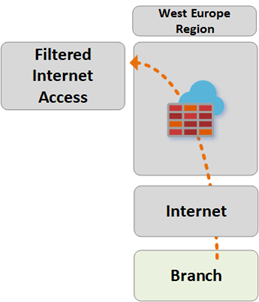

Путь 8

Путь 8 показывает поток трафика из филиала в Интернет или сторонней службы безопасности.

Трафик направляется следующим образом:

Филиалы, подключенные к защищенному виртуальному концентратору, могут передавать трафик в общедоступные места назначения в Интернете, используя безопасный концентратор в качестве центральной точки доступа к Интернету.

Этот трафик можно отфильтровать локально с помощью правил FQDN брандмауэра Azure или отправить в стороннюю службу безопасности для проверки.

Дальнейшие действия

- Дополнительные сведения о Виртуальной глобальной сети Azure.

- Настройка Виртуальная глобальная сеть для Azure NetApp Files