Включение многофакторной проверки подлинности (MFA) идентификатора Microsoft Entra ID для пользователей VPN P2S

Если необходимо, чтобы пользователи могли получать запрос на второй фактор проверки подлинности перед предоставлением доступа, можно настроить многофакторную проверку подлинности Microsoft Entra (MFA). Многофакторную проверку подлинности можно настроить отдельно для каждого пользователя или использовать ее посредством Условного доступа.

- Многофакторную проверку подлинности для каждого пользователя можно включить без дополнительных затрат. При включении многофакторной проверки подлинности для каждого пользователя пользователю предлагается второй фактор проверки подлинности для всех приложений, привязанных к клиенту Microsoft Entra. Пошаговые инструкции см. в разделе Вариант 1.

- Условный доступ обеспечивает более детализированный контроль в отношении того, как должен запрашиваться второй фактор проверки. Он может разрешить назначение MFA только VPN и исключить другие приложения, привязанные к клиенту Microsoft Entra. См . вариант 2 для действий по настройке. Дополнительные сведения об условном доступе см. в разделе "Что такое условный доступ"?

Включение проверки подлинности

- Перейдите к идентификатору Microsoft Entra —> корпоративные приложения —> все приложения.

- На странице Корпоративные приложения — все приложения выберите Azure VPN.

Настройка параметров входа

На странице Azure VPN — свойства настройте параметры входа.

- Задайте для параметра Включено для входа пользователей? значение Да. Этот параметр позволяет всем пользователям в клиенте AD подключаться к VPN.

- Задайте для параметра Требуется назначение пользователей? значение Да, если нужно ограничить вход только пользователями, у которых есть разрешения на VPN-подключение к Azure.

- Сохранение изменений.

Вариант 1 — доступ для каждого пользователя

Открытие страницы MFA

- Войдите на портал Azure.

- Перейдите к идентификатору Microsoft Entra —> Users.

- На странице "Пользователи — все пользователи" выберите MFA для каждого пользователя, чтобы открыть страницу многофакторной проверки подлинности для каждого пользователя.

Выбрать пользователей

- На странице Многофакторная идентификация выберите пользователей, для которых нужно включить MFA.

- Выберите "Включить MFA".

Вариант 2 — условный доступ

Условный доступ обеспечивает детальное управление доступом для отдельных приложений. Чтобы использовать условный доступ, необходимо применить лицензирование Идентификатора Microsoft Entra ID P1 или P2 или более поздней лицензии для пользователей, которые будут применяться к правилам условного доступа. Дополнительные сведения см. в разделе "Что такое условный доступ"?

Перейдите к идентификатору Microsoft Entra — корпоративные приложения — страница "Все приложения " и щелкните AZURE VPN.

- Щелкните Условный доступ.

- Щелкните Новая политика, чтобы открыть панель Создание.

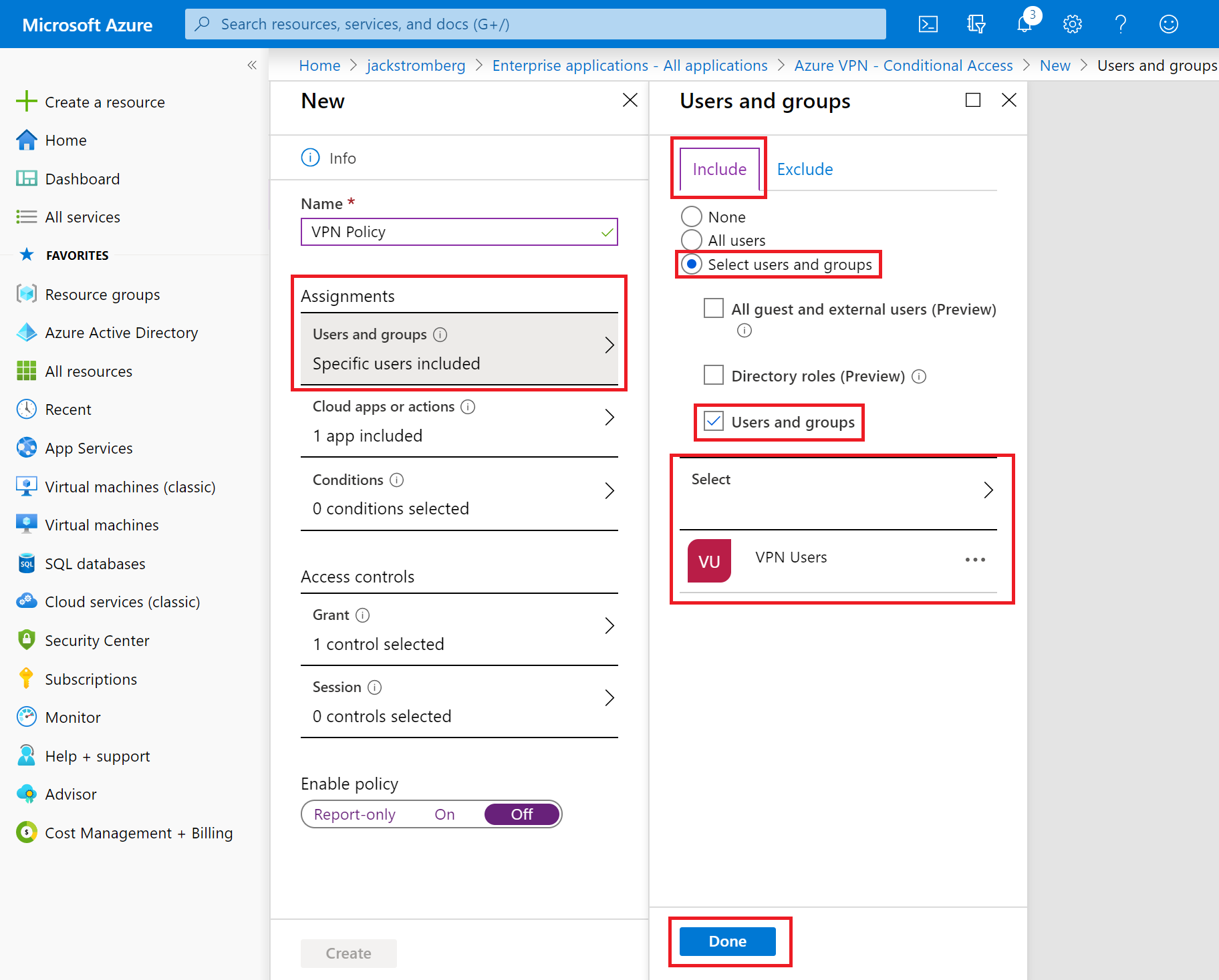

В области Создание перейдите в раздел Назначения -> Пользователи и группы. На вкладке "Пользователи и группы" — > вкладка "Включить":

- Щелкните Выбрать пользователей и группы.

- Установите флажок в пункте Пользователи и группы.

- Нажмите Выбрать, чтобы выбрать группу или набор пользователей, для которых будет применяться многофакторная проверка подлинности.

- Нажмите кнопку Готово.

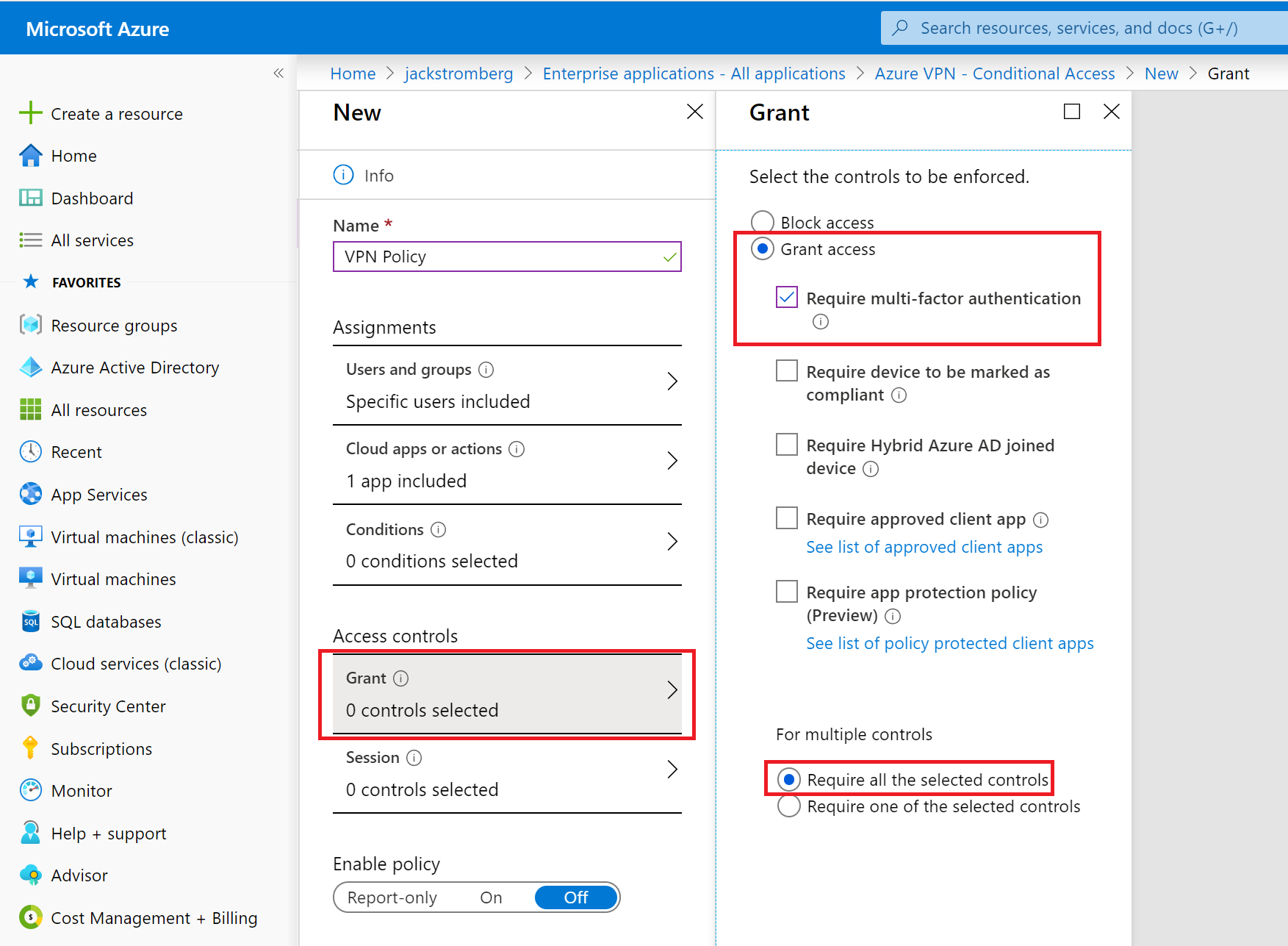

В области Создание перейдите к панели Элементы управления доступом -> Предоставление доступа.

- Щелкните Предоставить доступ.

- Щелкните Требовать многофакторную проверку подлинности.

- Щелкните Требовать все выбранные элементы управления.

- Щелкните Выбрать.

В разделе Включение политики:

- Выберите Вкл.

- Нажмите кнопку "Создать" , чтобы создать политику.

Следующие шаги

Чтобы подключиться к виртуальной сети, нужно создать и настроить профиль VPN-клиента. См. раздел Настройка клиента VPN для подключений P2S VPN.